- Pixnapping 可以在未经许可的情况下在不到 30 秒的时间内窃取 2FA 代码和其他屏幕数据。

- 它的工作原理是滥用 Android API 和 GPU 侧通道来推断其他应用程序中的像素。

- 在 Pixel 6-9 和 Galaxy S25 上进行了测试;初始补丁(CVE-2025-48561)并未完全阻止它。

- 建议使用 FIDO2/WebAuthn,尽量减少屏幕上的敏感数据,并避免使用来源可疑的应用程序。

一组研究人员发现 Pixnapping,一 针对 Android 手机的攻击技术,能够捕获屏幕显示内容并提取私人数据 例如 2FA 代码、消息或位置信息,以及 未经许可.

关键在于滥用某些系统 API 和 GPU侧通道 推断你所看到的像素的内容;只要信息保持可见,这个过程就是不可见的和有效的,而 屏幕上未显示的秘密无法被窃取谷歌已经推出了与 CVE-2025-48561,但该发现的作者已经展示了规避途径,预计 12 月份的 Android 安全公告中将进一步加强。

什么是 Pixnapping?为什么它值得关注?

名称 结合“像素”和“绑架” 因为攻击实际上 “像素劫持” 重建其他应用中显示的信息。这是多年前浏览器侧信道攻击技术的演变,现已适应现代 Android 生态系统,运行更加流畅、安静。

由于不需要特殊许可, Pixnapping 避开了基于权限模型的防御,并且 几乎无形地运作这增加了那些将部分安全依赖于屏幕上短暂出现的内容的用户和公司的风险。

攻击如何实施

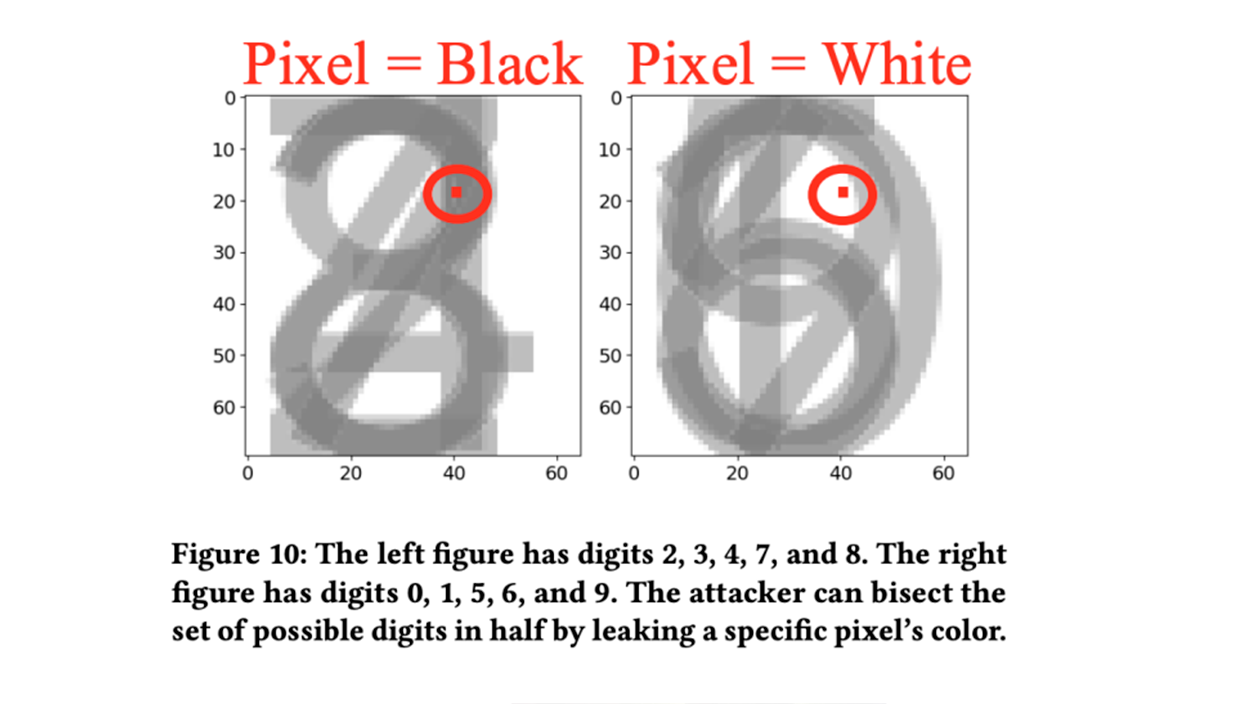

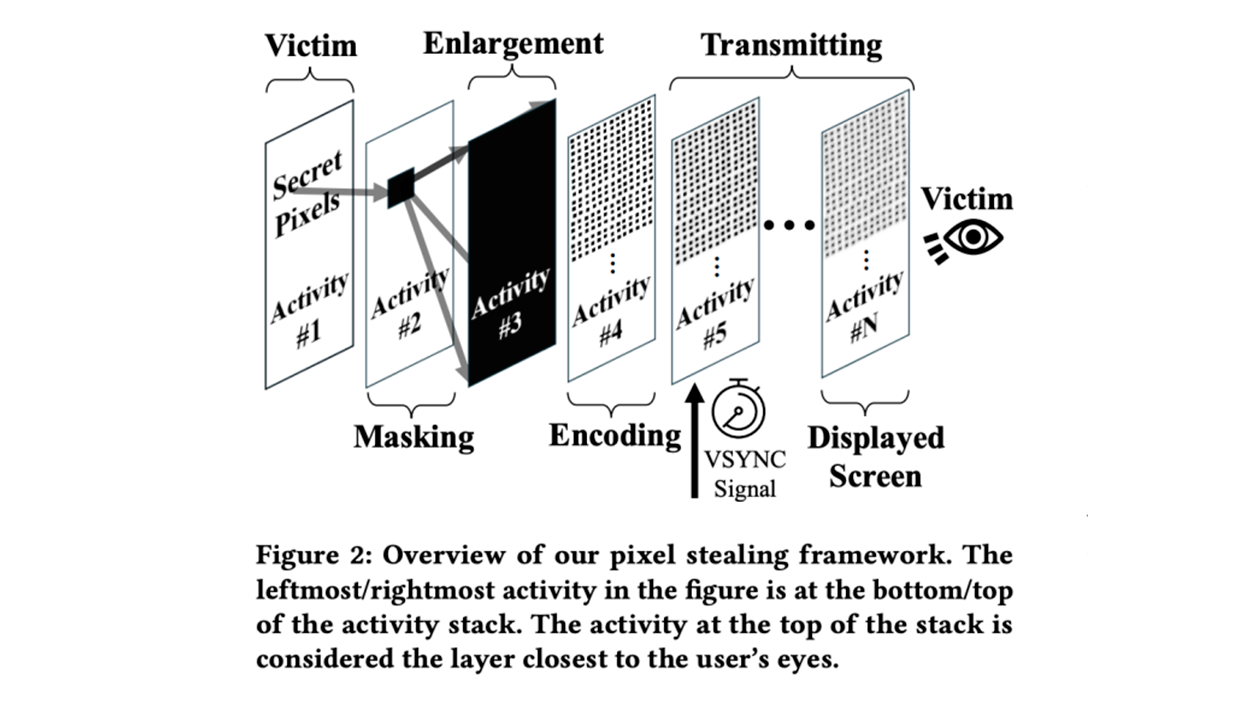

一般来说,恶意应用程序会精心策划 重叠活动 并同步渲染以隔离显示敏感数据的界面特定区域;然后利用处理像素时的时间差异来推断其值(参见如何 电源配置影响 FPS).

- 使目标应用程序显示数据 (例如,2FA 代码或敏感文本)。

- 隐藏除感兴趣区域之外的所有内容,并操纵渲染帧,以便一个像素“占主导地位”。

- 解释 GPU 处理时间 (例如 GPU.zip 类型现象) 并重建内容.

通过重复和同步,恶意软件推断字符并使用以下方式重新组合它们: OCR技术时间窗口限制了攻击,但如果数据在几秒钟内保持可见,则有可能恢复。

范围和受影响的设备

学者们验证了该技术 Google Pixel 6、7、8 和 9 和在 Samsung Galaxy S25,适用于 Android 版本 13 至 16。由于被利用的 API 广泛可用,他们警告说 “几乎所有现代 Android 设备” 可能容易受到影响。

在使用 TOTP 代码的测试中,攻击恢复整个代码的速率约为 73%、53%、29% 和 53% 分别在 Pixel 6、7、8 和 9 上,平均时间接近 14,3秒;25,8秒;24,9秒和25,3秒,让您提前获得临时代码的到期时间。

哪些数据可能会下降

加 身份验证码(Google Authenticator)研究人员发现,可以从 Gmail 和 Google 帐户等服务、Signal 等消息应用程序、Venmo 等金融平台或 Google Maps,除其他。

它们还会提醒您屏幕上停留时间较长的数据,例如 钱包恢复短语 或一次性密钥;但是,存储但不可见的元素(例如,从未显示的密钥)超出了 Pixnapping 的范围。

Google 响应和补丁状态

该发现已提前告知谷歌,谷歌将该问题标记为高严重性,并发布了与 CVE-2025-48561然而,研究人员找到了规避它的方法,因此 12 月份的新闻通讯中承诺会发布额外的补丁 并与谷歌和三星保持协调。

目前的情况表明,最终的封锁需要审查 Android 如何处理 渲染和叠加 应用程序之间,因为攻击正是利用了这些内部机制。

建议的缓解措施

对于最终用户,建议减少敏感数据在屏幕上的暴露,并选择防网络钓鱼的身份验证和侧通道,例如 带有安全密钥的 FIDO2/WebAuthn,尽可能避免完全依赖 TOTP 代码。

- 使设备保持最新 并在安全公告发布后立即应用。

- 避免安装来自 未经证实的消息来源 并审查权限和异常行为。

- 不要让恢复短语或凭证可见;最好 硬件钱包 保管钥匙。

- 快速锁定屏幕 并限制敏感内容的预览。

对于产品和开发团队来说,现在是时候 审查身份验证流程 并减少暴露面:尽量减少屏幕上的秘密文本,在关键视图中引入额外的保护,并评估向 无代码方法 基于硬件。

尽管攻击需要信息可见,但其运作能力 未经允许,不到半分钟 使其成为一种严重的威胁:一种利用侧信道技术的 GPU渲染时间 阅读您在屏幕上看到的内容,今天已采取部分缓解措施,并有待进行更深层次的修复。

我是一名技术爱好者,已将自己的“极客”兴趣变成了职业。出于纯粹的好奇心,我花了 10 多年的时间使用尖端技术并修改各种程序。现在我专攻计算机技术和视频游戏。这是因为 5 年多来,我一直在为各种技术和视频游戏网站撰写文章,旨在以每个人都能理解的语言为您提供所需的信息。

如果您有任何疑问,我的知识范围涵盖与 Windows 操作系统以及手机 Android 相关的所有内容。我对您的承诺是,我总是愿意花几分钟帮助您解决在这个互联网世界中可能遇到的任何问题。