- Wireshark permite capturar y analizar todo el tráfico de red en Windows, facilitando la detección de problemas, la optimización del rendimiento y el aprendizaje sobre protocolos.

- Su interfaz intuitiva, múltiples opciones de filtrado y personalización hacen que sea una herramienta útil tanto para principiantes como para expertos en redes y ciberseguridad.

- El uso responsable y ético de Wireshark, junto a la adopción de medidas de seguridad y cumplimiento legal, es fundamental para proteger la privacidad y evitar riesgos.

¿Alguna vez te has preguntado qué ocurre realmente en tu red cuando navegas, juegas online o gestionas dispositivos conectados? Si la simple curiosidad por los misterios que circulan en tu WiFi te ha picado, o si directamente necesitas una herramienta profesional para analizar el tráfico de red y detectar problemas en tu conexión, seguramente el nombre de Wireshark ya haya llamado tu atención.

Pues en este artículo descubrirás sin rodeos todos los detalles sobre Wireshark: qué es, para qué sirve exactamente en Windows, cómo se instala y los mejores consejos antes de empezar a capturar datos. Vamos a ello.

¿Qué es Wireshark? Desgranando al titán del análisis de red

Wireshark es el analizador de protocolos de red más popular y reconocido a nivel mundial. Esta herramienta gratuita, de código abierto y potente permite capturar y examinar todo el tráfico de red que pasa a través de tu equipo, ya sea una máquina Windows, Linux, macOS, o incluso sistemas como FreeBSD y Solaris. Con Wireshark puedes ver, en tiempo real o después de la grabación, exactamente qué paquetes entran y salen de tu ordenador, su origen, destino, protocolos, e incluso descomponerlos a fondo para obtener detalles de cada capa según el modelo OSI.

A diferencia de muchos analizadores, Wireshark destaca por su interfaz gráfica intuitiva, pero también ofrece una potente versión de consola llamada TShark para quienes prefieren la línea de comandos o necesitan realizar tareas automatizadas. La flexibilidad de Wireshark es tal que permite desde analizar una conexión mientras navegas, hasta realizar auditorías profesionales de seguridad, solucionar cuellos de botella de red, o aprender desde cero sobre cómo funcionan los protocolos en Internet, ¡todo desde tu propio PC!

Descarga e instalación de Wireshark en Windows

Instalar Wireshark en Windows es un proceso sencillo, pero conviene hacerlo paso a paso para no dejar ningún fleco suelto, sobre todo en lo referente a permisos y drivers complementarios para la captura.

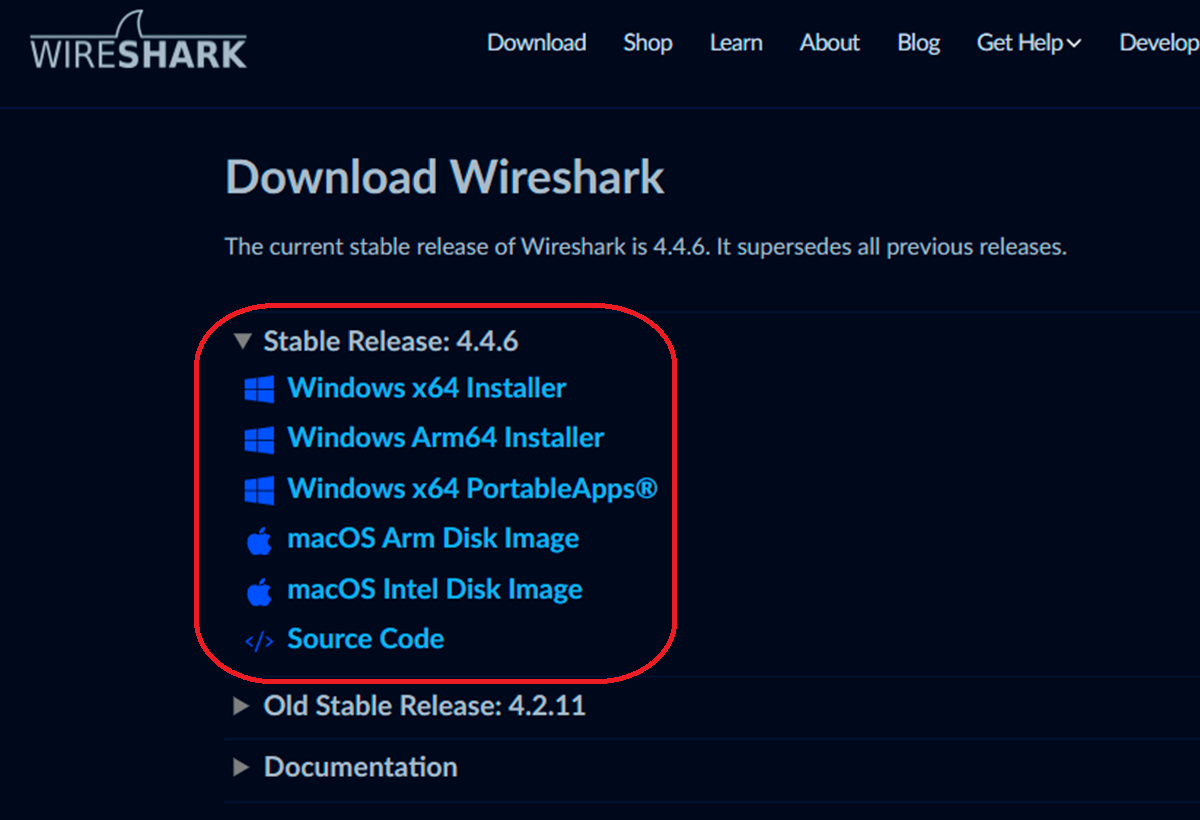

- Descarga oficial: Accede a la web oficial de Wireshark y elige la versión para Windows (32 o 64 bits según tu sistema).

- Ejecuta el instalador: Haz doble clic en el archivo descargado y sigue el asistente. Acepta las opciones predeterminadas si tienes dudas.

- Drivers imprescindibles: Durante la instalación, el instalador te pedirá instalar Npcap. Este componente es esencial, ya que permite a tu tarjeta de red capturar paquetes en modo «promiscuo». Acepta su instalación.

- Finaliza y reinicia: Una vez finalizado el proceso, reinicia tu equipo para asegurarte de que todos los componentes están listos.

¡Listo! Ya se puede empezar a usar Wireshark desde el menú de inicio de Windows. Ten en cuenta que este programa se actualiza con frecuencia, así que resulta recomendable comprobar si hay nuevas versiones de vez en cuando.

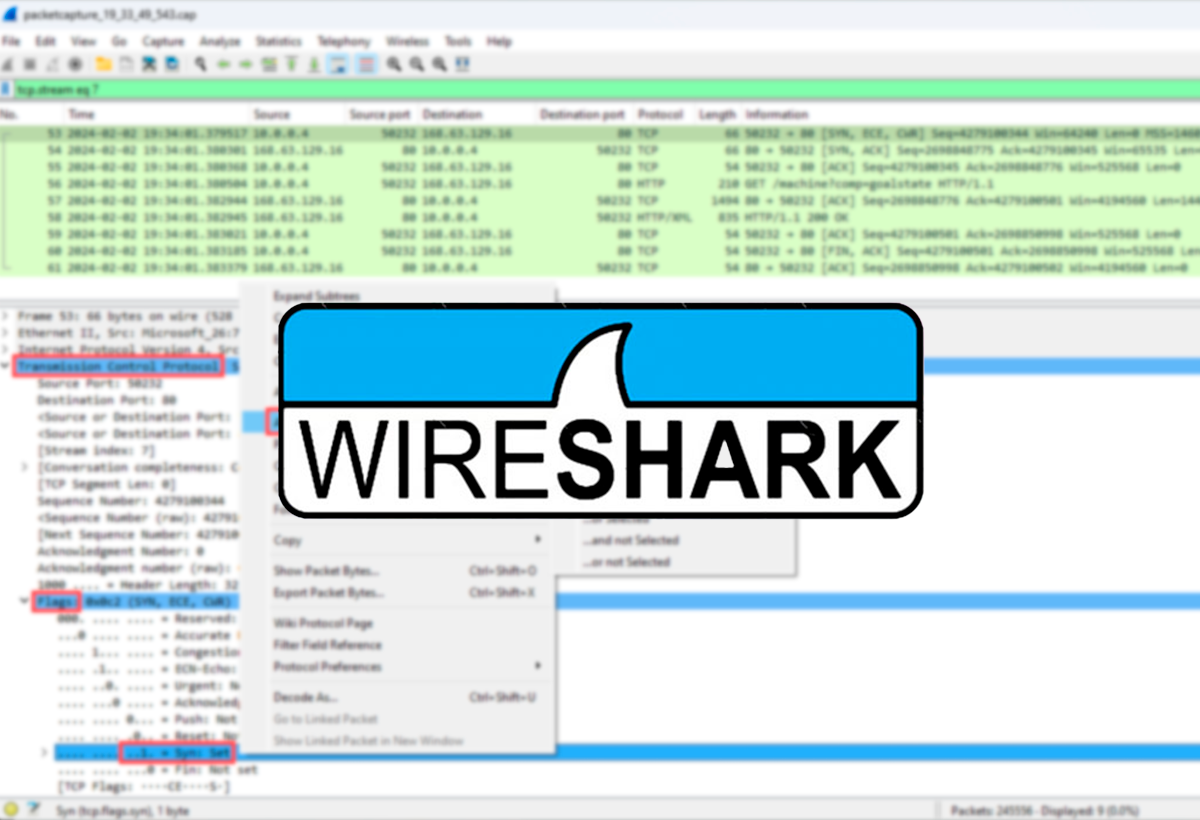

Cómo funciona Wireshark: captura y visualización de paquetes

Al abrir Wireshark, lo primero que verás es el listado de todas las interfaces de red disponibles en tu sistema: tarjetas de red cableadas, WiFi, e incluso adaptadores virtuales si usas máquinas virtuales como VMware o VirtualBox. Cada una de estas interfaces representa un punto de entrada o salida de información digital.

Para empezar a capturar datos, solo debes hacer doble clic sobre la interfaz deseada. Desde ese momento, Wireshark mostrará en tiempo real todos los paquetes que circulan por esa tarjeta, clasificándolos por columnas como número de paquete, hora de captura, origen, destino, protocolo, tamaño y detalles adicionales.

Cuando quieras parar la captura, pulsa el botón rojo de Stop. Puedes guardar las capturas en formato .pcap para analizar después, compartirlas o incluso exportarlas en distintos formatos (CSV, texto, comprimidas, etc.). Esta flexibilidad es lo que hace de Wireshark una herramienta indispensable tanto para el análisis puntual como para auditorías completas.

Primeros pasos: consejos antes de hacer una captura en Windows

Para que las primeras capturas con Wireshark sean útiles y no acaben llenas de ruido irrelevante o datos confusos, hay varias recomendaciones clave que conviene seguir:

- Cierra programas innecesarios: Antes de iniciar una captura, sal de aplicaciones que generen tráfico de fondo (actualizaciones, chats, clientes de correo, juegos…). Así evitarás mezclar tráfico irrelevante.

- Controla el cortafuegos: Los firewalls pueden bloquear o modificar tráfico. Considera desactivarlo temporalmente si buscas una captura completa.

- Captura solo lo relevante: Si quieres analizar una aplicación concreta, espera uno o dos segundos tras iniciar la captura para lanzar la app, y haz lo mismo al cerrarla antes de parar la grabación.

- Conoce tu interfaz activa: Asegúrate de seleccionar la tarjeta de red correcta, especialmente si tienes varios adaptadores o estás en una red virtual.

Siguiendo estas pautas, las capturas serán mucho más limpias y útiles para cualquier tipo de análisis posterior.

Filtros en Wireshark: cómo centrarte en lo que realmente importa

Una de las características más potentes de Wireshark son los filtros. Existen dos tipos fundamentales:

- Filtros de captura: Se aplican antes de comenzar a capturar, permitiendo recoger solo el tráfico que te interesa desde el primer momento.

- Filtros de visualización: Se aplican a la lista de paquetes ya capturada, permitiéndote mostrar solo aquellos que cumplen tus criterios.

Entre los filtros más habituales se encuentran:

- Por protocolo: Filtra solo paquetes HTTP, TCP, DNS, etc.

- Por dirección IP: Por ejemplo, mostrar solo paquetes de o hacia una IP concreta usando ip.src == 192.168.1.1 o ip.dst == 8.8.8.8.

- Por puerto: Limita los resultados a un puerto específico (tcp.port == 80).

- Por cadena de texto: Localiza paquetes que contienen una palabra clave dentro de su contenido.

- Por dirección MAC, longitud de paquete o rango de IP.

Además, los filtros se pueden combinar con operadores lógicos (and, or, not) para búsquedas muy precisas, como tcp.port == 80 and ip.src == 192.168.1.1.

¿Qué puedes capturar y analizar con Wireshark en Windows?

Wireshark es capaz de interpretar más de 480 protocolos distintos, desde los básicos como TCP, UDP, IP, hasta protocolos específicos de aplicaciones, IoT, VoIP, y muchos otros. Esto significa que puedes examinar todo tipo de tráfico de red, desde simples peticiones de DNS, hasta sesiones cifradas de SSH, conexiones HTTPS, transferencias FTP o el tráfico SIP de la telefonía por Internet.

Además, Wireshark es compatible con formatos estándar de captura como tcpdump (libpcap), pcapng y otros, y permite comprimir y descomprimir capturas en el acto usando GZIP para ahorrar espacio. Para el tráfico cifrado (TLS/SSL, IPsec, WPA2…), si tienes las claves correctas, puedes incluso descifrar los datos y ver su contenido original.

Captura de tráfico en detalle: recomendaciones adicionales

Antes de iniciar cualquier captura importante, sigue este protocolo para maximizar la utilidad de la información recogida:

- Elige la interfaz correcta: Normalmente tu adaptador activo será el de la conexión que estás usando. Si tienes dudas, revisa desde la configuración de red de Windows cuál está conectada.

- Prepara la escena: Abre solo los programas o apps que vayan a generar el tráfico que quieres analizar.

- Aísla el fenómeno: Si buscas analizar el tráfico de una aplicación, sigue la secuencia: inicia la app después de empezar la captura, realiza la acción que quieres analizar y cierra la app antes de detener la grabación.

- Guarda la captura: Detén la grabación, ve a Archivo > Guardar y elige formato .pcap o el que prefieras.

Así conseguirás ficheros limpios y fáciles de analizar, sin tráfico basura mezclado.

Ejemplos ilustrativos: análisis de tráfico con Wireshark

Supongamos que tienes dos ordenadores en tu red local y uno deja de acceder a Internet. Puedes usar Wireshark para capturar el tráfico de esa máquina y ver si hay errores al resolver direcciones DNS, si los paquetes no llegan al router, o si un firewall está bloqueando las comunicaciones.

Otro caso típico: detectar si una web no cifra correctamente tu login. Si haces login en un sitio web sin HTTPS y aplicas un filtro HTTP combinado con tu nombre de usuario, podrías ver incluso la contraseña viajando en claro por la red, una demostración real del riesgo de sitios web inseguros.

Wireshark y la seguridad: riesgos, ataques y medidas de protección

El poder de Wireshark es también su mayor riesgo: en malas manos puede facilitar capturas de credenciales, espionaje, o revelar información sensible. Aquí algunas amenazas y recomendaciones:

- Credential stuffing (ataques por fuerza bruta de credenciales): Si capturas tráfico SSH, Telnet u otros servicios, puedes observar intentos de acceso automatizados. Presta atención a sesiones más largas (suelen ser exitosas), tamaños de paquete y número de intentos para detectar patrones sospechosos.

- Riesgo del tráfico externo: Filtra todo el tráfico SSH que no provenga de tu red interna: si ves conexiones de fuera, ¡alerta!

- Contraseñas en texto plano: Si una web transmite usuarios y contraseñas sin cifrar, lo verás en la captura. Nunca uses Wireshark para obtener estos datos en redes ajenas. Recuerda que hacerlo sin permiso es ilegal.

- Consentimiento y legalidad: Solo analiza tráfico de redes propias o con autorización explícita. La ley es muy clara en este aspecto y el uso indebido puede acarrear graves consecuencias.

- Transparencia y ética: Si trabajas en un entorno corporativo, informa a los usuarios sobre el análisis y la finalidad del mismo. El respeto a la privacidad es tan importante como la seguridad técnica.

Alternativas a Wireshark: otras opciones para analizar redes

Wireshark es la referencia indiscutible, pero existen otras herramientas que pueden complementar o, en situaciones específicas, sustituir su uso:

- Tcpdump: Ideal para entornos Unix/Linux, funciona en línea de comandos. Es ligero, rápido y flexible para capturas rápidas o tareas automatizadas.

- Cloudshark: Plataforma web para cargar, analizar y compartir capturas de paquetes desde el navegador. Muy útil para entornos colaborativos.

- SmartSniff: Enfocado en Windows, sencillo de usar para capturas puntuales y visualización de conversaciones entre clientes y servidores.

- ColaSoft Capsa: Analizador gráfico de red que destaca por la simplicidad de su interfaz y opciones específicas para escaneo de puertos, exportación y visualización compacta.

La elección de la mejor alternativa depende de tus necesidades concretas: rapidez, interfaz gráfica, colaboración online, o compatibilidad con hardware específico.

Configuración avanzada: modo promiscuo, monitor y resolución de nombres

El modo promiscuo permite a la tarjeta de red capturar no solo los paquetes destinados a ella, sino todo el tráfico que circula por la red donde está conectada. Es crucial para analizar redes corporativas, hubs compartidos o escenarios de pentesting.

En Windows, accede a Captura > Opciones, selecciona la interfaz y marca la casilla de modo promiscuo. Ten en cuenta que en redes Wi-Fi, salvo hardware muy concreto, solo verás el tráfico de tu propio dispositivo.

Por otro lado, la resolución de nombres convierte direcciones IP en nombres de dominio legibles (por ejemplo, 8.8.8.8 en google-public-dns-a.google.com). Puedes activar o desactivar esta opción desde Edición > Preferencias > Name Resolution. Ayuda mucho para identificar dispositivos durante un análisis, aunque puede ralentizar el proceso si hay muchas direcciones resolviendo.

Soy un apasionado de la tecnología que ha convertido sus intereses «frikis» en profesión. Llevo más de 10 años de mi vida utilizando tecnología de vanguardia y trasteando todo tipo de programas por pura curiosidad. Ahora me he especializado en tecnología de ordenador y videojuegos. Esto es por que desde hace más de 5 años que trabajo redactando para varias webs en materia de tecnología y videojuegos, creando artículos que buscan darte la información que necesitas con un lenguaje entendible por todos.

Si tienes cualquier pregunta, mis conocimientos van desde todo lo relacionado con el sistema operativo Windows así como Android para móviles. Y es que mi compromiso es contigo, siempre estoy dispuesto a dedicarte unos minutos y ayudarte a resolver cualquier duda que tengas en este mundo de internet.