- DoH cifra las consultas DNS usando HTTPS (puerto 443), mejorando privacidad y evitando manipulaciones.

- Puede activarse en navegadores y sistemas (incl. Windows Server 2022) sin depender del router.

- Rendimiento similar a DNS clásico; complementa con DNSSEC para validar respuestas.

- Servidores DoH conocidos (Cloudflare, Google, Quad9) y posibilidad de añadir o montar tu propio resolutor.

¿Cómo cifrar tu DNS sin tocar el router usando DNS over HTTPS? Si te preocupa quién puede ver a qué webs te conectas, cifrar las consultas del sistema de nombres de dominio con DNS over HTTPS es una de las formas más sencillas de elevar tu privacidad sin pelearte con el router. Con DoH, el traductor que convierte dominios en direcciones IP deja de viajar en claro y pasa por un túnel HTTPS.

En esta guía encontrarás, con un lenguaje directo y sin demasiada jerga, qué es exactamente DoH, en qué se diferencia de otras opciones como DoT, cómo activarlo en navegadores y sistemas operativos (incluido Windows Server 2022), cómo verificar que realmente está funcionando, servidores compatibles y, si te animas, incluso cómo montarte tu propio resolutor DoH. Todo, sin tocar el router… salvo un apartado opcional para quien sí quiera configurarlo en un MikroTik.

Qué es DNS sobre HTTPS (DoH) y por qué te interesa

Cuando escribes un dominio (por ejemplo, Xataka.com) el equipo pregunta a un resolutor DNS cuál es su IP; ese proceso suele ir en texto plano y cualquiera en tu red, tu proveedor de Internet o equipos intermedios pueden curiosear o manipularlo. Es la esencia del DNS clásico: rápido, ubicuo… y transparente para terceros.

Aquí entra DoH: traslada esas preguntas y respuestas DNS al mismo canal cifrado que usa la web segura (HTTPS, puerto 443). El resultado es que ya no viajan “en abierto”, reduciendo posibilidades de espionaje, de secuestro de consultas y de ciertos ataques de intermediario. Además, en muchas pruebas la latencia no empeora apreciablemente e incluso puede mejorar gracias a optimizaciones del transporte.

Una ventaja clave es que DoH se puede activar a nivel de aplicación o de sistema, de forma que no dependas de que tu operadora o tu router habiliten nada. Es decir, puedes protegerte “desde el navegador hacia fuera”, sin tocar equipos de red.

Conviene distinguir DoH de DoT (DNS over TLS): DoT cifra DNS en el puerto 853 directamente sobre TLS, mientras que DoH lo integra en HTTP(S). DoT es más simple en la teoría, pero es más fácil que quede bloqueado por firewalls que corten puertos no habituales; DoH, al ir por 443, esquiva mejor esas restricciones y evita ataques de “retroceso” forzado a DNS sin cifrar.

Sobre la privacidad: el uso de HTTPS no implica cookies ni rastreos en DoH; los estándares desaconsejan expresamente su uso en este contexto. TLS 1.3 además reduce la necesidad de reanudar sesiones, lo que minimiza correlaciones. Y si te interesa el rendimiento, HTTP/3 sobre QUIC puede aportar mejoras adicionales al multiplexar consultas sin bloquearse.

Cómo funciona DNS, riesgos habituales y dónde encaja DoH

El sistema operativo aprende normalmente qué resolutor usar vía DHCP; en casa sueles usar el del ISP, en la oficina, el de la red corporativa. Cuando esa comunicación va sin cifrar (UDP/TCP 53) cualquiera en tu WiFi o en la ruta puede ver dominios consultados, inyectar respuestas falsas o redirigirte a búsquedas cuando el dominio no existe, como hacen algunos operadores.

Un análisis de tráfico típico deja a la vista puertos, IPs de origen/destino y el propio dominio resuelto; esto no solo expone hábitos de navegación, también facilita correlacionar conexiones posteriores, por ejemplo, a direcciones de Twitter o similares, y deducir qué páginas exactas has visitado.

Con DoT, el mensaje DNS va dentro de TLS en el puerto 853; con DoH, se encapsula la consulta DNS en una petición HTTPS estándar, lo que habilita además su uso por parte de aplicaciones web a través de APIs del navegador. Ambos mecanismos comparten la base: autenticación del servidor con certificado y canal cifrado de extremo a extremo.

El problema de los puertos nuevos es que es habitual que algunas redes bloqueen el 853, fomentando que el software “caiga” a DNS sin cifrar. DoH mitiga esto al usar el 443, común para web. También existe DNS/QUIC como otra vía prometedora, aunque requiere UDP abierto y no siempre está disponible.

Aun cifrando el transporte, ojo con un matiz: si el resolutor miente, el cifrado no lo corrige. Para esto existe DNSSEC, que permite validar la integridad de las respuestas, aunque su adopción no es total y algunos intermediarios rompen su funcionamiento. Aun así, DoH evita que terceros en el camino fisgoneen o toquen tus consultas.

Actívalo sin tocar el router: navegadores y sistemas

La forma más directa de empezar es activar DoH en tu navegador o en tu sistema operativo. Así blindas las consultas desde tu equipo sin depender del firmware del router.

Google Chrome

En versiones actuales puedes ir a chrome://settings/security y, en “Usar DNS seguro”, activar la opción y elegir proveedor (tu proveedor actual si soporta DoH o uno de la lista de Google como Cloudflare o Google DNS).

En versiones anteriores, Chrome ofrecía un interruptor experimental: escribe chrome://flags/#dns-over-https, busca “Secure DNS lookups” y cámbialo de Default a Enabled. Reinicia el navegador para aplicar los cambios.

Microsoft Edge (Chromium)

Edge basado en Chromium incorpora una opción similar. Si lo necesitas, accede a edge://flags/#dns-over-https, localiza “Secure DNS lookups” y habilítalo en Enabled. En versiones modernas, la activación también está disponible en su configuración de privacidad.

Mozilla Firefox

Abre el menú (arriba a la derecha) > Ajustes > General > bajando hasta “Configuración de red”, pulsa en Configuración y marca “Activar DNS sobre HTTPS”. Puedes elegir entre proveedores como Cloudflare o NextDNS.

Si prefieres un control fino, en about:config ajusta network.trr.mode: 2 (oportunista) usa DoH y hace fallback si no está disponible; 3 (estricto) obliga DoH y falla si no hay soporte. Con modo estricto, define un bootstrap resolver como network.trr.bootstrapAddress=1.1.1.1.

Opera

Desde la versión 65, Opera incluye una opción para habilitar DoH con 1.1.1.1. Viene desactivado de serie y funciona en modo oportunista: si 1.1.1.1:443 responde, usará DoH; si no, vuelve al resolutor sin cifrar.

Windows 10/11: autodetección (AutoDoH) y Registro

Windows puede activar DoH automáticamente con determinados resolutores conocidos. En versiones antiguas, puedes forzar el comportamiento desde el Registro: ejecuta regedit y ve a HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Crea un DWORD (32 bits) llamado EnableAutoDoh con valor 2 y reinicia el equipo. Esto funciona si estás usando servidores DNS que soporten DoH.

Windows Server 2022: cliente DNS con DoH nativo

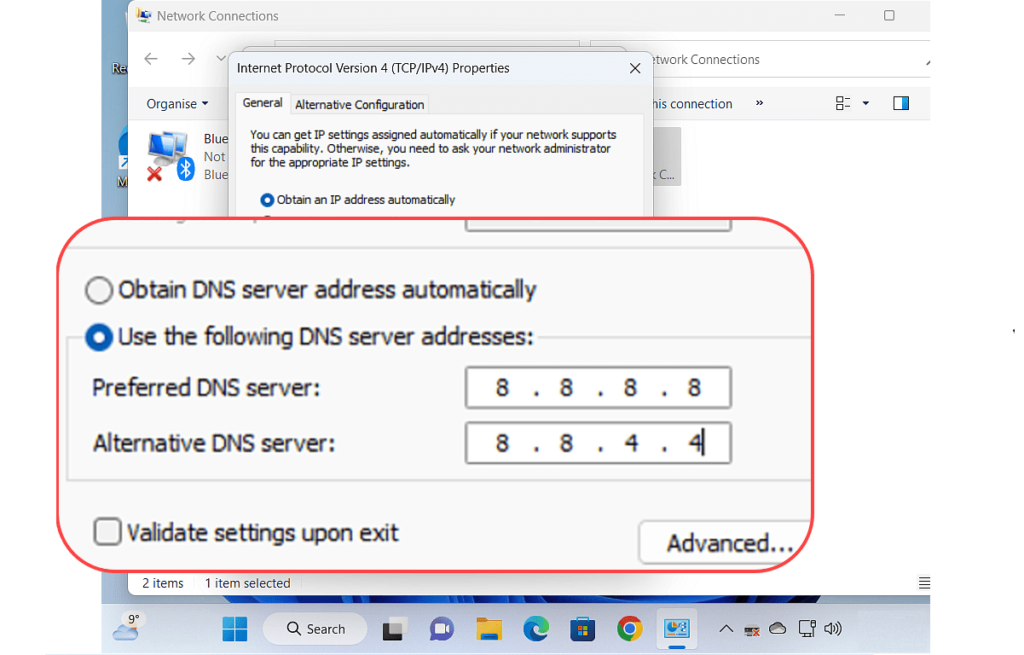

El cliente DNS incorporado en Windows Server 2022 admite DoH. Solo podrás usar DoH con servidores que estén en su lista de “DoH conocidos” o que tú mismo añadas. Para configurarlo desde la interfaz gráfica:

- Abre Configuración de Windows > Red e Internet.

- Entra en Ethernet y elige tu interfaz.

- En la pantalla de red, baja hasta Configuración de DNS y pulsa Editar.

- Selecciona “Manual” para poder definir servidores preferidos y alternativos.

- Si esas direcciones están en la lista DoH conocida, se habilitará “Cifrado DNS preferido” con tres opciones:

- Solo cifrado (DNS sobre HTTPS): fuerza DoH; si el servidor no soporta DoH, no habrá resolución.

- Preferir cifrado, permitir sin cifrar: intenta DoH y, si falla, vuelve a DNS clásico sin cifrar.

- Solo sin cifrar: usa DNS tradicional en texto plano.

- Guarda para aplicar los cambios.

También puedes consultar y extender la lista de resolutores DoH conocidos con PowerShell. Para ver la lista actual:

Get-DNSClientDohServerAddressPara registrar un nuevo servidor DoH conocido con su plantilla, utiliza:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueTen en cuenta que la cmdlet Set-DNSClientServerAddress no controla por sí misma el uso de DoH; el cifrado depende de si esas direcciones están en la tabla de servidores DoH conocidos. Actualmente no puedes configurar DoH del cliente DNS de Windows Server 2022 desde Windows Admin Center ni con sconfig.cmd.

Directiva de grupo en Windows Server 2022

Existe una directiva llamada “Configurar DNS sobre HTTPS (DoH)” en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNS. Al habilitarla, puedes elegir:

- Permitir DoH: usa DoH si el servidor lo soporta; si no, consulta sin cifrar.

- Prohibir DoH: nunca usa DoH.

- Requerir DoH: obliga DoH; si no hay soporte, falla la resolución.

Importante: no actives “Requerir DoH” en equipos unidos a dominio. Active Directory depende de DNS y el rol Servidor DNS de Windows Server no soporta consultas DoH. Si necesitas proteger el tráfico DNS dentro de un entorno AD, valora usar reglas IPsec entre clientes y resolutores internos.

Si te interesa redirigir dominios concretos a resolutores específicos, puedes usar la NRPT (Name Resolution Policy Table). Si el servidor de destino está en la lista DoH conocida, esas consultas viajarán por DoH.

Android, iOS y Linux

En Android 9 y superior, la opción DNS privado permite DoT (no DoH) con dos modos: “Automático” (oportunista, toma el resolutor de red) y “Estricto” (debes indicar un hostname que se valida por certificado; no admite IPs directas).

En iOS y Android, la app 1.1.1.1 de Cloudflare activa DoH o DoT en modo estricto usando la API de VPN para interceptar peticiones sin cifrar y reenviarlas por un canal seguro.

En Linux, systemd-resolved soporta DoT desde systemd 239. Por defecto está desactivado; ofrece modo oportunista sin validar certificados y modo estricto (desde 243) con validación de CA pero sin SNI ni verificación de nombre, lo que debilita el modelo de confianza ante atacantes en el camino.

Tanto en Linux, como en macOS o Windows, puedes optar por un cliente DoH en modo estricto como cloudflared proxy-dns (por defecto usa 1.1.1.1, aunque puedes definir upstreams alternativos).

Servidores DoH conocidos (Windows) y cómo añadir otros

Windows Server incluye una lista de resolutores que se sabe que soportan DoH. Puedes consultarla con PowerShell y añadir nuevas entradas si lo necesitas.

Estos son los servidores DoH conocidos de fábrica:

| Propietario del servidor | Direcciones IP del servidor DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Para ver la lista, ejecuta:

Get-DNSClientDohServerAddressPara añadir un nuevo resolutor DoH con su plantilla, usa:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueSi gestionas varios espacios de nombres, la NRPT te permitirá dirigir dominios concretos a un resolutor específico que soporte DoH.

Cómo comprobar si DoH está activo

En navegadores, visita https://1.1.1.1/help; allí verás si tu tráfico está usando DoH con 1.1.1.1 o no. Es una prueba rápida para saber en qué estado te encuentras.

En Windows 10 (versión 2004), puedes vigilar si hay tráfico DNS clásico (puerto 53) con pktmon desde una consola con privilegios:

pktmon filter add -p 53

pktmon start --etw -m real-timeSi aparece un flujo constante de paquetes en el 53, es muy probable que sigues usando DNS sin cifrar. Recuerda: el parámetro --etw -m real-time requiere la 2004; en versiones anteriores verás un error de “parámetro desconocido”.

Opcional: configurarlo en el router (MikroTik)

Si prefieres centralizar el cifrado en el router, en equipos MikroTik es posible habilitar DoH de forma sencilla. Primero, importa la CA raíz que firmará el servidor al que te conectarás. Para Cloudflare puedes descargar DigiCertGlobalRootCA.crt.pem.

Sube el fichero al router (arrastrándolo a “Files”), y ve a System > Certificates > Import para incorporarlo. Después, configura el DNS del router con las URLs de DoH de Cloudflare. Una vez activo, el router priorizará la conexión cifrada frente al DNS sin cifrar configurado de base.

Para validar que todo está en orden, visita 1.1.1.1/help desde un equipo detrás del router. También puedes hacer todo vía terminal en RouterOS si lo prefieres.

Rendimiento, privacidad adicional y límites del enfoque

Sobre velocidad, dos métricas mandan: tiempo de resolución y carga de página real. Pruebas independientes (como las de SamKnows) concluyen que la diferencia entre DoH y el DNS clásico (Do53) es marginal en ambos frentes; en la práctica, no deberías notar lentitud.

DoH cifra la “pregunta DNS”, pero hay más señales en la red. Incluso si ocultas DNS, un ISP podría inferir cosas por conexiones TLS (p. ej., SNI en algunos escenarios antiguos) o por otras trazas. Para reforzar privacidad, puedes explorar DoT, DNSCrypt, DNSCurve o clientes que minimicen metadatos.

No todo el ecosistema soporta DoH aún. Muchos resolutores heredados no lo ofrecen, obligando a depender de públicos (Cloudflare, Google, Quad9, etc.). Esto abre el debate de la centralización: concentrar consultas en pocos actores implica costes de privacidad y confianza.

En entornos corporativos, DoH puede chocar con políticas de seguridad que se basan en monitorización o filtrado de DNS (malware, control parental, cumplimiento legal). Las soluciones pasan por MDM/Directiva de grupo para fijar un resolutor DoH/DoT en modo estricto, o por combinar con controles a nivel de aplicación, que son más precisos que el bloqueo por dominio.

DNSSEC complementa a DoH: DoH protege el transporte; DNSSEC valida la respuesta. La adopción es desigual y algunos dispositivos intermedios la rompen, pero la tendencia es positiva. En el camino entre resolutores y servidores autoritativos, tradicionalmente el DNS sigue yendo sin cifrar; ya hay experiencias usando DoT entre grandes operadores (p. ej., 1.1.1.1 con autoritativos de Facebook) para elevar la protección.

Una alternativa intermedia es cifrar solo entre el router y el resolutor, dejando sin cifrar entre dispositivos y router. Útil en redes cableadas seguras, pero poco recomendable en WiFi abiertos: otros usuarios podrían espiar o manipular esas consultas dentro de la LAN.

Hazte tu propio resolutor DoH

Si quieres independencia total, puedes desplegar un resolutor propio. Unbound + Redis (caché L2) + Nginx es una combinación popular para servir URLs DoH y filtrar dominios con listas actualizables de forma automática.

Esta pila corre perfectamente en un VPS modesto (por ejemplo, un núcleo/2 hilos para una familia). Hay guías con instrucciones listas para usar, como este repositorio: github.com/ousatov-ua/dns-filtering. Algunos proveedores de VPS ofrecen créditos de bienvenida para nuevos usuarios, así que puedes montar una prueba a bajo coste.

Con tu resolutor privado, puedes elegir tus fuentes de filtrado, decidir políticas de retención y evitar centralizar tus consultas en terceros. A cambio, administras tú la seguridad, el mantenimiento y la alta disponibilidad.

Antes de cerrar, un apunte de vigencia: en Internet cambian opciones, menús y nombres con frecuencia; algunas guías antiguas se quedan desactualizadas (por ejemplo, el paso por “flags” en Chrome ya no es necesario en versiones recientes). Siempre contrasta con la documentación de tu navegador o sistema.

Si has llegado hasta aquí, ya sabes qué hace DoH, cómo encaja en el puzle con DoT y DNSSEC, y sobre todo, cómo activarlo ahora mismo en tu equipo para impedir que el DNS viaje en claro. Con unos pocos clics en el navegador o ajustes en Windows (incluso a nivel de directiva en Server 2022) tendrás consultas cifradas; si quieres rizar el rizo, puedes mover el cifrado al router MikroTik o levantar tu propio resolutor. La clave es que, sin tocar el router, puedes blindar hoy mismo una de las partes más cotilleadas de tu tráfico.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.