- Crimson Collective se atribuyó acceso a sistemas de Nintendo y difundió una captura con nombres de carpetas internas.

- Nintendo negó posteriormente una intrusión en sus servidores y descartó filtraciones de datos personales o de desarrollo.

- El grupo opera con extorsión y acceso oportunista: explota credenciales expuestas, fallos en la nube y vulnerabilidades web; destaca el caso Red Hat (570 GB).

- Se recomiendan medidas de contención, auditoría forense, MFA y mínimo privilegio ante incidentes de este tipo.

El grupo Crimson Collective asegura haber penetrado en sistemas de Nintendo, en un episodio que vuelve a poner el foco sobre la protección digital de grandes compañías tecnológicas. La atención se concentra en la supuesta intrusión y en el escrutinio de las pruebas difundidas, en un contexto de especial sensibilidad para la ciberseguridad corporativa.

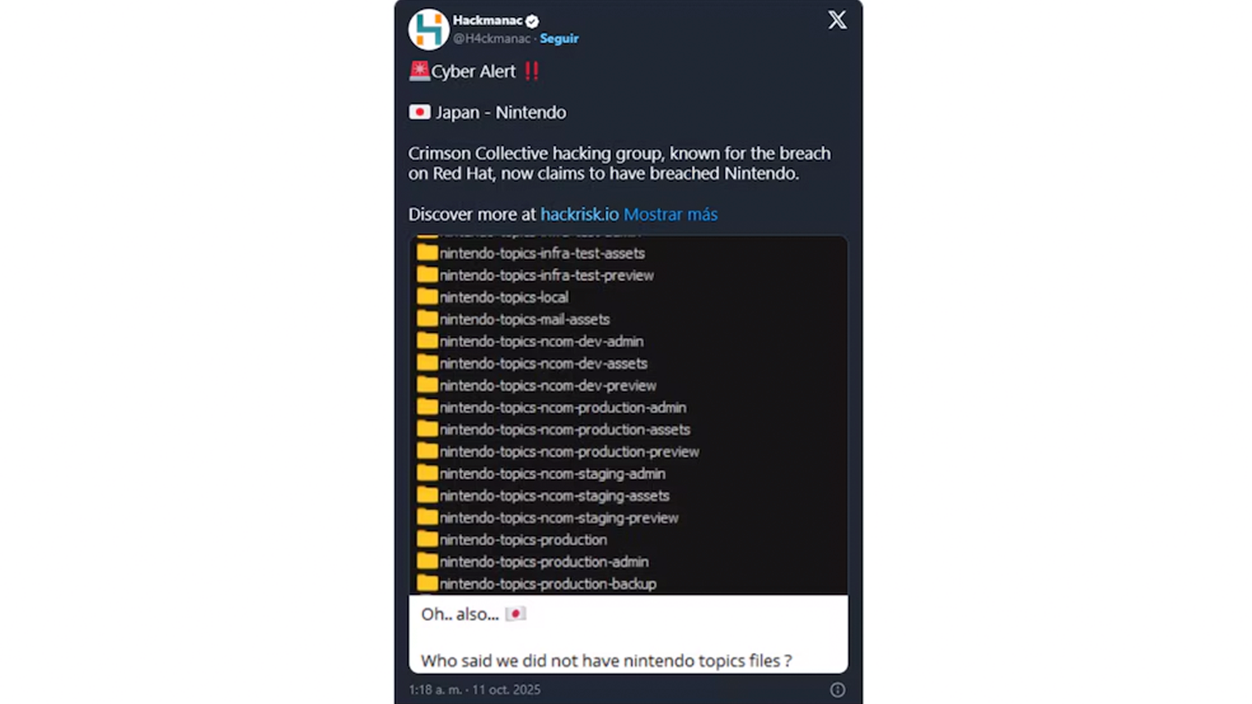

La alerta se popularizó tras una publicación en X (antes Twitter) amplificada por Hackmanac, donde se mostró una captura del árbol de directorios (que puedes ver en la imagen de abajo) de lo que aparentan ser recursos internos de Nintendo, con referencias como “Backups”, “Dev Builds” o “Production Assets”. Nintendo niega este ataque y la verificación independiente de esa evidencia sigue en curso y, como es habitual, la autenticidad de los materiales se evalúa con cautela.

Cronología del caso y estado oficial

Según los indicios recopilados, la reclamación se difundió primero en canales de mensajería y redes sociales, con Crimson Collective compartiendo pruebas parciales del acceso y su narrativa de extorsión. El grupo, que suele operar desde Telegram, acostumbra a exhibir listados de carpetas o pantallazos para reforzar la credibilidad de sus anuncios antes de negociar con las víctimas.

En una actualización posterior, Nintendo negó de forma explícita la existencia de una brecha que comprometiera datos personales, de negocio o de desarrollo. En declaraciones al medio japonés Sankei Shimbun fechadas el 15 de octubre, la compañía señaló que no había evidencias de un acceso profundo a sus sistemas; en paralelo, se mencionó que algunos servidores web relacionados con su página habrían mostrado incidencias, sin impacto confirmado en clientes ni en entornos internos.

Quién es Crimson Collective y cómo suele operar

Crimson Collective ha ganado notoriedad por focalizar sus ataques en firmas de tecnología, software y telecomunicaciones. Su patrón más repetido combina investigación de objetivos, irrupción en entornos mal configurados y la posterior publicación de pruebas limitadas para presionar. A menudo, el colectivo explota credenciales expuestas, errores de configuración en la nube y vulnerabilidades en aplicaciones web, para después anunciar exigencias económicas o mediáticas.

Investigaciones técnicas recientes describen un enfoque muy ligado a la nube: los atacantes rastrean repositorios y fuentes abiertas en busca de claves y tokens filtrados mediante herramientas de código abierto orientadas a descubrir “secretos”.

Cuando encuentran un vector viable, intentan establecer persistencia y ampliar privilegios en plataformas cloud (por ejemplo, con identidades y permisos efímeros), con el objetivo de exfiltrar datos y monetizar el acceso. Proveedores como AWS recomiendan credenciales de corta duración, política de mínimo privilegio y revisión continua de permisos como líneas de defensa.

Incidentes atribuidos recientemente al colectivo

Durante los últimos meses, los ataques atribuidos a Crimson Collective incluyen objetivos de alto perfil. Destaca el caso de Red Hat, del que el grupo dice haber sustraído unos 570 GB de datos procedentes de alrededor de 28.000 repositorios internos. También se han vinculado al defacement del sitio de Nintendo a finales de septiembre y a intrusiones contra empresas de telecomunicaciones de la región.

- Red Hat: extracción masiva de información interna desde su ecosistema de proyectos privados.

- Telecomunicaciones (p. ej., Claro Colombia): campañas con extorsión y publicación selectiva de evidencias.

- Página de Nintendo: modificación no autorizada del sitio a finales de septiembre, atribuida al mismo grupo.

Implicaciones y riesgos potenciales

Si una intrusión de este tipo llegara a confirmarse, el acceso a respaldos y materiales de desarrollo podría exponer activos críticos de la cadena de producción: documentación interna, herramientas, contenido en creación o información sobre infraestructura. Esto abre puertas a ingeniería inversa, explotación de vulnerabilidades y, en casos extremos, a piratería o ventajas competitivas indebidas.

Además, el acceso a claves, tokens o credenciales internas facilitaría movimientos laterales hacia otros entornos o proveedores, con un posible efecto dominó en la cadena de suministro. A nivel reputacional y regulatorio, el impacto dependería del alcance real de la exposición y de la naturaleza de los datos eventualmente comprometidos.

Respuesta esperable y buenas prácticas en la industria

Ante incidentes así, la prioridad pasa por contener y erradicar el acceso no autorizado, activar una investigación forense y reforzar controles de identidad y acceso. También es clave revisar configuraciones en la nube, cerrar vectores de ataque y aplicar telemetría para detectar actividad anómala que pueda indicar persistencia del atacante.

- Contención inmediata: aislar sistemas afectados, desactivar credenciales expuestas y bloquear rutas de exfiltración.

- Auditoría forense: reconstruir la línea temporal, identificar vectores y consolidar evidencias para equipos técnicos y autoridades.

- Endurecimiento de accesos: rotación de claves, MFA obligatorio, mínimo privilegio y segmentación de redes.

- Transparencia regulatoria: notificar a organismos y usuarios cuando proceda, con pautas claras para reforzar la seguridad individual.

Con el desmentido de Nintendo sobre la supuesta brecha, el foco se desplaza a la verificación técnica de las evidencias esgrimidas por Crimson Collective y al refuerzo de controles para evitar nuevos sustos. A falta de pruebas concluyentes, lo prudente es mantener la vigilancia, endurecer configuraciones en la nube y estrechar la colaboración con equipos de respuesta y proveedores, dado que el grupo ya ha demostrado capacidad para aprovechar credenciales expuestas y errores de configuración a gran escala.

Soy un apasionado de la tecnología que ha convertido sus intereses «frikis» en profesión. Llevo más de 10 años de mi vida utilizando tecnología de vanguardia y trasteando todo tipo de programas por pura curiosidad. Ahora me he especializado en tecnología de ordenador y videojuegos. Esto es por que desde hace más de 5 años que trabajo redactando para varias webs en materia de tecnología y videojuegos, creando artículos que buscan darte la información que necesitas con un lenguaje entendible por todos.

Si tienes cualquier pregunta, mis conocimientos van desde todo lo relacionado con el sistema operativo Windows así como Android para móviles. Y es que mi compromiso es contigo, siempre estoy dispuesto a dedicarte unos minutos y ayudarte a resolver cualquier duda que tengas en este mundo de internet.