- Identifica conexiones y puertos con netstat y filtra por estados o protocolos para detectar actividad anómala.

- Bloquea redes e IPs desde CMD/PowerShell con netsh y reglas de Firewall bien definidas.

- Refuerza el perímetro con IPsec y control por GPO, y monitoriza sin deshabilitar el servicio de Firewall.

- Evita efectos colaterales en SEO y usabilidad combinando bloqueo con CAPTCHAs, rate limit y CDN.

¿Cómo bloquear conexiones de red sospechosas desde CMD? Cuando un equipo empieza a ir lento o ves actividad rara en la red, abrir la consola y tirar de comandos suele ser la forma más rápida de tomar el control. Con unas pocas instrucciones en la línea de comandos puedes detectar y bloquear conexiones sospechosas, auditar puertos abiertos y reforzar tu seguridad sin instalar nada extra.

En este artículo vas a encontrar una guía completa, con enfoque práctico y basada en herramientas nativas (CMD, PowerShell y utilidades como netstat y netsh). Verás cómo identificar sesiones extrañas, qué métricas vigilar, cómo bloquear redes Wi‑Fi concretas y cómo crear reglas en el Firewall de Windows o incluso en un FortiGate, todo explicado con lenguaje claro y sin rodeos.

Netstat: qué es, para qué sirve y por qué sigue siendo clave

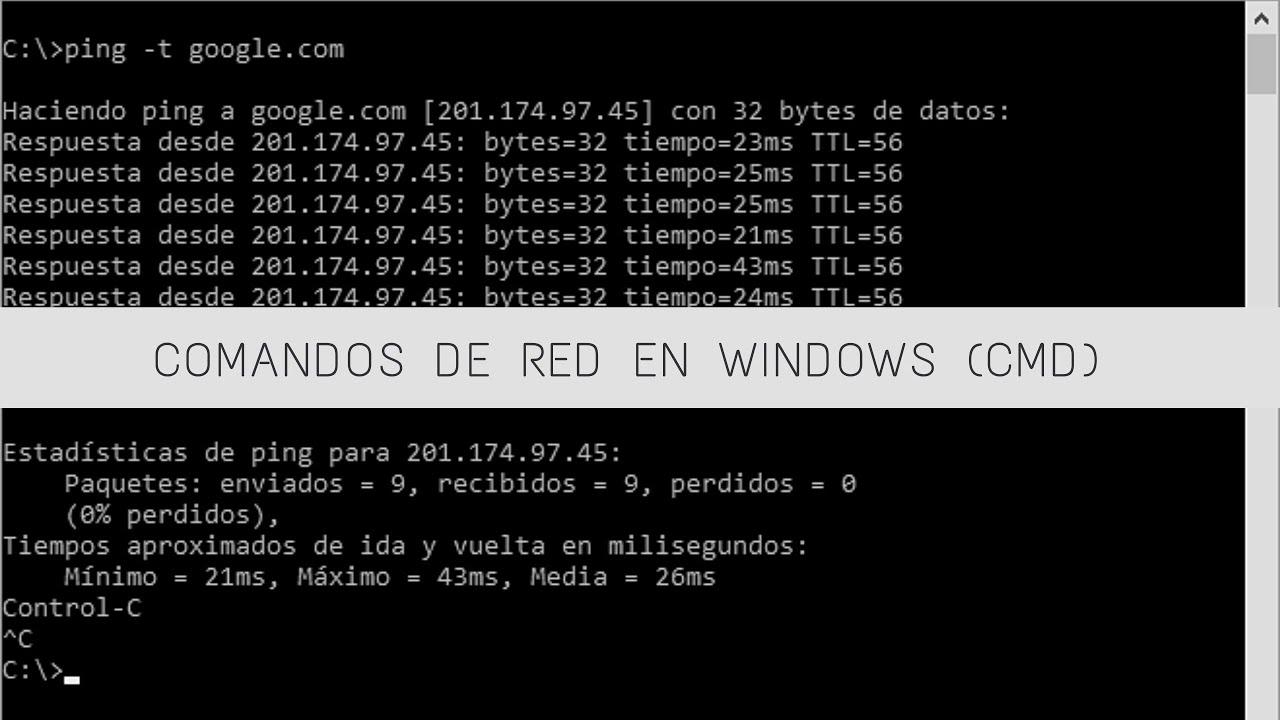

El nombre de netstat viene de “network” y “statistics”, y su función es precisamente ofrecer estadísticas y estados de conexiones en tiempo real. Está integrado en Windows y Linux desde los años 90, y también lo encuentras en otros sistemas como macOS o BeOS, aunque sin interfaz gráfica.

Al ejecutarlo en la consola podrás ver conexiones activas, puertos en uso, direcciones locales y remotas y, en general, un panorama claro de lo que ocurre en tu pila TCP/IP. Disponer de esta radiografía inmediata de la red te ayuda a configurar, diagnosticar y elevar el nivel de seguridad de tu equipo o servidor.

Controlar qué dispositivos se conectan, qué puertos están abiertos o cómo está configurado tu router es vital. Con netstat, además, obtienes tablas de enrutamiento y estadísticas por protocolo que te orientan cuando algo no cuadra: exceso de tráfico, errores, congestión o conexiones no autorizadas.

Consejo útil: antes de lanzar un análisis serio con netstat, cierra aplicaciones que no necesites e incluso reinicia si es posible. Así evitarás ruido y ganarás precisión en lo que realmente importa.

Impacto en el rendimiento y buenas prácticas de uso

Ejecutar netstat en sí no destroza tu PC, pero usarlo de forma abusiva o con demasiados parámetros a la vez puede consumir CPU y memoria. Si lo lanzas continuamente o filtrando un mar de datos, la carga del sistema sube y el rendimiento puede resentirse.

Para minimizar su impacto, limítalo a situaciones puntuales y afina los parámetros. Si necesitas un flujo continuo, evalúa herramientas más específicas de monitorización. Y recuerda: menos es más cuando el objetivo es investigar un síntoma concreto.

- Reduce el uso a momentos en los que de verdad necesites ver conexiones activas o estadísticas.

- Filtra con precisión para mostrar solo la información necesaria.

- Evita programar ejecuciones en intervalos muy cortos que saturen recursos.

- Valora utilidades dedicadas si buscas monitorización en tiempo real más avanzada.

Ventajas y límites de apoyarse en netstat

Netstat sigue siendo popular entre administradores y técnicos porque otorga visibilidad inmediata de conexiones y puertos en uso por aplicaciones. En segundos detectas quién habla con quién y por dónde.

También facilita la monitorización y resolución de problemas: congestión, cuellos de botella, conexiones persistentes… todo asoma cuando miras los estados y las estadísticas adecuadas.

- Detección rápida de conexiones no autorizadas o posibles intrusiones.

- Seguimiento de sesiones entre clientes y servidores para localizar cuelgues o latencias.

- Evaluación de rendimiento por protocolo para priorizar mejoras donde más impactan.

¿Y lo que no hace tan bien? No cifra nada (no es su cometido), su salida puede resultar compleja para perfiles no técnicos, y en entornos muy grandes no escala como un sistema especializado (SNMP, por ejemplo). Además, su uso ha ido cediendo terreno frente a PowerShell y utilidades más modernas con salidas más claras.

Cómo usar netstat desde CMD y leer sus resultados

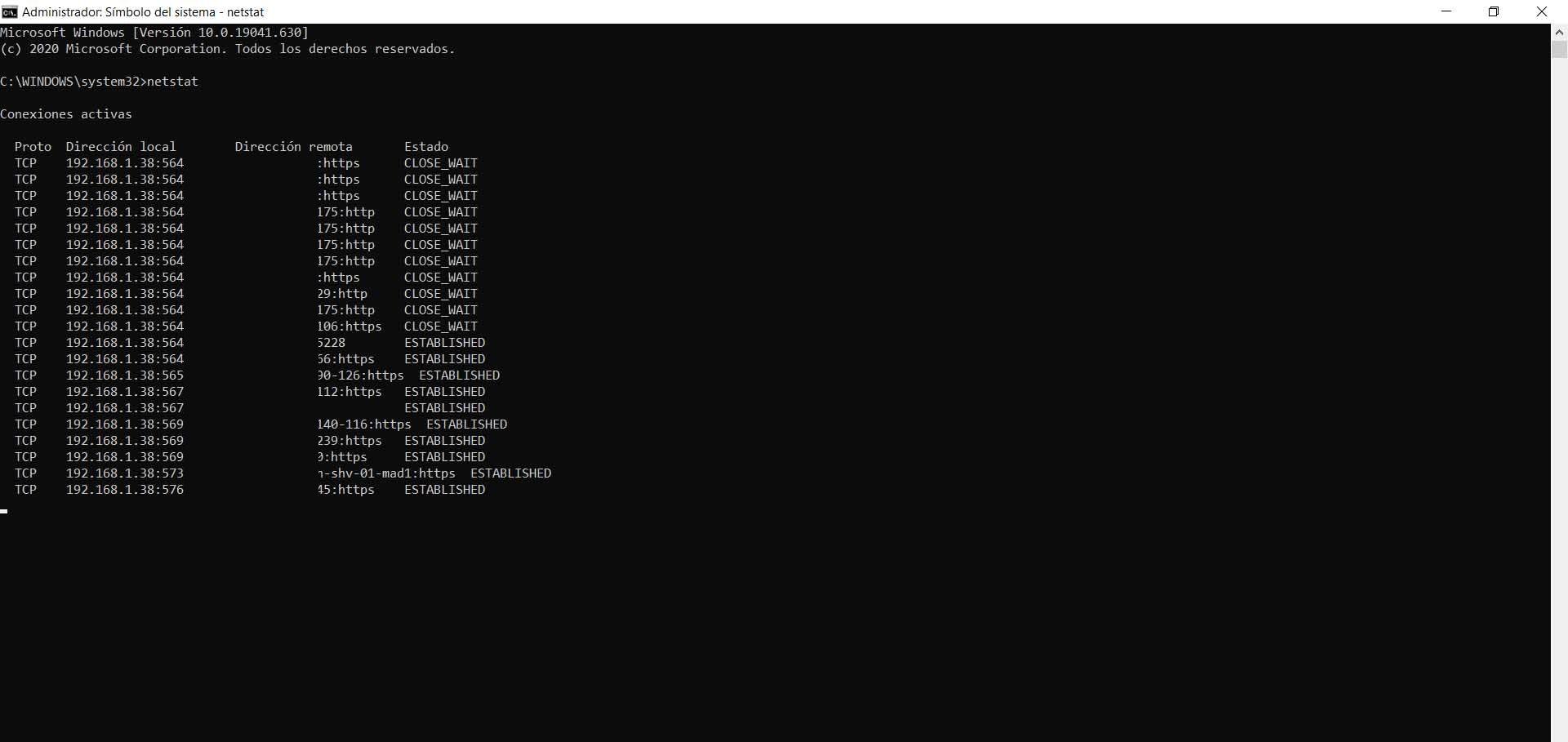

Abre CMD como administrador (Inicio, escribe “cmd”, clic derecho, Ejecutar como administrador) o usa Terminal en Windows 11. Luego escribe netstat y pulsa Enter para obtener la fotografía del momento.

Verás columnas con el protocolo (TCP/UDP), direcciones locales y remotas con sus puertos, y un campo de estado (LISTENING, ESTABLISHED, TIME_WAIT, etc.). Si quieres números en lugar de nombres de puertos, ejecuta netstat -n para una lectura más directa.

¿Actualización periódica? Puedes pedirle que refresque cada X segundos con un intervalo: por ejemplo, netstat -n 7 irá actualizando la salida cada 7 segundos para observar cambios en vivo.

Si solo te interesan conexiones establecidas, filtra la salida con findstr: netstat | findstr ESTABLISHED. Cambia por LISTENING, CLOSE_WAIT o TIME_WAIT si prefieres detectar otros estados.

Parámetros útiles de netstat para investigar

Estos modificadores te permiten reducir el ruido y centrarte en lo que buscas:

- -a: muestra conexiones activas e inactivas y puertos en escucha.

- -e: estadísticas de paquetes (entrantes/salientes) de la interfaz.

- -f: resuelve y muestra FQDN (nombres de dominio completos) remotos.

- -n: enseña números de puerto y IP sin resolver (más rápido).

- -o: añade el PID del proceso que mantiene la conexión.

- -p X: filtra por protocolo (TCP, UDP, tcpv6, tcpv4…).

- -q: consulta puertos de escucha y no escucha vinculados.

- -s: estadísticas agrupadas por protocolo (TCP, UDP, ICMP, IPv4/IPv6).

- -r: tabla de enrutamiento actual del sistema.

- -t: información de conexiones en estado de descarga.

- -x: detalles de conexiones NetworkDirect.

Ejemplos prácticos para el día a día

Para listar puertos abiertos y conexiones con su PID, ejecuta netstat -ano. Con ese PID podrás cruzar el proceso en el Administrador de tareas o con herramientas como TCPView.

Si solo te interesan conexiones IPv4, filtra por protocolo con netstat -p IP y ahorrarás ruido en la salida.

Las estadísticas globales por protocolo llegan de la mano de netstat -s, mientras que si quieres la actividad de las interfaces (enviado/recibido) te sirve netstat -e para tener números finos.

Para rastrear un problema con resolución de nombres remotos, combina netstat -f con un filtrado: por ejemplo, netstat -f | findstr midominio devolverá solo lo que coincida con ese dominio.

Cuando el Wi‑Fi va lento y netstat se llena de conexiones raras

Un caso clásico: navegación lenta, speedtest que tarda en arrancar pero da cifras normales y, al pasar netstat, aparecen decenas de conexiones ESTABLISHED. A menudo el responsable es el navegador (Firefox, por ejemplo, por su forma de manejar múltiples sockets), y aunque cierres ventanas, procesos en segundo plano pueden seguir manteniendo sesiones.

¿Qué hacer? Primero identifica con netstat -ano y anota PIDs. Luego verifica en el Administrador de tareas o con Process Explorer/TCPView qué procesos están detrás. Si la conexión y el proceso te resultan sospechosos, plantéate bloquear la IP desde el Firewall de Windows, pasar un antivirus y, si el riesgo te parece alto, desconectar temporalmente el equipo de la red hasta aclararlo.

Si tras reinstalar el navegador persiste ese chorro de sesiones, comprueba extensiones, desactiva sincronización temporalmente y revisa si otros clientes (como tu móvil) también van lentos: eso orienta a problema de red/ISP más que a software local.

Recuerda que netstat no es un monitor en tiempo real, pero puedes simularlo con netstat -n 5 para refrescar cada 5 segundos. Si necesitas un panel continuo y más cómodo, echa un ojo a TCPView o a alternativas de monitorización más dedicadas.

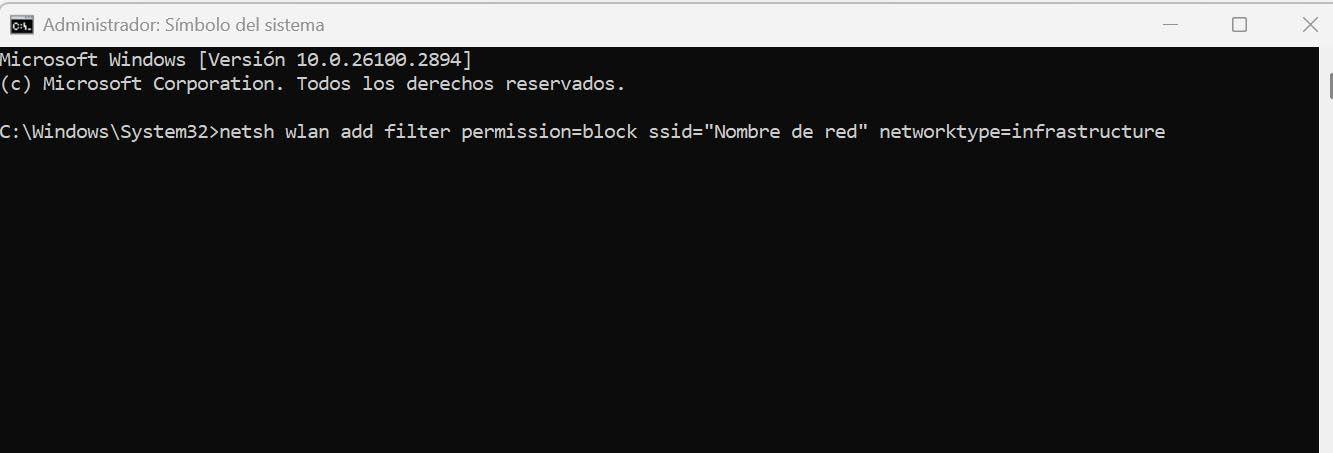

Bloquear redes Wi‑Fi concretas desde CMD

Si hay redes cerca que no quieres ver ni que tu equipo intente usar, puedes filtrarlas desde la consola. El comando te permite bloquear un SSID específico y gestionarlo sin tocar el panel gráfico.

Abre CMD como administrador y usa:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureTras ejecutarlo, esa red desaparecerá de la lista de disponibles. Para revisar qué tienes bloqueado, lanza netsh wlan show filters permission=block, y si te arrepientes, elimínalo con:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Bloquear direcciones IP sospechosas con el Firewall de Windows

Si detectas que una misma IP pública intenta cosas raras contra tus servicios, la respuesta rápida es crear una regla que bloquee esas conexiones. En la consola gráfica, añade una regla personalizada, aplícala a “Todos los programas”, protocolo “Cualquiera”, indica las IP remotas a bloquear, marca “Bloquear la conexión” y aplica a dominio/privado/público.

¿Prefieres automatizar? Con PowerShell puedes crear, modificar o quitar reglas sin clics. Por ejemplo, para bloquear tráfico saliente de telnet y luego acotar la IP remota permitida, puedes usar reglas con New-NetFirewallRule y después ajustar con Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Para administrar reglas por grupos o eliminar reglas de bloqueo masivamente, apóyate en Enable/Disable/Remove-NetFirewallRule y en consultas con comodines o filtros por propiedades.

Buenas prácticas: no deshabilitar el servicio de Firewall

Microsoft desaconseja parar el servicio del Firewall (MpsSvc). Hacerlo puede provocar fallos en el menú Inicio, problemas instalando apps modernas o errores de activación por teléfono. Si, por política, necesitas deshabilitar perfiles, hazlo a nivel de configuración de firewall o GPO, pero deja el servicio funcionando.

Los perfiles (dominio/privado/público) y las acciones por defecto (permitir/bloquear) pueden establecerse desde la línea de comandos o la consola del Firewall. Mantener estos predeterminados bien definidos evita agujeros involuntarios al crear reglas nuevas.

FortiGate: cortar intentos de VPN SSL desde IPs públicas sospechosas

Si usas FortiGate y ves intentos fallidos de inicio de sesión en tu VPN SSL desde IPs que no te suenan, crea un grupo de direcciones (por ejemplo, blacklistipp) y añade ahí todas las IPs conflictivas.

En la consola, entra en la configuración de la VPN SSL con config vpn ssl setting y aplica: set source-address «blacklistipp» y set source-address-negate enable. Con un show confirmas que quedó aplicado. Así, cuando alguien venga desde esas IPs, la conexión será rechazada desde el principio.

Para comprobar tráfico que golpea esa IP y puerto, puedes usar diagnose sniffer packet any «host X.X.X.X and port 10443» 4, y con get vpn ssl monitor revisas sesiones permitidas desde IPs no incluidas en la lista.

Otra vía es SSL_VPN > Restringir Acceso > Limitar acceso a hosts específicos, aunque en ese caso el rechazo se produce tras introducir credenciales, no de forma inmediata como por consola.

Alternativas a netstat para ver y analizar tráfico

Si buscas más comodidad o detalle, hay herramientas que aportan gráficas, filtros avanzados y captura profunda de paquetes:

- Wireshark: captura y análisis de tráfico a todos los niveles.

- iproute2 (Linux): utilidades para gestionar TCP/UDP e IPv4/IPv6.

- GlassWire: análisis de red con gestión de firewall y foco en privacidad.

- Uptrends Uptime Monitor: monitoreo continuo de sitios y alertas.

- Germain UX: monitoreo orientado a verticales como finanzas o salud.

- Atera: suite RMM con monitorización y acceso remoto.

- Cloudshark: análisis web y compartición de capturas.

- iptraf / iftop (Linux): tráfico en tiempo real por interfaz, muy intuitivas.

- ss (Socket Statistics) (Linux): alternativa moderna a netstat, más clara.

Bloqueo de IPs y su efecto en SEO, más estrategias de mitigación

Bloquear IPs agresivas tiene sentido, pero cuidado con capar bots de buscadores, porque podrías perder indexación. El bloqueo por país también puede excluir usuarios legítimos (o VPNs) y reducir tu visibilidad en ciertas regiones.

Medidas complementarias: añade CAPTCHAs para frenar bots, aplica limitación de tasa para evitar abusos y coloca una CDN para mitigar DDoS repartiendo carga entre nodos distribuidos.

Si tu hosting usa Apache y tienes geobloqueo activado en el servidor, puedes redirigir visitas desde un país concreto mediante .htaccess con una regla de reescritura (ejemplo genérico):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Para bloquear IPs en el hosting (Plesk), también puedes editar .htaccess y negar direcciones concretas, siempre con copia de seguridad previa del archivo por si necesitas revertir cambios.

Administrar el Firewall de Windows a fondo con PowerShell y netsh

Más allá de crear reglas sueltas, PowerShell te da control total: definir perfiles por defecto, crear/modificar/eliminar reglas y hasta trabajar contra GPOs de Active Directory con sesiones en caché para reducir carga en controladores de dominio.

Ejemplos rápidos: crear una regla, cambiar su dirección remota, habilitar/deshabilitar grupos enteros y eliminar reglas de bloqueo de una tacada. El modelo orientado a objetos permite consultar filtros de puertos, aplicaciones o direcciones y encadenar resultados con canalizaciones.

Para administrar equipos remotos, apóyate en WinRM y los parámetros -CimSession. Así puedes listar reglas, modificar o eliminar entradas en otras máquinas sin moverte de tu consola.

¿Errores en scripts? Usa -ErrorAction SilentlyContinue para suprimir “regla no encontrada” al eliminar, -WhatIf para previsualizar y -Confirm si quieres confirmación por cada elemento. Con -Verbose tendrás más detalle de ejecución.

IPsec: autenticación, cifrado y aislamiento por políticas

Cuando necesitas que solo pase tráfico autenticado o cifrado, combinas reglas de Firewall e IPsec. Crea reglas de modo transporte, define conjuntos criptográficos y métodos de autenticación, y asócialos a las reglas adecuadas.

Si tu interlocutor exige IKEv2, puedes especificarlo en la regla IPsec con autenticación por certificado de equipo. También es posible copiar reglas de un GPO a otro y sus conjuntos asociados para acelerar despliegues.

Para aislar miembros de dominio, aplica reglas que requieran autenticación para tráfico entrante y la soliciten para saliente. También puedes requerir pertenencia a grupos con cadenas SDDL, restringiendo accesos a usuarios/dispositivos autorizados.

Aplicaciones sin cifrado (como telnet) pueden verse obligadas a pasar por IPsec si creas una regla de firewall de “permitir si es seguro” y una política IPsec que exija autenticación y cifrado. Así nada viaja en claro.

Bypass autenticado y seguridad por punto de conexión

La “omisión autenticada” permite que tráfico procedente de usuarios o equipos de confianza invalide reglas de bloqueo. Útil para servidores de actualización y escaneo sin abrir puertos a todo el mundo.

Si buscas seguridad de punto a punto en muchas apps, en lugar de crear una regla por cada una, traslada la autorización a la capa IPsec con listas de grupos de máquinas/usuarios permitidos en la configuración global.

Dominar netstat para ver quién se conecta, apoyarte en netsh y PowerShell para imponer reglas, y escalar con IPsec o firewalls de perímetro como FortiGate te da el control de tu red. Con filtros Wi‑Fi por CMD, bloqueos de IP bien pensados, precauciones de SEO y herramientas alternativas cuando hace falta profundidad, podrás detectar a tiempo conexiones sospechosas y bloquearlas sin romper tu operativa.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.