- Los cambios de contraseña no siempre invalidan de inmediato todos los tokens y sesiones antiguas, lo que permite que algunos dispositivos sigan conectados.

- Es clave revisar y cerrar manualmente sesiones activas, controlar alias de inicio de sesión y ajustar políticas de seguridad en entornos corporativos.

- La combinación de contraseñas robustas, gestores de contraseñas y autenticación multifactor reduce drásticamente el riesgo de accesos no autorizados.

Cuando cambias una contraseña, lo lógico es pensar que todos los accesos anteriores quedan cerrados automáticamente. Sin embargo, en muchos servicios online, móviles y entornos corporativos esto no ocurre de forma tan inmediata o tan clara como nos gustaría, lo que puede generar confusión y sensación de inseguridad. Sin embargo, a veces, cambiar contraseña no cierra accesos antiguos. ¿Por qué?

En este artículo vamos a analizar esta cuestión. Veremos qué comportamientos son normales (aunque desconcertantes) en servicios como Gmail, Outlook/Hotmail o en entornos de Active Directory, y cómo reforzar la seguridad de tus cuentas combinando buenas contraseñas, cierre de sesión remoto y métodos como la autenticación multifactor.

Por qué tu cuenta sigue abierta en otros dispositivos aunque cambies la contraseña

Uno de los casos más habituales es el de un usuario que cambia la clave de su correo (por ejemplo, Gmail) desde un ordenador, pulsa la opción de cerrar sesión en otros dispositivos y, al coger el móvil, descubre que la sesión sigue abierta y puede seguir usando el correo sin que le pida la contraseña nueva.

Esto ocurre porque muchos servicios, entre ellos Google, trabajan con tokens de sesión o credenciales temporales que el dispositivo almacena tras una verificación inicial. Esos tokens permiten seguir usando la cuenta durante un tiempo sin volver a introducir la clave, incluso después de modificarla.

Aunque el usuario seleccione “cerrar sesión en dispositivos”, a veces el cierre no es instantáneo o no afecta a determinados tipos de sesión, por ejemplo apps móviles que usan otros canales de autenticación o conexiones IMAP/SMTP antiguas configuradas en clientes de correo.

Además, en algunos casos el sistema da prioridad a la continuidad del servicio: mientras no detecte actividad sospechosa o un cambio crítico (como añadir MFA o modificar datos sensibles), puede mantener sesiones que ya estaban validadas para no interrumpir al usuario. Desde el punto de vista de seguridad no es lo ideal, pero a nivel de experiencia de uso es frecuente.

Por eso, si te preocupa que alguien siga teniendo acceso a tu cuenta desde un móvil perdido, un PC compartido o un dispositivo antiguo, no basta solo con cambiar la contraseña: hay que revisar dónde estás conectado y revocar manualmente las sesiones activas o los dispositivos de confianza.

Cambiar la contraseña de Gmail sin cerrar sesiones antiguas: qué está pasando

Imagina el caso típico: cambias tu contraseña de Gmail desde el PC, pulsas en la opción de cerrar la sesión del móvil, pero al mirar el teléfono ves que sigue accediendo al correo sin pedir la nueva clave. No aparece ni aviso, ni notificación de reautenticación, nada.

En Gmail intervienen varios elementos: la contraseña principal de la cuenta de Google, las sesiones web, las sesiones en la app de Gmail, las credenciales de sincronización de Android y posibles aplicaciones conectadas mediante OAuth. Aunque cambies la clave, puede que algunos de esos canales conserven su token válido durante un tiempo.

Cuando pulsas algo como “cerrar sesión en dispositivos”, el servicio intenta invalidar esos tokens, pero en la práctica puede que tarde unos minutos en propagarse, que ciertos clientes no reciban bien la orden o que algunas apps sigan funcionando en modo caché hasta que necesiten renovarlo.

Lo que sí debes tener en cuenta es que, una vez modificada la contraseña, cualquier intento de iniciar una sesión nueva con la clave anterior debería fallar inmediatamente. Si ves que se siguen produciendo inicios de sesión con la contraseña antigua, ahí ya estaríamos ante un posible compromiso de cuenta o un malentendido al interpretar la actividad.

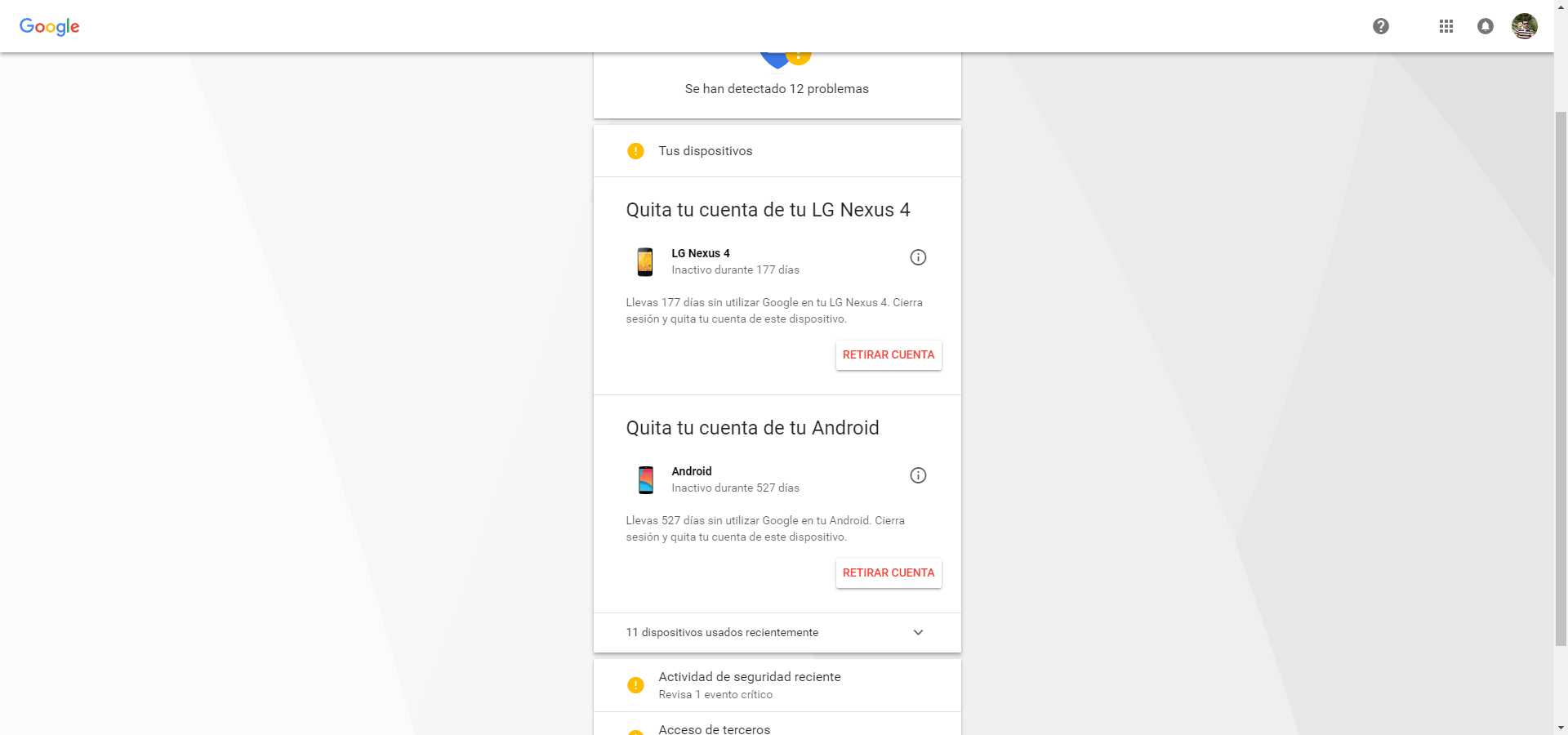

Para ganar control, entra en los ajustes de tu cuenta de Google (en el navegador) y revisa el apartado de dispositivos con sesión iniciada y actividad de seguridad reciente. Desde ahí puedes cerrar sesiones, retirar permisos a aplicaciones y ver si alguno de los accesos no te cuadra.

Problemas al intentar acceder tras cambiar la contraseña: intentos fallidos y bloqueo

Otro escenario muy común es el de quien cambia su contraseña de correo, intenta entrar con la nueva y el sistema le responde una y otra vez que la clave es incorrecta. Tras varios intentos fallidos, aparece un mensaje del tipo “Has intentado iniciar sesión demasiadas veces con una cuenta o contraseña incorrecta”.

Este mensaje suele deberse a mecanismos automáticos de protección que tratan de bloquear ataques de fuerza bruta o accesos sospechosos. Después de varios intentos fallidos, el servicio asume que algo raro pasa y puede forzar un pequeño bloqueo temporal o añadir pruebas extra (como códigos por SMS, correos de verificación, etc.).

En estos casos, lo primero es asegurarte de que realmente estás introduciendo la nueva contraseña tal y como la definiste: puede haber confusión con el idioma del teclado, con caracteres especiales, mayúsculas bloqueadas o incluso con contraseñas generadas automáticamente por algún gestor.

Si has repetido el proceso de cambio varias veces, es fácil liarse sobre cuál es la clave que quedó finalmente activa. Aquí ayuda mucho apoyarse en un gestor de contraseñas fiable, que guarde la versión correcta y la introduzca por ti para evitar errores de tecleo.

Si ya estás bloqueado por demasiados intentos, suele ser buena idea esperar el tiempo indicado por el sistema o recurrir directamente a los métodos de recuperación de cuenta (correo alternativo, número de teléfono, preguntas de seguridad, etc.) para restablecer la clave de forma controlada y verificar que tú eres el propietario.

Cuando cambiar la contraseña en Active Directory devuelve «Acceso denegado»

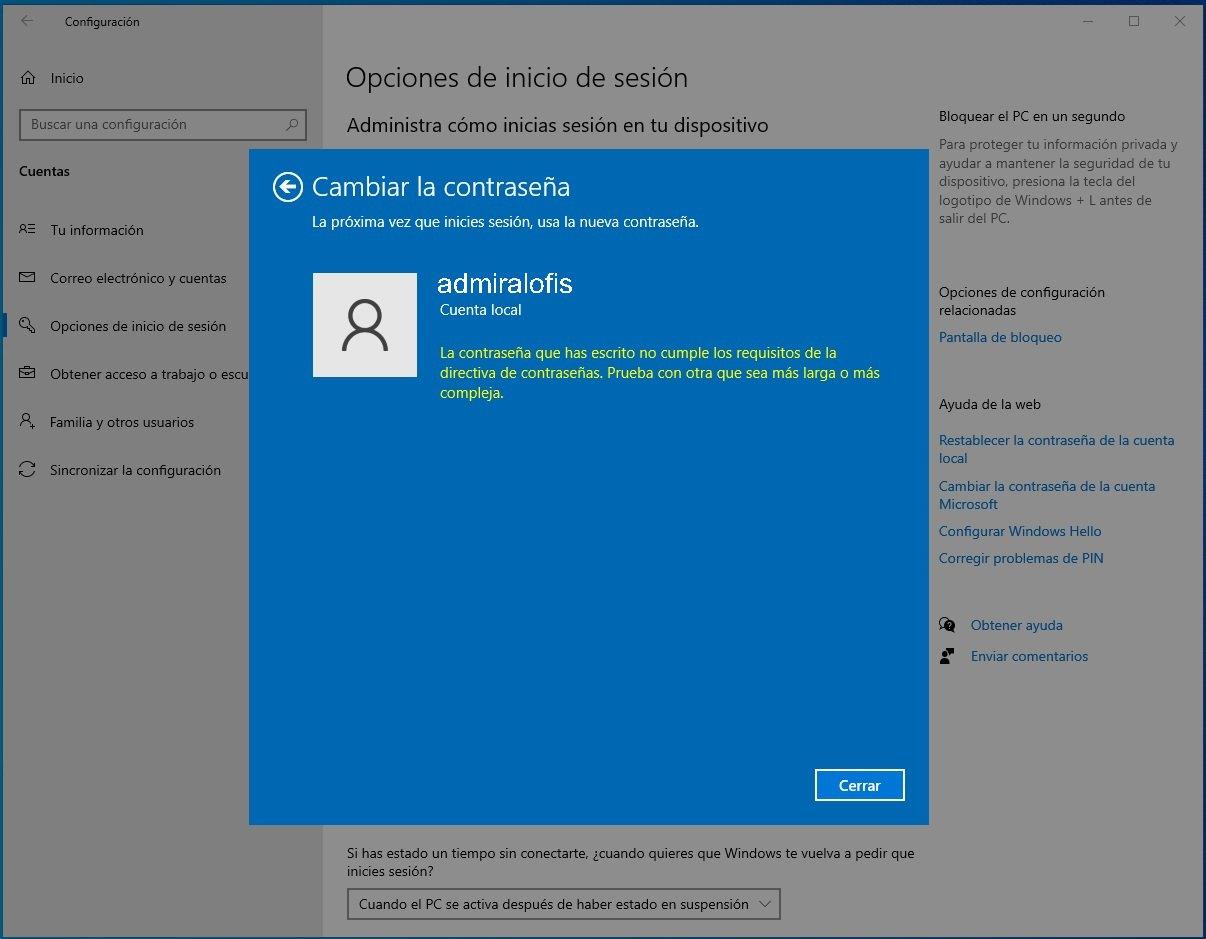

En entornos corporativos con Active Directory también pueden aparecer problemas relacionados con el cambio de contraseña que no solo no cierran accesos antiguos, sino que además impiden que el usuario actualice su clave cuando caduca. Un caso típico: al intentar cambiar la contraseña desde la pantalla de inicio de sesión, tras expirar la clave, el sistema responde con un mensaje de “Acceso denegado”.

El patrón suele ser este: el usuario trabaja normalmente, puede cambiar su contraseña mientras está logueado usando Ctrl+Alt+Del sin problema, pero cuando llega la fecha de expiración o se fuerza “el usuario debe cambiar la contraseña en el próximo inicio de sesión”, al intentar hacerlo recibe ese error y no puede seguir.

Esto apunta casi siempre a una combinación de políticas de seguridad (GPO) y configuración del propio servicio de directorio. En el ejemplo de un NAS Synology actuando como controlador de dominio, la consola muestra que la opción “El usuario no puede cambiar la contraseña” no está marcada, pero aun así el cambio tras la expiración falla.

El administrador se ve obligado entonces a abrir la consola de Active Directory en el NAS y establecer manualmente la contraseña nueva para cada usuario que llama con el problema. Además de ser un incordio, esto dificulta controlar si la clave cumple realmente la complejidad requerida o si el empleado está reutilizando contraseñas antiguas, algo que la política suele prohibir.

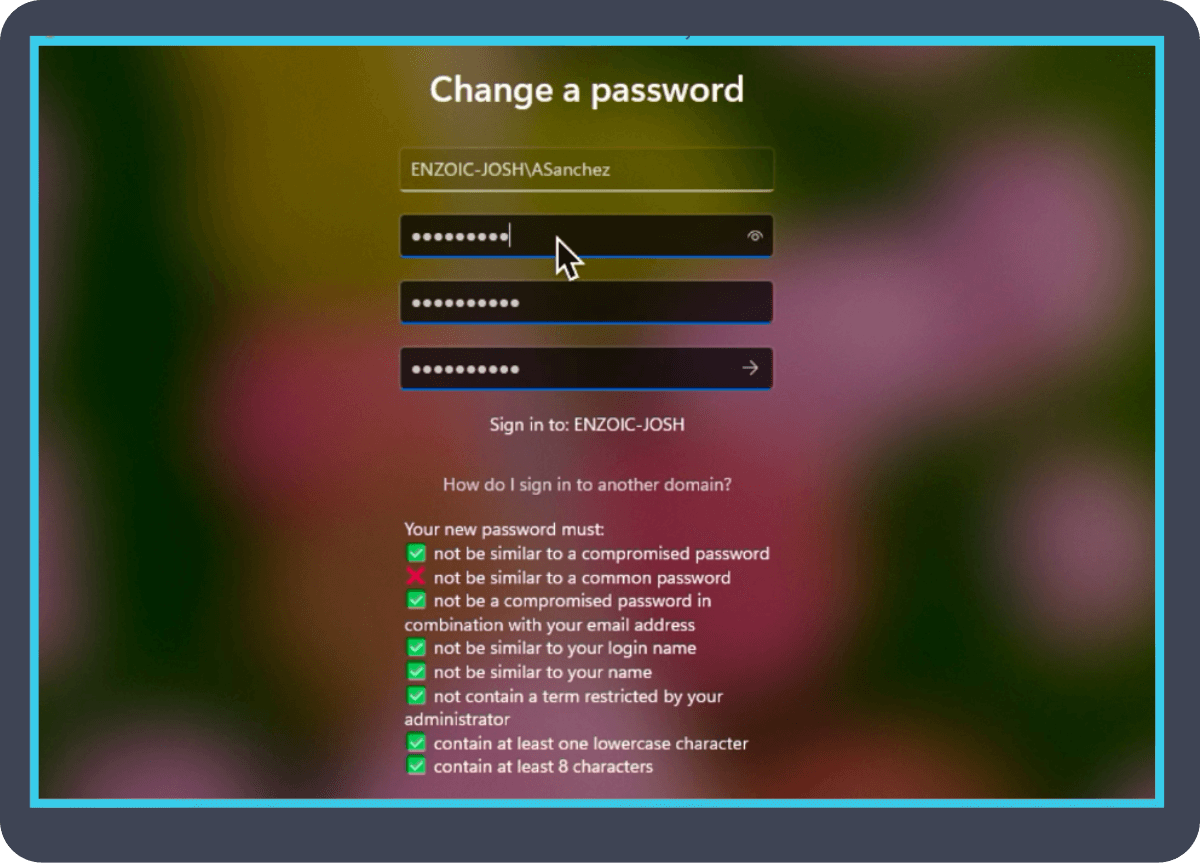

Cuando esto sucede, conviene revisar cuidadosamente las políticas de dominio y las políticas locales de las máquinas, pues puede haber una configuración que impida el cambio de contraseña en la pantalla de inicio de sesión, aunque sí lo permita durante la sesión iniciada. También hay que verificar los requisitos de longitud, historial y complejidad, porque un rechazo genérico puede esconder simplemente que la clave no cumple los criterios.

Limitaciones de las políticas y herramientas en entornos cerrados

En redes cerradas sin acceso a Internet, donde hay pocas estaciones de trabajo y un servidor como un NAS Synology actuando de controlador de dominio, el administrador a veces solo puede tocar la política de grupo local de cada máquina y la configuración limitada de Active Directory que ofrece el propio NAS.

Sin herramientas como RSAT (Remote Server Administration Tools) u otras consolas avanzadas de Microsoft, resulta más difícil identificar de un vistazo qué GPO están afectando al cambio de contraseñas. Para colmo, RSAT suele requerir instalación con acceso a Internet o métodos no triviales en entornos completamente aislados.

En este contexto, puede que el problema no esté en la opción visible de “El usuario no puede cambiar la contraseña”, sino en requisitos adicionales o restricciones heredadas, como el número de contraseñas antiguas recordadas, los mínimos de complejidad y longitud, o incluso limitaciones sobre cuándo y desde dónde puede cambiarse la clave.

Si cada vez que expira una contraseña el usuario recibe “Acceso denegado” al intentar renovarla por su cuenta, la experiencia es frustrante tanto para él como para el administrador, que se convierte en el único capaz de desbloquear la situación. Lo ideal es identificar qué política está bloqueando el proceso de cambio en la pantalla de inicio de sesión y ajustarla para permitir que el usuario lo haga de forma autónoma.

Aunque el entorno no tenga Internet, merece la pena documentar con detalle estos casos (hora, usuario, equipo, mensaje exacto) y, si procede, consultar con el soporte del fabricante del NAS o revisar foros especializados, donde otros administradores pueden haber encontrado ya ajustes específicos para ese tipo de despliegue.

Cuentas comprometidas y contraseñas antiguas que siguen funcionando

Hay situaciones más preocupantes en las que, pese a cambiar la contraseña varias veces, parece que alguien sigue entrando a la cuenta con claves antiguas o que los accesos sospechosos no paran. Esto se ha visto, por ejemplo, en cuentas de hotmail/outlook utilizadas solo como identificador de inicio de sesión de Microsoft, sin usarse demasiado como buzón de correo.

Cuando la actividad de inicio de sesión muestra accesos desde lugares extraños o en horarios imposibles, es una señal clara de que la cuenta se ha visto comprometida previamente. En ese caso, no basta con seguir cambiando la contraseña: es probable que haya tokens, alias o métodos de acceso alternativos que estén permitiendo a otra persona seguir entrando.

Una solución propuesta por soporte de Microsoft para cuentas que solo se usan como inicio de sesión (y no tanto para enviar o recibir correos) es jugar con los alias de la cuenta: crear un nuevo alias de correo, marcarlo como principal y deshabilitar la posibilidad de iniciar sesión con la dirección hotmail antigua.

El proceso sería, a grandes rasgos, iniciar sesión en la cuenta desde la web, entrar en “Administrar inicios de sesión de cuenta”, añadir un alias nuevo, establecerlo como principal, ir a las preferencias de inicio de sesión y desmarcar la opción de usar la antigua dirección hotmail para iniciar sesión. De este modo, aunque alguien conozca la clave antigua o tenga datos filtrados, no podrá entrar usando ese identificador.

Si necesitas seguir usando la dirección hotmail para enviar y recibir correos, pero te preocupa la seguridad del acceso, la recomendación es combinar este cambio de alias con métodos adicionales como Microsoft Authenticator y el inicio de sesión sin contraseña, que reducen notablemente la posibilidad de que una contraseña filtrada siga siendo útil para un atacante.

Cerrar accesos antiguos en Microsoft: alias y autenticación sin contraseña

Microsoft permite gestionar de forma bastante flexible cómo se inicia sesión en tu cuenta. Puedes tener varias direcciones de correo asociadas (alias) y decidir con cuáles se puede iniciar sesión y con cuáles no, lo que te da una herramienta muy potente para cortar de raíz accesos basados en credenciales antiguas.

Al configurar un nuevo alias y hacerlo principal, puedes mantener el viejo correo como dirección de recepción de mensajes, pero sin que sirva como usuario de inicio de sesión. Si a esto le sumas la autenticación mediante la app Microsoft Authenticator y la opción de inicio de sesión sin contraseña, aunque alguien conozca tu antigua clave, le será prácticamente imposible usarla.

El inicio de sesión sin contraseña se basa en aprobar accesos desde el móvil (notificaciones push), códigos de un solo uso o llaves de seguridad, de manera que la contraseña deja de ser la pieza central del acceso. Incluso si en algún momento se filtró, esa información ya no le sirve a un atacante.

En la práctica, cerrar accesos antiguos en Microsoft pasa por tres pilares: cambiar la contraseña, revisar los dispositivos y ubicaciones de inicio de sesión recientes, y controlar qué alias pueden usarse para entrar. Si además activas MFA/Authenticator, refuerzas muchísimo la seguridad.

Puede parecer algo lioso al principio, pero una vez configurado te da la tranquilidad de saber que, aunque tus contraseñas del pasado circulen por ahí, solo tú puedes aprobar un nuevo inicio de sesión desde tu dispositivo de confianza.

Gestores de contraseñas y sugerencias guardadas en el navegador

Un problema añadido cuando se cambian contraseñas es que los navegadores y apps suelen guardar claves antiguas y sugerirlas automáticamente. Si el campo de contraseña se rellena solo, el usuario puede creer que está usando la nueva clave, cuando en realidad el navegador está metiendo la anterior.

En Chrome, por ejemplo, al hacer clic en el campo de contraseña, puede aparecer una lista de sugerencias basadas en contraseñas guardadas para ese sitio. Si no hay sugerencias, puede que Chrome no esté detectando bien el formulario o que esa cuenta concreta no tenga datos almacenados.

Para verificar qué se ha guardado, puedes abrir Chrome en el ordenador, ir al icono de perfil y luego a la sección de Contraseñas. Ahí verás una lista de sitios y credenciales asociadas; junto a cada entrada puedes mostrar la contraseña (previa validación) y comprobar si coincide con la que crees que es la actual.

Si descubres que el navegador sigue guardando la contraseña vieja, lo recomendable es eliminar esa entrada o actualizarla con la nueva clave. Así evitarás seguir intentando entrar con una clave caducada o confundir al sistema de recuperación.

Más allá de las funciones básicas del navegador, un gestor de contraseñas dedicado ofrece ventajas claras: genera claves seguras, las almacena de forma cifrada y las sincroniza entre tus dispositivos, minimizando errores humanos y reutilizaciones peligrosas.

Cómo recuperar una contraseña de Gmail olvidada de forma segura

Si ya has perdido totalmente el control de tu contraseña de Gmail, el camino correcto es usar la página oficial de recuperación de cuentas de Google. Desde ahí podrás demostrar que eres el propietario y establecer una nueva clave.

El proceso normal pasa por introducir tu dirección de correo, seleccionar “¿Has olvidado tu contraseña?” o una opción similar y, a partir de ahí, elegir cómo quieres recibir el código de verificación: por SMS, llamada telefónica o correo electrónico alternativo, si los configuraste en su momento.

Si no tienes acceso al teléfono de recuperación, suele aparecer una opción del tipo “No tengo mi teléfono” que te llevará a otros métodos disponibles, como enviar un código a un correo electrónico secundario asociado a la cuenta. Si tampoco puedes entrar a ese correo, Google puede pedirte que indiques una dirección a la que sí tengas acceso para contactar contigo.

En los casos más complicados, Google evalúa de forma individual la información que aportas (últimos accesos, dispositivos usados, datos de seguridad configurados) y decide si puede ayudarte a recuperar la cuenta. Por motivos de seguridad, si no logras aportar suficientes pruebas, puede negar la recuperación.

Una vez verificada tu identidad, podrás introducir un código de recuperación y elegir una contraseña nueva. A partir de ahí, conviene que aproveches para reforzar la seguridad añadiendo métodos de autenticación adicionales, como veremos en el siguiente apartado.

Configurar la autenticación multifactor (MFA) en tus cuentas

La autenticación multifactor (MFA) o verificación en dos pasos añade una capa extra de seguridad más allá de la contraseña. En Gmail, por ejemplo, puedes entrar en la configuración de seguridad de tu cuenta y activar la verificación en dos pasos para que, cada vez que inicies sesión en un dispositivo nuevo, se te pida un segundo factor.

Ese segundo factor puede ser un aviso en tu móvil que tienes que aprobar, un código de seis dígitos enviado por SMS o llamada, un código generado por una app como Google Authenticator, Microsoft Authenticator, Duo Mobile o Authy, o incluso una llave de seguridad física que conectas al dispositivo.

También puedes generar códigos de copia de seguridad para usar en caso de perder el móvil o no tener cobertura. Estos códigos deben guardarse en un lugar seguro, ya que permiten recuperar el acceso cuando no puedes usar tu segundo factor habitual.

La ventaja de la MFA es enorme: aunque alguien adivine, robe o descifre tu contraseña, sin ese segundo factor no podrá entrar en tu cuenta. Las contraseñas, por fuertes que sean, pueden filtrarse; en cambio, exigir un código temporal o una aprobación en tu móvil reduce muchísimo la superficie de ataque.

En un mundo donde las contraseñas se rompen con relativa facilidad o se obtienen mediante filtraciones de bases de datos, phishing o malware, la autenticación multifactor es casi imprescindible si te tomas mínimamente en serio la seguridad de tus cuentas más importantes.

Al final, que cambiar la contraseña no cierre de golpe todos los accesos antiguos es consecuencia de cómo gestionan las sesiones muchos servicios online y entornos corporativos: tokens que siguen siendo válidos, políticas poco claras y herramientas limitadas. Entender estos comportamientos, revisar los dispositivos conectados, controlar los alias de inicio de sesión, usar MFA y apoyarte en contraseñas robustas y gestores especializados es la mejor forma de recuperar el control real sobre tus cuentas y minimizar los riesgos aunque el sistema, a simple vista, no parezca ayudarte demasiado.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.