- Akira asegura haber exfiltrado 23 GB de documentos de Apache OpenOffice; el listado sigue sin verificación independiente.

- La Apache Software Foundation investiga y señala que no posee el tipo de datos descrito y que no ha recibido demanda de rescate.

- No hay indicios de que las descargas públicas ni las instalaciones de OpenOffice estén comprometidas.

- El grupo opera con doble extorsión y ha atacado en Europa; se recomiendan medidas reforzadas para organizaciones en la UE y España.

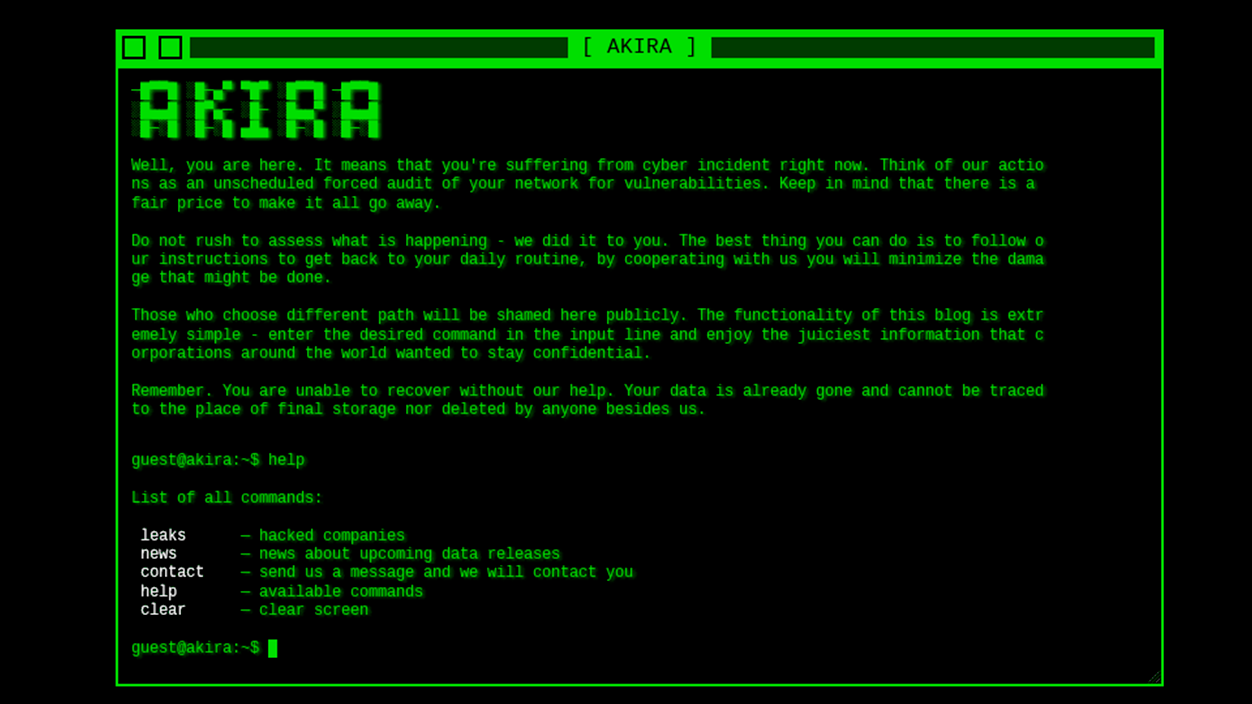

El grupo de ransomware Akira ha publicado en su portal de filtraciones que irrumpió en los sistemas de Apache OpenOffice y que sustrajo 23 GB de información corporativa. Aunque el anuncio ha generado inquietud entre la comunidad, no existe verificación independiente que confirme la autenticidad de los datos o el alcance real del incidente.

Apache OpenOffice es una suite ofimática gratuita y de código abierto con herramientas equivalentes a Writer, Calc, Impress, Draw, Base y Math, disponible para Windows, Linux y macOS. A día de hoy, no hay indicios de que las infraestructuras de descarga o las instalaciones de usuarios finales se hayan visto afectadas, ya que están separadas de los servidores de desarrollo.

Alcance del supuesto robo

Según las afirmaciones atribuidas a Akira, el botín incluiría registros personales y archivos internos de la organización. El grupo sostiene que dispone de documentación sensible y que planea publicarla si no se atienden sus exigencias.

- Direcciones físicas, teléfonos y fechas de nacimiento

- Permisos de conducir y números de la Seguridad Social

- Datos de tarjetas de crédito y registros financieros

- Ficheros confidenciales internos

- Numerosos informes sobre problemas de la aplicación y cuestiones de desarrollo

En su mensaje, los atacantes recalcan que “subirán 23 GB de documentos corporativos” y describen una intrusión que habría afectado a sistemas operativos de la fundación. La táctica encaja con la doble extorsión: robar información y presionar con su publicación además del cifrado.

Estado de la investigación y postura de la Apache Software Foundation

Por el momento, la Apache Software Foundation (ASF) no ha confirmado el compromiso de los sistemas de Apache OpenOffice. La organización ha indicado que está investigando la situación y que el listado de Akira permanece sin verificar, mientras diversos medios especializados solicitaron comentarios oficiales.

En una comunicación reciente, la ASF señaló que no ha recibido ninguna demanda de rescate y que, dado el carácter abierto del proyecto, no dispone del conjunto de datos de empleados descrito por los atacantes. La fundación subraya que el desarrollo de OpenOffice se realiza en canales públicos y anima a descargar la última versión únicamente desde el sitio oficial.

Además, la ASF recuerda que la infraestructura de descargas está separada de los servidores de desarrollo, por lo que no hay evidencia de software público comprometido ni de riesgo directo para las instalaciones de los usuarios en esta fase.

Quién es Akira y cómo opera

Akira es una operación de ransomware como servicio (RaaS) activa desde 2023, con cientos de intrusiones documentadas en Estados Unidos, Europa y otras regiones, y con un historial de cobros millonarios por rescates.

El grupo emplea tácticas de doble extorsión y desarrolla variantes para Windows y Linux/VMware ESXi. Un informe de Bitdefender (marzo de 2025) señaló incluso el uso de webcams de víctimas para ganar palanca durante las negociaciones.

En foros clandestinos se comunican en ruso y su malware suele evitar equipos con distribución de teclado en ruso, un patrón observado en otras bandas que buscan no atacar a determinados entornos.

Implicaciones para España y la Unión Europea

Si se confirmara la autenticidad de los datos filtrados, podrían activarse obligaciones de notificación bajo el RGPD ante autoridades como la AEPD y, en ciertos sectores, requisitos de NIS2 para operadores esenciales o de servicios digitales. El potencial abuso de información personal incrementaría el riesgo de phishing e ingeniería social contra colaboradores y proveedores.

Para las organizaciones españolas y europeas que emplean OpenOffice (o que conviven con entornos Linux/ESXi), conviene reforzar la monitorización de actividad anómala, aislar copias de seguridad, aplicar MFA, segmentar redes y mantener parches al día, reduciendo la ventana de explotación de vulnerabilidades.

Medidas de mitigación y buenas prácticas

A falta de confirmación oficial sobre el alcance, es prudente extremar la higiene de seguridad y limitar la superficie de ataque en endpoints y servidores, priorizando controles de prevención, detección y respuesta.

- Descargar OpenOffice solo desde openoffice.org y evitar enlaces de terceros en redes sociales o foros.

- Verificar integridad de instaladores y mantener siempre la versión más reciente.

- Aplicar MFA en accesos administrativos y de VPN; revisar políticas de contraseñas.

- Segregar y cifrar copias de seguridad (offline/immutables) y probar su restauración periódica.

- Endurecer hipervisores ESXi y servidores Linux/Windows; inventario y parcheo continuo.

- Implementar EDR/antimalware con capacidad de detección de exfiltración y ransomware.

- Formación contra phishing y simulacros de respuesta ante incidentes.

También es recomendable activar listas de bloqueo y vigilancia de dominios similares (typosquatting), así como alertas sobre posibles publicaciones de datos en sitios de filtraciones para reaccionar con rapidez.

La situación continúa en evolución: Akira mantiene la presión con su anuncio, mientras la ASF investiga y pone en duda la verosimilitud de la supuesta base de datos robada. A día de hoy, el riesgo para los usuarios finales parece limitado, pero el episodio refuerza la necesidad de descargar solo desde fuentes oficiales y elevar el listón de seguridad en organizaciones de España y la UE.

Soy un apasionado de la tecnología que ha convertido sus intereses «frikis» en profesión. Llevo más de 10 años de mi vida utilizando tecnología de vanguardia y trasteando todo tipo de programas por pura curiosidad. Ahora me he especializado en tecnología de ordenador y videojuegos. Esto es por que desde hace más de 5 años que trabajo redactando para varias webs en materia de tecnología y videojuegos, creando artículos que buscan darte la información que necesitas con un lenguaje entendible por todos.

Si tienes cualquier pregunta, mis conocimientos van desde todo lo relacionado con el sistema operativo Windows así como Android para móviles. Y es que mi compromiso es contigo, siempre estoy dispuesto a dedicarte unos minutos y ayudarte a resolver cualquier duda que tengas en este mundo de internet.