- Entiende las alertas del gateway (SYN Flood, pings anómalos) y su formato para diferenciar ruido de amenazas reales.

- Ajusta en Omada el umbral de Multi-Connections TCP SYN Flood (100–99.999) o desactívalo con criterio.

- Activa avisos en Tether: Notificaciones y Alertas de Nuevo Dispositivo (HomeShield) o Alertas de Conexión (modelos IFTTT).

- Refuerza la seguridad: firmware al día, claves robustas, firewall opcional y vigilancia de dispositivos conectados.

Las alertas de intrusión en perímetro TP-Link son un aspecto clave en la navegación segura por Internet. Estas notificaciones pueden dispararse cuando un gateway o router detecta tráfico anómalo, intentos de saturación o simples eventos de entrada/salida de dispositivos Wi-Fi. Aunque a veces parecen un bombardeo constante, tienen una razón de ser: darte pistas rápidas de que algo está pasando en la frontera de tu red.

En este artículo te explico cómo funcionan estas alertas en entornos TP-Link, cómo reducir el ruido sin perder visibilidad y qué ajustes conviene tocar para que las señales realmente importantes no se pierdan en el barullo. Además, te detallo las notificaciones por dispositivo nuevo o conexiones Wi-Fi mediante la app Tether, la convivencia con HomeShield e IFTTT, y varios consejos prácticos ante vulnerabilidades y riesgos actuales.

Qué son las alertas de intrusión en el perímetro de TP-Link y cómo se muestran

Este contenido aplica especialmente a instalaciones con Controlador Omada (en sus variantes de software, hardware o en la nube) y a la Serie Omada Gateway. En estos entornos, cuando el gateway detecta actividad sospechosa o patrones claros de ataque, el controlador genera avisos automáticos para que puedas actuar a tiempo.

Verás principalmente tres familias de avisos en el gateway: ataque genérico detectado, eventos vinculados a inundación SYN de múltiples conexiones (lo que suele traducirse en intentos de saturación del canal TCP) y lo que el sistema identifica como paquetes ICMP excesivos o pings desproporcionados. El mensaje se representa con un texto del tipo “se identificó el evento XXX y se desecharon paquetes recibidos”, lo que te confirma que el equipo bloqueó parte del tráfico entrante para protegerse.

Aunque estas alertas de intrusión en perímetro TP-Link son útiles, pueden volverse constantes en redes con mucho tráfico o con servicios expuestos. Si quieres reducirlas, hay dos enfoques que el propio ecosistema Omada contempla: subir el umbral de disparo de ciertas detecciones o, si lo ves imprescindible, desactivar alguna de las funciones de defensa. Lo ideal es ajustar fino antes de desactivar, para no quedarte sin cobertura.

Ten en cuenta que el objetivo en torno a las alertas de intrusión en perímetro TP-Link es mantener un equilibrio: visibilidad sí, alarmas innecesarias no. Para eso, conviene entender qué medimos, qué umbrales activan los avisos y cuáles son las opciones reales en el panel.

Reducir el ruido: subir umbrales o desactivar detecciones específicas en Omada

En el Controlador Omada, dentro de la configuración del sitio, tienes una ruta muy concreta para gestionar estas defensas. El camino, expresado de forma simple, es ir a Configuración del sitio > Seguridad de redes > Defensa contra ataques. Ahí encontrarás los controles relacionados con inundación SYN de múltiples conexiones (Multi-Connections TCP SYN Flood) y otras protecciones asociadas.

- Primera vía, y la más recomendable: aumentar el umbral de velocidad de recepción que dispara el aviso. En el apartado Multi-Connections TCP SYN Flood, tienes un valor configurable; si fijas un límite mayor (entre 100 y 99.999), el sistema dejará de alertar por picos ligeros y sólo te avisará cuando la situación sea más agresiva. Esto reduce el número de notificaciones sin suprimir la detección por completo.

- Para hacerlo, sigue estos pasos de manera literal pero con cabeza: entra a Configuración del sitio > Seguridad de redes > Defensa contra ataques, localiza Multi-Connections TCP SYN Flood, eleva el valor a un umbral mayor dentro del margen permitido (100–99.999) y pulsa Aplicar para guardar. A partir de ese momento, el controlador bajará la sensibilidad a picos leves de conexiones SYN simultáneas.

- Segunda vía (más drástica): desactivar la detección concreta. En el mismo panel, puedes desmarcar la opción de Multi-Connections TCP SYN Flood y guardar cambios con Aplicar. Esto hará que el controlador deje de emitir alertas por esa causa. Úsalo solo si sabes lo que implica o a modo de prueba temporal en entornos controlados, ya que pierdes una capa de señalización útil frente a ataques de saturación.

Al elegir cualquiera de las dos opciones, verás un impacto directo en las alertas de intrusión en perímetro TP-Link: los avisos del tipo “ataque detectado en el gateway”, las detecciones vinculadas a inundación SYN de múltiples conexiones y los mensajes de pings fuera de rango se reducirán notablemente o, en el caso de desactivar, desaparecerán. Ajusta de menos a más, probando cambios por tramos, para no quedarte sin alertas importantes.

Alertas de conexión Wi‑Fi y avisos de nuevo dispositivo en la app Tether

Otro tipo de notificación que verás a menudo son las alertas de intrusión en perímetro TP-Link cuando un cliente Wi‑Fi se une o se marcha del router/Deco. Según la configuración de tu cuenta, estos avisos pueden aparecer como notificaciones push en la barra del teléfono o por correo electrónico. Son muy prácticos para detectar entradas que no esperas (por ejemplo, un dispositivo desconocido).

Importante tener en cuenta un cambio de política: las denominadas Alertas de Conexión han pasado a ocupar el lugar de IFTTT en este escenario. En la práctica, eso significa que solo los equipos que ya eran compatibles con IFTTT pueden usar a día de hoy estas Alertas de Conexión. Si no te aparecen, asegúrate de tener la app en su última versión y verifica si tu modelo pertenece al grupo admitido.

Para equipos bajo la plataforma HomeShield, puedes activar Alertas de Nuevo Dispositivo desde los ajustes generales de la app. Entra en Tether, pulsa el icono de menú (el clásico ≡), ve a Configuración de la Aplicación y luego a Notificaciones. Allí habilita Notificaciones y la opción de alertas para nuevos dispositivos. Es rápido, y te ahorrará sustos si alguien se cuela en el Wi‑Fi sin permiso.

Si tienes un modelo que trabaje con IFTTT, el flujo es distinto: abre Tether, entra en Mis Dispositivos, elige el tuyo y ve a Herramientas. Allí localizarás la sección Alertas de Conexión, donde puedes activarlas y ajustar perfiles o condiciones según tus preferencias. Para la gestión desde la app Deco, consulta la información específica de esa aplicación, ya que su menú tiene particularidades frente a Tether.

Vulnerabilidades recientes: medidas proactivas que conviene aplicar

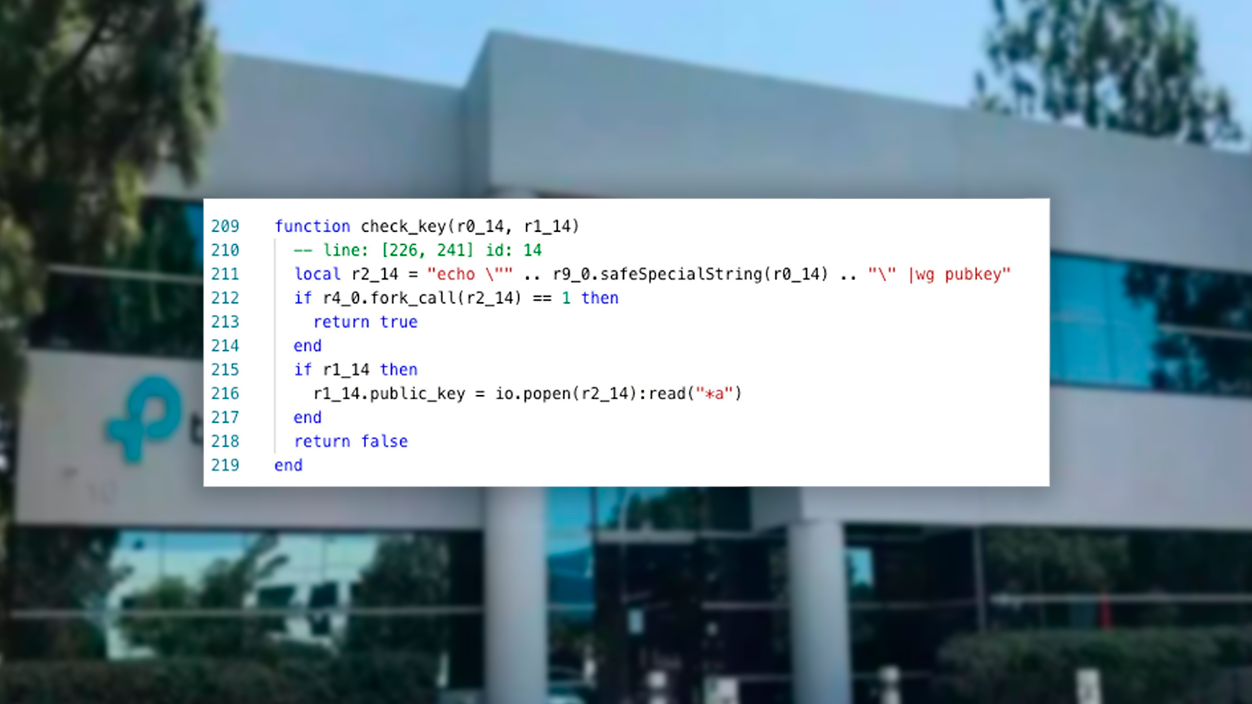

En los últimos tiempos se han reportado vulnerabilidades críticas que afectan a modelos populares de routers de la marca, y los atacantes están intentando explotarlas. Algunas permiten acceso sin autenticación o incluso ejecución remota de código, con el consiguiente riesgo para redes domésticas y empresariales. No es para entrar en pánico, pero sí para ponerse manos a la obra con buenas prácticas.

- Lo primero, y más evidente, es actualizar el firmware a la última versión estable. Revisa periódicamente la web de soporte de tu modelo (y su versión de hardware) y aplica las actualizaciones cuanto antes. Muchas brechas se solventan con parches que reducen la superficie de ataque; si ignoras las actualizaciones, quedás expuesto innecesariamente.

- Segundo, cambia las credenciales por defecto por contraseñas robustas y únicas. Evita reutilizar claves y activa autenticación multifactor donde esté disponible. Los ataques automatizados suelen ir a por dispositivos sin cambios de configuración o con claves trilladas; no les des esa ventaja.

- Tercero, plantéate colocar un firewall dedicado detrás del router si tu escenario lo permite (por ejemplo, en entornos de pequeña empresa). Un UTM o NGFW bien configurado suma inspección y control extra, acotando mucho los riesgos. No es una obligación para todos los hogares, pero puede ser determinante si manejas datos sensibles o trabajas remoto.

- Cuarto, vigila el pulso de tu red a diario: si notas lentitud extraña, conexiones inestables o dispositivos desconocidos en la lista de conectados, investiga. Estas, junto a las alertas de intrusión, suelen ser las primeras pistas de que alguien está probando límites o ya se ha colado.

- Por último, recuerda que la seguridad no termina en el router. Mantén los equipos clientes con antivirus y parches al día, tanto ordenadores como móviles y IoT. Una estación comprometida desde dentro puede generar tráfico malicioso que acabe detonando alertas en el gateway o, peor, pasar inadvertida si no está actualizada.

Cuándo ajustar umbrales y cuándo desactivar: criterios prácticos

Sube el umbral del detector de inundación SYN cuando veas falsos positivos frecuentes en horarios de uso intenso o al correr pruebas de carga legítimas. En entornos con mucha concurrencia, picos de conexiones pueden confundirse con ataques. Ajustar el límite a 1,5–2 veces por encima del tráfico normal suele ser un buen punto de partida.

Desactivar las alertas de intrusión en perímetro TP-Link debería ser algo excepcional: por ejemplo, durante una ventana corta de pruebas para aislar si el problema es el detector o una aplicación concreta. Si tras la prueba confirmas que el detector está parando sólo tráfico legítimo, revalúa políticas, reglas y arquitecturas antes de dejarlo permanentemente apagado.

Recuerda también revisar otros vectores: además del SYN Flood de múltiples conexiones, las alertas por exceso de ICMP (pings voluminosos) pueden dispararse por diagnósticos desafortunados o scripts de monitorización mal ajustados. Afinar intervalos y tamaños de paquetes puede eliminar ruido sin tocar defensas del gateway.

Comprobaciones y soporte

Siempre que dudes si una carácterística está disponible en tu dispositivo, visita la página oficial del producto y selecciona la versión de hardware exacta. En la sección de firmware y en la ficha técnica suelen aparecer las últimas mejoras y compatibilidades (por ejemplo, si tu equipo soporta Alertas de Conexión heredadas de IFTTT o si se han añadido funciones nuevas a HomeShield).

Si después de ajustar umbrales, revisar versiones y probar configuraciones sigues con dudas, no te cortes y contacta con el soporte técnico de TP-Link. Pueden guiarte para interpretar determinados eventos de seguridad, validar si tu caso encaja con un falso positivo o informarte de fixes en camino.

Con estas pautas, el ecosistema de TP-Link (Omada, Tether, Deco y HomeShield) puede ofrecerte una monitorización útil y accionable del perímetro de tu red. Ajustando umbrales, aprovechando las alertas de conexión y manteniendo el firmware al día, es posible reducir drásticamente el ruido sin sacrificar la detección de amenazas reales.

Equilibrio y mantenimiento: afinación de defensas, atención a las vulnerabilidades y buenas prácticas de higiene digital. Así, las alertas de intrusión en perímetro TP-Link dejarán de ser un incordio y se convertirán en la herramienta que te avisa justo cuando importa.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.