- El aislamiento lógico mediante máquinas virtuales reduce drásticamente el riesgo al analizar USB sospechosos.

- Microsoft Defender en Seguridad de Windows permite examinar archivos y carpetas concretas del pendrive.

- Configurar correctamente la protección en tiempo real y las políticas de dispositivos USB fortalece la defensa.

- Un flujo de análisis bien diseñado evita tener que usar siempre hosts de sacrificio desechables.

¿Cómo analizar un USB antes de abrir archivos en Windows? Si alguna vez te has encontrado un pendrive tirado por la oficina o en la calle, seguramente te has planteado si es buena idea conectarlo al ordenador. En entornos de seguridad se habla mucho de los ataques de «USB drop»: atacantes que dejan memorias USB infectadas esperando que alguien, por curiosidad, las conecte. Analizar un USB antes de abrir archivos en Windows es clave para no caer en esta trampa y, además, hacerlo sin poner en riesgo tu equipo principal.

Más allá de pasar un antivirus de forma rápida, existe toda una serie de medidas y herramientas avanzadas para estudiar el comportamiento de un dispositivo sospechoso. Es posible aislar lógicamente el USB, limitar qué ve el sistema, usar máquinas virtuales e incluso equipos de sacrificio, pero todo ello teniendo en mente un objetivo muy claro: que, una vez hecha la inspección, puedas seguir usando tu ordenador con confianza y sin temer que haya quedado comprometido a nivel profundo.

Por qué un USB puede ser tan peligroso

Un dispositivo USB no es solo un simple «lápiz de memoria» con fotos o documentos. Puede actuar como almacenamiento, como teclado (HID), como tarjeta de red e incluso como dispositivo compuesto que mezcla varios roles. Esto significa que, al conectarlo, el propio sistema puede empezar a interactuar con él de formas que no siempre son evidentes para el usuario.

En los ataques de USB drop, el atacante aprovecha esa flexibilidad del estándar USB. Un pendrive malicioso puede simular un teclado y escribir comandos, abrir PowerShell, descargar malware o modificar configuraciones sin que llegues a abrir ningún archivo manualmente. Y si además contiene ficheros infectados, el riesgo se multiplica.

También hay que tener en cuenta el plano físico y de hardware. Existen dispositivos que simulan ser un USB pero en realidad están diseñados para provocar daños eléctricos mediante sobrevoltaje. Para ese tipo de amenazas se utilizan aisladores eléctricos, que actúan como barrera para evitar que una descarga anómala llegue a tu placa base.

Sin embargo, ese aislamiento eléctrico no resuelve el problema del código malicioso ni de los dispositivos USB que se comportan como algo distinto a lo que parecen. Para afrontarlo es necesario pensar en aislamiento lógico: limitar qué ve el sistema operativo, dónde se monta el dispositivo y qué permisos tiene. Ahí entran en juego las máquinas virtuales, los hubs especializados y la configuración de seguridad del propio Windows.

Riesgos avanzados: firmware, placa base y compromisos persistentes

Cuando se habla de analizar un USB «sospechoso» es fácil pensar solo en el contenido visible: los archivos que se ven en el Explorador. El verdadero problema comienza cuando el ataque se apoya en el firmware del dispositivo o en vulnerabilidades del propio hardware del equipo. En ese caso, limpiar el sistema operativo puede no ser suficiente.

Hay investigaciones y ataques de laboratorio que demuestran que es posible modificar firmware de dispositivos USB, de la controladora o incluso de la BIOS/UEFI de la placa base. Si algo así llegara a ejecutarse desde un USB malicioso, el equipo podría quedar comprometido de forma casi permanente, incluso después de formatear el disco o reinstalar Windows desde cero.

Por eso mucha gente recurre a lo que se conoce como «host de sacrificio»: un ordenador viejo o sin información importante, desconectado de internet, que se asume como potencialmente desechable tras el análisis. Allí se conecta el USB sospechoso, se observan sus archivos y comportamiento, y si algo va mal, no se pone en peligro el equipo principal.

El problema de esta estrategia, si adoptamos una mentalidad muy paranoica, es que puede que nunca se vuelva a confiar plenamente en ese host de sacrificio. Si creemos que un ataque podría haber alterado firmware de bajo nivel o componentes críticos, la única forma realmente tranquila de seguir sería dejar ese equipo permanentemente aislado o directamente retirarlo.

Este contexto es lo que motiva buscar soluciones de aislamiento lógico y control de dispositivos USB que permitan estudiar el comportamiento del pendrive sin que exista riesgo razonable de comprometer el hardware o el sistema base de trabajo diario.

Concepto de aislamiento lógico de un USB

El aislamiento lógico consiste en limitar el ámbito en el que el USB es visible o accesible dentro del sistema, de forma que, aunque el dispositivo se conecte físicamente al ordenador, solo una parte muy controlada del entorno tenga acceso a él. La idea es que esa «burbuja» sea la única que pueda resultar comprometida en caso de ataque.

Una de las formas más prácticas de implementar este aislamiento es hacer que el USB solo sea visible desde una máquina virtual invitada (guest), impidiendo que el sistema anfitrión (host) lo trate como teclado, ratón u otro dispositivo HID. Para ello se combinan la capa de virtualización y, en algunos casos, hubs o controladoras USB dedicadas.

En un escenario ideal, el host solo ve una controladora USB virtualizada, y todo lo que cuelga de ella se expone exclusivamente a la máquina virtual. Así, cualquier intento del dispositivo de actuar como HID, tarjeta de red o elemento extraño se queda «encerrado» en el entorno virtual, sin capacidad directa para interactuar con el escritorio principal, ni con otros dispositivos.

El aislamiento lógico no es magia: si existe una vulnerabilidad en el hipervisor o en la propia virtualización del USB, un ataque muy sofisticado podría intentar escapar. Pero para la inmensa mayoría de escenarios domésticos y profesionales, elevar esta barrera de separación reduce enormemente el riesgo respecto a conectar el pendrive directamente al sistema real.

Uso de máquinas virtuales para analizar un USB

La forma más accesible para la mayoría de usuarios de Windows de aislar un USB es utilizando una máquina virtual. Programas como Hyper-V (integrado en ciertas ediciones de Windows), VirtualBox o VMware Workstation permiten redirigir dispositivos USB desde el host al invitado. La clave está en configurarlo para que el host prácticamente no interactúe con el pendrive más allá de pasarlo a la máquina virtual.

En estos entornos, cuando conectas un USB puedes elegir a qué máquina virtual se asigna. Lo ideal es crear una VM específica para análisis, con un sistema Windows o Linux minimalista, sin datos personales, con instantáneas (snapshots) para volver atrás y con buenas herramientas de seguridad instaladas. Todo lo que hagas con el USB ocurre dentro de ese invitado.

Si se detecta un comportamiento extraño o se sospecha que algo ha podido infectar la máquina virtual, basta con eliminar la instantánea comprometida, restaurar un estado limpio o recrear la VM desde cero. Mientras el hipervisor y el host no se vean afectados, tu sistema principal seguirá intacto.

Eso sí, no todas las suites de virtualización ofrecen el mismo nivel de granularidad con los dispositivos USB. En algunos casos el pendrive se presenta primero al host y luego se redirige; en otros, se puede canalizar directamente al invitado. Cuanto menor sea la interacción con el host, mejor desde el punto de vista de la seguridad.

También es recomendable desactivar en el host la ejecución automática (AutoRun/AutoPlay) y otros comportamientos que pudieran dispararse al conectar un USB, aunque la intención sea pasarlo enseguida a la VM. Es una capa de protección adicional por si algo se escapa de la rutina habitual.

Evitar que el USB funcione como HID en el host

Una preocupación concreta en este tipo de escenarios es que el USB sospechoso funcione como un dispositivo de interfaz humana (HID), es decir, como teclado, ratón u otro periférico de entrada. Los conocidos ataques tipo «Rubber Ducky» se basan precisamente en eso: el dispositivo se hace pasar por un teclado y ejecuta comandos a toda velocidad sin que el usuario tenga que hacer nada.

Para reducir este riesgo, se pueden usar distintas estrategias. Algunas controladoras USB avanzadas y ciertos hubs permiten filtrar tipos de dispositivos, de forma que solo se acepten unidades de almacenamiento masivo y se bloqueen HID u otras clases. Este tipo de hardware es más habitual en entornos industriales y de alta seguridad, pero empieza a verse también en soluciones comerciales para oficinas.

En el plano de software, ciertas configuraciones de virtualización y de sistemas operativos permiten ligar un puerto USB físico exclusivamente a una máquina virtual. Así, aunque se conecte un dispositivo que intente comportarse como teclado, este solo tendría efecto dentro del invitado, y no sobre el escritorio del host.

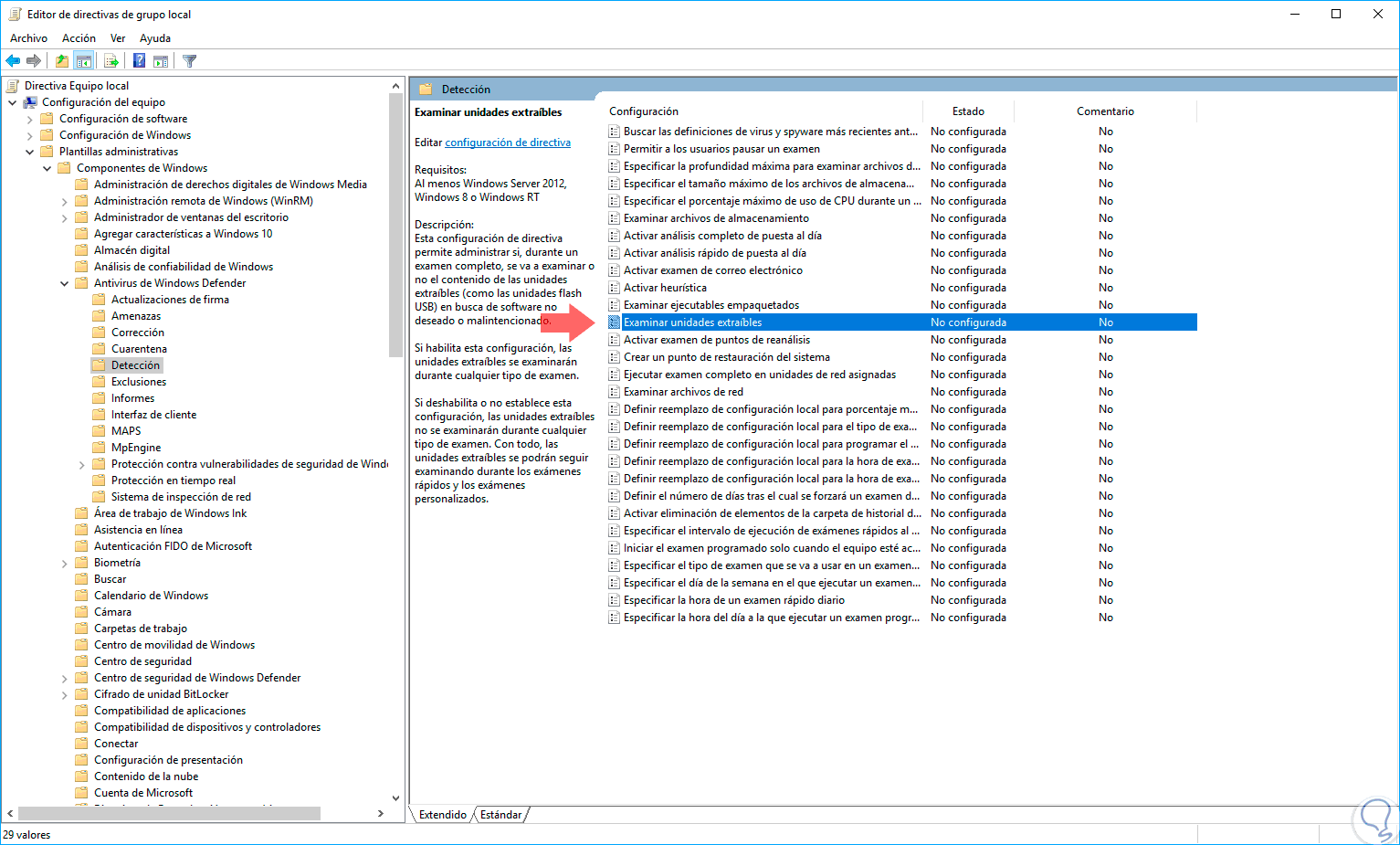

Otra vía es el uso de políticas de grupo y directivas de seguridad de Windows para restringir el uso de dispositivos USB de determinadas clases. Sin embargo, esta aproximación puede ser compleja de ajustar correctamente, y a menudo se aplica más bien para bloquear USBs en entornos corporativos que para análisis forense delicado.

En cualquier caso, la idea principal es clara: limitar al máximo la superficie de ataque que el USB puede tener sobre el sistema anfitrión, tanto a nivel de entrada de datos como de instalación de drivers o exposición de nuevas interfaces.

Qué puede hacer Windows Defender con un USB sospechoso

Una vez encarrilado el aislamiento lógico del dispositivo, llega el momento de analizar su contenido. Windows incluye de serie Microsoft Defender Antivirus, integrado en la aplicación Seguridad de Windows, que permite examinar archivos y carpetas concretas del USB de forma bastante directa.

Si quieres revisar un archivo o carpeta específica del pendrive, basta con hacer clic derecho sobre ese elemento en el Explorador de archivos y elegir la opción «Mostrar más opciones» en versiones recientes de Windows 11. En el menú clásico que aparece, se puede seleccionar «Analizar con Microsoft Defender» para que el antivirus examine solo esa selección.

Una vez finalizado el análisis, se mostrará una página con las opciones o resultados del examen, donde se indicará si se ha encontrado alguna amenaza, si los archivos están limpios o si se ha aplicado alguna acción (por ejemplo, poner en cuarentena un ejecutable malicioso detectado en la memoria USB).

Es importante asegurarse de que la protección antivirus está efectivamente activa antes de ponerse a trastear con un USB dudoso. Para ello, abre la aplicación Seguridad de Windows y ve al apartado «Protección contra virus y amenazas». Dentro de ese panel, en el bloque «¿Quién me protege?», se puede hacer clic en «Administrar proveedores» para comprobar qué motor antivirus está protegiendo el dispositivo.

Si por algún motivo la protección en tiempo real está desactivada, se puede habilitar desde el mismo panel. En «Configuración de Protección contra virus y amenazas», pulsa en «Administrar la configuración» y activa el interruptor de «Protección en tiempo real». Con ello, Microsoft Defender Antivirus quedará funcionando y vigilará automáticamente los accesos a archivos del USB.

Analizar carpetas y archivos del USB de forma selectiva

No siempre es buena idea abrir todo el contenido de un USB de golpe. Una aproximación más prudente es ir examinando carpeta a carpeta y archivo a archivo, empezando por aquello que parezca más sospechoso (ejecutables, scripts, ficheros con nombres extraños, etc.).

Utilizando el menú contextual «Analizar con Microsoft Defender» sobre elementos individuales del USB, puedes centrarte en aquello que realmente necesites revisar. Esto reduce la probabilidad de que se ejecute algo raro por accidente y permite controlar mejor el flujo de trabajo.

Además, puede ser útil copiar ciertos archivos a un entorno aún más controlado (por ejemplo, dentro de la máquina virtual, en una carpeta aislada) y hacer análisis adicionales con otras herramientas, como antivirus de terceros, motores online o sandbox automáticas, siempre sin ejecutarlos directamente en el host.

Cada vez que se completa un análisis, la sección de «Opciones de examen» o el historial de protección de Seguridad de Windows muestra qué se ha analizado, qué se ha detectado y qué acciones se han tomado. Es buena práctica revisar estos registros para entender exactamente qué ha ocurrido en cada paso.

Todo este proceso, combinado con una VM dedicada y la desactivación de comportamientos automáticos, ayuda a que el USB se convierta en un objeto de estudio controlado y no en una fuente de sorpresas desagradables.

Confirmar y reforzar la protección en Windows

Antes incluso de conectar el USB que se quiere analizar, merece la pena comprobar que el sistema tiene sus defensas básicas en orden. Además de verificar que Defender está activo, conviene revisar las configuraciones de protección en tiempo real, nube y control de aplicaciones.

En el apartado de Seguridad de Windows se pueden encontrar opciones adicionales como la protección basada en la nube, el envío automático de muestras o el bloqueo de comportamiento sospechoso. Aunque no sustituyen a un aislamiento fuerte mediante VM, sí aportan capas adicionales ante amenazas comunes que intenten ejecutarse desde el USB.

Otra recomendación general es mantener Windows, los drivers y las aplicaciones críticas totalmente actualizados. Muchas infecciones USB se aprovechan de vulnerabilidades antiguas en el sistema o en componentes como el navegador, lector de PDFs u Office; reducir esa superficie de vulnerabilidades conocida es siempre beneficioso.

Además, si se va a usar con frecuencia una máquina virtual para análisis, es interesante mantener también esa VM con sus parches de seguridad al día. Aunque sea un entorno desechable, una VM desactualizada puede ofrecer un terreno demasiado fácil a malware moderno que podría servirse de ella para fines más complejos.

Combinando un buen estado de Seguridad de Windows, la correcta activación de Defender y un plan claro de qué se va a hacer con el USB, el proceso de análisis se convierte en algo más metódico y menos arriesgado.

Host de sacrificio frente a aislamiento reutilizable

La idea de tener un ordenador «de guerra» dedicado a conectar USBs sospechosos es tentadora por su simplicidad: se enchufa, se mira lo necesario y, si algo sale mal, el daño queda confinado a ese equipo. Sin embargo, quienes se toman la seguridad muy en serio ven un problema: cuesta volver a confiar de verdad en ese host tras un ataque avanzado.

Si asumimos que existen amenazas capaces de persisitir en firmware de placa base, controladoras o dispositivos internos, limpiar por software ya no es garantía total de desinfección. Por eso muchos profesionales consideran ese host literalmente consumible, algo que se termina tirando o relegando a un aislamiento perpetuo.

Lo que se busca con un enfoque de aislamiento lógico reutilizable es que el equipo principal no tenga que convertirse en sacrificable cada vez que aparece un USB raro. En lugar de ello, se construye una arquitectura de virtualización y control de dispositivos que, si se diseña bien, reduce al mínimo razonable el riesgo de un compromiso permanente del host.

En la práctica, esto pasa por separar claramente la capa de análisis (máquina virtual, controladoras dedicadas, hubs filtrados) del sistema donde se guardan los datos importantes. El host se usa como plataforma de ejecución, pero no se expone directamente al comportamiento del USB.

No existe seguridad absoluta, y siempre habrá escenarios extremos en los que la única garantía al cien por cien sea destruir el hardware afectado. Aun así, para la mayoría de usuarios y organizaciones, montar un flujo de análisis con buen aislamiento lógico es una solución mucho más realista, sostenible y cómoda que ir sacrificando equipos sin parar.

Con todo lo explicado, se puede ver que analizar un USB antes de abrir archivos en Windows implica combinar buenas prácticas del sistema, el uso inteligente de Seguridad de Windows y Microsoft Defender, y, cuando se quiere ir más allá, técnicas de virtualización y aislamiento lógico del dispositivo. Siguiendo este enfoque escalonado, es posible curiosear o investigar un pendrive potencialmente peligroso sin poner en juego el ordenador en el que trabajas a diario ni los datos que realmente importan.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.