- Eleva apps sin avisos con una tarea programada y un acceso directo que la ejecute.

- Usa cuenta estándar y UAC activo para reducir riesgos en el día a día.

- Activa y desactiva la cuenta Administrador solo para mantenimiento.

¿Cómo crear accesos directos invisibles que ejecutan apps en modo administrador sin UAC? Si te fastidia que Windows pida elevar permisos cada dos por tres, o trabajas con un escritorio atestado de atajos que no puedes quitar, aquí tienes una guía práctica para matar dos pájaros de un tiro: crear accesos directos “invisibles” que lanzan apps como administrador sin avisos de UAC y, de paso, aprender a domar cuentas y permisos en Windows. Todo ello con métodos probados, seguros y sin recurrir a trucos raros que pongan en jaque a tu equipo.

Partiremos de un truco sencillo con el Programador de tareas para ejecutar herramientas con privilegios elevados sin que salte el Control de cuentas de usuario, y después repasaremos qué diferencia hay entre cuentas estándar y de administrador, cómo activar la cuenta Administrador oculta, cómo configurar el UAC y otras rutas avanzadas útiles en casos de emergencia. Además, te daremos ideas para lidiar con esos accesos directos corporativos que ensucian el escritorio cuando no tienes permisos para borrarlos.

Ejecutar como administrador y el papel del UAC

En Windows conviven cuentas estándar y de administrador. Las primeras sirven para el día a día y minimizan riesgos, mientras que las segundas pueden instalar software, cambiar la configuración del sistema, tocar el registro o manipular archivos de otros usuarios. Por eso existe el UAC, que te pide confirmación cuando algo necesita elevar privilegios para evitar cambios no deseados. Con una cuenta estándar, el UAC aparece al intentar acciones que afectan a todo el sistema; con una cuenta de administrador, verás los avisos cuando un programa requiera elevación.

Microsoft recomienda limitar al máximo el uso cotidiano de cuentas con privilegios. El motivo es simple: si un malware entra con una cuenta de administrador, tendrá vía libre para hacer cambios críticos; si necesitas instrucciones para recuperar un sistema afectado, consulta la guía para reparar Windows tras un virus grave.

El UAC es configurable. Desde el cuadro de búsqueda de Windows, escribe ‘uac’, entra en ‘Cambiar configuración de Control de cuentas de usuario’ y verás cuatro niveles: ‘Notificarme siempre’, ‘Notificarme solo cuando una aplicación intente realizar cambios’, esa misma opción sin atenuar el escritorio, y ‘No notificarme nunca’. La última es la menos aconsejable porque, si no te enteras de lo que se está cambiando, puedes meterte en un lío sin darte cuenta.

Conviene subrayar que el truco que verás a continuación no rompe la seguridad del UAC. Para ponerlo en marcha tendrás que autorizar una única vez la creación de la tarea elevada. Una vez creada, ya no verás avisos al lanzar la app desde el acceso directo. Y sí, este método funciona también en Windows 7 además de versiones posteriores.

Accesos directos invisibles sin UAC con el Programador de tareas

La idea es ingeniosa y efectiva: crear una tarea programada que ejecute la aplicación con privilegios elevados y, después, lanzar esa tarea desde un acceso directo. De este modo, la elevación se produce dentro de la tarea (ya aprobada) y el atajo no dispara el aviso de UAC. Veamos el proceso paso a paso.

1) Crear la tarea elevada. Abre el Programador de tareas desde el buscador (basta con escribir ‘task’ o ‘programador’). En el panel derecho, elige ‘Crear tarea’ (no ‘Crear tarea básica’). Ponle un nombre corto y sin espacios (por ejemplo, RunRegedit). Marca la casilla ‘Ejecutar con los privilegios más altos’. Esta casilla es clave porque es la que ordena que la app se inicie como administrador sin intervención posterior.

2) Definir la acción. En la pestaña ‘Acciones’, pulsa ‘Nuevo’ y selecciona ‘Iniciar un programa’. Indica la ruta del ejecutable que quieres elevar de forma transparente. Si lo necesitas, añade argumentos y define el directorio de inicio. Guarda con ‘Aceptar’ hasta cerrar el cuadro de la tarea.

3) Probar la tarea. Haz clic derecho sobre la nueva tarea y elige ‘Ejecutar’. Si la aplicación se abre como esperabas, ya lo tienes listo. Este primer arranque puede requerir el aviso de UAC porque estás validando la tarea elevada por primera vez.

4) Crear el acceso directo que lanza la tarea. En el Escritorio, clic derecho > Nuevo > Acceso directo. Como ubicación, introduce el comando para disparar la tarea por nombre con SCHTASKS:

schtasks /run /tn "NombreDeTuTarea" Reemplaza NombreDeTuTarea por el nombre exacto de la tarea creada.

Dale un nombre al acceso directo y guarda. A partir de ahora, cuando uses ese atajo, la app se ejecutará como admin sin pedir confirmación. Para pulirlo, entra en las Propiedades del acceso directo, en la pestaña ‘Acceso directo’ y, en ‘Ejecutar’, elige ‘Minimizada’ para que no se vea la consola de SCHTASKS. Luego pulsa ‘Cambiar icono’ y busca el del propio ejecutable que estás elevando, así el atajo se mimetiza con la app real.

Este método no anula el UAC ni supone un agujero. Sencillamente, tras pasar por el aro una vez para registrar la tarea, automatizas el arranque elevado de forma limpia. Es una gran solución para herramientas administrativas que usas a menudo (editores del registro, consolas avanzadas, utilidades de red, etc.).

¿No puedes borrar atajos del escritorio? Opciones para ‘hacerlos invisibles’

En equipos gestionados por IT es habitual que aparezcan accesos directos que no puedes eliminar porque residen en el Escritorio público (C:\Users\Public\Desktop) o tienen políticas que los recrean. Si al borrarlos se pide una contraseña de administrador y no la tienes, hay varias alternativas útiles para que dejen de molestarte sin tocarlos. La más directa es organizar tu flujo con lanzadores en la barra de tareas o en el menú Inicio y, si lo prefieres, desactivar la vista de iconos del escritorio (clic derecho en el Escritorio > ‘Ver’ > desmarca ‘Mostrar iconos del escritorio’). Es drástico, porque oculta todos, pero deja el fondo limpio. Si además tu equipo sufre retrasos al mostrar iconos, puedes consultar soluciones para problemas al cargar iconos del escritorio.

Otra idea es crear una carpeta propia (por ejemplo, ‘Mis accesos’) y poner dentro únicamente lo que sí usas. Luego puedes anclar esa carpeta a la barra de tareas o convertirla en una barra de herramientas. De ese modo, tu día a día discurre sin mirar el Escritorio y, aunque los atajos corporativos sigan ahí, no interrumpen tu flujo ni ensucian tu vista.

Si el problema es que un acceso directo en concreto se ejecuta siempre como administrador y por tanto dispara el UAC, prueba a ajustar el ejecutable de origen: localiza la ruta del programa, entra en Propiedades > pestaña ‘Compatibilidad’ y desmarca ‘Ejecutar este programa como administrador’. Si la casilla está bloqueada, actívala, acepta, vuelve a entrar y desactívala; después, crea un nuevo acceso directo a ese EXE. Con este ciclo, muchas veces se limpia el flag de elevación que venía arrastrando el acceso directo.

Por supuesto, si tu entorno corporativo impide cambios por políticas, lo correcto es hablar con IT para que retiren o oculten atajos que no aportan nada. Pero si no hay forma, cualquiera de estas estrategias ayuda a mantener un escritorio despejado sin provocar conflictos de permisos.

Ejecutar apps como administrador automáticamente (sin programador)

Windows permite marcar que una app concreta se ejecute siempre como admin desde su acceso directo. No suprime el UAC, pero evita que tengas que ir cada vez a ‘Ejecutar como administrador’. Busca la aplicación en el menú Inicio, elige ‘Más’ > ‘Abrir ubicación de archivo’, clic derecho sobre el acceso directo resultante y entra en Propiedades. En ‘Acceso directo’ pulsa ‘Opciones avanzadas’ y marca ‘Ejecutar como administrador’. A partir de ahora, ese atajo arrancará siempre elevado.

Este método es perfecto si quieres elevar pocas apps y no te molesta confirmar el UAC. Si quieres cero avisos, entonces el enfoque del Programador de tareas es el que necesitas, porque elimina el diálogo del UAC en el lanzamiento manteniendo el sistema protegido.

Cuentas: estándar, administrador y buenas prácticas

Recordatorio rápido para evitar sustos: la cuenta de administrador puede instalar y desinstalar software y drivers, cambiar ajustes del sistema, acceder a todos los archivos, modificar otras cuentas y tocar el registro. La cuenta estándar usa la mayoría de programas, pero no puede hacer nada que afecte al sistema sin autorización. Para el uso diario, lo más seguro es trabajar con cuenta estándar y elevar solo cuando haga falta.

Algunos puntos clave que conviene tener presentes: con cuenta estándar, los cambios afectan a tu perfil y no a todo el equipo; en cuenta admin puedes crear o modificar usuarios; en estándar te pedirán la contraseña de admin para ciertas tareas; y, sobre todo, si se infecta una cuenta estándar, el daño queda acotado, mientras que con admin el malware podría tener vía libre. Por eso Microsoft sugiere restringir quién tiene acceso a la admin y, si es posible, mantenerla desconectada de Internet.

Si en tu PC existen dos cuentas con privilegios de administrador (la integrada y la tuya), quizá aparezca la solicitud de pulsar Ctrl+Alt+Supr al iniciar sesión. Puedes aflojar esa exigencia ejecutando ‘netplwiz’ desde Win+R, revisando que aparecen ambas cuentas y desmarcando ‘Requerir que los usuarios presionen Ctrl+Alt+Supr’ en Opciones avanzadas. En caso de que debas volver al estado previo, puedes reactivar el requerimiento de seguridad repitiendo estos pasos.

Cómo activar y desactivar la cuenta Administrador oculta

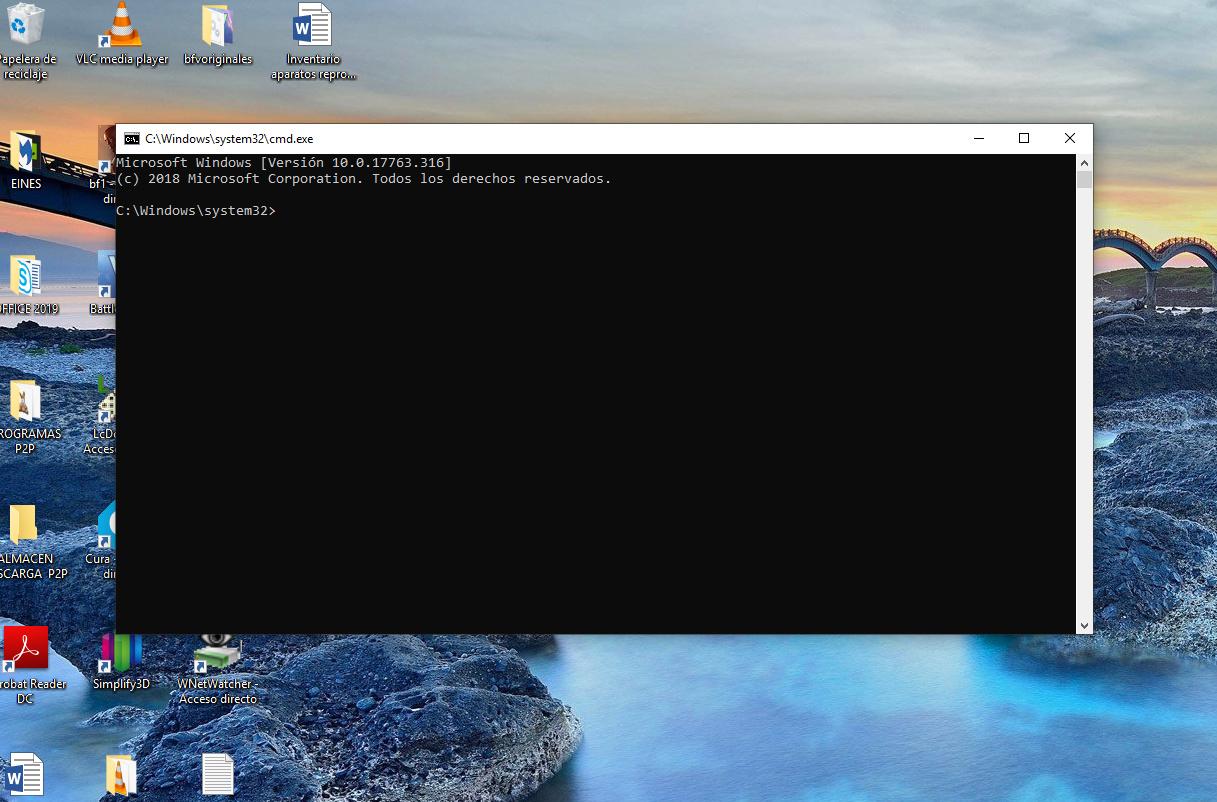

Windows incluye una cuenta de Administrador integrada que, por defecto, viene deshabilitada. Para activarla, abre un Símbolo del sistema con permisos de administrador (busca ‘cmd’, clic derecho, ‘Ejecutar como administrador’) y ejecuta:

net user administrator /active:yes Ejecuta esto en CMD elevado para activarla.

Hecho esto, conviene establecer contraseña para esa cuenta con:

net user administrator * Introduce la contraseña cuando se solicite.

Puedes comprobar su activación en Panel de control > Cuentas de usuario > Administrar otra cuenta. Si ya no la necesitas, desactívala con:

net user administrator /active:no

Trabajar con esta cuenta integrada solo tiene sentido en tareas de mantenimiento o recuperación. En equipos de empresa o escuela, piensa dos veces antes de encenderla: si algo malicioso entra mientras UAC está desactivado o con privilegios amplios, el impacto puede extenderse más allá de tu PC a toda la red.

Configurar el UAC de forma segura

Desde la configuración de UAC encontrarás cuatro escalones. ‘Notificarme siempre’ alerta ante cualquier intento de cambio por apps o usuario; ‘Notificarme solo cuando una app intente realizar cambios’ es la opción equilibrada para la mayoría; la misma pero sin atenuar el escritorio evita el cambio visual en pantalla; y ‘No notificarme nunca’ elimina avisos. Salvo casos muy concretos, no se recomienda desactivar totalmente el UAC, porque se pierde esa capa de protección y visibilidad sobre lo que sucede.

Si compartes equipo con más personas, mantener un nivel de UAC medio/alto y usar cuentas estándar es una decisión sensata. Así, cuando de verdad tengas que instalar algo o ajustar una política, elevarás de forma consciente ese proceso puntual y listo.

Otras vías para habilitar la cuenta admin (avanzado)

Además del comando ‘net user’, hay rutas administrativas útiles para escenarios especiales. En entornos profesionales, ‘Opciones de seguridad’ permite activar o desactivar la cuenta Administrador integrada. Pulsa Win+R, escribe ‘secpol.msc’ y ve a Directivas locales > Opciones de seguridad > Cuentas: Estado de la cuenta de Administrador. Cambia a ‘Activado’, aplica y reinicia. Para revertir, repite y selecciona ‘Deshabilitado’. Este método es cómodo si ya trabajas con directivas y necesitas un control centralizado.

También puedes recurrir a la consola de Usuarios y grupos locales. Ejecuta ‘lusrmgr.msc’ desde Ejecutar o CMD. En ‘Usuarios’, abre ‘Administrador’ y desmarca ‘Cuenta deshabilitada’. Acepta y listo. En algunas ediciones de Windows esta consola no está disponible, por lo que no te extrañe si no puedes usarla en todos los equipos.

En casos extremos (cuando el sistema no arranca o no puedes llegar a un CMD elevado), una unidad de recuperación te saca del apuro o probar el modo seguro con red puede ser una alternativa útil. Arranca desde el medio, pulsa Shift+F10 para abrir CMD y usa esta secuencia para reemplazar temporalmente el teclado en pantalla por la consola:

d:

cd windows\system32

copy cmd.exe cmd.exe.ori

copy osk.exe osk.exe.ori

del osk.exe

ren cmd.exe osk.exeReinicia con shutdown –r –t 00, luego en la pantalla de inicio pulsa el icono de accesibilidad y elige ‘Teclado en pantalla’: se abrirá CMD. Ejecuta net user administrator /active:yes, entra con esa cuenta para reparar lo necesario y, al terminar, restaura el archivo original de osk.exe. Es un truco para emergencias que hay que usar con cabeza, siempre devolviendo el sistema a su estado normal cuando acabes.

¿Cuándo conviene cada método?

Si lo que buscas es comodidad al abrir siempre la misma herramienta con permisos de admin sin ver ventanas de confirmación, la tarea programada con acceso directo es redonda. Cuando prefieres seguir viendo el UAC, pero no quieres ir al clic derecho cada vez, marca ‘Ejecutar como administrador’ en las opciones avanzadas del acceso. Si necesitas rescatar un sistema o administrar usuarios en profundidad, habilitar puntualmente la cuenta de Administrador (y luego desactivarla) es la vía adecuada.

En equipos de empresa, consulta con IT antes de tocar políticas. A menudo esos accesos directos que te invaden el Escritorio se gestionan de forma centralizada y se recrean aunque los borres. Organiza tu entorno con anclajes y lanzadores propios, y no pierdas de vista la seguridad: menos privilegios en el día a día equivale a menos riesgos.

Para rematar, un apunte práctico: cuando crees la tarea elevada, usa nombres sencillos sin espacios (p. ej., AdminTool o RunRegedit) y recuerda pegarlos tal cual en el comando de SCHTASKS. Si quieres atajos aún más discretos, pon el acceso directo en ‘Ejecutar: minimizada’ y cámbiale el icono por el de la app real. Con esos dos detalles, el acceso parece la aplicación de siempre y nadie nota que detrás hay una tarea lanzándola con privilegios.

Lograr un escritorio limpio y un flujo de trabajo ágil es perfectamente compatible con la seguridad: usa cuentas estándar, ajusta el UAC a un nivel sensible y recurre a tareas elevadas para tus herramientas administrativas. Así tendrás accesos directos “invisibles” que no molestan con avisos, un Escritorio sin ruido y control total sobre cuándo y cómo se elevan permisos en tu equipo.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.