- Revisa primero el estado real del Firewall de Windows, perfiles de red y servicios, y confirma si hay un cortafuegos de terceros activo.

- Comprueba qué aplicaciones y puertos están bloqueando el firewall y el antivirus, usando reglas, logs y herramientas como You Get Signal.

- Si el problema desaparece al desactivar temporalmente antivirus o firewall, crea excepciones y ajusta reglas en lugar de dejar la protección deshabilitada.

- Ten en cuenta router, VPN, WMI y actualizaciones: su interacción con antivirus y firewall suele ser clave en muchos fallos de conexión.

¿Cómo saber si un problema de Windows es causado por un antivirus o firewall? Cuando algo deja de funcionar bien en Windows (Internet se corta, un juego no conecta, una app no arranca, no puedes acceder a la red local…), una de las primeras dudas lógicas es si el culpable es el antivirus o el firewall. No siempre es evidente, porque estas herramientas están pensadas para protegerte, pero a veces generan falsos positivos, reglas mal configuradas o conflictos con otros programas.

En este artículo vas a ver cómo detectar si el problema viene del antivirus, del firewall de Windows o de un cortafuegos de terceros, qué revisar en cada caso y cómo corregirlo sin dejar tu equipo desprotegido. Verás métodos gráficos, de línea de comandos, comprobaciones de servicios, logs, herramientas externas e incluso cómo interpretar reglas y eventos para llegar al origen real del fallo.

Conceptos básicos: antivirus, firewall y perfiles de red

Antes de ponerse a toquetear configuraciones a lo loco conviene tener claro qué hace exactamente el firewall de Windows y qué hace el antivirus, porque muchas veces se les echa la culpa a ambos por igual y no tienen el mismo papel.

El Firewall de Windows (Microsoft Defender Firewall) filtra el tráfico de red que entra y sale del equipo, bloqueando conexiones no autorizadas según reglas basadas en IP, puertos, protocolos y rutas de programa. El antivirus, por su parte, se centra en detectar malware, comportamientos sospechosos y archivos maliciosos, aunque muchos incluyen también su propio cortafuegos integrado. Para entender mejor los tipos existentes consulta la clasificación de antivirus.

Windows organiza la protección de red por perfiles de red: dominio (entornos de trabajo gestionados), privado (red doméstica o de confianza) y público (Wi‑Fi de bares, aeropuertos, etc.). Cada perfil tiene su configuración de firewall, por lo que algo puede funcionar en casa y fallar en una Wi‑Fi pública solo por usar reglas distintas.

Además, es clave entender la diferencia entre red privada y red pública en Windows. En una red privada aceptas que otros dispositivos de la misma red puedan ver tu equipo y conectarse a él (por ejemplo, un NAS o un PC compartiendo carpetas), mientras que en una red pública lo normal es cerrar al máximo las conexiones entrantes porque no conoces a nadie de los que están conectados.

Por norma general, cuanto más «desconfiada» sea la red (hoteles, cafeterías, Wi‑Fi abiertas), más restrictivo debe ser tu firewall. Esto implica que algún software que iba fino en casa pueda verse de golpe bloqueado al cambiar de red.

Cómo comprobar si el problema viene del Firewall de Windows

El primer paso para saber si un fallo está provocado por el firewall es verificar que el Firewall de Windows está realmente activo y no deshabilitado por un antivirus de terceros o por una directiva de la empresa.

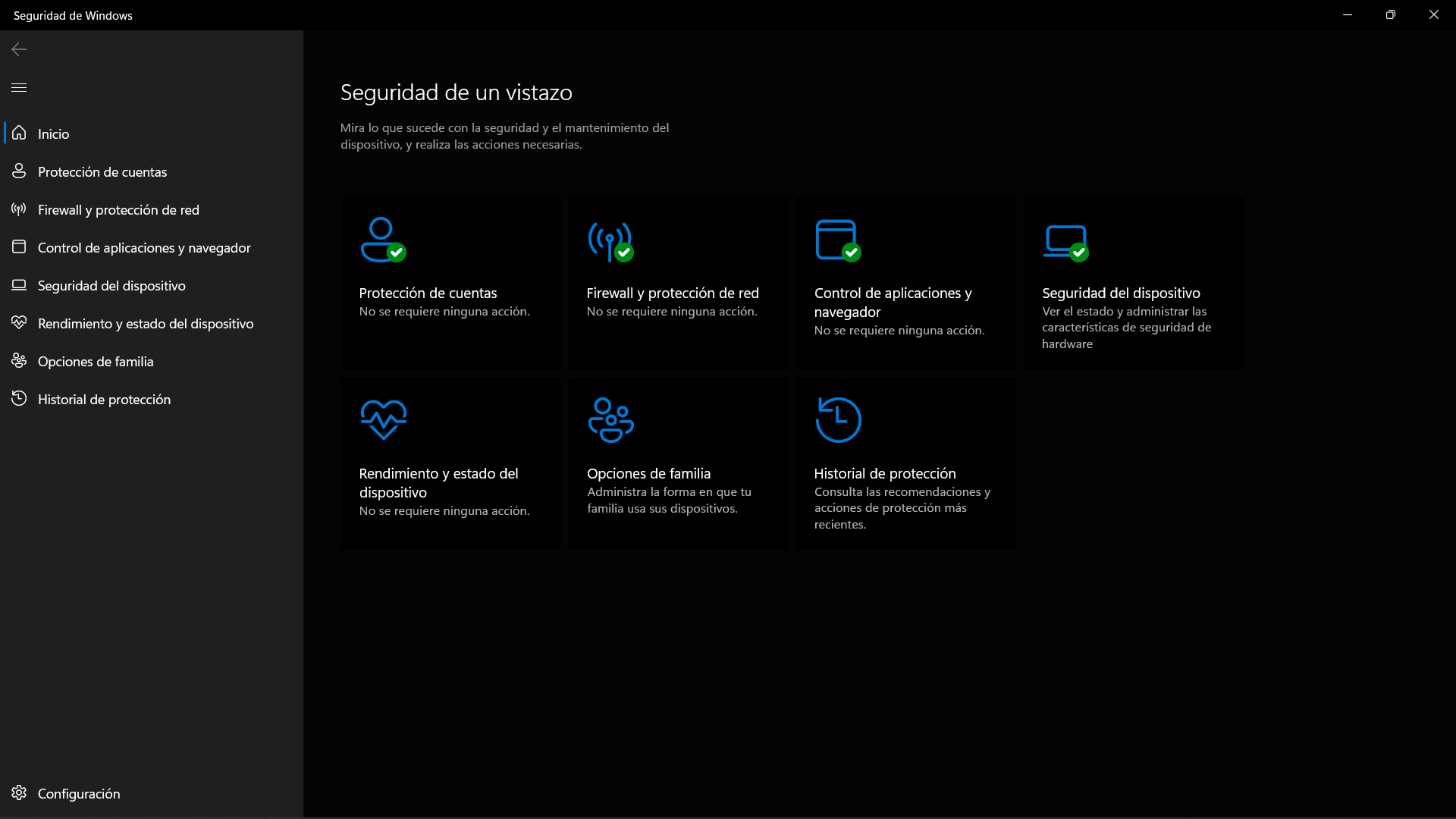

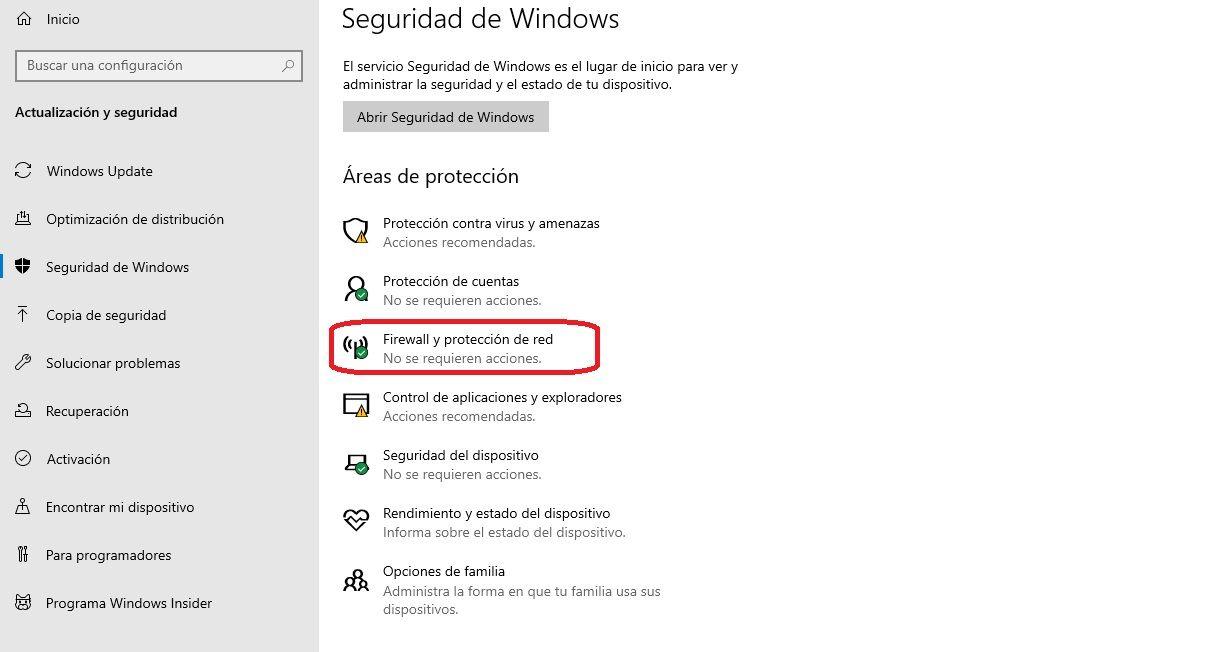

Puedes verlo abriendo la app Seguridad de Windows (busca «Seguridad de Windows» o «Firewall y protección de red» en el buscador de la barra de tareas). Desde ahí verás el estado de cada perfil (Dominio, Privado, Público) y si el Firewall de Microsoft Defender está activado o desactivado en cada uno.

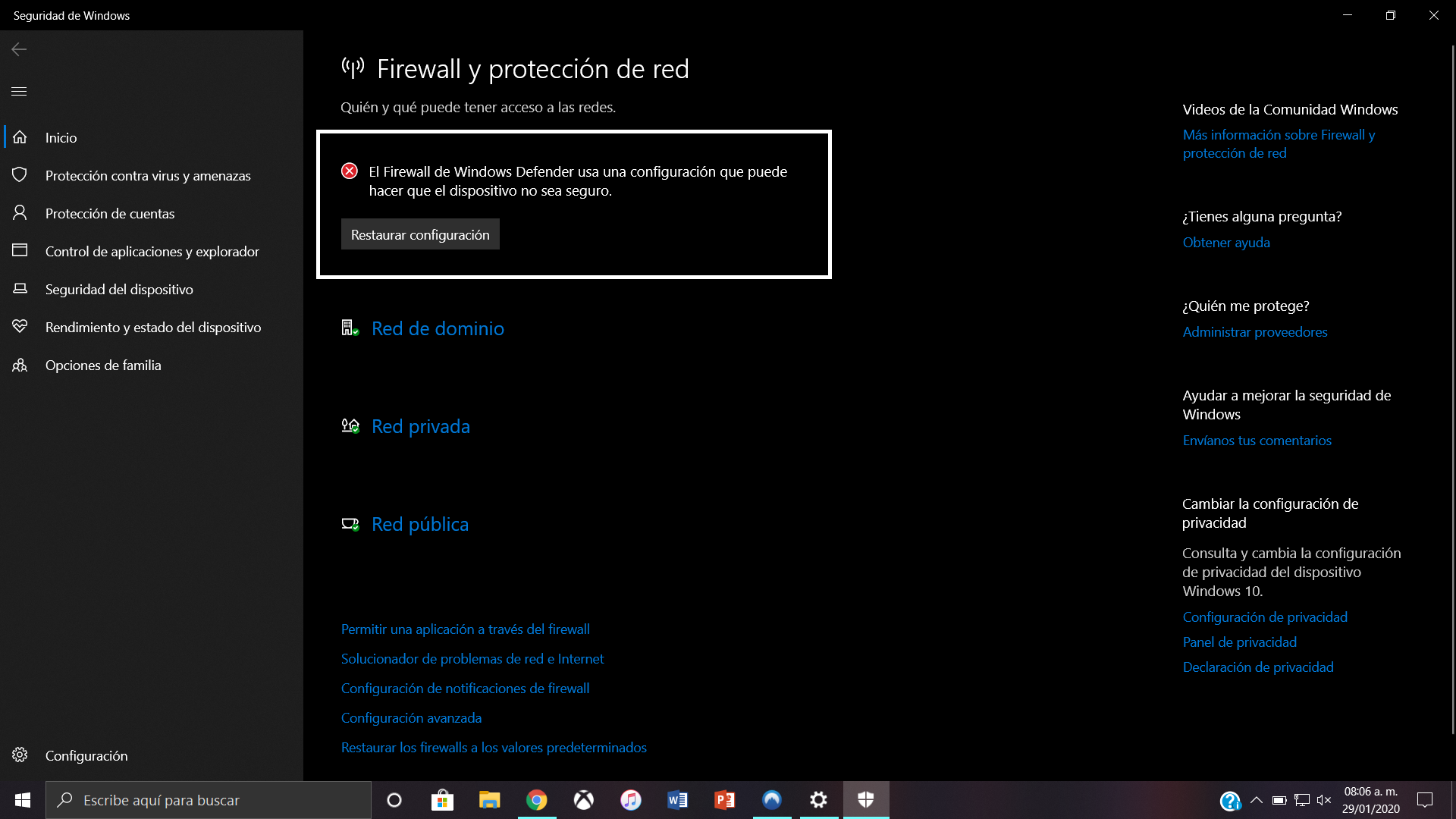

Ten en cuenta que en algunos equipos, sobre todo donde se ha instalado un firewall de otro fabricante (Bitdefender, Avast, ESET, etc.), la interfaz de Windows puede mostrar mensajes confusos: los perfiles aparecen habilitados, pero una capa superior indica que «el Firewall de Windows está desactivado» porque el cortafuegos activo es el del antivirus.

Para una comprobación más fiable, puedes usar herramientas como PowerShell, WMI o netsh para revisar el estado real; además, conviene saber cómo bloquear conexiones de red sospechosas desde CMD si detectas tráfico sospechoso. Por ejemplo, con netsh advfirewall show allprofiles puedes ver si el firewall está en estado «ON» u «OFF» para cada perfil. Si todos salen como ON pero en la interfaz gráfica ves que el firewall de Windows está deshabilitado, lo más probable es que un firewall de terceros esté gestionando la protección y Windows solo muestre la información integrada del proveedor.

Si sospechas que el firewall de terceros está interfiriendo, revisa también el Centro de seguridad o Centro de actividades de Windows, que se alimenta de información vía WMI. Si el repositorio WMI está dañado, la información sobre el estado del firewall puede ser engañosa y conviene reparar el repositorio WMI.

Ver qué programas y puertos bloquea el cortafuegos de Windows

Una forma muy eficaz de comprobar si un problema viene del firewall es ver exactamente qué está bloqueando: tanto puertos como programas. Aquí el Firewall de Windows tiene más miga de lo que parece a simple vista.

Por un lado, el cortafuegos trabaja con reglas de entrada y salida. Estas reglas pueden permitir o denegar tráfico para un ejecutable concreto, para un puerto o para un rango de IPs. Un falso positivo típico es que un programa legítimo quede bloqueado porque alguna regla lo considera sospechoso o lo mete en una lista negra.

Para revisar las aplicaciones bloqueadas, ve a Panel de control > Sistema y seguridad > Firewall de Windows Defender y entra en «Permitir una aplicación o una característica a través de Firewall de Windows Defender». Ahí verás una lista con todas las apps que tienen permiso o están vetadas en el firewall, con columna para cada tipo de red (privada y pública).

Si una aplicación que te da problemas aparece sin marcar en los perfiles que usas, o directamente no figura en la lista, ya tienes un buen indicio de que el cortafuegos es el responsable del fallo. Puedes marcarla para permitirla o agregarla manualmente si no aparece.

En cuanto a puertos, el firewall de Windows permite generar un log de tráfico bloqueado. Desde «Windows Defender Firewall con seguridad avanzada» (Panel de control > Herramientas administrativas) puedes ir a Propiedades, seleccionar el perfil que quieras (público, privado o dominio), y en la sección de registro marcar «Registrar paquetes descartados» en Sí. El fichero de log (normalmente pfirewall.log) se guarda en %systemroot%\system32\LogFiles\Firewall.

Abriendo ese log, verás de forma detallada qué puertos y direcciones está tumbando el firewall. Si justo cuando intentas usar una app aparece una línea indicando que ese tráfico ha sido descartado, ya sabes de dónde viene el problema.

Comprobar puertos desde fuera: You Get Signal y otras pistas

Para terminar de confirmar si el bloqueo viene del firewall/puertos en tu red, puedes apoyarte en herramientas externas. Una de las más sencillas es la web You Get Signal, que sirve para comprobar si un puerto concreto está abierto hacia Internet.

Esta página te muestra tu IP pública y tiene un apartado llamado «Port Forwarding Tester». Solo tienes que indicar el puerto que quieres testear y pulsar en «Check» para saber si está abierto o cerrado desde fuera de tu red.

Además, incluye una lista de puertos habituales (21 FTP, 22 SSH, 5900 VNC, 25565 para servidores de Minecraft, etc.) que suele usar la gente. Si un juego o servicio te pide abrir un puerto, puedes probarlo ahí para ver si tu router y tu firewall están dejando pasar el tráfico.

Si el test indica que el puerto está cerrado y tú creías haberlo abierto, tendrás que revisar tanto la configuración del router (reenvío de puertos/NAT) como las reglas del firewall de Windows o de tu antivirus. Al final, si alguno de esos eslabones corta la conexión, desde fuera verán el puerto cerrado.

Como truco extra, si tras abrir un puerto en el router y permitirlo en el firewall de Windows, el test sigue marcando cerrado, es bastante probable que un firewall de terceros o el propio antivirus esté filtrando esa conexión.

Cómo funcionan las reglas del firewall y por qué a veces “se pasa de listo”

El motor del Firewall de Windows no aplica todas las reglas a la vez, sino que usa solo una regla para decidir qué hacer con cada paquete. Si varias reglas coinciden, sigue un orden de prioridad bastante importante cuando investigas problemas.

La prioridad es esta: primero se aplican las reglas que permiten el tráfico «si es seguro» y además llevan activada la opción de “Bloquear invalidación”; después van las reglas de Bloquear; y por último las de Permitir. Esto significa que, aunque crees una regla para permitir una app, si hay otra regla de bloqueo más prioritaria, seguirá bloqueando el tráfico.

En el nodo de «Supervisión» de «Firewall de Windows con seguridad avanzada» solo se muestran las reglas activas en ese momento. Si no ves una regla en esa lista, puede ser porque está deshabilitada o porque, simplemente, el comportamiento por defecto del firewall para esa dirección (entrada o salida) ya permite el tráfico y no hace falta mostrar reglas explícitas de permitir.

De fábrica, hay varios grupos de reglas que vienen habilitados (Redes principales, Asistencia remota, Detección de redes, etc.). Cuando instalas características de Windows o programas nuevos, pueden añadirse reglas adicionales que a veces entran en conflicto con lo que tú has configurado después.

Si estás intentando averiguar si el bloqueo a una app viene del firewall, conviene mirar en Monitoreo qué reglas se están aplicando realmente, porque ahí puedes ver qué regla concreta ha decidido el destino de la conexión.

Registrar actividad: logs del firewall, auditpol y netstat

Si lo que quieres es “ir al detalle” para diagnosticar un fallo complicado, puedes apoyarte en varias herramientas de Windows que te permiten auditar la actividad de red y del firewall.

Por un lado, además del log de firewall que comentábamos, puedes usar auditpol.exe para configurar directivas de auditoría. Con comandos como auditpol.exe /list /category puedes ver qué categorías de eventos se pueden registrar, y con auditpol.exe /set /category:"NombreCategoria" /SubCategory:"NombreSubcategoria" habilitas el registro para esa parte concreta.

Esos eventos se visualizarán en el Visor de eventos, y te sirven para ver, por ejemplo, cambios de directiva o sucesos de seguridad que afecten al firewall o a IPSec; puedes complementarlos con programas para evitar intrusiones si sospechas actividad maliciosa.

También puedes generar una foto de la situación de red ejecutando en un símbolo del sistema: netstat -ano > netstat.txt y tasklist /svc > tasklist.txt. Cruzando ambos archivos ves qué procesos están utilizando qué puertos gracias al PID (identificador de proceso). Esto viene genial para saber qué programa está escuchando en un puerto que quieres abrir o que aparece bloqueado en el log.

Si, tras revisar todo esto, ves que hay tráfico bloqueado que no deberías, es bastante probable que el firewall (o una regla concreta) sea el origen del problema y no tanto el antivirus clásico.

Servicios necesarios para que el firewall funcione bien

Otro motivo por el que el firewall parece fallar (o Windows muestra estados raros) es que algún servicio crítico esté parado. Para que «Firewall de Windows con seguridad avanzada» funcione correctamente tienen que estar iniciados servicios como:

- Motor de filtrado de base (BFE)

- Firewall de Windows

- Cliente de directiva de grupo

- Módulos de creación de claves de IPsec para IKE y AuthIP

- Asistente de IP

- Agente de directiva IPsec

- Reconocimiento de ubicación de red

- Servicio de lista de redes

Si alguno de estos servicios está deshabilitado o en error, el firewall puede no aplicar reglas correctamente, no identificar el perfil de red actual o ni siquiera permitirte abrir la consola de configuración avanzada sin errores.

En ese escenario, si ves problemas de conectividad raros o incoherencias entre lo que dice la interfaz y lo que ocurre, conviene ir al administrador de servicios y asegurarte de que todos estos están activos y en inicio automático (salvo casos muy concretos en entornos gestionados).

Cuando el culpable es el antivirus o un firewall de terceros

Más allá del firewall de Windows, muchos problemas vienen de antivirus con cortafuegos integrados como Avast, Bitdefender, ESET, etc. En ocasiones, el Centro de actividades / Centro de seguridad de Windows detecta que están instalados pero muestra mensajes como «Avast Antivirus está desactivado» o «El cortafuegos está desactivado», cuando en realidad sí están funcionando.

Para descartar que el aviso de Windows sea un simple fallo de comunicación con el antivirus, primero comprueba que el propio producto indique que “Este equipo está protegido”, que la licencia está activa y que tanto la app como las definiciones de virus están actualizadas.

Si el antivirus incluye cortafuegos propio (como Avast Premium Security o ESET Internet Security), entra en su configuración y revisa que el firewall está activado (suele mostrarse con un interruptor verde/activado). Si aquí está en ON, pero Windows asegura que está desactivado, el problema suele estar en el repositorio WMI, que es de donde Windows saca el estado de las soluciones de seguridad.

En el caso de ESET, por ejemplo, dispones de herramientas como la ventana de Solución de problemas de acceso a la red, que muestra todas las conexiones de red bloqueadas por el cortafuegos y permite crear excepciones de forma guiada. También puedes usar el modo interactivo del firewall de ESET para ir aceptando o denegando conexiones según se produzcan y así crear reglas personalizadas basadas en tráfico real.

Si tienes un firewall de terceros y el problema desaparece temporalmente al desactivarlo, pero no cuando desactivas solo el Firewall de Windows, está bastante claro que es ese producto el que está cortando las conexiones. En ese caso, tu trabajo será ajustar sus reglas (o valorar cambiar de solución) más que tocar el cortafuegos de Microsoft.

Por qué desactivar el firewall no es buena idea (salvo para pruebas puntuales)

Mucha gente, ante la duda, tira por la vía rápida: desactivar el firewall a ver si así “todo funciona”. Esto puede servir como prueba puntual para confirmar si el problema viene de ahí, pero dejarlo apagado de forma permanente es como dejar tu casa con puertas y ventanas abiertas.

Sin firewall, todos los puertos de tu equipo quedan expuestos como abiertos u obtenibles, y es mucho más probable que seas víctima de malware, intrusiones o escaneos automatizados. El firewall es precisamente lo que regula qué puertos se ven y cuáles no, así como qué aplicaciones pueden usar la red.

Lo razonable es, si sospechas que el firewall está causando el problema, desactivarlo solo unos minutos para comprobar si el fallo desaparece. Si al hacerlo todo funciona, tienes confirmación de que el cortafuegos (ya sea el de Windows o uno de terceros) es el culpable, y entonces debes buscar la regla o excepción adecuada, no dejarlo apagado.

En cualquier caso, si has ido tocando reglas sin mucho control y empiezas a ver comportamientos raros, recuerda que siempre puedes restaurar los firewalls a los valores predeterminados desde la propia consola de Windows, lo que devuelve la configuración al estado original del sistema (aunque en entornos de empresa se volverán a aplicar las directivas del dominio).

Como idea general, el cortafuegos debe proteger, pero no convertirse en un obstáculo constante. Si notas que todo falla salvo cuando está deshabilitado, algo en la configuración está claramente fuera de lugar y merece una revisión a fondo.

Riesgos y utilidad de los puertos abiertos

Los puertos de red son como puertas numeradas en tu conexión. Para que muchos servicios funcionen (juegos online, videollamadas, servidores NAS, aplicaciones P2P, etc.), algunos puertos deben estar abiertos, pero eso no significa que convenga tener todo abierto sin control.

Cuando mantienes puertos abiertos que no usas, estás dejando vías de entrada que puede aprovechar malware o atacantes. Muchos códigos maliciosos buscan puertos concretos para lanzar ataques; las alertas de intrusión en el router pueden avisarte de intentos de acceso; una intrusión exitosa en el router puede comprometer a todos los dispositivos de la red: modificación de DNS, ataques Man-in-the-Middle, uso del router en ataques DoS, creación de redes Wi‑Fi falsas que imitan a la tuya, etc.

Ahora bien, en ocasiones es imprescindible abrir puertos: por ejemplo, para jugar online con una consola o un juego de PC que necesita comunicarse con servidores remotos; para mejorar la velocidad en aplicaciones P2P; para permitir accesos remotos a un NAS o a un servidor doméstico; o para que programas de videollamadas como Skype funcionen de forma fluida.

La clave está en abrir solo los puertos necesarios, al mínimo de destinos posible y con medidas de seguridad complementarias (firmas actualizadas, sistemas al día, contraseñas robustas, etc.). Cualquier síntoma raro asociado a un puerto recién abierto debería hacerte pensar si el firewall lo está gestionando bien o si hay otra app filtrando ese tráfico.

Si tras abrir un puerto para un juego, por ejemplo, sigues teniendo desconexiones, revisa tanto el firewall como el router y el antivirus. Muchas de estas apps crean reglas automáticas, pero otras requieren que tú mismo añadas manualmente la excepción.

Reenvío de puertos y su relación con el firewall

El reenvío de puertos (port forwarding) es una técnica que permite que un usuario externo desde Internet alcance un servicio que está dentro de tu LAN, normalmente detrás de un router con NAT. Para ello se redirige un puerto WAN del router hacia una máquina y puerto internos.

Esto se suele usar para que alguien de fuera pueda acceder a un servidor NAS, servidor web, juego dedicado, escritorio remoto, etc. El problema es que, aunque hagas el reenvío en el router, si Windows tiene el puerto bloqueado en su firewall, el tráfico seguirá sin llegar a la aplicación.

En Windows 10/11 puedes gestionarlo desde «Windows Defender Firewall con seguridad avanzada». Ahí tienes las Reglas de entrada (para tráfico que entra) y las Reglas de salida (para lo que sale). El reenvío de puertos suele referirse al tráfico entrante, por lo que debes crear una regla de entrada que permita el puerto y el protocolo (TCP o UDP) adecuado.

Al crear una nueva regla de puerto, puedes permitir «Todos los puertos locales» o especificar uno o un rango. Lo ideal es abrir solo el puerto concreto que necesitas, seleccionar si usará TCP o UDP y luego indicar para qué perfiles de red se aplicará (dominio, privada o pública). Finalmente le das un nombre descriptivo para poder identificarla fácilmente.

Si haces este trabajo y sigues sin tener conexión correcta, comprueba en el log del firewall si se están descartando paquetes para ese puerto, y revisa que no haya otra regla anterior que esté bloqueando el mismo tráfico con mayor prioridad.

Controlar el firewall de Windows con Netsh

Cuando la interfaz gráfica no va fina o necesitas automatizar tareas, puedes recurrir a Netsh (Network Shell), una utilidad de línea de comandos incluida en Windows. Desde ahí puedes activar o desactivar el firewall, crear reglas para puertos concretos, eliminar reglas, o incluso restaurar los valores predeterminados.

Abre un símbolo del sistema o Terminal como administrador, escribe netsh advfirewall y verás un conjunto de comandos disponibles para controlar el cortafuegos. Por ejemplo, para activar el firewall en el perfil actual puedes usar netsh advfirewall set currentprofile state on.

Si quieres habilitar el puerto 80 en entrada desde la línea de comandos, podrías ejecutar algo del estilo: netsh advfirewall firewall add rule name="Open Port 80" dir=in action=allow protocol=TCP localport=80, lo que creará una regla de entrada que permita el tráfico TCP en ese puerto.

También es posible eliminar reglas para programas o puertos, o directamente resetear toda la configuración con netsh advfirewall reset, lo que resulta útil si has hecho muchos cambios de prueba y el firewall empieza a comportarse de forma difícil de entender.

Si, tras resetear la configuración por completo, tu problema de conectividad desaparece, puedes estar bastante seguro de que alguna regla previa del firewall estaba provocando el fallo y no tanto el antivirus ni otros elementos del sistema.

Juegos online, antivirus y bloqueos de conexión

Un caso muy frecuente donde cuesta distinguir culpables es el de jugar online: hay cortes constantes, el ping se dispara, el juego no conecta a los servidores o se cierra al poco tiempo. Aquí suelen confluir varios factores: firewall, antivirus, puertos del router, complementos del juego, VPN, etc.

Muchas veces el problema se debe a que el antivirus detecta el juego o algún complemento como falso positivo. Es decir, identifica su comportamiento como sospechoso aunque realmente sea legítimo, y bloquea el acceso a la red o al propio ejecutable. También puede tratarse de una configuración demasiado agresiva del firewall integrado.

La primera prueba práctica es desactivar unos minutos el antivirus y/o el firewall (sé muy cuidadoso, hazlo solo para probar) e iniciar el juego. Si de repente todo va perfecto, ya sabes que el conflicto está en esas herramientas de seguridad. El siguiente paso será crear una excepción para el ejecutable del juego y, si hace falta, abrir los puertos que indique la documentación del desarrollador.

Otro punto importante es mantener todo actualizado: sistema operativo, juego, antivirus, drivers de red, etc. Un juego viejo con un sistema desactualizado y un antivirus reciente es la receta perfecta para conflictos extraños, bloqueos y errores de compatibilidad.

También hay que vigilar los complementos o mods del juego, sobre todo si no son oficiales. Pueden disparar alertas tanto en el antivirus como en el propio juego (por pensar que estás haciendo trampas), provocando que se te bloquee el acceso o incluso que te baneen la cuenta. Si el problema empezó justo después de instalar un mod, desinstálalo para comprobar si era la causa.

VPN, Centro de seguridad y detección de firewalls

Las VPN añaden otra capa de complejidad. Cuando navegas detrás de una VPN (y más si es gratuita), es habitual que la conexión se vuelva inestable y que el antivirus o el firewall vean ese tráfico como algo más sospechoso, provocando cortes o ralentizaciones.

Si notas que todo va mal solo cuando tienes la VPN activa, pero funciona bien al desactivarla, es probable que el conflicto esté en la interacción entre la VPN y tu suite de seguridad. En general, es recomendable evitar VPN gratuitas para jugar o para aplicaciones sensibles, tanto por seguridad como por rendimiento.

Por otro lado, el Centro de actividades / Centro de seguridad de Windows se basa en WMI para saber qué antivirus y firewall están activos. Si el repositorio WMI está dañado o el servicio WMI no se inicia correctamente, puede mostrar que el firewall de Windows está apagado, o que tu antivirus está desactivado, aunque la propia aplicación indique lo contrario.

En esos casos, si ves que Windows insiste en que tu equipo no está protegido pero, al abrir el antivirus, todo parece correcto, comprueba si necesitas reparar el repositorio WMI siguiendo las instrucciones del proveedor de seguridad, antes de tocar más el firewall.

En equipos gestionados, también es importante considerar que la organización puede imponer directivas que desactiven el Firewall de Windows y obliguen a usar otro, o que bloqueen ciertos cambios que intentas hacer. Si ves que al pulsar en “Activar” no pasa nada, es posible que sea tu empresa quien lo haya deshabilitado de forma centralizada.

Cuando todo esto se junta, distinguir si el problema viene de Windows Defender Firewall, de un firewall de terceros, del router o del antivirus parece un lío, pero, si se sigue un orden lógico (comprobar estado real del firewall, revisar reglas y puertos, mirar logs y servicios, probar brevemente desactivar componentes y fijarse en cuándo desaparece el error), se puede acotar bastante bien el origen del fallo y ajustarlo sin renunciar a la protección que dan estas herramientas.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.