- Have I Been Pwned permite saber si tu correo, teléfono o contraseña han aparecido en filtraciones de datos conocidas.

- El servicio usa técnicas de privacidad como k-anonymity para comprobar contraseñas sin enviarlas en claro.

- Si tus credenciales están filtradas, debes cambiar la clave, evitar reutilizarla y activar siempre autenticación en dos pasos.

- Combinar HIBP con gestores de contraseñas, software actualizado y buenos hábitos reduce mucho el riesgo de robo de cuentas.

Hoy en día vivimos rodeados de cuentas online: correo electrónico, redes sociales, banca, compras, foros… y en todas ellas usamos contraseñas y datos personales que pueden acabar filtrados en manos de ciberdelincuentes. Aunque pongamos todo de nuestra parte para protegernos, los fallos de seguridad en empresas y servicios son cada vez más habituales y es fácil que nuestra información termine circulando por la red sin que nos demos ni cuenta.

En este contexto aparece Have I Been Pwned (HIBP), una web muy conocida en el sector de la ciberseguridad que permite comprobar si un correo, teléfono o contraseña ha aparecido en alguna brecha de datos. No es magia ni un antivirus, sino una enorme base de datos de filtraciones públicas que podemos consultar para saber si nos ha tocado la lotería, pero de la mala.

Qué es exactamente Have I Been Pwned

Have I Been Pwned es un proyecto creado en 2013 por Troy Hunt, un reputado experto en seguridad informática. Su objetivo es recopilar de forma centralizada las bases de datos que se filtran cuando una empresa sufre un ataque y exponerlas de forma controlada para que cualquier persona pueda comprobar si sus credenciales forman parte de esas fugas.

En esa gigantesca base de datos se almacenan direcciones de correo electrónico, contraseñas (en forma de hash), nombres de usuario, números de teléfono y otros datos que se filtran tras ataques a servicios tan variados como redes sociales, foros, plataformas de streaming, tiendas online o incluso páginas para adultos. Cuando uno de estos sitios es hackeado y su información acaba publicada, HIBP la indexa y la asocia a la brecha concreta: qué servicio fue, qué día se hizo pública, qué tipo de datos se vieron afectados y cuántas cuentas incluye.

Si nos centramos sólo en las claves, del análisis de sus datos se desprende que HIBP almacena unos 931 millones de contraseñas distintas, pero esas contraseñas aparecen asociadas a más de 6.930 millones de credenciales filtradas. Es decir, en promedio, la misma combinación usuario/contraseña se utiliza al menos en dos servicios diferentes, algo que a los atacantes les viene de lujo.

Otro dato llamativo es que sólo alrededor del 6 % de las contraseñas expuestas parecen haber sido generadas con gestores de contraseñas (claves complejas y únicas). El resto se repiten masivamente, son simples o siguen patrones muy previsibles. Ejemplos típicos son “123456” o “password”, presentes en millones de cuentas y que los atacantes prueban siempre en primer lugar.

Cómo funciona Have I Been Pwned por dentro

El funcionamiento básico de HIBP es bastante sencillo de cara al usuario, aunque por debajo use técnicas avanzadas. A grandes rasgos, la web mantiene un listado enorme de correos, teléfonos y hashes de contraseñas expuestos. Cuando tú haces una búsqueda, compara tu dato con esa lista y te dice si aparece en alguna filtración conocida.

Para correos y teléfonos, el sistema es directo: introduces el dato y el servicio devuelve las brechas en las que ha sido encontrado. Verás el nombre del sitio afectado, la fecha aproximada de la brecha, qué tipo de información se filtró (correo, contraseña, IP, preguntas de seguridad, etc.) y un pequeño resumen.

En el caso de las contraseñas, la cosa se complica, porque sería una locura de seguridad enviar la contraseña tal cual a un servidor externo. Para solventarlo, HIBP utiliza un mecanismo llamado k-anonymity que permite comprobar si tu contraseña está filtrada sin exponerla completamente al servicio.

El proceso funciona así: tu navegador calcula el hash SHA‑1 de tu contraseña (una representación irreversible) y únicamente envía los 5 primeros caracteres de ese hash a la API de HIBP. El servidor responde con una lista de sufijos posibles y el número de veces que cada hash aparece en las filtraciones. Tu navegador, de forma local, compara el resto del hash con esa lista y determina si tu contraseña coincide con alguna de las expuestas. HIBP nunca ve la clave en texto plano ni el hash completo.

Gracias a este modelo, la privacidad está bastante bien protegida: no se almacena tu contraseña, ni se liga tu IP al hash concreto que estás consultando, y sólo se maneja una parte de la información necesaria para hacer la comprobación.

Pasos para usar Have I Been Pwned con tu correo o teléfono

Utilizar HIBP para saber si tu correo electrónico o tu número de teléfono han salido en alguna filtración es muy fácil y no hace falta ser ningún gurú de la informática. Los pasos son los siguientes:

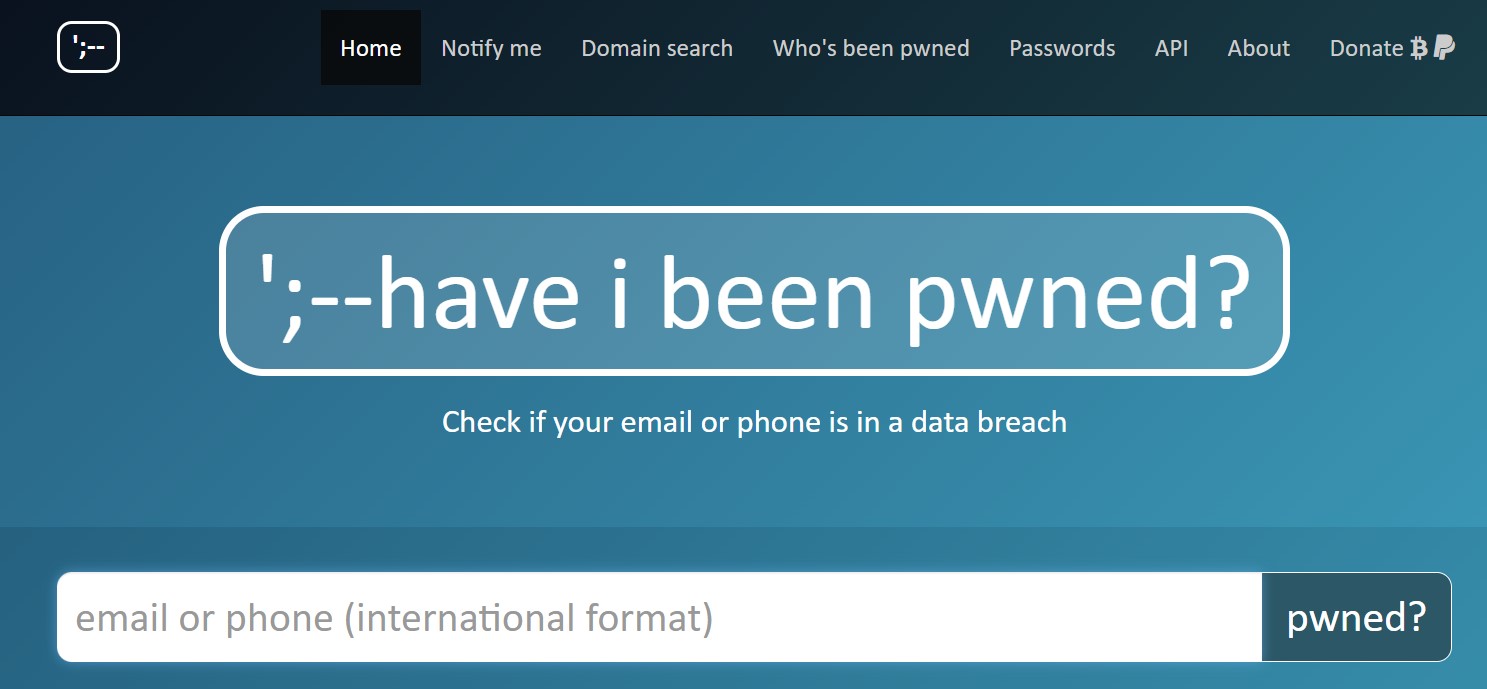

- Accede a la web oficial entrando en la dirección https://haveibeenpwned.com desde tu navegador. Asegúrate de que la conexión está cifrada (https) y de que la URL es correcta, para evitar páginas falsas que imiten el servicio.

- Introduce tu dirección de correo electrónico o tu número de teléfono (en este último caso, con el prefijo internacional adecuado) en el campo de búsqueda.

- 3. pulsa el botón “pwned?”. En unos segundos, la web realizará la búsqueda en su base de datos y te mostrará el resultado con un mensaje bastante claro y visual: si no se encuentra tu correo en ninguna brecha, verás un mensaje tranquilizador en verde; si aparece en filtraciones, el mensaje será en rojo junto con el listado de servicios comprometidos.

Junto a cada filtración encontrarás información útil: nombre del servicio, fecha en la que se produjo la brecha, tipo de datos expuestos (sólo correos, correos y contraseñas, direcciones IP, números de teléfono, etc.) y una pequeña descripción del incidente. De esta forma puedes saber qué cuentas deben preocuparte más y en cuáles tienes que actuar de inmediato.

Además de la función de consulta puntual, HIBP ofrece la posibilidad de registrarte con tu correo para recibir avisos cuando ese email aparezca en nuevas filtraciones. Así no tienes que estar entrando cada semana a mirar: si en el futuro tu dirección se ve afectada por otra brecha, recibirás un correo de alerta para que puedas tomar medidas lo antes posible.

Cómo usar la sección de contraseñas de Have I Been Pwned

Otra función muy interesante de HIBP es la que permite comprobar si una contraseña concreta ya forma parte de alguna base de datos filtrada. Ojo, esto no sirve para descubrir contraseñas de otras personas, sino para verificar si la tuya es una de las miles de millones que ya andan rodando por Internet.

Para usarla, entra en la web y, en el menú superior, selecciona la opción “Passwords”. Se abrirá una página con un campo en el que puedes escribir la clave que quieras analizar. Como ya hemos comentado, el sistema no envía la contraseña tal cual, sino sólo parte del hash, gracias al método de k-anonymity.

Escribes la contraseña, pulsas el botón “pwned?” y en un instante verás si esa clave ya ha sido vista en alguna filtración de datos. Si aparece, la página te indica además cuántas veces ha sido encontrada en las bases de datos recopiladas por HIBP. Por ejemplo, una clave ridículamente insegura como “123456” aparece decenas de millones de veces, lo cual deja claro que no deberías usarla jamás.

Si la contraseña no figura en el listado, se mostrará un mensaje en verde indicando que esa combinación concreta no se encuentra en las filtraciones conocidas. Eso no significa que sea indescifrable ni perfecta, sólo que no está en los diccionarios que utilizan los atacantes basados en bases de datos robadas.

Aunque la web pueda resultar tentadora para “testear” tus contraseñas importantes, lo más prudente es usarla para comprobar patrones de clave o contraseñas antiguas que sospeches que pudieran estar comprometidas. Para tus contraseñas críticas (banco, correo principal, etc.), es mejor depender de gestores de contraseñas que ya integran este tipo de comprobaciones de forma segura.

Seguridad y privacidad: ¿es fiable Have I Been Pwned?

Una duda muy habitual es si es buena idea introducir datos personales en este tipo de servicios. Al fin y al cabo, hablamos de correos electrónicos, números de teléfono o incluso contraseñas, así que la preocupación es totalmente lógica.

En el caso de HIBP, tenemos varias garantías importantes. Para empezar, el proyecto tiene detrás a Troy Hunt, una figura muy reconocida en el mundo de la ciberseguridad, y lleva funcionando desde 2013 con millones de usuarios y organizaciones que lo consultan a diario. Su reputación se basa precisamente en hacer las cosas bien y de forma transparente.

En cuanto a la parte técnica, el servicio usa conexiones cifradas (https) y, en la parte de contraseñas, sólo recibe un fragmento del hash SHA‑1, no la clave en texto claro ni el hash completo. Ese enfoque de k-anonymity reduce muchísimo el riesgo de que alguien pueda reconstruir tu contraseña a partir de las consultas a la API.

Respecto a los correos electrónicos, la plataforma indica que no almacena las búsquedas individuales de los usuarios ni las vincula a datos personales adicionales. Además, ofrece funciones opcionales para que puedas evitar que otros usuarios consulten tu dirección en el sitio (opt-out) o incluso eliminar tu email por completo de la base de datos pública.

Eso sí, conviene tener claro que el hecho de que una contraseña “pase” la verificación y no aparezca como filtrada no implica que esa contraseña sea segura por diseño. Simplemente no está en las bases de datos recopiladas. Una clave corta, sencilla o basada en información personal seguirá siendo mala aunque no figure en HIBP.

Qué hacer si Have I Been Pwned muestra que tus datos están filtrados

Cuando HIBP te confirma que un correo o una contraseña forman parte de una brecha de datos, no es momento de entrar en pánico, sino de actuar con rapidez y cabeza. Cuanto antes cortes el problema, menos margen tendrán los atacantes para hacer daño.

El primer paso es tan evidente como urgente: cambia la contraseña de la cuenta afectada de inmediato. No esperes a que alguien intente entrar; asume que la clave antigua ya no es fiable. Crea una contraseña totalmente nueva, que no hayas reutilizado en ningún otro servicio, con una mezcla de letras mayúsculas y minúsculas, números y símbolos.

Después, toca hacer memoria: ¿has usado esa misma contraseña en otros sitios? Si la respuesta es sí, tendrás que cambiarla en todos ellos. El clásico ejemplo es usar la misma clave para Facebook, Gmail y la banca online; si una sola se filtra, el atacante va a probarla en todas partes.

Como segunda capa de defensa, activa siempre que puedas la autenticación en dos pasos (2FA). De este modo, aunque alguien conozca tu contraseña, necesitará un código adicional que se envía por SMS, correo o se genera en una app de autenticación para poder iniciar sesión. Lo ideal es usar aplicaciones tipo Authy, Google Authenticator o similares, ya que los SMS también pueden ser vulnerables en ciertos escenarios.

Además, conviene revisar con calma el historial de actividad de la cuenta (si el servicio lo ofrece): inicios de sesión recientes, cambios de configuración, dispositivos vinculados, etc. Si ves algo raro, cierra todas las sesiones abiertas, cambia de nuevo la contraseña y, en caso necesario, contacta con el soporte del servicio afectado.

Gestores de contraseñas y autenticación multifactor

Para hacer todo esto más llevadero, lo más sensato hoy en día es utilizar un gestor de contraseñas. Se trata de aplicaciones o servicios que guardan todas tus claves de forma cifrada, protegidas por una contraseña maestra que es la única que tienes que recordar. A cambio, puedes usar contraseñas largas y únicas en cada web sin tener que memorizarlas.

Los gestores suelen incluir funciones de generación automática de contraseñas robustas, autocompletado en navegadores y móviles, sincronización entre dispositivos y, en muchos casos, comprobación automática de filtraciones (a menudo apoyándose también en datos de HIBP). Así puedes saber de un vistazo qué cuentas necesitan un cambio urgente.

Combinado con esto, la autenticación en dos factores aporta una barrera adicional muy útil. Aunque ciertos servicios sigan ofreciendo la verificación por SMS, lo más recomendable es apoyarse en aplicaciones de autenticación o, cuando sea posible, en llaves de seguridad físicas o llaves de acceso (passkeys), que están empezando a popularizarse como alternativa más segura que las contraseñas tradicionales.

En el plano técnico, incluso organizaciones y proveedores de infraestructura están integrando los datos de HIBP de formas más avanzadas. Por ejemplo, empresas como Fastly han demostrado métodos para detectar contraseñas expuestas directamente en el edge, almacenando versiones muy comprimidas de los hashes (mediante filtros probabilísticos como BinaryFuse8) en sus KV Store para comprobarlas con baja latencia y sin depender constantemente de la API de HIBP.

Estos filtros permiten identificar contraseñas filtradas sin falsos negativos (todas las comprometidas se detectan), a costa de un pequeño porcentaje de falsos positivos, y reducen el tamaño del conjunto de datos original de unos 40 GB de texto sin comprimir a poco más de 1 GB de estructuras optimizadas, lo que hace posible bloquear o marcar contraseñas inseguras en tiempo real durante el registro o el inicio de sesión.

Más allá de las contraseñas: hábitos de ciberseguridad básicos

Aunque las contraseñas son el punto más evidente, la seguridad online va bastante más allá. Conviene adoptar hábitos generales de ciberseguridad para minimizar el riesgo de ser víctima de filtraciones, malware o phishing.

- Mantén siempre tu sistema operativo, navegador, apps y plugins actualizados. Muchos ataques se aprovechan de vulnerabilidades conocidas para las que ya existe parche, pero que los usuarios no han instalado por dejadez.

- Utiliza un antivirus y un cortafuegos bien configurados, especialmente en ordenadores de sobremesa y portátiles. No son una barrera absoluta, pero sí una capa más que puede detectar y bloquear amenazas comunes antes de que hagan daño.

- Ve con cuidado con los enlaces y archivos adjuntos sospechosos. Los correos de phishing, mensajes en redes sociales o SMS maliciosos pueden intentar hacerse pasar por tu banco, tu proveedor de correo o una tienda conocida para robarte credenciales o instalar malware. Fíjate siempre en la dirección real del remitente, desconfía de las prisas y no introduzcas tus datos en páginas que no estés seguro de que son legítimas.

- Evita conectarte desde redes Wi‑Fi públicas (cafeterías, aeropuertos, hoteles, etc.). Y si lo haces, plantéate usar una VPN de confianza. Especialmente cuando vayas a gestionar información sensible, como banca online o trabajo. Así evitas que alguien en la misma red pueda espiar tu tráfico o manipularlo.

Qué significa realmente estar “pwned”

El término “pwned” viene de una vieja errata de “owned” en el mundo de los videojuegos online, pero con el tiempo ha acabado usándose para describir una cuenta o sistema que ha sido comprometido. Cuando HIBP te dice que has sido “pwned”, básicamente significa que alguna de tus credenciales ha terminado en una base de datos pública o en manos de atacantes.

Esto no implica necesariamente que alguien haya entrado ya en tus cuentas, pero sí que la combinación de usuario/correo y contraseña que utilizabas ya no puede considerarse secreta. A partir de ahí, los ciberdelincuentes pueden recurrir a técnicas como el relleno de credenciales (credential stuffing), que consiste en probar esas mismas claves en cientos de servicios diferentes hasta encontrar alguna puerta abierta.

Por eso tiene tanto sentido revisar con cierta frecuencia si tu correo o tus contraseñas han aparecido en filtraciones, reaccionar rápido cuando descubres una brecha y, sobre todo, evitar la reutilización de contraseñas y apoyarte en 2FA. HIBP es una pieza más del puzle, no la solución completa, pero bien usada puede darte ese margen de reacción que marque la diferencia.

Tu seguridad digital depende en gran medida de combinar herramientas como Have I Been Pwned, gestores de contraseñas, autenticación multifactor y unos hábitos de navegación prudentes. Si revisas periódicamente tus correos y claves, cambias a tiempo las comprometidas, mantienes tus dispositivos al día y desconfías de los mensajes sospechosos, reducirás de forma drástica las posibilidades de que alguien termine controlando tus cuentas o robando tu identidad online.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.