- Configurar Moltbot en entornos aislados (VM, Docker, NAS) reduce drásticamente el impacto de fallos o ataques.

- La seguridad del Gateway es clave: limitar red, usar VPN, tokens robustos y auditorías periódicas evita accesos no autorizados.

- Conectar Moltbot a proxies de API “openai-compatible” permite usar múltiples modelos (Claude, GPT, Gemini) con menor coste.

- Una buena gestión de modelos, estrategias de fallback y límites de uso hace que Moltbot sea útil y sostenible en el tiempo.

Moltbot se ha convertido en uno de los agentes de IA más llamativos del momento, capaz de controlar tu ordenador, hablar contigo por WhatsApp o Telegram y automatizar un montón de tareas del día a día. Pero junto a todo ese potencial vienen también riesgos importantes si no lo configuras con cabeza, especialmente en lo que respecta a seguridad y a cómo se conecta con las APIs de los modelos de IA.

En esta guía vas a encontrar una explicación completa sobre qué es Moltbot, cómo usarlo y cómo dejarlo bien protegido, además de la forma más recomendable de conectarlo a proveedores de modelos mediante estaciones intermedias de API compatibles con OpenAI. Verás desde ejemplos básicos hasta configuraciones avanzadas con config.json, YAML, variables de entorno, comandos y buenas prácticas para no dejar tu máquina vendida a cualquiera.

Qué es Moltbot y en qué se diferencia de un chat tipo ChatGPT

Moltbot (antes conocido como Clawdbot) es un asistente personal de IA auto-hospedado que se ejecuta de forma local en tu máquina o servidor y que se conecta a múltiples plataformas de mensajería a través de un Gateway basado en WebSocket. No es simplemente un chat, sino un agente capaz de actuar por su cuenta en tu sistema.

A diferencia de un chat clásico como ChatGPT, que es reactivo (tú entras a la web, haces una pregunta y listo), Moltbot funciona de forma mucho más proactiva: puede enviarte mensajes por WhatsApp o Telegram, monitorizar servicios, revisar tu correo o tu calendario y tomar decisiones en función de tus instrucciones y del contexto que va acumulando.

Este agente se apoya en modelos de IA externos (Claude, GPT, Gemini, etc.), a los que accede mediante APIs oficiales o a través de proxies compatibles con OpenAI. Moltbot no es “la IA” en sí, es la capa de orquestación y automatización que conecta esas APIs con tu sistema operativo, tus cuentas y tus apps.

Todo esto se ejecuta en tu propia infraestructura: desde un PC de sobremesa, un servidor dedicado, un VPS, una Raspberry Pi o incluso un NAS QNAP si lo combinas con un escritorio Ubuntu dentro de Linux Station. Eso te da flexibilidad, pero también te carga la responsabilidad de configurarlo de forma segura.

Qué puede hacer Moltbot en tu ordenador y servicios

Cuando instalas Moltbot y le das permisos completos, se convierte en un “superusuario asistente” que puede tocar casi todo lo que haya en la máquina donde corre. Esa es su gran ventaja para la automatización, y también el foco principal de peligro si algo sale mal.

Entre las capacidades más relevantes de Moltbot en un equipo de escritorio o servidor se encuentran:

- Acceso completo al sistema a través del shell, pudiendo ejecutar comandos, scripts o tareas programadas.

- Control del navegador con tus sesiones abiertas, lo que le permite operar en webs donde ya estás autenticado.

- Lectura y escritura en el sistema de archivos, con capacidad para crear, modificar o borrar documentos y carpetas.

- Acceso a correo, calendario y otros servicios conectados, siempre que los vincules explícitamente.

- Memoria persistente entre sesiones, conservando contexto, historiales y datos relevantes de tus interacciones.

- Envío proactivo de mensajes a través de las apps de mensajería que configures, sin que tengas que iniciar siempre la conversación.

- Integración con decenas de aplicaciones y plataformas: WhatsApp, Telegram, Discord, Slack, Signal, iMessage, Gmail, GitHub, Spotify, Hue, Obsidian, Notion, Trello, Nextcloud, Home Assistant, 1Password, servicios domóticos, cámaras y muchas más.

También es capaz de descargar software, instalarlo, revisar webs y compilar resúmenes, generar documentos, actualizar tu agenda, gestionar tareas en Trello o Notion y accionar dispositivos de domótica en función de reglas que tú definas. Cuanto más acceso le des a tus servicios, más cosas podrá solucionar por ti… pero también mayor será el impacto de un fallo o un ataque.

Riesgos y problemas de seguridad al usar Moltbot

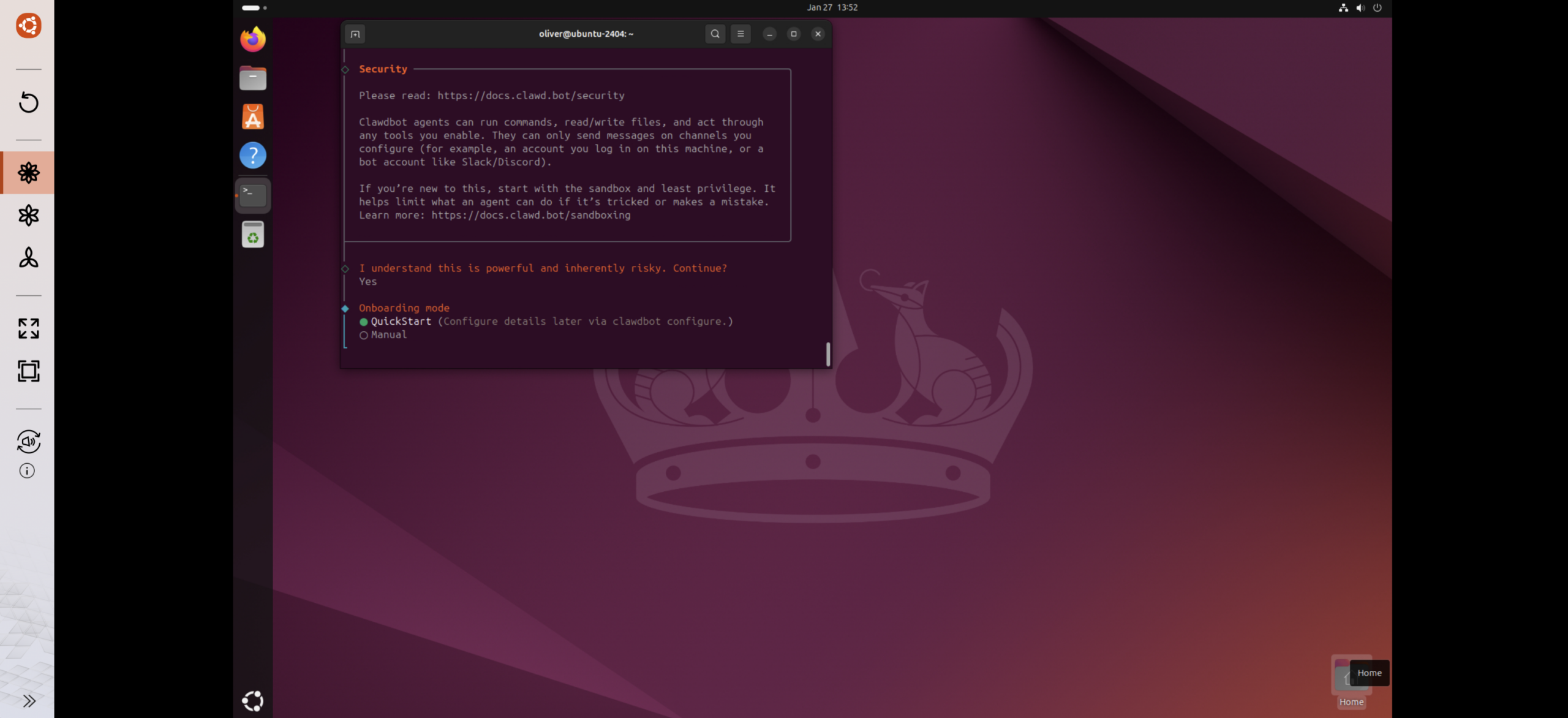

Dar a Moltbot acceso total a tu equipo equivale a darle las llaves de casa a un asistente muy listo, que puede equivocarse o ser manipulado si no está bien protegido. Incluso los propios desarrolladores y expertos reconocen que no existe una configuración “perfectamente segura”.

Entre los peligros más importantes para tus datos y tu privacidad destacan:

- Exponer el Gateway en Internet sin protección adecuada, dejando al alcance de cualquiera el panel de administración y el puerto 18789 si lo abres hacia el exterior.

- Políticas de acceso demasiado permisivas, que permitan a otras personas o bots interactuar con tu agente como si fueras tú.

- Ataques de inyección de prompts (prompt injection), ocultos en documentos, webs o mensajes que Moltbot procesa y que alteran sus instrucciones originales.

- Plugins o extensiones maliciosas cargadas junto al Gateway, capaces de ejecutar código no deseado.

- Malas interpretaciones o “alucinaciones” del modelo de IA, que lleven al agente a borrar, sobrescribir o enviar información sensible sin que esa fuera tu intención real.

La situación se agrava si expones el panel de control sin filtros: hay cientos de instancias detectadas en Shodan escuchando en el puerto por defecto, lo que implica que un atacante podría llegar a controlar el asistente y, por extensión, todas las cuentas y servicios integrados en él.

Un punto especialmente delicado es la inyección de prompts. Si Moltbot analiza PDFs, correos HTML o páginas web, estos pueden incluir instrucciones escondidas (en firmas, código HTML invisible, citas o condiciones) indicándole que ignore tus órdenes y ejecute acciones contrarias a tus intereses, como exfiltrar datos o desactivar controles de seguridad.

Buenas prácticas básicas: cómo usar Moltbot con cabeza

La primera recomendación de todos los expertos es cristalina: no instales Moltbot en tu ordenador principal con todos tus datos sensibles. Lo ideal es levantarlo en un entorno aislado donde el daño potencial esté muy acotado.

Opciones muy recomendables para un despliegue más seguro son:

- Máquina virtual dedicada basada en Linux, sin acceso directo a tu red local ni a otros servicios críticos.

- Contenedor Docker bien aislado, sin compartir volúmenes con otras apps ni exponer puertos innecesarios.

- Equipo secundario de sobremesa o portátil que no sea el que usas para trabajo crítico o información muy privada.

En estos entornos puedes decidir qué datos quieres que vea Moltbot, qué contraseñas se guardan en el navegador, qué cuentas de correo se vinculan y qué aplicaciones se integran. No es necesario darle acceso a todo tu mundo digital desde el primer minuto.

Además, conviene limitar al máximo el tipo de archivos y fuentes con las que interactúa el agente. Si quieres reducir el riesgo de prompt injection, intenta que procese solo documentos creados por ti o por fuentes muy fiables, y define políticas claras de validación antes de ejecutar comandos críticos.

Recomendaciones de seguridad para el Gateway y el acceso remoto

El punto neurálgico de Moltbot es su Gateway de administración web, que puede funcionar solo en localhost o escuchar en todas las interfaces de red para permitir accesos remotos. Aquí es donde muchos usuarios la lían al abrirlo directamente a Internet sin filtros.

Para minimizar riesgos, hay varias líneas de defensa que deberías aplicar según tu nivel de exigencia:

1. Limitar el alcance de red y usar firewall

Lo más seguro es que el Gateway escuche únicamente en “loopback” (127.0.0.1), de forma que solo se pueda acceder desde la máquina donde está instalado. Esta es la configuración por defecto más recomendable para muchos casos personales.

Si eliges un modo remoto, necesitas reforzar el acceso con firewall. En Linux puedes usar iptables para permitir solo IPs concretas al puerto del Gateway (por defecto 18789) y tirar el resto de conexiones:

sudo iptables -A INPUT -p tcp --dport 18789 -s IP_elegida -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 18789 -j DROP

Es importante aplicar las reglas en orden correcto y guardarlas (por ejemplo, con iptables-save) para que se mantengan tras reinicio. Así te aseguras de que solo unas pocas máquinas de confianza pueden llegar al panel.

2. VPN, redes privadas virtuales y túneles seguros

Si necesitas acceder al Gateway desde fuera de casa o de la oficina, la forma más limpia es conectarte primero a tu red mediante una VPN cifrada y autenticada, y tratar el panel de Moltbot como si estuviera solo en la intranet.

Puedes montar servidores OpenVPN o WireGuard en tu infraestructura, o bien recurrir a soluciones tipo ZeroTier o Tailscale que crean redes privadas virtuales sin necesidad de abrir puertos en el router. De este modo accedes al Gateway como si fuera un servicio local, pero atravesando Internet de forma segura.

Otra alternativa es usar Cloudflare Tunnels con autenticación Zero-Trust, o desplegar un proxy inverso como Traefik combinado con un sistema de autenticación adicional tipo Authelia. La idea es que nadie llegue al panel web sin haber pasado antes varias capas de verificación.

3. Autenticación robusta por token

Aunque estés usando Moltbot solo en local, es muy recomendable activar autenticación fuerte. Puedes generar un token de acceso para el Gateway ejecutando una utilidad de diagnóstico del propio proyecto (históricamente accesible con comandos como clawdbot doctor --generate-gateway-token o equivalentes bajo el nuevo nombre).

Ese token quedará almacenado en los archivos de configuración del agente y tendrás que introducirlo cuando accedas a la interfaz web, ya sea desde https://localhost:18789 o a través de un dominio público protegido.

4. Control granular de accesos y cuentas de mensajería

Si vas a usar un bot de Telegram como interfaz principal, configúralo con la máxima privacidad. Crea el bot con BotFather, obtén el token y añádelo solo en la configuración de Moltbot, sin compartirlo con nadie más.

En la configuración de BotFather puedes restringir el uso del bot para que no se pueda añadir a grupos, para que tenga privacidad de grupo activada y sin permisos de administrador. Dentro de Moltbot limita qué usuarios o identificadores de chat están autorizados y evita compartir el bot con personas en las que no confíes completamente.

5. Auditorías y monitorización de actividad

Una gran ventaja de Moltbot es que registra mucha de su actividad interna. Las sesiones y acciones del agente se almacenan en rutas como ~/.clawdbot/agents/main/sessions (o equivalentes bajo la nueva estructura), donde puedes revisar qué ha estado haciendo en tu nombre.

Además, el propio agente incluye utilidades de auditoría de seguridad, capaces de revisar tu configuración y avisar de ajustes peligrosos. Comandos como clawdbot security audit, su versión en profundidad --deep o incluso un --fix pueden ayudarte a detectar y, si quieres, corregir problemas, aunque siempre es mejor revisar a mano los cambios propuestos.

Instalar y usar Moltbot en un NAS QNAP con Ubuntu Linux Station

Una forma muy práctica de tener Moltbot funcionando 24/7 sin ocupar tu equipo principal es alojarlo en un NAS QNAP compatible con Ubuntu Linux Station, montando allí un entorno de escritorio Ubuntu dedicado.

El escenario típico es desplegar un Ubuntu 24.04 (u otra versión soportada) dentro de Linux Station, acceder al escritorio vía VNC y manejar el sistema como si fuera un PC independiente, pero con el almacenamiento y disponibilidad del NAS.

El proceso general para ponerlo en marcha es este:

- Iniciar sesión en QTS y abrir el App Center de QNAP.

- Buscar e instalar Ubuntu Linux Station desde el catálogo de aplicaciones.

- Lanzar Ubuntu Linux Station y elegir la versión de Ubuntu a descargar (por ejemplo, 24.04).

- Esperar a que la imagen se descargue y se instale automáticamente.

- Una vez completado, usar el enlace VNC que muestra Linux Station para abrir el escritorio remoto.

- Entrar en Ubuntu con las credenciales de tu cuenta NAS.

- Abrir una terminal y ejecutar el comando de instalación oficial de Moltbot proporcionado en su web.

- Seguir las instrucciones en pantalla hasta completar la configuración inicial del agente.

Cuando hayas terminado, tendrás Moltbot corriendo dentro de ese Ubuntu “encapsulado” en el NAS, aislado de tu PC de uso diario pero disponible 24 horas. Si quieres que otros dispositivos de tu red accedan a su interfaz web, puedes añadir una tarjeta de red virtual en Linux Station para que el Ubuntu obtenga una IP independiente y usar esa dirección para conectarte desde fuera.

Configuración de modelos y uso de estaciones intermedias de API

Por defecto, Moltbot se ha orientado a la API oficial de Anthropic (Claude), pero esta ruta tiene inconvenientes: precios elevados, posibles restricciones regionales y límite de modelos disponibles. Por eso muchos usuarios prefieren configurar el agente para que use un proxy de API compatible con OpenAI.

El modo “openai-compatible” de Moltbot permite conectar con servicios de terceros que exponen un endpoint con el mismo protocolo que la API de OpenAI. A través de una estación intermedia de este tipo puedes acceder a modelos de Claude, GPT, Gemini y otros, normalmente con tarifas bastante más bajas y mayor estabilidad gracias al balanceo de carga.

Las claves de este tipo de configuración giran en torno a varios conceptos:

- Proveedor “openai-compatible” que acepta llamadas al estilo de OpenAI (completions o responses).

- baseUrl personalizada donde apuntar las peticiones, por ejemplo

https://api.apiyi.com/v1. - Gestión de múltiples modelos desde un mismo proveedor: Claude Sonnet, Claude Opus, GPT‑4o, Gemini, etc.

- Optimización de costes con descuentos del 40‑60 % respecto a los precios oficiales de algunos modelos.

- Mayor estabilidad y menos rate limiting gracias al backend de la estación intermedia.

Preparativos: instalación de Moltbot y obtención de la API Key del proxy

Antes de tocar archivos de configuración, asegúrate de que Moltbot está bien instalado y actualizado. En muchos entornos Node.js basta con revisar la versión desde la línea de comandos y, si falta, instalar la última release estable.

Los requisitos habituales de sistema incluyen Node.js 22 o superior, espacio en disco para la configuración y la memoria del agente, y recursos suficientes de CPU/RAM según las herramientas y plugins que vayas a usar. Para un clúster compartido se suele recomendar algo cercano a 2 vCPU y 2 GB de RAM como mínimo razonable.

En paralelo tendrás que obtener una API Key del servicio proxy de tu elección, por ejemplo de una plataforma que ofrezca acceso a modelos de Claude, GPT y Gemini a través de un endpoint compatible con OpenAI. Al darte de alta recibirás una clave privada (tipo sk-xxxxxxxx), la URL base de la API y el listado de modelos soportados.

Los elementos de configuración que debes apuntar son básicamente tres:

- API Key: la clave secreta que identifica tu cuenta frente al proxy.

- Base URL: por ejemplo

https://api.apiyi.com/v1, importante incluir el sufijo/v1. - Nombre(s) de modelo: identificadores como

claude-sonnet-4-20250514,gpt-4oogemini-2.0-flash.

Método 1: configuración permanente mediante config.json

La forma más sólida de configurar el proveedor de modelos en Moltbot es editar su archivo config.json, donde se definen los “providers” y el modelo principal del agente. Es una configuración persistente: la haces una vez y se mantiene en futuros reinicios.

Según el sistema operativo, el archivo de configuración suele encontrarse en rutas como:

- macOS y Linux:

~/.clawdbot/config.jsono~/.moltbot/config.json, según la fase de migración. - Windows:

%USERPROFILE%\.clawdbot\config.json(y equivalente bajo el nuevo nombre cuando se aplique).

Desde la propia línea de comandos de Moltbot puedes listar la configuración actual y ver la ruta exacta del archivo. Una vez localizado, solo tienes que añadir un bloque models.providers definiendo el proxy, sus modelos y el modelo primario que usará el agente por defecto.

En este bloque se especifican parámetros clave como baseUrl, apiKey, el tipo de API (openai-completions o openai-responses), si se usa cabecera de autorización estándar y la lista de modelos con sus ventanas de contexto (contextWindow) y maxTokens de salida.

Método 2: usar config.yaml en lugar de JSON

Si prefieres un formato más legible, Moltbot también permite configurar el agente con YAML, usando un archivo config.yaml en el mismo directorio de configuración. La semántica es similar, simplemente cambia la sintaxis.

En YAML defines la sección models: providers: con el mismo tipo de información: URL base, API Key, tipo de API, lista de modelos y el bloque agent: donde estableces qué modelo es el principal y cuáles son los de respaldo. Es una alternativa más cómoda si sueles mantener configuraciones complejas a mano.

Existe incluso una versión mínima de configuración YAML donde solo indicas un modelo, el proveedor openai-compatible, la URL base y la clave. Esto es útil para pruebas rápidas, aunque en entornos serios interesa definir varios modelos y estrategias de fallback.

Método 3: variables de entorno y archivo .env

Cuando quieres hacer pruebas temporales o integraciones en CI/CD, usar variables de entorno es mucho más práctico que tocar archivos de configuración persistentes. Moltbot entiende varias variables prefijadas para el proveedor LLM, el modelo, la API Key y la base URL.

En un entorno Unix puedes exportarlas directamente en la shell antes de lanzar el Gateway, o bien guardarlas en un archivo .env dentro del directorio de configuración de Moltbot, que se leerá automáticamente al arrancar el servicio.

Con este enfoque es fácil cambiar de proveedor o de modelo entre despliegues, sin necesidad de editar JSON o YAML a mano. Solo cambias las variables y reinicias el Gateway.

Método 4: configuración por línea de comandos

Otra opción muy flexible es usar directamente los comandos de configuración del propio Moltbot, con órdenes del estilo moltbot config set para ir rellenando cada clave de forma interactiva o dentro de un script.

Así puedes automatizar toda la configuración del proveedor de modelos (URL base, API Key, tipo de API, modelo primario, autenticación, etc.) en un sencillo script de shell. Incluso puedes terminar el script con un reinicio del Gateway y un mensaje invitando a ejecutar las utilidades de diagnóstico.

Este método es ideal cuando despliegas Moltbot en distintos servidores o contenedores y quieres aplicar siempre la misma plantilla de configuración, modificando solo la clave de API o algunos parámetros concretos.

Verificar la configuración y diagnosticar problemas

Una vez configurado el proveedor “openai-compatible”, es imprescindible comprobar que todo responde bien, tanto para evitar errores tontos (URLs mal puestas, claves incompletas) como para confirmar que el modelo responde con normalidad.

El propio Moltbot incorpora comandos de diagnóstico capaces de revisar si el Gateway está corriendo, si el proveedor está bien definido, si la API Key es válida y si el modelo especificado está disponible. También puede hacer una llamada de prueba para asegurarse de que hay conexión.

Además puedes enviar mensajes de test al modelo con comandos específicos y examinar los registros de llamadas a la API en tiempo real o filtrar las últimas peticiones. Esto es especialmente útil cuando estás depurando errores de configuración o problemas de rendimiento.

Entre los fallos más habituales al integrar un proxy de API con Moltbot están:

- Connection refused por una

baseUrlmal escrita o un servicio caído. - 401 Unauthorized al usar una API Key incorrecta o caducada.

- 404 Model not found por un identificador de modelo mal tipeado.

- 429 Rate limited cuando se excede la frecuencia de peticiones permitida.

- 500 Internal error por incidencias temporales del proveedor.

Si necesitas más información, puedes arrancar el Gateway en modo depuración con un nivel de log más verboso o activar una variable de entorno que habilite el “debug mode”. Así verás el detalle de las peticiones y respuestas, muy útil cuando algo no encaja del todo.

Modelos soportados y selección según el caso de uso

Al trabajar con una estación intermedia de API obtienes acceso a una lista bastante amplia de modelos, que abarca distintas familias: Claude de Anthropic, GPT de OpenAI, Gemini de Google, e incluso otros como Grok, DeepSeek o LLaMA según el proveedor.

En la práctica, un mismo proxy puede ofrecer variantes “top” y alternativas ligeras optimizadas para coste o velocidad: modelos como Claude Opus 4.5 para razonamiento profundo, Claude Sonnet 4 con una relación calidad‑precio muy atractiva, GPT‑4o para capacidades multimodales o Gemini 2.0 Flash y Pro con contextos largos de hasta un millón de tokens.

Muchos usuarios acaban configurando varias rutas de enrutamiento de modelos dentro de Moltbot, de manera que el agente use un modelo para tareas de programación, otro para razonamiento complejo, otro para respuestas rápidas y uno por defecto para el uso general.

Además, es habitual definir una estrategia de fallback secuencial, en la que, si el modelo primario falla o está saturado, el sistema cambie automáticamente a uno de respaldo (por ejemplo, de Claude Sonnet a Claude Opus o a GPT‑4o) sin que tú tengas que intervenir.

Uso de Moltbot en plataformas de despliegue como Zeabur

Si no quieres pelearte con servidores y despliegues manuales, también puedes ejecutar Moltbot en plataformas PaaS como Zeabur, que ofrecen plantillas preconfiguradas para levantar el Gateway rápidamente.

En estas plantillas el servicio genera automáticamente un token de Gateway seguro y una URL de acceso a la Web UI con el token ya incrustado, de modo que solo tienes que abrir el enlace para empezar a chatear con el agente y comprobar que la integración con tu proveedor de IA funciona bien.

En este tipo de despliegues se suele trabajar con variables de entorno como ZEABUR_AI_HUB_API_KEY, ANTHROPIC_API_KEY u OPENAI_API_KEY, desde el panel de control del proveedor. También puedes definir ahí el token del bot de Telegram, reiniciar el servicio y aprobar manualmente la vinculación de tu cuenta desde la terminal del contenedor.

La elección del modelo por defecto varía según la clave de API que uses: si tiras de un hub de IA propio, quizá se use por defecto un “gpt‑5‑mini” o similar; si configuras directamente Anthropic, el agente puede optar por Claude Opus como modelo principal. En cualquier caso, siempre puedes cambiar el modelo preferido desde la Web UI de Moltbot o desde sus comandos de configuración.

En este contexto también es importante definir volúmenes persistentes donde se guarden la configuración y las sesiones

- Directorios de configuración, sesiones y credenciales (por ejemplo

/home/node/.clawdbot). - Carpetas de trabajo y archivos de memoria (rutas de proyectos, datos indexados, etc.).

Al final, Moltbot es una herramienta con un potencial enorme pero con exigencias técnicas y de seguridad importantes. Si dominas conceptos como APIs de administración remota, sandboxing, localhost, proxies inversos y VPNs, te resultará relativamente sencillo mantenerlo bajo control y sacarle todo el jugo. Si esos términos te suenan a chino, quizás sea mejor esperar, formarte un poco más o limitar su uso a entornos muy aislados.

Quedarse con la idea clave es sencillo: Moltbot puede convertirse en el aliado perfecto para automatizar tu vida digital si lo ejecutas en una máquina o contenedor aislado, proteges el Gateway con tokens y VPN, configuras cuidadosamente sus proveedores de modelos mediante archivos de configuración, variables o comandos, y revisas periódicamente su actividad y su consumo de API; solo así obtendrás las ventajas de un agente potente sin exponer tus datos ni tu infraestructura más de la cuenta.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.