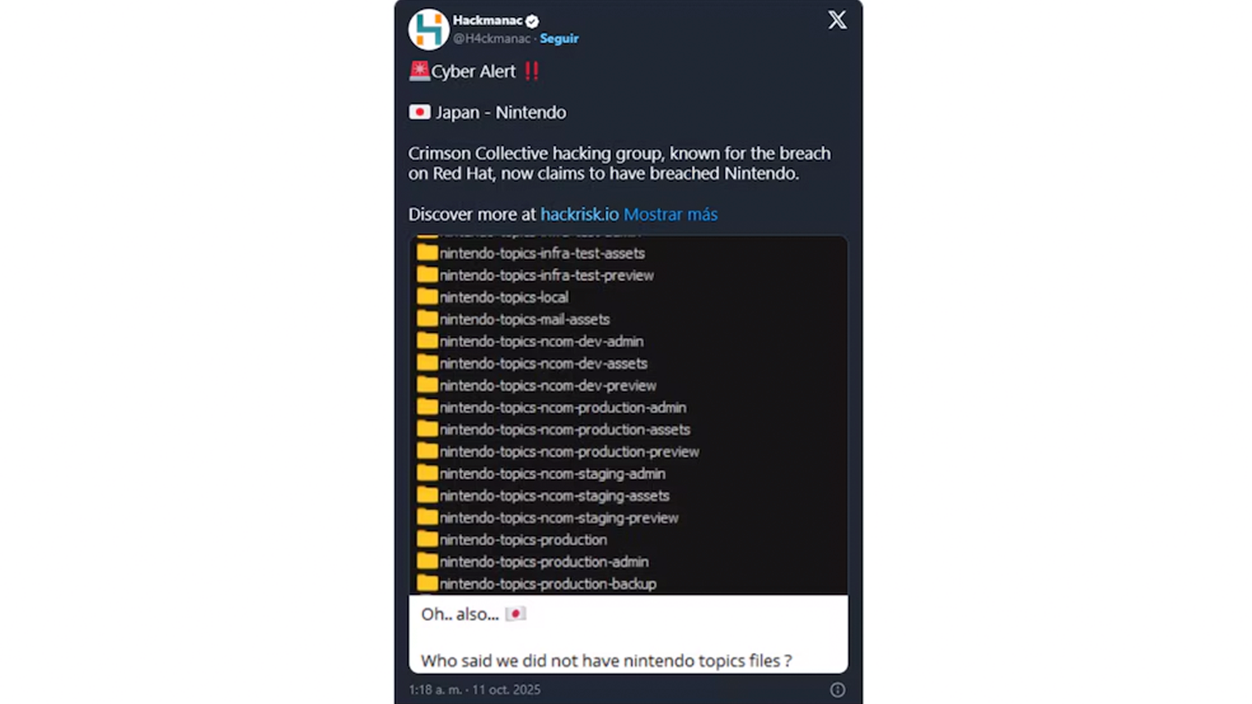

- Crimson Collective hævdede adgang til Nintendo-systemer og udgav et skærmbillede med interne mappenavne.

- Nintendo benægtede senere ethvert brud på sine servere og udelukkede lækager af personlige data eller udviklingsdata.

- Gruppen opererer gennem afpresning og opportunistisk adgang, hvor den udnytter eksponerede legitimationsoplysninger, cloudbaserede fejl og websårbarheder; Red Hat (570 GB) er et bemærkelsesværdigt eksempel.

- Inddæmningsforanstaltninger, retsmedicinsk revision, MFA og least privilege anbefales til hændelser af denne type.

Gruppen Crimson Collective hævder at have brudt ind i Nintendo-systemer, i en episode, der endnu engang sætter fokus på digital beskyttelse af store teknologivirksomhederOpmærksomheden er fokuseret på den påståede indtrængen og granskningen af de frigivne beviser i en særlig følsom kontekst for virksomheders cybersikkerhed.

Alarmen Det blev populært efter en publikation på X (tidligere Twitter) forstærket af Hackmanac, hvor en blev vist optagelse af mappetræet (som du kan se på billedet nedenfor) af hvad der ser ud til at være interne Nintendo-ressourcer, med referencer som "Backups", "Dev Builds" eller "Production Assets". Nintendo benægter dette angreb og uafhængig verifikation af disse beviser er i gang, og som sædvanlig materialernes ægthed vurderes med forsigtighed.

Sagens tidslinje og officiel status

Ifølge de indsamlede beviser blev påstanden først spredt på beskeder og sociale mediekanaler, hvor Crimson Collective delte delvise adgangsprøver og dens afpresningsfortælling. Gruppen, der typisk opererer via Telegram, viser ofte lister over mapper eller skærmbilleder for at forstærke troværdigheden af sine annoncer, før de forhandler med ofrene.

I en senere opdatering, Nintendo benægtede eksplicit eksistensen af et brud, der kompromitterede personlige, forretningsmæssige eller udviklingsmæssige data. I udtalelser til det japanske medie Sankei Shimbun dateret 15. oktober udtalte virksomheden, at der ikke var bevis for dyb adgang til dens systemer; samtidig blev det nævnt, at nogle webservere relateret til din side ville have vist hændelser uden bekræftet indvirkning på kunder eller interne miljøer.

Hvem er Crimson Collective, og hvordan fungerer det normalt?

Crimson Collective har opnået berømmelse for at målrette sine angreb mod virksomheder teknologi, software og telekommunikationDet mest gentagne mønster kombinerer målrettet forskning, indbrud i dårligt konfigurerede miljøer og derefter publicering af begrænset evidens for pres. Ofte Kollektive udnyttelser afslørede legitimationsoplysninger, cloudkonfigurationsfejl og sårbarheder i webapplikationer, for derefter at annoncere økonomiske eller mediemæssige krav.

Nyere teknisk forskning beskriver en meget cloud-forbundet tilgang: Angribere gennemsøger lagre og open source-værktøjer for nøgler og tokens, der er lækket. med det formål at afdække "hemmeligheder".

Når de finder en brugbar vektor, De forsøger at etablere persistens og eskalere privilegier på cloudplatforme (for eksempel med flygtige identiteter og tilladelser), med sigte mod at udvinde data og tjene penge på adgangUdbydere som AWS anbefaler kortlivede legitimationsoplysninger, en politik med færrest rettigheder og løbende gennemgang af tilladelser som forsvarslinjer.

Hændelser for nylig tilskrevet gruppen

I de seneste måneder har angreb tilskrevet Crimson Collective inkluderer højprofilerede målSagen om Red Hat skiller sig ud, hvoraf Gruppen hævder at have stjålet omkring 570 GB data fra omkring 28.000 interne lagre.De har også været forbundet med Nintendo-hjemmesides ødelæggelse I slutningen af september var der allerede indbrud mod teleselskaber i regionen.

- Rød Hat: massiv udtrækning af intern information fra dens økosystem af private projekter.

- Telekommunikation (f.eks. Claro Colombia): kampagner med afpresning og selektiv offentliggørelse af bevismateriale.

- Nintendo-side: uautoriseret ændring af webstedet i slutningen af september, tilskrevet den samme gruppe.

Implikationer og potentielle risici

Hvis en sådan indtrængen skulle blive bekræftet, adgang til sikkerhedskopier og udviklingsmaterialer kunne eksponere kritiske aktiver i produktionskæden: intern dokumentation, værktøjer, indhold der oprettes eller infrastrukturoplysninger. Dette åbner dørene for reverse engineering, udnyttelse af sårbarheder ogi ekstreme tilfælde, til piratkopiering eller utilbørlig konkurrencefordel.

Derudover ville adgang til interne nøgler, tokens eller legitimationsoplysninger lette laterale bevægelser til andre miljøer eller udbydere, med en mulig dominoeffekt i forsyningskædenPå omdømme- og regulatorisk niveau vil virkningen afhænge af det faktiske omfang af eksponeringen og arten af de data, der kan blive kompromitteret.

Forventet respons og god praksis i branchen

I lyset af sådanne hændelser, Prioriteten er at inddæmme og udrydde uautoriseret adgang, aktivere en retsmedicinsk undersøgelse og styrke identitets- og adgangskontrollen.Det er også vigtigt at gennemgå cloudkonfigurationer, eliminere angrebsvektorer og anvende telemetri til at registrere unormal aktivitet, der kan indikere angriberens vedholdenhed.

- Øjeblikkelig inddæmning: Isoler berørte systemer, deaktiver eksponerede legitimationsoplysninger, og bloker eksfiltreringsruter.

- Retsmedicinsk revision: rekonstruere tidslinjen, identificere vektorer og konsolidere beviser for tekniske teams og myndigheder.

- Adgangshærdning: nøglerotation, obligatorisk MFA, færrest rettigheder og netværkssegmentering.

- Reguleringsmæssig gennemsigtighed: Underret myndigheder og brugere, når det er relevant, med klare retningslinjer for at forbedre den enkeltes sikkerhed.

Med den Nintendos benægtelse om det påståede hul, Fokuset skifter til den tekniske verifikation af beviserne fremlagt af Crimson CollectiveHey, styrkelsen af kontrollen for at undgå yderligere skræmmesituationer. I mangel af afgørende beviser, Den fornuftige fremgangsmåde er at opretholde årvågenhed, styrke cloudkonfigurationer og styrke samarbejdet med beredskabsteams og leverandører., da gruppen allerede har demonstreret evnen til at udnytte eksponerede legitimationsoplysninger og konfigurationsfejl i stor skala.

Jeg er en teknologientusiast, der har vendt sine "nørde" interesser til et erhverv. Jeg har brugt mere end 10 år af mit liv på at bruge avanceret teknologi og pille ved alle slags programmer af ren nysgerrighed. Nu har jeg specialiseret mig i computerteknologi og videospil. Dette skyldes, at jeg i mere end 5 år har skrevet til forskellige hjemmesider om teknologi og videospil, og lavet artikler, der søger at give dig den information, du har brug for, på et sprog, der er forståeligt for alle.

Har du spørgsmål, så spænder min viden fra alt relateret til Windows styresystemet samt Android til mobiltelefoner. Og mit engagement er over for dig, jeg er altid villig til at bruge et par minutter og hjælpe dig med at løse eventuelle spørgsmål, du måtte have i denne internetverden.