- Pixnapping kan stjæle 2FA-koder og andre data på skærmen på under 30 sekunder uden tilladelse.

- Det fungerer ved at misbruge Android API'er og en GPU-sidekanal til at udlede pixels fra andre apps.

- Testet på Pixel 6-9 og Galaxy S25; den oprindelige patch (CVE-2025-48561) blokerer den ikke fuldstændigt.

- Det anbefales at bruge FIDO2/WebAuthn, minimere følsomme data på skærmen og undgå apps fra tvivlsomme kilder.

Et hold forskere har afsløret Pixnapping, en Angrebsteknik mod Android-telefoner, der er i stand til at opfange det, der vises på skærmen, og udtrække private data såsom 2FA-koder, beskeder eller placeringer på få sekunder og uden at bede om tilladelse.

Nøglen er at misbruge visse system-API'er og en GPU-sidekanal at udlede indholdet af de pixels, du ser; processen er usynlig og effektiv, så længe informationen forbliver synlig, mens Hemmeligheder, der ikke vises på skærmen, kan ikke stjælesGoogle har introduceret afhjælpende foranstaltninger i forbindelse med CVE-2025-48561, men forfatterne af opdagelsen har påvist undvigelsesveje, og yderligere forstærkning forventes i Android-sikkerhedsbulletinen fra december.

Hvad er Pixnapping, og hvorfor er det en bekymring?

Navnet kombinerer "pixel" og "kidnapning" fordi angrebet bogstaveligt talt skaber en "pixelkapring" at rekonstruere information, der vises i andre apps. Det er en videreudvikling af sidekanalteknikker, der blev brugt for år tilbage i browsere, og som nu er tilpasset det moderne Android-økosystem med en mere jævn og støjsvag udførelse.

Da det ikke kræver særlige tilladelser, Pixnapping undgår forsvar baseret på tilladelsesmodellen og fungerer næsten usynligt, hvilket øger risikoen for brugere og virksomheder, der er afhængige af, hvad der flygtigt vises på skærmen, som en del af deres sikkerhed.

Hvordan angrebet udføres

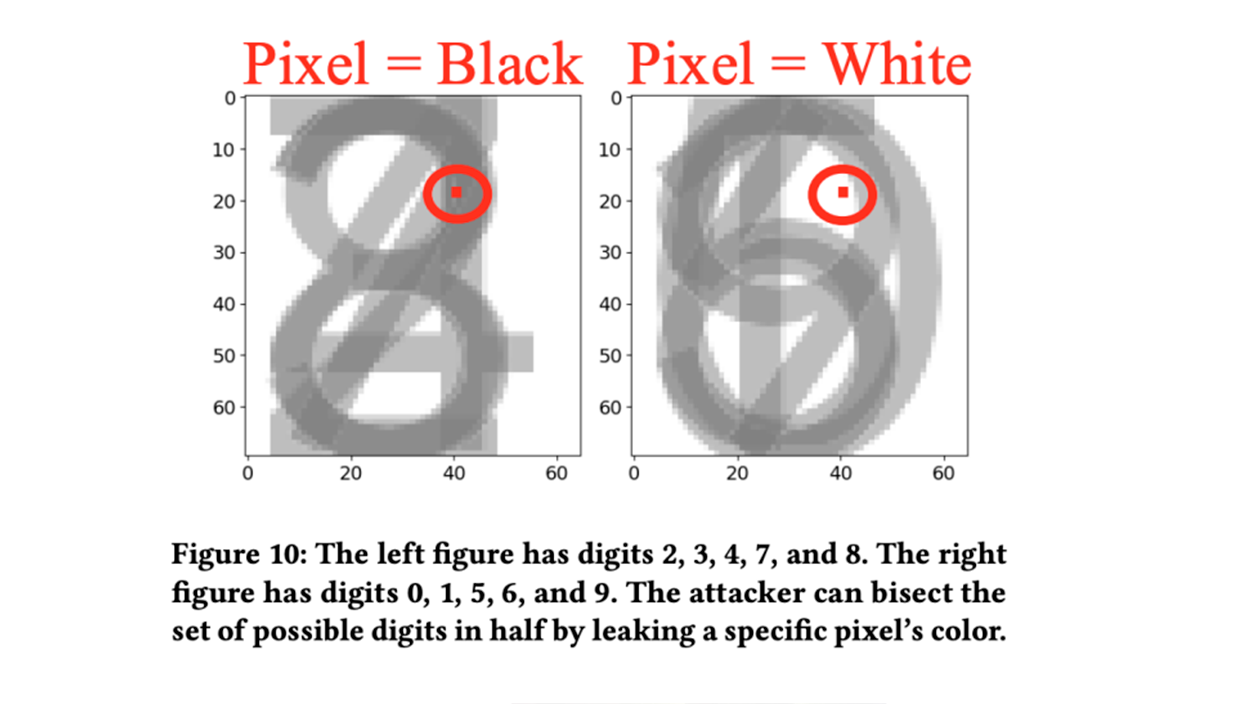

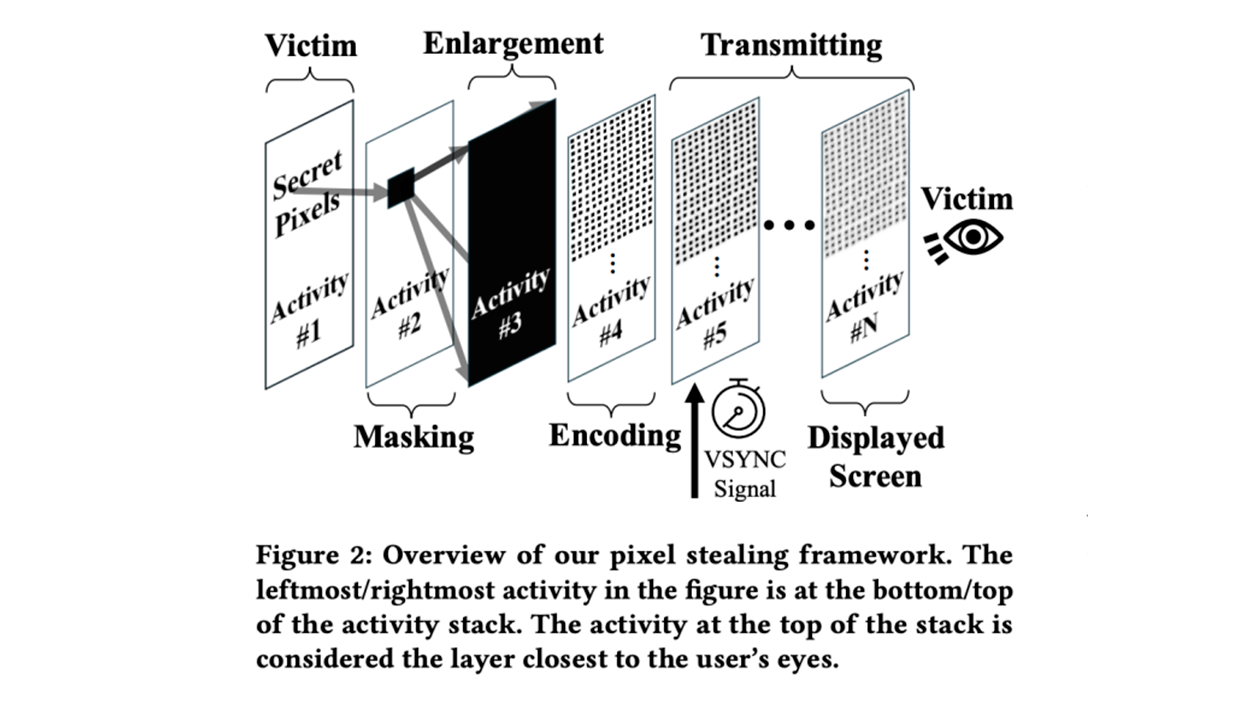

Generelt set orkestrerer den ondsindede app en overlappende aktiviteter og synkroniserer rendering for at isolere specifikke områder af grænsefladen, hvor følsomme data vises; udnytter derefter tidsforskellen ved behandling af pixels til at udlede deres værdi (se hvordan Powerprofiler påvirker FPS).

- Får målappen til at vise dataene (for eksempel en 2FA-kode eller følsom tekst).

- Skjuler alt undtagen interesseområdet og manipulerer renderingsrammen, så én pixel "dominerer".

- Fortolker GPU-behandlingstider (f.eks. GPU.zip-fænomen) og rekonstruerer indholdet.

Med gentagelse og synkronisering udleder malwaren tegn og sætter dem sammen igen ved hjælp af OCR-teknikkerTidsvinduet begrænser angrebet, men hvis dataene forbliver synlige i et par sekunder, er gendannelse mulig.

Omfang og berørte enheder

Akademikerne verificerede teknikken i Google Pixel 6, 7, 8 og 9 og i Samsung Galaxy S25, med Android-versionerne 13 til 16. Da de udnyttede API'er er bredt tilgængelige, advarer de om, at "næsten alle moderne Android-enheder" kunne være modtagelig.

I tests med TOTP-koder gendannede angrebet hele koden med hastigheder på ca. 73%, 53%, 29% og 53% på henholdsvis Pixel 6, 7, 8 og 9, og i gennemsnitstider tæt på 14,3 sekunder; 25,8 sekunder; 24,9 sekunder og 25,3 sekunder, så du kan komme i forkøbet af midlertidige koder, inden de udløber.

Hvilke data kan falde

Ud over godkendelseskoder (Google Authenticator)viste forskere gendannelse af oplysninger fra tjenester som Gmail- og Google-konti, beskedapps som Signal, finansielle platforme som Venmo eller lokationsdata fra Google Mapsblandt andre.

De advarer dig også om data, der forbliver på skærmen i længere tid, f.eks. Sætninger til gendannelse af tegnebog eller engangsnøgler; gemte, men ikke synlige elementer (f.eks. en hemmelig nøgle, der aldrig vises) er dog uden for Pixnappings rammer.

Googles svar og programrettelsesstatus

Fundet blev meddelt på forhånd til Google, som betegnede problemet som meget alvorligt og offentliggjorde en indledende afhjælpning i forbindelse med CVE-2025-48561Forskerne fandt dog metoder til at undgå det, så En yderligere programrettelse er blevet lovet i decembernyhedsbrevet og koordineringen med Google og Samsung opretholdes.

Den nuværende situation tyder på, at en endelig blokering vil kræve en gennemgang af, hvordan Android håndterer en rendering og overlays mellem applikationer, da angrebet udnytter netop disse interne mekanismer.

Anbefalede afbødende foranstaltninger

For slutbrugere er det tilrådeligt at reducere eksponeringen af følsomme data på skærmen og vælge phishing-resistent godkendelse og sidekanaler, som f.eks. FIDO2/WebAuthn med sikkerhedsnøglerog undgå udelukkende at bruge TOTP-koder, når det er muligt.

- Hold enheden opdateret og anvende sikkerhedsbulletiner, så snart de bliver tilgængelige.

- Undgå at installere apps fra ubekræftede kilder og gennemgå tilladelser og unormal adfærd.

- Opbevar ikke gendannelsesfraser eller legitimationsoplysninger synlige; foretræk hardware tegnebøger at beskytte nøgler.

- Lås skærmen hurtigt og begrænse forhåndsvisninger af følsomt indhold.

For produkt- og udviklingsteams er det tid til at gennemgå godkendelsesflows og reducer eksponeringsfladen: minimer hemmelig tekst på skærmen, introducer yderligere beskyttelse i kritiske visninger og evaluer overgangen til kodefri metoder hardwarebaseret.

Selvom angrebet kræver, at informationen er synlig, er dets evne til at operere uden tilladelse og på mindre end et halvt minut gør det til en alvorlig trussel: en sidekanalteknik, der udnytter GPU-renderingstider at læse, hvad du ser på skærmen, med delvise afhjælpninger i dag og en mere dybdegående løsning i vente.

Jeg er en teknologientusiast, der har vendt sine "nørde" interesser til et erhverv. Jeg har brugt mere end 10 år af mit liv på at bruge avanceret teknologi og pille ved alle slags programmer af ren nysgerrighed. Nu har jeg specialiseret mig i computerteknologi og videospil. Dette skyldes, at jeg i mere end 5 år har skrevet til forskellige hjemmesider om teknologi og videospil, og lavet artikler, der søger at give dig den information, du har brug for, på et sprog, der er forståeligt for alle.

Har du spørgsmål, så spænder min viden fra alt relateret til Windows styresystemet samt Android til mobiltelefoner. Og mit engagement er over for dig, jeg er altid villig til at bruge et par minutter og hjælpe dig med at løse eventuelle spørgsmål, du måtte have i denne internetverden.