- Identificer forbindelser og porte med netstat, og filtrer efter tilstande eller protokoller for at detektere unormal aktivitet.

- Bloker netværk og IP-adresser fra CMD/PowerShell ved hjælp af netsh og veldefinerede firewallregler.

- Styrk perimeteren med IPsec- og GPO-kontrol, og overvåg uden at deaktivere firewalltjenesten.

- Undgå bivirkninger på SEO og brugervenlighed ved at kombinere blokering med CAPTCHA'er, rate limit og CDN.

¿Hvordan blokerer man mistænkelige netværksforbindelser fra CMD? Når en computer begynder at køre langsomt, eller du ser usædvanlig netværksaktivitet, er det ofte den hurtigste måde at genvinde kontrollen ved at åbne kommandoprompten og bruge kommandoer. Med blot et par kommandoer kan du opdage og blokere mistænkelige forbindelserRevider åbne porte og styrk din sikkerhed uden at installere noget ekstra.

I denne artikel finder du en komplet, praktisk guide baseret på native værktøjer (CMD, PowerShell og værktøjer som netstat og netsh). Du vil se, hvordan identificer mærkelige sessionerHvilke målinger der skal overvåges, hvordan man blokerer specifikke Wi-Fi-netværk, og hvordan man opretter regler i Windows Firewall eller endda en FortiGate, alt sammen forklaret i et klart og ligetil sprog.

Netstat: hvad det er, hvad det bruges til, og hvorfor det stadig er vigtigt

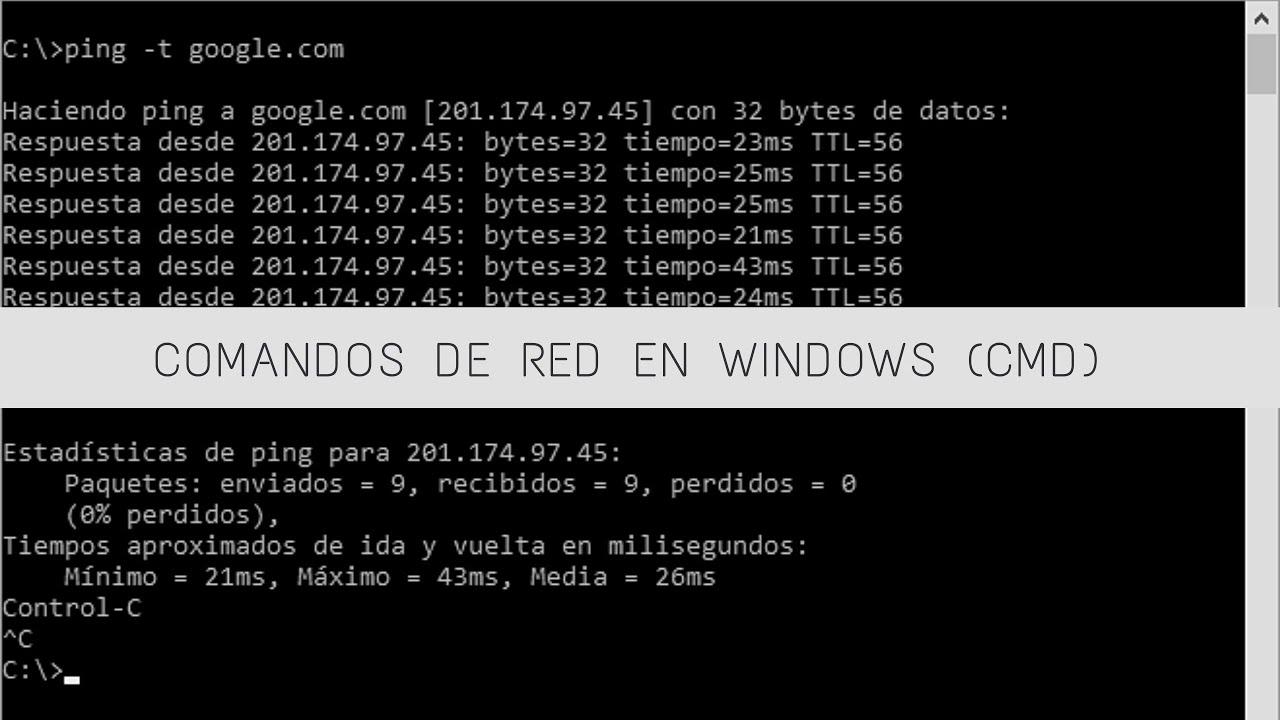

Navnet netstat kommer fra "netværk" og "statistik", og dets funktion er netop at tilbyde statistik og forbindelsesstatusser i realtid. Det har været integreret i Windows og Linux siden 90'erne, og du kan også finde det i andre systemer som macOS eller BeOS, dog uden en grafisk brugerflade.

Hvis du kører det i konsollen, kan du se aktive forbindelser, porte i brug, lokale og eksterne adresser og generelt et klart overblik over, hvad der sker i din TCP/IP-stak. Med dette øjeblikkelig netværksscanning Det hjælper dig med at konfigurere, diagnosticere og hæve sikkerhedsniveauet på din computer eller server.

Det er vigtigt at overvåge, hvilke enheder der opretter forbindelse, hvilke porte der er åbne, og hvordan din router er konfigureret. Med netstat får du også routingtabeller og statistik efter protokol der vejleder dig, når noget ikke stemmer: overdreven trafik, fejl, overbelastning eller uautoriserede forbindelser.

Nyttigt tip: Før du kører en seriøs analyse med netstat, skal du lukke alle programmer, du ikke har brug for, og endda Genstart hvis muligtPå denne måde undgår du støj og opnår præcision i det, der virkelig betyder noget.

Indvirkning på ydeevne og bedste praksis for brug

At køre netstat i sig selv vil ikke ødelægge din pc, men at bruge det for meget eller med for mange parametre på én gang kan forbruge CPU og hukommelse. Hvis du kører det kontinuerligt eller filtrerer et hav af data, systembelastningen stiger og ydeevnen kan lide.

For at minimere dens påvirkning, begræns den til specifikke situationer og finjuster parametrene. Hvis du har brug for et kontinuerligt flow, så vurder mere specifikke overvågningsværktøjer. Og husk: Mindre er mere når målet er at undersøge et specifikt symptom.

- Begræns brugen til tidspunkter, hvor du virkelig har brug for det se aktive forbindelser eller statistik.

- Filtrer præcist for at vise kun de nødvendige oplysninger.

- Undgå at planlægge henrettelser med meget korte intervaller, der mættede ressourcer.

- Overvej dedikerede forsyningsselskaber, hvis du leder efter overvågning i realtid mere avanzada.

Fordele og begrænsninger ved at bruge netstat

Netstat er fortsat populært blandt administratorer og teknikere, fordi det leverer Øjeblikkelig synlighed af forbindelser og porte, der bruges af applikationer. På få sekunder kan du registrere, hvem der taler med hvem, og gennem hvilke porte.

Det letter også overvågning og fejlfindingOverbelastning, flaskehalse, vedvarende forbindelser… det hele kommer frem i lyset, når man ser på de relevante statusser og statistikker.

- Hurtig detektion af uautoriserede forbindelser eller mulige indtrængen.

- Sessionssporing mellem klienter og servere for at finde nedbrud eller latenstider.

- Præstationsevaluering efter protokol at prioritere forbedringer, hvor de har størst effekt.

Og hvad gør den ikke så godt? Den leverer ingen data (det er ikke dens formål), dens output kan være komplekst for ikke-tekniske brugere, og i meget store miljøer, der ikke er skalerbare som et specialiseret system (f.eks. SNMP). Desuden er brugen af det faldende til fordel for PowerShell og mere moderne forsyningsselskaber med klarere output.

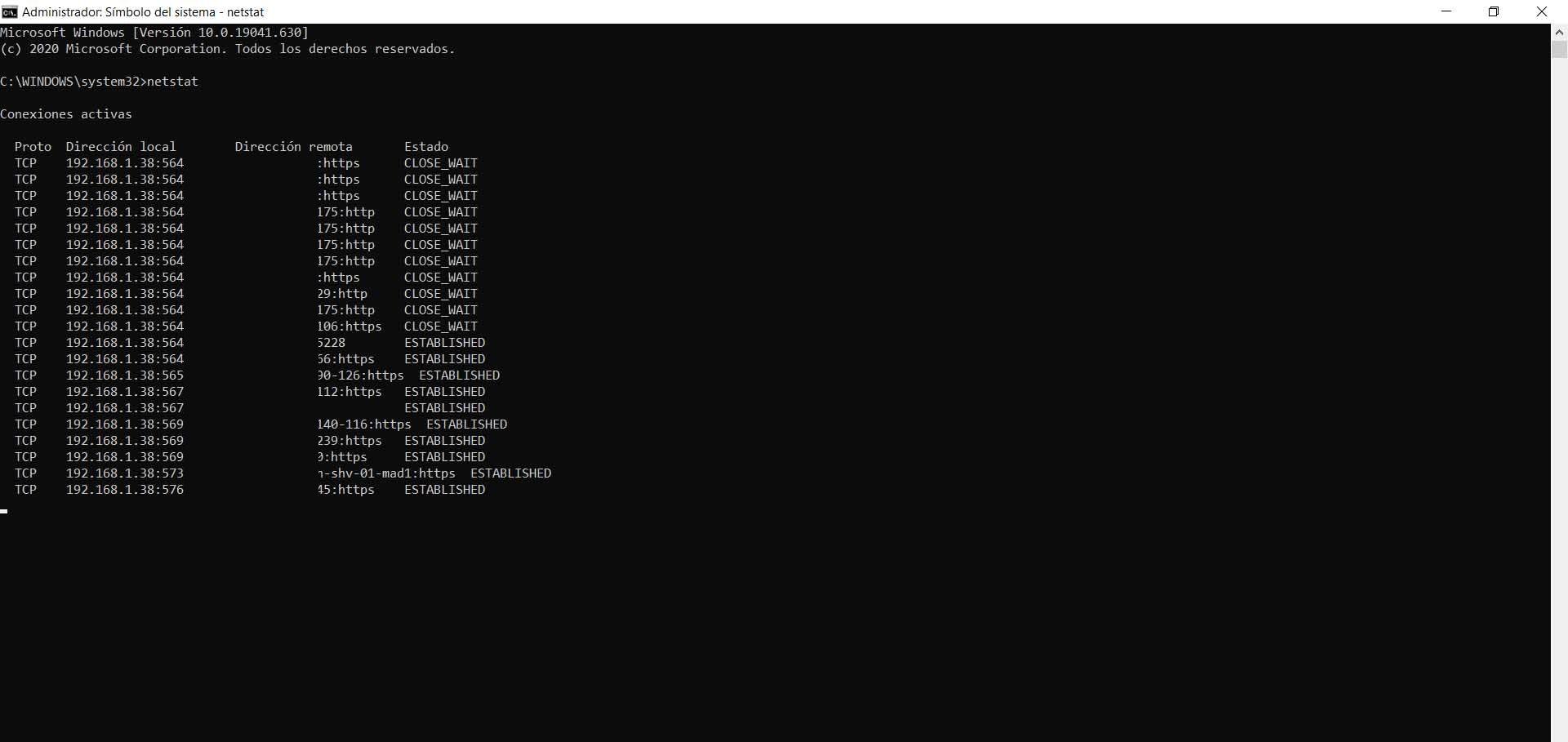

Sådan bruger du netstat fra CMD og læser dens resultater

Åbn CMD som administrator (Start, skriv “cmd”, højreklik, Kør som administrator) eller brug Terminal i Windows 11. Skriv derefter netstat og tryk Enter for at få øjeblikkets billede.

Du vil se kolonner med protokollen (TCP/UDP), lokale og eksterne adresser med deres porte og et statusfelt (LYTTER, ETABLERET, VENTETID osv.). Hvis du vil have tal i stedet for portnavne, skal du køre netstat -n for en mere direkte læsning.

Periodiske opdateringer? Du kan indstille den til at opdatere hvert X sekund med et interval: for eksempel, netstat -n 7 Den opdaterer outputtet hvert 7. sekund for at observere ændringer i realtid.

Hvis du kun er interesseret i etablerede forbindelser, skal du filtrere outputtet med findstr: netstat | findstr ETABLERETSkift til LISTENING, CLOSE_WAIT eller TIME_WAIT, hvis du foretrækker at registrere andre tilstande.

Nyttige netstat-parametre til undersøgelse

Disse modifikatorer giver dig mulighed for reducere støj og fokuser på det, du leder efter:

- -aviser aktive og inaktive forbindelser og lytteporte.

- -e: statistik over grænsefladepakker (indgående/udgående).

- -f: løser og viser eksterne FQDN'er (fuldt kvalificerede domænenavne).

- -n: viser uløste port- og IP-numre (hurtigere).

- -o: tilføjer PID'et for den proces, der opretholder forbindelsen.

- -p Xfiltre efter protokol (TCP, UDP, tcpv6, tcpv4...).

- -q: forespørgsel på sammenkædede lyttende og ikke-lyttende porte.

- -sStatistik grupperet efter protokol (TCP, UDP, ICMP, IPv4/IPv6).

- -r: systemets aktuelle routingtabel.

- -t: information om forbindelser i downloadtilstand.

- -xDetaljer om NetworkDirect-forbindelse.

Praktiske eksempler til hverdagen

For at liste åbne porte og forbindelser med deres PID, kør netstat-årMed det PID kan du krydsreferere processen i Jobliste eller med værktøjer som TCPView.

Hvis du kun er interesseret i IPv4-forbindelser, skal du filtrere efter protokol med netstat -p IP og du sparer støj på vej ud.

Globale statistikker efter protokol stammer fra netstat -sHvorimod hvis du vil have aktiviteten af grænsefladerne (sendt/modtaget), vil det fungere netstat -e at have præcise tal.

For at finde et problem med fjernnavnefortolkning, kombiner netstat -f med filtrering: for eksempel, netstat -f | findstr mitdomæne Den returnerer kun det, der matcher det pågældende domæne.

Når Wi-Fi er langsomt, og netstat er fuld af mærkelige forbindelser

Et klassisk tilfælde: langsom browsing, en hastighedstest der tager et stykke tid at starte, men giver normale tal, og når man kører netstat, vises følgende: snesevis af forbindelser ETABLERETOfte er synderen browseren (f.eks. Firefox på grund af dens måde at håndtere flere sockets på), og selvom du lukker vinduer, kan baggrundsprocesser fortsætte med at vedligeholde sessioner.

Hvad skal man gøre? Identificer dig først med netstat-år Notér PID'erne. Tjek derefter i Jobliste eller med Process Explorer/TCPView, hvilke processer der står bag. Hvis forbindelsen og processen virker mistænkelig, kan du overveje at blokere IP-adressen fra Windows Firewall. kør en antivirusscanning Og hvis risikoen forekommer dig høj, skal du midlertidigt afbryde forbindelsen til netværket, indtil det bliver klart.

Hvis strømmen af sessioner fortsætter efter geninstallation af browseren, skal du kontrollere udvidelser, midlertidigt deaktivere synkronisering og se, om andre klienter (som din mobilenhed) også er langsomme: dette peger på problemet. netværks-/internetudbyderproblem snarere end lokal software.

Husk at netstat ikke er en realtidsmonitor, men du kan simulere en med netstat -n 5 at opdatere hvert 5. sekund. Hvis du har brug for et kontinuerligt og mere praktisk panel, så tag et kig på TCPView eller mere dedikerede overvågningsalternativer.

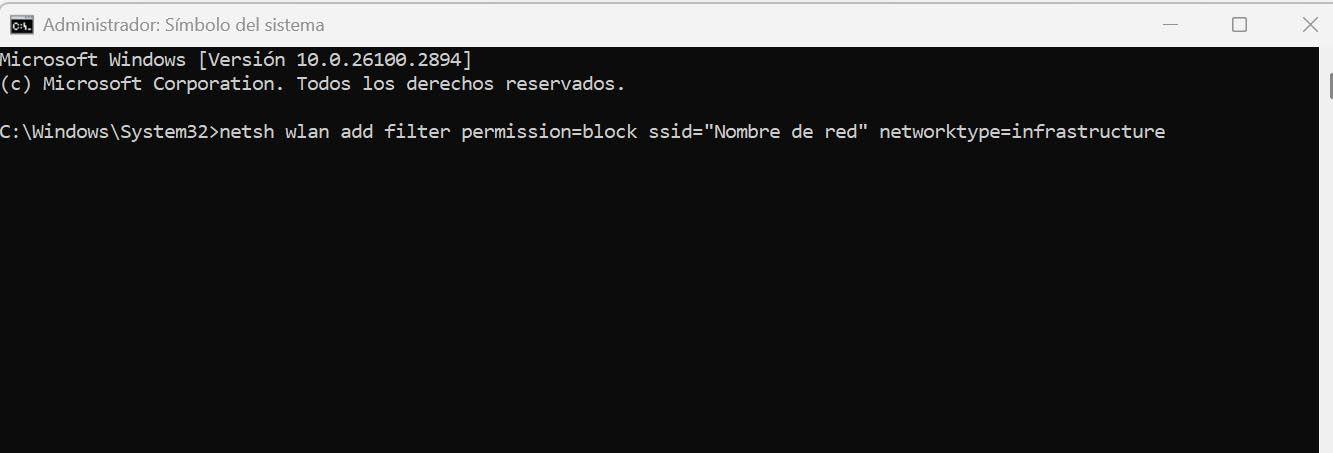

Bloker specifikke Wi-Fi-netværk fra CMD

Hvis der er netværk i nærheden, som du ikke vil se eller have din enhed til at forsøge at bruge, kan du filtrer dem fra konsollenKommandoen giver dig mulighed for bloker et specifikt SSID og administrer det uden at røre det grafiske panel.

Åbn CMD som administrator og bruger:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureNår du har kørt det, forsvinder det pågældende netværk fra listen over tilgængelige netværk. For at kontrollere, hvad du har blokeret, skal du starte netsh wlan vis filtre permission=blockOg hvis du fortryder det, så slet det med:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Bloker mistænkelige IP-adresser med Windows Firewall

Hvis du opdager, at den samme offentlige IP-adresse forsøger mistænkelige handlinger mod dine tjenester, er det hurtige svar opret en regel, der blokerer Disse forbindelser. I den grafiske konsol skal du tilføje en brugerdefineret regel, anvende den på "Alle programmer", protokollen "Enhver", specificere de eksterne IP-adresser, der skal blokeres, markere "Bloker forbindelsen" og anvende den på domæne/privat/offentlig.

Foretrækker du automatisering? Med PowerShell kan du oprette, ændre eller slette regler uden at klikke. For eksempel, for at blokere udgående Telnet-trafik og derefter begrænse den tilladte eksterne IP-adresse, kan du bruge regler med Ny-NetFirewall-regel og derefter justere med Set-NetFirewallRule.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2For at administrere regler efter grupper eller slette blokeringsregler på én gang, skal du bruge Aktivér/Deaktiver/Fjern NetFirewall-regel og i forespørgsler med jokertegn eller filtre efter egenskaber.

Bedste fremgangsmåder: Deaktiver ikke firewalltjenesten

Microsoft fraråder at stoppe firewalltjenesten (MpsSvc). Dette kan forårsage problemer med startmenuen, problemer med installation af moderne apps eller andre problemer. aktiveringsfejl Via telefon. Hvis du af en politik har brug for at deaktivere profiler, skal du gøre det på firewall- eller GPO-konfigurationsniveau, men lade tjenesten køre.

Profiler (domæne/privat/offentlig) og standardhandlinger (tillad/bloker) kan indstilles fra kommandolinjen eller firewallkonsollen. Hvis disse standarder er veldefinerede, forhindres ufrivillige huller når man laver nye regler.

FortiGate: Bloker SSL VPN-forsøg fra mistænkelige offentlige IP-adresser

Hvis du bruger FortiGate og ser mislykkede loginforsøg til din SSL VPN fra ukendte IP-adresser, skal du oprette en adressepulje (f.eks. sortliste) og tilføj alle de modstridende IP-adresser der.

Indtast SSL VPN-indstillingerne på konsollen med konfiguration af vpn og ssl-indstilling og gælder: sæt kildeadressen "blacklistipp" y aktiver source-adresse-negationMed en vise Du bekræfter, at den er blevet anvendt. På denne måde vil forbindelsen blive afvist fra starten, når nogen kommer fra disse IP-adresser.

For at kontrollere trafik, der rammer den IP-adresse og port, kan du bruge diagnosticer snifferpakke enhver "host XXXX og port 10443" 4og med Få en vpn ssl-monitor Du tjekker for tilladte sessioner fra IP-adresser, der ikke er inkluderet på listen.

En anden måde er SSL_VPN > Begræns adgang > Begræns adgang til bestemte værterI så fald sker afvisningen dog efter indtastning af legitimationsoplysninger, ikke umiddelbart som via konsollen.

Alternativer til netstat til visning og analyse af trafik

Hvis du leder efter mere komfort eller detaljer, findes der værktøjer, der tilbyder det. grafik, avancerede filtre og dybdegående optagelse af pakker:

- Wiresharktrafikregistrering og -analyse på alle niveauer.

- iproute2 (Linux): værktøjer til at administrere TCP/UDP og IPv4/IPv6.

- GlastrådNetværksanalyse med firewallstyring og fokus på privatliv.

- Uptrends OppetidsovervågningLøbende overvågning og advarsler af stedet.

- Germain UX: overvågning med fokus på vertikaler som finans eller sundhed.

- AteraRMM-suite med overvågning og fjernadgang.

- SkyhajWebanalyse og deling af skærmbilleder.

- iptraf / iftop (Linux): Trafik i realtid via en meget intuitiv brugerflade.

- ss (Socket-statistik) (Linux): et moderne, tydeligere alternativ til netstat.

IP-blokering og dens effekt på SEO, plus afbødende strategier

Det giver mening at blokere aggressive IP-adresser, men vær forsigtig bloker søgemaskinebotsFordi du kan miste indeksering. Landeblokering kan også ekskludere legitime brugere (eller VPN'er) og reducere din synlighed i bestemte regioner.

Supplerende foranstaltninger: tilføj CAPTCHA'er For at stoppe bots skal du anvende hastighedsbegrænsninger for at forhindre misbrug og placere et CDN for at afbøde DDoS ved at fordele belastningen på tværs af distribuerede noder.

Hvis din hosting bruger Apache, og du har geoblokering aktiveret på serveren, kan du omdiriger besøg fra et specifikt land ved hjælp af .htaccess med en omskrivningsregel (generisk eksempel):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]For at blokere IP-adresser på hosting (Plesk) kan du også redigere .htaccess og afvis specifikke adresser, altid med en forudgående sikkerhedskopi af filen, i tilfælde af at du får brug for at fortryde ændringer.

Administrer Windows Firewall i dybden ved hjælp af PowerShell og netsh

Ud over at oprette individuelle regler giver PowerShell dig fuld kontrol: definer standardprofiler, oprette/redigere/slette regler og endda arbejde mod Active Directory GPO'er med cachelagrede sessioner for at reducere belastningen på domænecontrollere.

Hurtige eksempler: oprettelse af en regel, ændring af dens fjernadresse, aktivering/deaktivering af hele grupper og fjern blokeringsregler i ét hug. Den objektorienterede model tillader forespørgsler i filtre efter porte, applikationer eller adresser og sammenkædning af resultater med pipelines.

For at administrere eksterne teams, stol på WinRM og parametrene -CimSessionDette giver dig mulighed for at liste regler, ændre eller slette poster på andre maskiner uden at forlade din konsol.

Fejl i scripts? Brug -Fejlhandling SilentlyContinue at undertrykke "regel ikke fundet" ved sletning, -Hvad hvis for at forhåndsvise og -Bekræfte Hvis du ønsker bekræftelse for hver vare. Med -Udførlig Du får flere detaljer om udførelsen.

IPsec: politikbaseret godkendelse, kryptering og isolation

Når du kun har brug for autentificeret eller krypteret trafik, kombinerer du Firewall- og IPsec-reglerOpret transporttilstandsregler, definer kryptografiske sæt og godkendelsesmetoder, og tilknyt dem til de relevante regler.

Hvis din partner kræver IKEv2, kan du angive det i IPsec-reglen med godkendelse via enhedscertifikat. Dette er også muligt. kopiregler fra et GPO til et andet og deres tilhørende sæt for at fremskynde implementeringer.

For at isolere domænemedlemmer skal du anvende regler, der kræver godkendelse for indgående trafik og kræver det for udgående trafik. Du kan også kræver medlemskab i grupper med SDDL-kæder, hvilket begrænser adgang til autoriserede brugere/enheder.

Ukrypterede applikationer (f.eks. telnet) kan blive tvunget til at bruge IPsec, hvis du opretter en firewallregel af typen "tillad hvis sikker" og en IPsec-politik, der Kræv godkendelse og krypteringPå den måde bevæger intet sig tydeligt.

Godkendt bypass og endpoint-sikkerhed

Godkendt bypass tillader trafik fra betroede brugere eller enheder at tilsidesætte blokeringsregler. Nyttig for opdatering og scanning af servere uden at åbne havne for hele verden.

Hvis du leder efter end-to-end-sikkerhed på tværs af mange apps, skal du i stedet for at oprette en regel for hver enkelt flytte autorisation til IPsec-laget med lister over maskin-/brugergrupper, der er tilladt i den globale konfiguration.

Ved at mestre netstat for at se, hvem der opretter forbindelse, udnytte netsh og PowerShell til at håndhæve regler og skalere med IPsec eller perimeterfirewalls som FortiGate får du kontrol over dit netværk. Med CMD-baserede Wi-Fi-filtre, veldesignet IP-blokering, SEO-forholdsregler og alternative værktøjer, når du har brug for mere dybdegående analyse, vil du være i stand til at opdage mistænkelige forbindelser i tide og bloker dem uden at forstyrre din drift.

Har været passioneret omkring teknologi siden han var lille. Jeg elsker at være up to date i sektoren og frem for alt at formidle det. Derfor har jeg været dedikeret til kommunikation på teknologi og videospils hjemmesider i mange år. Du kan finde mig skrive om Android, Windows, MacOS, iOS, Nintendo eller et hvilket som helst andet relateret emne, som du tænker på.