- Skjulte processer kan være malware, systemtjenester eller softwarerester, der bruger ressourcer uden at være tydeligt synlige.

- Jobliste giver dig sammen med fanen Detaljer og Ressourceovervågning mulighed for at opdage mistænkelige processer og forbindelser.

- Avancerede værktøjer som Autoruns og Process Explorer (med VirusTotal) tilbyder fuld kontrol over processer, opstart og fantomrester.

- At kombinere disse værktøjer med registreringsdatabasekontrol og et godt antivirusprogram er nøglen til at opretholde ydeevne og sikkerhed i Windows.

PC'en kører langsomt uden nogen åbenlys grund.Hvis dit RAM-forbrug stiger, selv når du ikke har noget åbent, eller hvis du oplever forsinkelser, mens du spiller, er det normalt det første tegn på, at noget er galt. Ofte åbner vi Jobliste og leder efter årsagen ... og der vises intet usædvanligt. Det er her, mistanken begynder: der kan være skjulte processer, der kører i baggrunden.

Windows kører konstant snesevis af tjenester og processer. I baggrunden kører forskellige programmer, nogle helt legitime og andre potentielt farlige eller rester af forkert afinstalleret software. At lære at opdage, hvad der rent faktisk kører, ud over hvad den almindelige Jobliste afslører, er nøglen til at forbedre ydeevnen, styrke sikkerheden og jage malware, der forsøger at gemme sig. Lad os lære alt om det. Sådan finder du skjulte processer, der ikke vises i Jobliste.

Hvad er skjulte processer, og hvorfor fremstår de ikke altid tydeligt?

Hvert program, der kører på computeren, genererer mindst én proces som forbliver i hukommelsen for at fungere: fra browseren eller et spil til små systemtjenester. Problemet er, at mange af disse processer ikke har et "menneskeligt" navn som Chrome.exe eller Spotify.exe, men snarere kryptiske identifikatorer, der gør det vanskeligt at vide, om de tilhører Windows, et legitimt program eller malware.

Derudover er der processer, som man ikke kan se ved første øjekast. i fanen "Processer" i Jobliste, fordi de er grupperet, vises under generiske navne eller afhænger af systemtjenester. Nogle typer malware udnytter dette ved at injicere kode i legitime processer eller gemme sig bag tvetydige tjenester, hvilket gør dem ekstremt vanskelige for den gennemsnitlige bruger at finde.

Selv efter afinstallation af programmerDer kan være "spøgelsesrester": opstartsopgaver, tjenester eller registreringsdatabaseposter, der fortsætter med at forsøge at køre i baggrunden. Du vil ikke se det installerede program, men du vil se en generisk proces kaldet "Program" eller noget lignende, der bruger ressourcer uden at levere nogen nyttig tjeneste.

Det er også almindeligt, at skjulte processer påvirker netværket: mystiske forbindelser, båndbreddeforbrug, når du ikke burde have noget, der downloader eller kommunikerer med internettet, eller uforklarlige stigninger i CPU- og hukommelsesforbrug, når computeren i teorien er i hvile.

Brug af Jobliste til sit fulde potentiale: hvad du rent faktisk kan se fra Windows

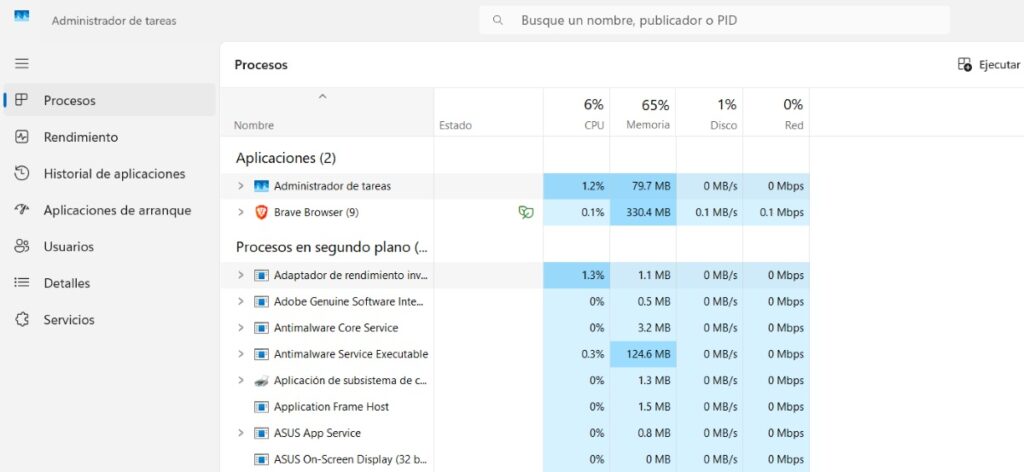

Før vi går videre til avancerede værktøjerDet er værd at udnytte fuldt ud, hvad selve Jobliste tilbyder. I Windows 10 og 11 er den meget mere kraftfuld, end det ser ud til, hvis du ved, hvor du skal lede og ændre nogle af standardindstillingerne.

For at åbne den hurtigtBrug tastaturgenvejen Ctrl + Shift + EscDu kan også højreklikke på proceslinjen og vælge "Jobliste". Hvis den åbner i forenklet tilstand, skal du klikke på "Flere detaljer" for at se den fulde brugerflade med alle faner.

Under fanen "Processer" finder du en oversigt CPU-, RAM-, disk-, GPU- og netværksforbrug pr. applikation. Her kan du nemt identificere de "store aktører" (et spil, browseren, et videoredigeringsprogram...). Men hvis du vil opdage mistænkelige processer, skal du gå lidt længere.

Et vigtigt trin er at aktivere "Vis processer fra alle brugere" (på ældre versioner af Windows) eller sørg for, at Jobliste viser alt, der kører under forskellige konti og tjenester. Dette vil give dig en mere komplet liste, inklusive systemtjenester, der nogle gange kan bruges af malware.

Fanen Detaljer, Ressourceovervågning og Netværksanalyse

Fanen "Detaljer" i Jobliste Det er her, den komplette liste over kørende processer rent faktisk vises. Hver eksekverbar fil vises her uden at være grupperet, ved hjælp af sit interne navn. Det er den visning, der er tættest på, hvad operativsystemet selv ser.

Fra denne fane kan du finde processer, der ser mærkelige ud. Led efter processer, som du ikke genkender, som har meget generiske navne, eller som bruger ressourcer unormalt. Hvis du højreklikker på en proces, kan du vælge "Åbne filplacering", hvilket er vigtigt for at vide, hvor den eksekverbare fil rent faktisk kom fra.

En anden meget nyttig kolonne er kolonnen "Billedstinavn". (I nogle oversættelser vises dette som "Billedsti"). Du kan aktivere det ved at højreklikke på kolonneoverskrifterne, vælge "Vælg kolonner" og markere denne indstilling. Dette vil vise dig den fulde sti til filen bag hver proces.

For at dykke dybere ned i netværksadfærdÅbn fanen "Ydeevne", og klik derefter på "Åbn Ressourceovervågning". Under fanen "Netværk" i Ressourceovervågning kan du se, hvilke processer der opretter forbindelser, hvor meget trafik de sender og modtager, og til hvilke IP-adresser. Hvis du registrerer et ukendt program, der opretter forbindelse til usædvanlige adresser, er det en stærk indikation af, at noget er galt.

Gennemgå opstartsprogrammer og resterende afinstalleret software

Mange skjulte processer sniger sig gennem Windows-opstartsprocessen.så de starter automatisk hver gang du tænder din computer. Dette forklarer hvorfor RAM-forbruget forbliver ret højt, eller hvorfor systemet tager lang tid om at blive brugbart, selv efter at "alt er lukket".

I Jobliste har du sektionen "Opstart". (I Windows 11 vises den i sidemenuen som "Startprogrammer", og i Windows 10 som fanen "Start"). Der vil du se alle de programmer, der starter automatisk, når du logger ind.

Det er normalt at finde værktøjer til grafikkortet (NVIDIA, AMD), lydkortet eller musen.Og også apps, du foretrækker at åbne automatisk, fordi du bruger dem dagligt. Men hvis du ser poster uden tydelige navne, generiske processer som "Program" eller referencer til programmer, du har afinstalleret for længe siden, fortjener de din opmærksomhed.

Du kan deaktivere ethvert opstartselement ved at højreklikke. som du ikke ønsker. Dette sletter ikke programmet, det forhindrer det bare i at starte med Windows. Det er en hurtig måde at kontrollere, om den mystiske proces var årsagen til forsinkelsen eller det overdrevne RAM-forbrug.

Når et program afinstalleres forkertDet er almindeligt, at Windows efterlader spor i opstartsprogrammer, planlagte opgaver eller tjenester, som den bliver ved med at forsøge at starte, selvom den eksekverbare fil ikke længere findes. Disse kaldes "spøgelsesprocesser" eller "restprocesser". For at identificere dem korrekt har du brug for et mere specialiseret værktøj.

Autoruns til Windows: Find og slet fantomprocesser og resterende materialer

Microsoft tilbyder et meget kraftfuldt værktøj kaldet Autoruns til Windows gratis.Som en del af Sysinternals-samlingen skabt af Mark Russinovich, viser denne applikation absolut ALT, der kører ved systemstart eller kobler sig til nøglepunkter i Windows.

Fra den officielle Microsoft Sysinternals-hjemmeside Du kan downloade Autoruns i ZIP-format. Når den er pakket ud, skal du blot åbne "Autoruns.exe" eller "Autoruns64.exe" afhængigt af dit system. Det kræver ingen installation; det er en bærbar eksekverbar fil.

Når den åbnes, viser Autoruns en enorm liste over posterStartprogrammer, tjenester, Explorer-udvidelser, Office-elementer, drivere, planlagte opgaver osv. Øverst kan du filtrere efter kategorier (Office, tjenester, netværksudbydere, LSA, udskriftstjenester…).

Der skal lægges særlig vægt på de indgange, der er markeret med gult.Disse svarer ofte til processer eller stier, der ikke længere findes i systemet: rester af hurtigt afinstalleret software, automatiserede processer, der bliver ved med at forsøge at køre, eller beskadigede stier. Du vil også se elementer i andre farver, der angiver kritiske eller specielle komponenter.

Hvis du finder en tydelig tilbageværende eller mistænkelig indgang (Hvis det f.eks. er et program, du ved, du allerede har fjernet, eller en ukendt komponent), kan du højreklikke på det. Kontekstmenuen tilbyder muligheder som "Slet" for at slette det, åbne filplaceringen, scanne for virus eller søge online efter oplysninger om den eksekverbare fil.

Autoruns er meget kraftfuldt, men også farligt, hvis du ikke ved, hvad du laver.Forfatteren anbefaler selv, at dette håndteres af en tekniker eller i det mindste en bruger med en vis erfaring. Sletning af vigtige systemposter, GPU-drivere eller hardwarekomponenter kan efterlade dig uden visse funktioner eller endda forårsage, at Windows ikke starter korrekt.

Fordelen er, at du med en vis forsigtighed kan rengøre systemet Den fjerner rester af programmer, du ikke længere har, eliminerer fantomstartprocesser og registrerer mistænkelige automatiseringer, der ikke er så tydelige i den traditionelle Jobliste.

Process Explorer: Microsofts "Supercharged Task Manager"

Hvis Jobliste ikke passer til digMicrosofts direkte og officielle alternativ er Process Explorer, endnu en perle fra Sysinternals-pakken. Den er designet til systemadministratorer og avancerede brugere, der har brug for fuld kontrol og meget fine detaljer om hver proces.

Process Explorer kan downloades fra Sysinternals' hjemmeside. Den leveres i en komprimeret fil. Pak den ud til en hvilken som helst mappe, og kør "procexp64.exe", hvis dit system er 64-bit (eller 32-bit versionen, hvis relevant). Det kræver ikke installation, og det anbefales at køre det som administrator for at se alle detaljerne.

Grænsefladen viser et hierarkisk procestræhvor du tydeligt kan se hvilket program der har startet hvilket, hvilke tråde det har åbne, hvilken DLL det bruger og meget mere. Hver proces er farvet efter sin type, og disse farver kan konfigureres fra menuen Indstillinger > Konfigurer farver.

En af de store fordele ved Process Explorer Det giver dig mulighed for at åbne den eksekverbare fils placering, se dens sikkerhedsegenskaber, interne tekststrenge, få adgang til beskrivelser og endda interagere med den fra kommandolinjen eller generere hukommelsesdumps til avanceret analyse.

Hvis du vil erstatte Jobliste heltFra menuen Indstillinger kan du vælge "Erstat Jobliste". Når du derefter bruger genvejen Ctrl + Shift + Esc, åbnes Process Explorer i stedet for den almindelige Windows Jobliste.

Integration af Process Explorer med VirusTotal til at detektere malware

Process Explorer er ikke kun til at se, hvad der kører.Det hjælper også med at afgøre, om det er troværdigt. En af dets bedste funktioner, som blev inkorporeret for år siden, er integrationen med VirusTotal, den velkendte tjeneste, der analyserer filer med snesevis af antivirusprogrammer samtidigt.

For at aktivere denne integrationÅbn Process Explorer, og gå til menuen Indstillinger > VirusTotal. Aktiver muligheden for at sende proceshashes til VirusTotal til analyse (i den nuværende version gøres dette sikkert ved kun at sende filens fingeraftryk).

Hvis du gør det, tilføjes en ny kolonne til hovedvinduet. med resultatet af analysen af hver proces. Du vil se noget i retning af "0/70", "1/70" osv., der angiver, hvor mange antivirusprogrammer der markerer den som mistænkelig ud af det samlede antal.

Processer, der vises med grønt eller med 0 detektioner De betragtes generelt som rene, selvom falske negative resultater altid er mulige. Hvis en proces vises med rødt eller med flere detektioner, er det meget sandsynligt malware eller i det mindste noget, der er værd at undersøge.

Hvis du klikker på VirusTotal-resultatetAnalysesiden åbnes derefter med udvidede oplysninger: hvilke motorer der har registreret den, hvilken malwarefamilie den kan tilhøre, observeret adfærd osv. Disse oplysninger er uvurderlige, når man skal beslutte, om man skal afslutte processen og udføre en dybere oprydning med sin antivirussoftware.

Sådan bruger du Process Explorer til at finde malwares sti

I laboratoriemiljøer eller virtuelle maskinerDet er almindeligt for studerende og sikkerhedsanalytikere at bruge Process Explorer til at finde malware og studere dens adfærd. En typisk opgave er at finde den nøjagtige sti til den skadelige eksekverbare fil for derefter at indlæse den i en disassembler.

Normalt er det nok at lokalisere den mistænkelige proces. Højreklik på listen og brug "Egenskaber" eller "Åbn filplacering" for at finde ud af, hvilken mappe den binære fil er i. Derfra kan du kopiere den til et andet kontrolleret miljø for at analysere den med værktøjer som IDA, Ghidra eller andre disassemblere.

Problemet opstår, når fileløs malware forsøger at skjule sin ruteDette kan ske enten fordi den manipulerer systemet, eller fordi den indsætter sin kode i legitime processer. I disse tilfælde kan Process Explorer vise dig processen, men ikke tydeligt identificere den eksekverbare kildefil, eller den kan simpelthen vise ufuldstændige oplysninger.

Når dette sker, er det tilrådeligt at kombinere flere værktøjer.Gennemgå registreringsdatabasen (HKCU og HKLM Run og RunOnce-nøgler), tjek planlagte opgaver, brug Autoruns til at se, hvad der startes ved opstart, og brug om nødvendigt specifikke værktøjer til malwareanalyse eller virtuelle maskiner med avanceret systemovervågning.

Under alle omstændigheder, hvis du registrerer en proces med mistænkelig adfærd Hvis VirusTotal markerer filen som skadelig, er det første skridt at isolere den berørte maskine fra netværket, afslutte processen, hvis det er muligt, og derefter scanne eller fjerne prøven med en specialiseret sikkerhedsløsning. Du kan finde flere oplysninger om Process Explorer i følgende: den officielle Windows-hjemmeside.

Afsløring af skjulte filer og mapper: et eksempel fra den virkelige verden med malwaren “Streamerdata”

Noget malware gemmer sig ikke bare som processerDe skjuler ikke blot deres mapper og filer for at gøre det vanskeligere at fjerne dem, men de skjuler dem også. Et typisk eksempel er infektioner, der opretter skjulte mapper i rodmappen på disken, såsom "C:\Streamerdata", og replikerer tomme genveje i hele systemet.

I denne type scenarie registrerer antivirusprogrammet løbende truslen (for eksempel Win64:Malware-gen), sender den den til arkiverne og sletter den ... men den dukker snart op igen. I mellemtiden bemærker du, at systemet er trægt, at der er mærkelige mapper og genveje, og endda at en proces med et falsk "antivirusværktøjs"-navn vises i Jobliste.

En teknik, som nogle brugere har brugt Det involverer oprettelse af en .bat-fil med kommandoer, der fjerner skjulte, system- og skrivebeskyttede attributter fra alle filer på et drev. Noget i stil med:

attribut -r -a -h -s U:\*.* /S /D (hvor U er det drev, der skal desinficeres). Når dette køres som administrator, tvinges alt til at være synligt, inklusive den skadelige mappe, der tidligere var helt skjult, hvilket gør det muligt at slette den manuelt.

Ulempen ved at overbruge disse typer scripts Dette afslører også en masse systemmapper og filer, der normalt er skjult af sikkerhedsmæssige årsager: konfigurationsmapper, desktop.ini-filer osv. Hvis du ikke er forsigtig og sletter det, du ikke bør, kan du gøre dit system ustabilt.

I eksemplet med "Streamerdata", ved at afdække alt "Desktop"-filer (desktop.ini) begyndte at dukke op på skriveborde og i forskellige mapper, og systemet viste selv fejl ved opstart, mens det forsøgte at finde malware-mappen, som allerede var blevet slettet. Dette er et tydeligt eksempel på, hvordan manuel oprydning uden en ordentlig forståelse af, hvad man laver, kan have utilsigtede konsekvenser.

Hvis du befinder dig i en lignende situationDen anbefalede fremgangsmåde er at kombinere en god antivirus- eller antimalware-pakke (Malwarebytes, en velopdateret Windows Defender osv.), et oprydningsværktøj ved opstart som Autoruns, og hvis du har ændret attributter i vid udstrækning, omkonfigurer mappeindstillinger eller brug værktøjer som Winaero Tweaker for at skjule kritiske systemfiler igen, som ikke bør ses eller røres dagligt.

Kontrol af optegnelsen og andre supplerende teknikker

Skjulte processer og vedvarende malware De er ofte afhængige af Windows-registreringsdatabasen for at starte gentagne gange. At kende de mest almindelige registreringsnøgler er i høj grad en hjælp til at finde dem, når andre værktøjer er ufyldestgørende.

Brug Win + R-kommandoen og skriv "regedit"Du åbner derefter Registreringseditoren (brug dette værktøj med ekstrem forsigtighed). De mest almindelige stier, hvor programmer, der starter med systemet, registreres, er:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Kør y HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Kørhvor applikationer gemmes, som starter, når den nuværende bruger eller en anden bruger logger ind. Også bemærkelsesværdigt RunOnce, som kun udfører poster én gang ved næste opstart.

Gennemgang af disse nøgler kan afsløre ukendte poster med usædvanlige stier eller stier, der peger på midlertidige mapper, usædvanlige brugerprofilmapper eller tilfældige filnavne. I disse tilfælde er det rimeligt at være mistænksom og, efter at have lavet en sikkerhedskopi, slette posten eller deaktivere den, mens du scanner med antivirussoftware.

En anden meget effektiv måde er at bruge kommandolinjenHvis du kører "tasklist" i et kommandopromptvindue med administratorrettigheder, vises en komplet liste over processer. Du kan kombinere dette med filtre (efter navn, PID osv.) eller med andre værktøjer som "wmic" eller "powershell" for at få yderligere oplysninger.

Endelig må vi ikke glemme antivirussoftwarens rolleAt holde den opdateret og køre fulde systemscanninger hjælper med at opdage skjulte processer forklædt som legitime tjenester. Mange nuværende produkter overvåger også adfærd i realtid og blokerer processer, der opfører sig som malware, selvom selve filen endnu ikke er blevet signeret i databaserne.

Få reel kontrol over, hvad der kører på din pc Det involverer at kombinere alt ovenstående: effektiv brug af Jobliste, udnyttelse af Autoruns og Process Explorer, overvågning af registreringsdatabasen og brug af robuste antivirusløsninger. Med disse værktøjer bliver det ikke længere et mysterium at finde skjulte processer, der ikke er umiddelbart synlige, og beslutte, hvad man skal gøre med dem, og bliver en opgave, som du med lidt øvelse kan mestre uden at skulle være professionel hacker.

Har været passioneret omkring teknologi siden han var lille. Jeg elsker at være up to date i sektoren og frem for alt at formidle det. Derfor har jeg været dedikeret til kommunikation på teknologi og videospils hjemmesider i mange år. Du kan finde mig skrive om Android, Windows, MacOS, iOS, Nintendo eller et hvilket som helst andet relateret emne, som du tænker på.