- DoH krypterer DNS-forespørgsler ved hjælp af HTTPS (port 443), hvilket forbedrer privatlivets fred og forhindrer manipulation.

- Den kan aktiveres i browsere og systemer (inkl. Windows Server 2022) uden at være afhængig af routeren.

- Ydeevne svarende til klassisk DNS; suppleret af DNSSEC til validering af svar.

- Populære DoH-servere (Cloudflare, Google, Quad9) og muligheden for at tilføje eller opsætte din egen resolver.

¿Hvordan krypterer man sin DNS uden at røre sin router ved hjælp af DNS over HTTPS? Hvis du er bekymret for, hvem der kan se, hvilke websteder du opretter forbindelse til, Krypter Domain Name System-forespørgsler med DNS over HTTPS Det er en af de nemmeste måder at øge dit privatliv på uden at skulle kæmpe med din router. Med DoH stopper oversætteren, der konverterer domæner til IP-adresser, med at rejse upåvirket og går gennem en HTTPS-tunnel.

I denne guide finder du, i direkte sprog og uden for meget jargon, Hvad er DoH præcist, og hvordan adskiller det sig fra andre muligheder som DoT, hvordan man aktiverer det i browsere og operativsystemer (inklusive Windows Server 2022), hvordan man verificerer, at det rent faktisk fungerer, understøttede servere, og hvis du føler dig modig, endda hvordan du konfigurerer din egen DoH-resolver. Alt, uden at røre routeren...bortset fra et valgfrit afsnit for dem, der ønsker at konfigurere det på en MikroTik.

Hvad er DNS over HTTPS (DoH), og hvorfor du måske er interesseret?

Når du indtaster et domæne (for eksempel Xataka.com), spørger computeren en DNS-resolver, hvad dets IP-adresse er; Denne proces er normalt i almindelig tekst Og alle på dit netværk, din internetudbyder eller mellemliggende enheder kan snuse eller manipulere det. Dette er essensen af klassisk DNS: hurtig, allestedsnærværende ... og transparent for tredjeparter.

Det er her, DoH kommer ind i billedet: Den flytter disse DNS-spørgsmål og -svar til den samme krypterede kanal, der bruges af det sikre web (HTTPS, port 443).Resultatet er, at de ikke længere rejser "i det åbne", hvilket reducerer muligheden for spionage, forespørgselskapring og visse man-in-the-middle-angreb. Desuden har mange tests latensen forværres ikke mærkbart og kan endda forbedres takket være transportoptimeringer.

En vigtig fordel er, at DoH kan aktiveres på applikations- eller systemniveau, så du ikke behøver at være afhængig af din udbyder eller router for at aktivere noget. Det vil sige, at du kan beskytte dig selv "fra browseren og ud" uden at røre noget netværksudstyr.

Det er vigtigt at skelne mellem DoH og DoT (DNS over TLS): DoT krypterer DNS på port 853 direkte over TLS, mens DoH integrerer det i HTTP(S). DoT er enklere i teorien, men Det er mere sandsynligt, at det bliver blokeret af firewalls der skærer usædvanlige porte; DoH omgår bedre disse begrænsninger ved at bruge 443 og forhindrer tvungne "pushback"-angreb på ukrypteret DNS.

Om privatliv: Brug af HTTPS indebærer ikke cookies eller sporing i DoH; standarderne fraråder udtrykkeligt brugen af dem I denne sammenhæng reducerer TLS 1.3 også behovet for at genstarte sessioner, hvilket minimerer korrelationer. Og hvis du er bekymret for ydeevnen, kan HTTP/3 over QUIC give yderligere forbedringer ved at multiplekse forespørgsler uden at blokere.

Hvordan DNS fungerer, almindelige risici og hvor DoH passer ind

Operativsystemet lærer normalt hvilken resolver der skal bruges via DHCP; Derhjemme bruger du normalt internetudbyderen, på kontoret, virksomhedens netværk. Når denne kommunikation er ukrypteret (UDP/TCP 53), kan alle på dit Wi-Fi eller på ruten se forespurgte domæner, indsætte falske svar eller omdirigere dig til søgninger, når domænet ikke findes, sådan som nogle operatører gør.

En typisk trafikanalyse afslører porte, kilde-/destinations-IP'er og selve domænet, der er blevet løst; Dette afslører ikke kun browsingvaner, det gør det også nemmere at korrelere efterfølgende forbindelser, for eksempel til Twitter-adresser eller lignende, og udlede præcis hvilke sider du har besøgt.

Med DoT går DNS-beskeden inden for TLS på port 853; med DoH, DNS-forespørgslen er indkapslet i en standard HTTPS-forespørgsel, hvilket også muliggør brug af webapplikationer via browser-API'er. Begge mekanismer deler det samme fundament: servergodkendelse med et certifikat og en end-to-end krypteret kanal.

Problemet med nye havne er, at det er almindeligt for nogle netværk blokerer 853, hvilket opfordrer software til at "falde tilbage" til ukrypteret DNS. DoH afbøder dette ved at bruge 443, hvilket er almindeligt for internettet. DNS/QUIC findes også som en anden lovende mulighed, selvom det kræver åben UDP og ikke altid er tilgængeligt.

Selv når du krypterer transport, skal du være forsigtig med én nuance: Hvis resolveren lyver, korrigerer chifferen den ikke.Til dette formål findes DNSSEC, som muliggør validering af svarintegritet, selvom dets anvendelse ikke er udbredt, og nogle formidlere ødelægger dets funktionalitet. Alligevel forhindrer DoH tredjeparter i at snuse eller manipulere med dine forespørgsler undervejs.

Aktivér den uden at røre routeren: browsere og systemer

Den nemmeste måde at komme i gang på er at aktivere DoH i din browser eller dit operativsystem. Sådan beskytter du dit team mod forespørgsler uden at være afhængig af routerens firmware.

Google Chrome

I nuværende versioner kan du gå til chrome://settings/security og under "Brug sikker DNS", aktiver indstillingen og vælg udbyderen (din nuværende udbyder, hvis de understøtter DoH, eller en fra Googles liste, såsom Cloudflare eller Google DNS).

I tidligere versioner tilbød Chrome en eksperimentel knap: type chrome://flags/#dns-over-https, søg efter "Sikker DNS-opslag" og skift den fra Standard til AktiveretGenstart din browser for at anvende ændringerne.

Microsoft Edge (Chromium)

Chromium-baserede Edge indeholder en lignende funktion. Hvis du har brug for den, kan du gå til edge://flags/#dns-over-https, find “Sikker DNS-opslag” og aktiver det i AktiveretI moderne versioner er aktivering også tilgængelig i dine privatlivsindstillinger.

Mozilla Firefox

Åbn menuen (øverst til højre) > Indstillinger > Generelt > rul ned til “Netværksindstillinger”, tryk på Konfiguration og marker "Aktivar DNS sobre HTTPSDu kan vælge mellem udbydere som Cloudflare eller NextDNS.

Hvis du foretrækker fin kontrol, i about:config tilpasse network.trr.mode: 2 (opportunist) bruger DoH og laver reserve hvis ikke tilgængelig; 3 (strenge) mandater fra DoH og fejler, hvis der ikke er nogen understøttelse. Med strict mode defineres en bootstrap-resolver som network.trr.bootstrapAddress=1.1.1.1.

Opera

Siden version 65 har Opera inkluderet en mulighed for at aktiver DoH med 1.1.1.1Den er som standard deaktiveret og fungerer i opportunistisk tilstand: hvis 1.1.1.1:443 svarer, bruger den DoH; ellers bruger den den ukrypterede resolver.

Windows 10/11: Automatisk detektion (AutoDoH) og registreringsdatabase

Windows kan automatisk aktivere DoH med visse kendte resolvere. I ældre versioner, du kan fremtvinge adfærden fra registreringsdatabasen: kør regedit og gå til HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters.

Opret en DWORD (32-bit) kaldet EnableAutoDoh med værdi 2 y Genstart computerenDette fungerer, hvis du bruger DNS-servere, der understøtter DoH.

Windows Server 2022: DNS-klient med native DoH

Den indbyggede DNS-klient i Windows Server 2022 understøtter DoH. Du vil kun kunne bruge DoH med servere, der er på deres "Kendt DoH"-liste. eller som du selv tilføjer. Sådan konfigurerer du det fra den grafiske brugerflade:

- Åbn Windows-indstillinger > Netværk og internet.

- Indtast Ethernet og vælg din grænseflade.

- Rul ned på netværksskærmen til DNS-indstillinger og tryk Redigere.

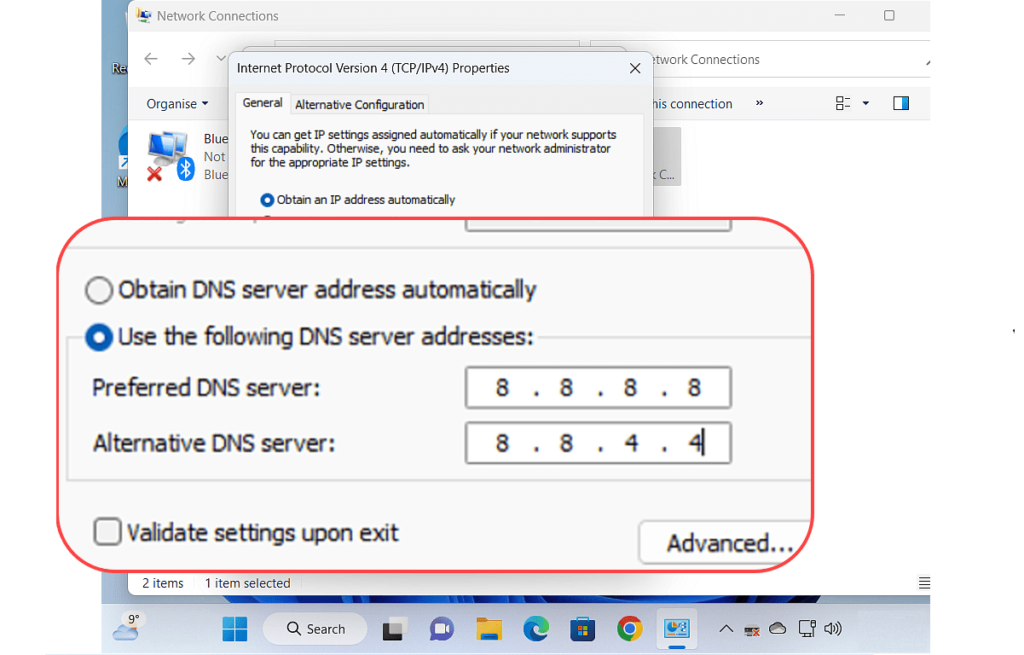

- Vælg "Manuel" for at definere foretrukne og alternative servere.

- Hvis disse adresser er på den kendte DoH-liste, vil den blive aktiveret "Foretrukken DNS-kryptering" med tre muligheder:

- Kun kryptering (DNS over HTTPS)Tving DoH frem; hvis serveren ikke understøtter DoH, vil der ikke være nogen løsning.

- Foretræk kryptering, tillad ukrypteretForsøger DoH, og hvis det mislykkes, falder den tilbage til ukrypteret klassisk DNS.

- Kun ukrypteretBruger traditionel DNS i klartekst.

- Gem for at anvende ændringerne.

Du kan også forespørge på og udvide listen over kendte DoH-resolvere ved hjælp af PowerShell. For at se den aktuelle liste:

Get-DNSClientDohServerAddressFor at registrere en ny kendt DoH-server med din skabelon skal du bruge:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueBemærk at cmdlet'en Set-DNSClientServerAddress kontrollerer ikke sig selv brugen af DoH; kryptering afhænger af, om disse adresser findes i tabellen over kendte DoH-servere. Du kan i øjeblikket ikke konfigurere DoH til Windows Server 2022 DNS-klienten fra Windows Administration eller med sconfig.cmd.

Gruppepolitik i Windows Server 2022

Der er en direktiv der hedder "Konfigurer DNS via HTTPS (DoH)" en Configuración del equipo\Directivas\Plantillas administrativas\Red\Cliente DNSNår det er aktiveret, kan du vælge:

- Tillad DoHBrug DoH, hvis serveren understøtter det; ellers forespørg ukrypteret.

- Forbud mod DoHbruger aldrig DoH.

- Kræv DoH: tvinger DoH frem; hvis der ikke er understøttelse, mislykkes løsningen.

Vigtig: Aktivér ikke "Kræv DoH" på domænetilsluttede computereActive Directory er afhængig af DNS, og Windows Server DNS Server-rollen understøtter ikke DoH-forespørgsler. Hvis du har brug for at sikre DNS-trafik i et AD-miljø, kan du overveje at bruge IPsec-regler mellem klienter og interne resolvere.

Hvis du er interesseret i at omdirigere bestemte domæner til bestemte resolvere, kan du bruge NRPT (Tabel over navneløsningspolitik)Hvis destinationsserveren er på den kendte DoH-liste, disse konsultationer vil rejse gennem DoH.

Android, iOS og Linux

På Android 9 og nyere er muligheden Privat DNS tillader DoT (ikke DoH) med to tilstande: "Automatisk" (opportunistisk, bruger netværksopløseren) og "Strict" (du skal angive et værtsnavn, der er valideret af certifikatet; direkte IP-adresser understøttes ikke).

På iOS og Android, appen 1.1.1.1 Cloudflare aktiverer DoH eller DoT i strict mode ved hjælp af VPN API'en til at opfange ukrypterede anmodninger og videresend dem via en sikker kanal.

I Linux, systemd-løst understøtter DoT siden systemd 239. Den er som standard deaktiveret; den tilbyder opportunistisk tilstand uden validering af certifikater og streng tilstand (siden 243) med CA-validering, men uden SNI- eller navneverifikation, hvilket svækker tillidsmodellen mod angribere på vejen.

På Linux, macOS eller Windows kan du vælge en DoH-klient i strict mode, f.eks. cloudflared proxy-dns (som standard bruger den 1.1.1.1, selvom du kan definere opstrøms alternativer).

Kendte DoH-servere (Windows) og hvordan man tilføjer flere

Windows Server indeholder en liste over resolvere, der vides at understøtte DoH. Du kan tjekke det med PowerShell og tilføj nye poster, hvis du har brug for det.

Disse er de kendte DoH-servere direkte fra kassen:

| Serverejer | DNS-server IP-adresser |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

For Se listen, løb:

Get-DNSClientDohServerAddressFor Tilføj en ny DoH-resolver med dens skabelon, bruger:

Add-DnsClientDohServerAddress -ServerAddress "<IP-del-resolutor>" -DohTemplate "<URL-plantilla-DoH>" -AllowFallbackToUdp $False -AutoUpgrade $TrueHvis du administrerer flere navnerum, vil NRPT give dig mulighed for at administrere specifikke domæner til en specifik resolver, der understøtter DoH.

Sådan kontrollerer du, om DoH er aktiv

I browsere, besøg https://1.1.1.1/help; der vil du se om Din trafik bruger DoH med 1.1.1.1 eller ej. Det er en hurtig test for at se, hvilken status du er i.

I Windows 10 (version 2004) kan du overvåge klassisk DNS-trafik (port 53) med pktmon fra en privilegeret konsol:

pktmon filter add -p 53

pktmon start --etw -m real-timeHvis der opstår en konstant strøm af pakker på 53, er det meget sandsynligt, at du bruger stadig ukrypteret DNSHusk: parameteren --etw -m real-time kræver 2004; i tidligere versioner vil du se fejlen "ukendt parameter".

Valgfrit: konfigurer det på routeren (MikroTik)

Hvis du foretrækker at centralisere kryptering på routeren, kan du nemt aktivere DoH på MikroTik-enheder. Importér først rod-CA'en som vil blive signeret af den server, du opretter forbindelse til. For Cloudflare kan du downloade DigiCertGlobalRootCA.crt.pem.

Upload filen til routeren (ved at trække den til "Filer"), og gå til System > Certifikater > Import at integrere det. Konfigurer derefter routerens DNS med Cloudflare DoH-URL'erNår den er aktiv, prioriterer routeren den krypterede forbindelse frem for den standard ukrypterede DNS.

For at bekræfte, at alt er i orden, besøg 1.1.1.1/hjælp fra en computer bag routeren. Du kan også gøre alt via terminalen i RouterOS, hvis du foretrækker det.

Ydeevne, yderligere privatliv og begrænsninger i tilgangen

Når det kommer til hastighed, er der to målinger, der betyder noget: løsningstid og faktisk sideindlæsning. Uafhængige tests (såsom SamKnows) De konkluderer, at forskellen mellem DoH og klassisk DNS (Do53) er marginal på begge fronter; i praksis burde man ikke bemærke nogen langsommelighed.

DoH krypterer "DNS-forespørgslen", men der er flere signaler på netværket. Selv hvis du skjuler DNS, kan en internetudbyder udlede ting via TLS-forbindelser (f.eks. SNI i nogle ældre scenarier) eller andre spor. For at forbedre privatlivets fred kan du udforske DoT, DNSCrypt, DNSCurve eller klienter, der minimerer metadata.

Ikke alle økosystemer understøtter DoH endnu. Mange ældre resolvere tilbyder ikke dette., hvilket tvinger afhængighed af offentlige kilder (Cloudflare, Google, Quad9 osv.). Dette åbner debatten om centralisering: at koncentrere forespørgsler på få aktører medfører omkostninger forbundet med privatliv og tillid.

I virksomhedsmiljøer kan DoH kollidere med sikkerhedspolitikker, der er baseret på DNS-overvågning eller -filtrering (malware, forældrekontrol, overholdelse af lovgivningen). Løsningerne omfatter MDM/Gruppepolitik til at indstille en DoH/DoT-resolver til streng tilstand eller kombineret med applikationsniveaukontroller, som er mere præcise end domænebaseret blokering.

DNSSEC supplerer DoH: DoH beskytter transporten; DNSSEC validerer svaretUdbredelsen er ujævn, og nogle mellemliggende enheder bryder den, men tendensen er positiv. På vejen mellem resolvere og autoritative servere forbliver DNS traditionelt ukrypteret; der er allerede eksperimenter med DoT blandt store operatører (f.eks. 1.1.1.1 med Facebooks autoritative servere) for at forbedre beskyttelsen.

Et mellemliggende alternativ er kun at kryptere mellem routeren og resolveren, hvilket efterlader forbindelsen mellem enheder og routeren ukrypteret. Nyttig på sikre kabelbaserede netværk, men ikke anbefalet på åbne Wi-Fi-netværk: andre brugere kan spionere på eller manipulere disse forespørgsler i LAN'et.

Lav din egen DoH-resolver

Hvis du ønsker fuldstændig uafhængighed, kan du implementere din egen resolver. Ubundet + Redis (L2-cache) + Nginx er en populær kombination til visning af DoH-URL'er og filtrering af domæner med automatisk opdaterede lister.

Denne stak kører perfekt på en beskeden VPS (for eksempel en kerne/2 ledninger (for en familie). Der findes vejledninger med brugsklare instruktioner, såsom dette arkiv: github.com/ousatov-ua/dns-filtering. Nogle VPS-udbydere tilbyder velkomstkreditter for nye brugere, så du kan oprette en prøveperiode til en lav pris.

Med din private resolver kan du vælge dine filtreringskilder, bestemme opbevaringspolitikker og undgå at centralisere dine forespørgsler til tredjeparter. Til gengæld administrerer du sikkerhed, vedligeholdelse og høj tilgængelighed.

Før afslutningen, en bemærkning om gyldighed: på internettet ændres muligheder, menuer og navne ofte; Nogle gamle guider er forældede (For eksempel er det ikke længere nødvendigt at gennemgå "flag" i Chrome i nyere versioner.) Tjek altid din browser- eller systemdokumentation.

Hvis du er nået så langt, ved du allerede, hvad DoH gør, hvordan det passer ind i puslespillet med DoT og DNSSEC, og vigtigst af alt, hvordan du aktiverer det lige nu på din enhed for at forhindre DNS i at sprede sig upåklageligt. Med et par klik i din browser eller justeringer i Windows (selv på politikniveau i Server 2022) har du krypterede forespørgsler; hvis du vil tage tingene til det næste niveau, kan du flytte krypteringen til MikroTik-routeren eller bygge din egen resolver. Nøglen er, at Uden at røre din router kan du beskytte en af de mest omtalte dele af din trafik i dag..

Har været passioneret omkring teknologi siden han var lille. Jeg elsker at være up to date i sektoren og frem for alt at formidle det. Derfor har jeg været dedikeret til kommunikation på teknologi og videospils hjemmesider i mange år. Du kan finde mig skrive om Android, Windows, MacOS, iOS, Nintendo eller et hvilket som helst andet relateret emne, som du tænker på.