- Dos vulnerabilidades graves (CVE-2025-7850 y CVE-2025-7851) afectan a routers TP-Link Omada y Festa VPN.

- No hay constancia de explotación activa; TP-Link ha publicado firmware y pide cambiar contraseñas.

- EE.UU. estudia limitar ventas de TP-Link por motivos de seguridad nacional; la empresa rechaza vínculos con China.

- Organizaciones en España y la UE deben actualizar, segmentar redes y reforzar controles de acceso.

Los routers profesionales de TP-Link de las gamas Omada y Festa VPN se han visto expuestos a dos vulnerabilidades de alta gravedad que podrían permitir a un atacante tomar el control del dispositivo. La advertencia llega en un informe técnico de Forescout Research – Vedere Labs, que insta a aplicar sin demora las actualizaciones de firmware ya publicadas por TP-Link.

Este hallazgo llega en un contexto político tenso: varias agencias federales de Estados Unidos apoyan un posible movimiento del Departamento de Comercio para restringir futuras ventas de productos TP-Link por motivos de seguridad nacional. La compañía, por su parte, niega cualquier vínculo operativo con China y asegura que sus filiales en EE.UU. no están sujetas a directrices de inteligencia del país asiático.

Qué se ha descubierto exactamente

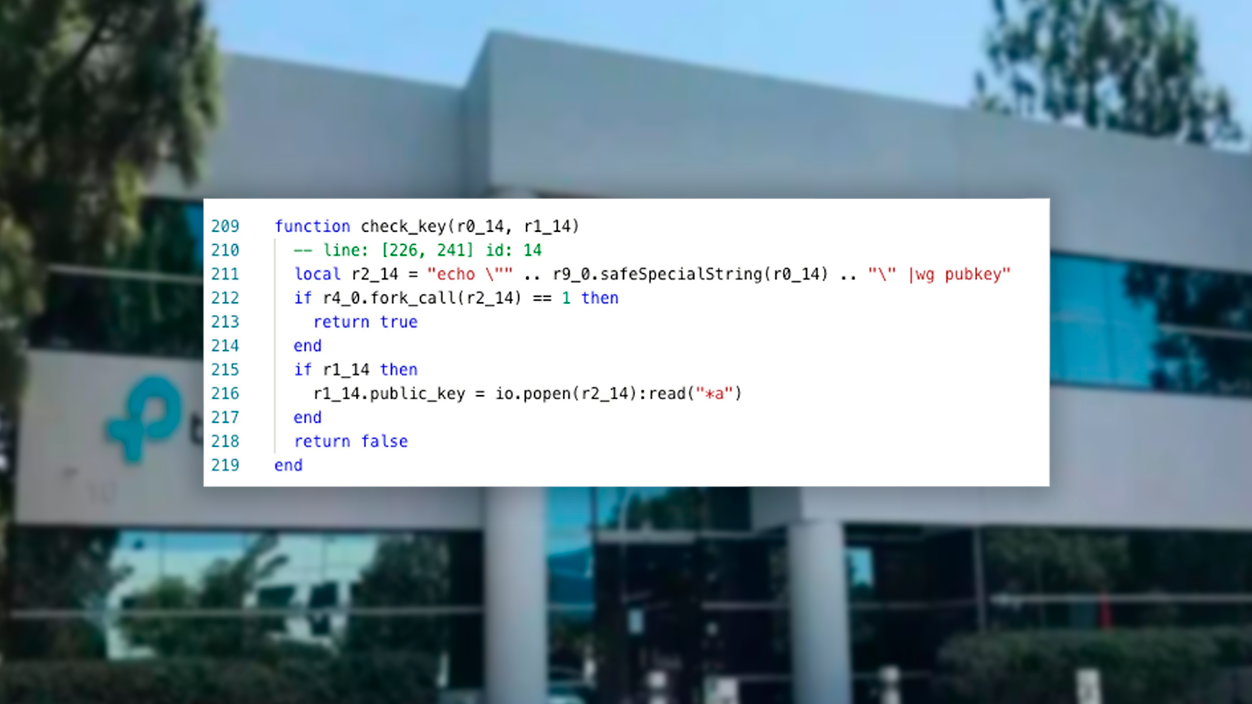

La primera vulnerabilidad, identificada como CVE-2025-7850, permite la inyección de comandos del sistema operativo debido a una sanitización insuficiente de entradas de usuario. Con una puntuación de severidad de 9,3, en ciertos escenarios podría explotarse incluso sin credenciales.

El segundo fallo, CVE-2025-7851 (puntuación 8,7), expone funcionalidad de depuración residual que habilita el acceso root por SSH. En la práctica, esa ruta oculta podría otorgar control total del router a un atacante que la explote con éxito.

Según Forescout, las vulnerabilidades afectan a equipos TP-Link Omada y routers Festa VPN, habituales en pymes, oficinas distribuidas y despliegues de redes corporativas. En España y en la UE, estos dispositivos se usan frecuentemente para acceso remoto y segmentación de sedes, por lo que el impacto potencial se extiende a redes empresariales y entornos críticos.

Riesgo práctico: lo que se sabe y los parches disponibles ahora mismo

Los investigadores indican que no hay evidencias públicas de explotación activa de estos dos fallos en el momento del informe. No obstante, equipos TP-Link han sido objetivo en el pasado por botnets de gran escala, como Quad7, y por grupos vinculados a China que han realizado ataques de password spraying contra cuentas de Microsoft 365, entre otras campañas.

Forescout y TP-Link recomiendan actualizar de inmediato a las versiones de firmware publicadas para corregir los fallos. Tras la actualización, TP-Link pide cambiar las contraseñas de administración. Además, conviene aplicar medidas de contención para reducir superficie de ataque:

- Deshabilitar acceso remoto a la administración si no es imprescindible y restringirlo por listas de control (ACL) o VPN.

- Rotar credenciales y claves SSH, y revisar usuarios habilitados en el dispositivo.

- Segregar el tráfico de gestión en una VLAN dedicada y limitar el SSH solo a IPs de confianza.

- Monitorizar registros del sistema y activar alertas de intrusión en el perímetro.

En el entorno europeo, estas acciones se alinean con las exigencias de gestión de parches y control de accesos que recogen marcos como NIS2 y las buenas prácticas recomendadas por organismos como INCIBE o el CCN-CERT.

Aunque, durante su investigación, Forescout afirma haber localizado otros fallos adicionales en coordinación con los laboratorios de TP-Link, algunos con potencial de explotación remota. No se han divulgado detalles técnicos, pero se espera que TP-Link publique correcciones para estas cuestiones a lo largo del primer trimestre de 2026.

Presión regulatoria en EE.UU. y efectos colaterales en Europa

Fuentes citadas por medios estadounidenses aseguran que un proceso interagencial, que involucra a Justicia, Seguridad Nacional y Defensa, estudió este verano un plan para prohibir nuevas ventas de TP-Link en el país. Las preocupaciones se centran en eventuales influencias legales de Pekín y en la posibilidad de actualizaciones maliciosas. TP-Link rechaza esas sospechas y subraya que ninguna autoridad de EE.UU. o la Casa Blanca ha tomado una decisión formal al respecto.

Si bien el debate es doméstico en EE.UU., su derivada podría notarse en Europa: desde criterios de compra pública y evaluaciones de riesgo de cadena de suministro, hasta políticas de homologación y soporte. Para organizaciones con presencia transatlántica, conviene mantener una postura de vigilancia y política de sustitución planificada si fuera necesario.

Qué deben hacer las organizaciones en España y la UE

Más allá de aplicar parches y endurecer accesos, es recomendable realizar un inventario completo de activos de red (incluidos routers y gateways), verificar versiones de firmware y documentar excepciones temporales. En pymes con menos recursos, apoyarse en su proveedor TI o MSP para validar configuraciones seguras y segmentación.

- Revisión de exposición en Internet con escaneos de servicios abiertos.

- Política de copias de seguridad de la configuración del router y plan de reversión.

- Registro de cambios y pruebas controladas tras cada actualización.

Con fallos ya identificados, parches disponibles y un debate regulatorio que gana tracción, la prioridad pasa por corregir, endurecer y vigilar antes que por alarmarse: actualizar firmware, cambiar contraseñas, cerrar accesos innecesarios y monitorizar actividad anómala son pasos que, aplicados hoy, reducen de forma drástica el riesgo en redes empresariales y domésticas avanzadas.

Soy un apasionado de la tecnología que ha convertido sus intereses «frikis» en profesión. Llevo más de 10 años de mi vida utilizando tecnología de vanguardia y trasteando todo tipo de programas por pura curiosidad. Ahora me he especializado en tecnología de ordenador y videojuegos. Esto es por que desde hace más de 5 años que trabajo redactando para varias webs en materia de tecnología y videojuegos, creando artículos que buscan darte la información que necesitas con un lenguaje entendible por todos.

Si tienes cualquier pregunta, mis conocimientos van desde todo lo relacionado con el sistema operativo Windows así como Android para móviles. Y es que mi compromiso es contigo, siempre estoy dispuesto a dedicarte unos minutos y ayudarte a resolver cualquier duda que tengas en este mundo de internet.