- Have I Been Pwned vous informe si votre adresse e-mail, votre numéro de téléphone ou votre mot de passe ont été divulgués lors de fuites de données connues.

- Ce service utilise des techniques de protection de la vie privée telles que le k-anonymat pour vérifier les mots de passe sans les envoyer en clair.

- Si vos identifiants ont été compromis, vous devez changer votre mot de passe, éviter de le réutiliser et toujours activer l'authentification à deux facteurs.

- Combiner la protection contre le vol d'informations (HIBP) avec des gestionnaires de mots de passe, des logiciels à jour et de bonnes habitudes réduit considérablement le risque de vol de compte.

Aujourd'hui, nous vivons entourés de comptes en ligne : messagerie électronique, réseaux sociaux, services bancaires, achats en ligne, forums… et dans tous ces services, nous utilisons… Mots de passe et données personnelles susceptibles d'être divulgués entre les mains des cybercriminels. Malgré tous nos efforts pour nous protéger, les failles de sécurité dans les entreprises et les services sont de plus en plus fréquentes, et nos informations peuvent facilement se retrouver en ligne à notre insu.

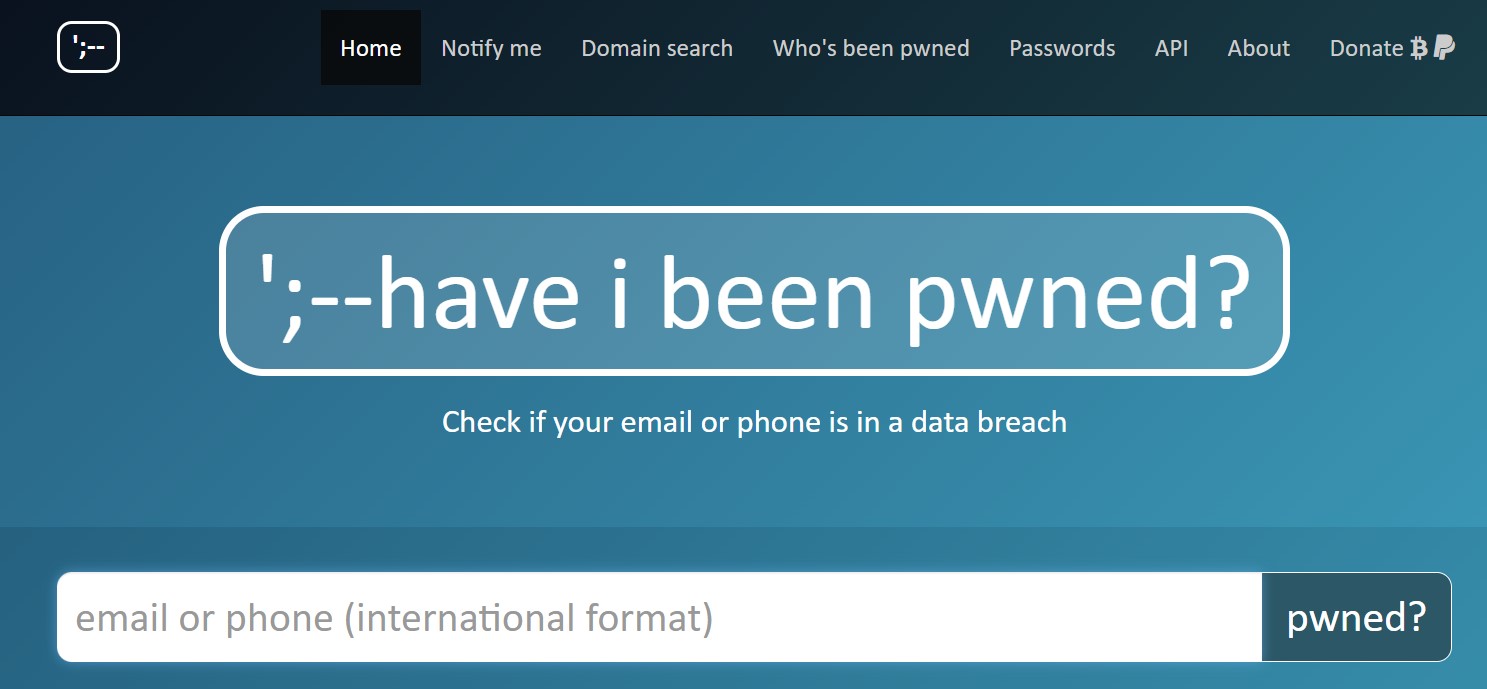

Dans ce contexte, il apparaît Ai-je été piégé (HIBP), un site web bien connu dans le secteur de la cybersécurité qui permet Vérifiez si une adresse électronique, un numéro de téléphone ou un mot de passe a été compromis lors d'une fuite de données.Ce n'est ni de la magie ni un antivirus, mais une immense base de données de fuites publiques que nous pouvons consulter pour savoir si nous avons gagné au loto, mais du mauvais côté.

Qu'est-ce que « Have I Been Pwned » exactement ?

Have I Been Pwned est un projet créé en 2013 par Troy Hunt, un expert renommé en sécurité informatiqueSon objectif est de collecter de manière centralisée les bases de données divulguées lors d'une attaque informatique contre une entreprise et de les exposer de façon contrôlée afin que chacun puisse vérifier si ses identifiants font partie de ces fuites.

Cette gigantesque base de données stocke Adresses électroniques, mots de passe (sous forme hachée), noms d'utilisateur, numéros de téléphone et autres données Ces fuites surviennent suite à des attaques contre des services aussi variés que les réseaux sociaux, les forums, les plateformes de streaming, les boutiques en ligne et même les sites pour adultes. Lorsqu'un de ces sites est piraté et que ses informations sont publiées, HIBP les indexe et les associe à la violation de données spécifique : le service concerné, la date de publication, le type de données affectées et le nombre de comptes touchés.

Si l'on s'intéresse uniquement aux points clés, l'analyse de leurs données révèle que HIBP stocke environ 931 millions de mots de passe différents.Cependant, ces mots de passe semblent être associés à plus de 6.930 milliards d'identifiants divulgués. Autrement dit, en moyenne, la même combinaison nom d'utilisateur/mot de passe est utilisée sur au moins deux services différents, ce qui représente un avantage considérable pour les pirates.

Un autre fait frappant est que Seulement 6 % environ des mots de passe exposés semblent avoir été générés à l'aide de gestionnaires de mots de passe. (Clés complexes et uniques). Les autres sont massivement répétées, simples ou suivent des schémas très prévisibles. Les exemples typiques sont « 123456 » ou « password », présents dans des millions de comptes et toujours testés en premier par les attaquants.

Comment j'ai été pwned fonctionne à l'intérieur

Le fonctionnement de base de HIBP est assez simple pour l'utilisateur, bien qu'il utilise des techniques avancées en arrière-plan. De manière générale, le site web Elle conserve une énorme liste d'adresses électroniques, de numéros de téléphone et de hachages de mots de passe exposés.Lorsque vous effectuez une recherche, le système compare vos données à cette liste et vous indique si elles figurent dans des fuites connues.

Pour les courriels et les téléphones, le système est simple : Vous saisissez les données et le service vous renvoie les lacunes où elles ont été détectées.Vous verrez le nom du site concerné, la date approximative de la violation, le type d'informations divulguées (adresse e-mail, mot de passe, adresse IP, questions de sécurité, etc.) et un bref résumé.

Dans le cas des mots de passe, la situation se complique, car envoyer le mot de passe tel quel à un serveur externe constituerait une grave erreur de sécurité. Pour résoudre ce problème, HIBP utilise un mécanisme appelé k-anonymat ce qui vous permet de vérifier si votre mot de passe a fuité sans le divulguer entièrement au service.

Le processus fonctionne comme suit : votre navigateur calcule le Hachage SHA-1 de votre mot de passe (une représentation irréversible) et n'envoie que les 5 premiers caractères de ce hachage à l'API HIBP. Le serveur répond avec une liste de suffixes possibles et le nombre de fois où chaque hachage apparaît dans les fuites. Votre navigateur, en local, comparez le reste du hachage avec cette liste et détermine si votre mot de passe correspond à l'un de ceux répertoriés. HIBP ne voit jamais le mot de passe en clair ni son hachage complet.

Grâce à ce modèle, la vie privée est plutôt bien protégée : Votre mot de passe n'est pas stocké, et votre adresse IP n'est pas liée au hachage spécifique que vous interrogez.et seule une partie des informations nécessaires à la vérification est traitée.

Étapes pour utiliser Have I Been Pwned avec votre adresse e-mail ou votre téléphone

Utiliser HIBP pour savoir si votre adresse e-mail ou votre numéro de téléphone a été divulgué est très facile Et vous n'avez pas besoin d'être un expert en informatique. Voici les étapes à suivre :

- Visitez le site officiel Accédez au service en saisissant https://haveibeenpwned.com dans votre navigateur. Assurez-vous que la connexion est chiffrée (https) et que l'URL est correcte afin d'éviter les pages frauduleuses qui usurpent l'identité du service.

- Saisissez votre adresse e-mail ou votre numéro de téléphone (dans ce dernier cas, avec le préfixe international approprié) dans le champ de recherche.

- 3. Appuyez sur le bouton « pwned ? »Dans quelques secondes, le site web effectuera une recherche dans sa base de données et vous affichera le résultat avec un message clair et visuel : si votre adresse e-mail n’est trouvée dans aucune fuite de données, vous verrez un message rassurant en vert ; si elle apparaît dans des fuites, le message sera en rouge accompagné de la liste des services compromis.

À côté de chaque filtre, vous trouverez des informations utiles : Nom du service, date de la violation, type de données exposées (Adresse e-mail uniquement, adresses e-mail et mots de passe, adresses IP, numéros de téléphone, etc.) et une brève description de l'incident. Vous pourrez ainsi identifier les comptes les plus préoccupants et ceux qui nécessitent une intervention immédiate.

Outre la fonction de requête ponctuelle, HIBP offre la possibilité de Inscrivez-vous avec votre adresse e-mail pour recevoir des notifications lorsque cette adresse apparaît dans de nouvelles fuites.Ainsi, vous n'aurez pas besoin de vérifier chaque semaine : si votre adresse est touchée par une autre faille de sécurité à l'avenir, vous recevrez une alerte par e-mail afin de pouvoir agir au plus vite.

Comment utiliser la section mot de passe de Have I Been Pwned

Une autre caractéristique très intéressante de l'HIBP est qu'elle permet vérifier si un mot de passe spécifique figure déjà dans une base de données divulguéeRemarque : ceci ne sert pas à découvrir les mots de passe d'autres personnes, mais à vérifier si le vôtre fait partie des milliards qui circulent déjà sur Internet.

Pour l'utiliser, rendez-vous sur le site web et, dans le menu du haut, sélectionnez l'option « Mots de passe »Une page s'ouvrira avec un champ où vous pourrez saisir le mot de passe à analyser. Comme indiqué précédemment, le système n'envoie pas le mot de passe tel quel, mais seulement une partie de son hachage, grâce à la méthode de k-anonymat.

Vous entrez le mot de passe, vous appuyez sur le bouton « pwned ? », et vous verrez instantanément si cela fonctionne. Ce mot de passe a déjà été repéré dans une fuite de données.Si le mot de passe apparaît, la page indique également combien de fois il a été trouvé dans les bases de données compilées par HIBP. Par exemple, un mot de passe extrêmement vulnérable comme « 123456 » apparaît des dizaines de millions de fois, ce qui démontre clairement qu'il ne faut jamais l'utiliser.

Si le mot de passe n'est pas indiqué, un message vert s'affichera pour signaler que Cette combinaison précise ne se retrouve pas dans les fuites connues.Cela ne signifie pas qu'il est indéchiffrable ou parfait, mais simplement qu'il ne figure pas dans les dictionnaires utilisés par les attaquants à partir de bases de données volées.

Bien que le site web puisse être tentant pour « tester » vos mots de passe importants, il est plus judicieux de l'utiliser pour vérifier Schémas de frappe ou anciens mots de passe que vous soupçonnez d'avoir été compromisPour vos mots de passe critiques (banque, messagerie principale, etc.), il est préférable d'utiliser des gestionnaires de mots de passe qui intègrent déjà ces types de vérifications de manière sécurisée.

Sécurité et confidentialité : Have I Been Pwned est-il fiable ?

Une question très fréquente est de savoir s'il est judicieux de saisir des données personnelles dans ce type de services. Après tout, il s'agit de… adresses électroniques, numéros de téléphone, voire mots de passeCette préoccupation est donc tout à fait logique.

Dans le cas de l'HIBP, nous disposons de plusieurs garanties importantes. Pour commencer, Le projet est soutenu par Troy Hunt[Nom], une figure reconnue dans le monde de la cybersécurité, est active depuis 2013 et compte des millions d'utilisateurs et d'organisations qui la consultent quotidiennement. Sa réputation repose précisément sur son intégrité et sa transparence.

Concernant les aspects techniques, le service Il utilise des connexions chiffrées (https) et, dans la partie mot de passe, ne reçoit qu'un fragment du hachage SHA-1.Ni la clé en clair, ni le hachage complet. Cette approche de k-anonymat réduit considérablement le risque qu'une personne puisse reconstituer votre mot de passe à partir de requêtes API.

Concernant les courriels, la plateforme indique que Il ne conserve pas les recherches individuelles des utilisateurs et ne les relie pas à des données personnelles supplémentaires.De plus, il offre des fonctionnalités optionnelles vous permettant d'empêcher les autres utilisateurs de consulter votre adresse sur le site (désinscription) ou même de supprimer complètement votre adresse électronique de la base de données publique.

Il est toutefois important de comprendre que le fait qu'un mot de passe « réussisse » la vérification et n'apparaisse pas comme ayant fuité ne signifie pas qu'il est valide. Cela n'implique pas que le mot de passe soit sécurisé par conception.Il ne figure tout simplement pas dans les bases de données collectées. Un mot de passe court, simple ou personnel restera dangereux même s'il n'est pas répertorié dans HIBP.

Que faire si Have I Been Pwned indique que vos données ont fuité ?

Lorsque HIBP confirme qu'un courriel ou un mot de passe fait partie d'une fuite de données, il ne faut pas paniquer, mais plutôt… agir rapidement et avec bon sensPlus tôt vous réglerez le problème, moins les attaquants auront de marge de manœuvre pour causer des dégâts.

La première étape est aussi évidente qu'urgente : Modifiez immédiatement le mot de passe du compte concerné.N'attendez pas qu'une personne tente de se connecter ; partez du principe que l'ancien mot de passe n'est plus sûr. Créez un mot de passe entièrement nouveau, que vous n'avez jamais réutilisé pour aucun autre service, en combinant des lettres majuscules et minuscules, des chiffres et des symboles.

Ensuite, il est temps de se souvenir : Avez-vous utilisé ce même mot de passe sur d'autres sites ? Si la réponse est oui, vous devrez le changer pour tous ces comptes. L'exemple classique est celui de l'utilisation du même mot de passe pour Facebook, Gmail et votre banque en ligne ; si l'un d'eux est compromis, un pirate tentera de l'utiliser partout.

En deuxième ligne de défense, activez le authentification en deux étapes (2FA)Ainsi, même si quelqu'un connaît votre mot de passe, il lui faudra un code supplémentaire envoyé par SMS, par e-mail ou généré par une application d'authentification pour se connecter. Idéalement, utilisez des applications comme Authy, Google Authenticator ou équivalentes, car les SMS peuvent également présenter des failles de sécurité dans certaines situations.

De plus, il est conseillé de revoir calmement le historique de l'activité du compte (Si le service le propose) : connexions récentes, modifications de configuration, appareils connectés, etc. Si vous remarquez quoi que ce soit d’inhabituel, fermez toutes les sessions ouvertes, changez à nouveau votre mot de passe et, si nécessaire, contactez l’assistance du service concerné.

Gestionnaires de mots de passe et authentification multifacteurs

Pour rendre tout cela plus supportable, la chose la plus sensée à faire aujourd'hui est d'utiliser un gestionnaire de mots de passeCe sont des applications ou des services qui stockent tous vos mots de passe sous forme chiffrée, protégés par un mot de passe principal que vous seul devez retenir. En retour, vous pouvez utiliser des mots de passe longs et uniques sur chaque site web sans avoir à les mémoriser.

Les fonctions de gestion comprennent généralement les éléments suivants : génération automatique de mots de passe fortsLa saisie semi-automatique dans les navigateurs et sur les appareils mobiles, la synchronisation entre les appareils et, dans de nombreux cas, la vérification automatique des fuites (souvent basée également sur les données HIBP) vous permettent de voir en un coup d'œil quels comptes nécessitent une mise à jour urgente.

À cela s'ajoute le authentification à deux facteurs Elle offre une couche de protection supplémentaire très utile. Bien que certains services proposent encore la vérification par SMS, il est préférable d'utiliser des applications d'authentification ou, si possible, des clés de sécurité physiques, de plus en plus populaires comme alternative plus sûre aux mots de passe traditionnels.

Sur le plan technique, même les organisations et les fournisseurs d'infrastructures intègrent les données HIBP de manière plus avancée. Par exemple, des entreprises comme Fastly ont démontré des méthodes pour Détecter les mots de passe exposés directement en périphérie du réseau, stockant des versions hautement compressées des hachages (à l'aide de filtres probabilistes tels que BinaryFuse8) dans leur KV Store pour les vérifier avec une faible latence et sans dépendre constamment de l'API HIBP.

Ces filtres permettent d'identifier les mots de passe divulgués sans faux négatifs (tous les mots de passe compromis sont détectés), au prix d'un faible pourcentage de faux positifs, et réduisent la taille de l'ensemble de données initial d'environ 40 Go de texte non compressé à un peu plus de 1 Go de structures optimisées, ce qui rend possible Bloquez ou signalez les mots de passe non sécurisés en temps réel. lors de l'inscription ou de la connexion.

Au-delà des mots de passe : les habitudes de base en matière de cybersécurité

Si les mots de passe constituent l'aspect le plus évident, la sécurité en ligne va bien au-delà. Il est conseillé d'adopter… habitudes générales en matière de cybersécurité afin de minimiser le risque d'être victime de fuites, de logiciels malveillants ou d'hameçonnage.

- Maintenez toujours votre système d'exploitation, votre navigateur, vos applications et vos plugins à jour.De nombreuses attaques exploitent des vulnérabilités connues pour lesquelles des correctifs existent déjà, mais que les utilisateurs n'ont pas installés par négligence.

- Utilisez un antivirus et pare-feu correctement configuréNotamment sur les ordinateurs de bureau et portables. Elles ne constituent pas une barrière absolue, mais offrent une couche supplémentaire capable de détecter et de bloquer les menaces courantes avant qu'elles ne puissent causer des dommages.

- Allez prudemment csur le liens et pièces jointes suspectsLes courriels d'hameçonnage, les messages malveillants sur les réseaux sociaux ou les SMS peuvent usurper l'identité de votre banque, de votre fournisseur de messagerie ou d'une enseigne connue afin de voler vos identifiants ou d'installer un logiciel malveillant. Vérifiez toujours l'adresse réelle de l'expéditeur, méfiez-vous des messages qui semblent envoyés trop rapidement et ne saisissez jamais vos informations sur des sites web dont vous n'êtes pas certain de la légitimité.

- Évitez de vous connecter à des réseaux Wi-Fi publics. (cafés, aéroports, hôtels, etc.). Et si vous le faites, pensez à utiliser un VPN de confiance. Surtout lorsque vous manipulez des informations sensibles, comme des données bancaires en ligne ou des données professionnelles. Cela empêche toute personne connectée au même réseau d'espionner ou de manipuler votre trafic.

Que signifie réellement être « pwned » ?

Le terme « pwned » provient d'une ancienne faute d'orthographe de « owned » dans le monde des jeux vidéo en ligne, mais avec le temps, il en est venu à être utilisé pour décrire un compte ou un système qui a été compromisLorsque HIBP vous indique que vous avez été « piraté », cela signifie concrètement que certaines de vos informations d'identification se sont retrouvées dans une base de données publique ou entre les mains de pirates informatiques.

Cela ne signifie pas nécessairement que quelqu'un a déjà accédé à vos comptes, mais cela signifie que La combinaison nom d'utilisateur/adresse e-mail et mot de passe que vous avez utilisée ne peut plus être considérée comme secrète.À partir de là, les cybercriminels peuvent recourir à des techniques telles que le bourrage d'identifiants, qui consiste à essayer les mêmes clés sur des centaines de services différents jusqu'à trouver une faille.

C’est pourquoi il est si judicieux de vérifier régulièrement si vos adresses e-mail ou vos mots de passe ont été compromis lors de fuites de données, de réagir rapidement en cas de découverte d’une fuite, et surtout, Évitez de réutiliser vos mots de passe et privilégiez l'authentification à deux facteurs.L'HIBP est une pièce supplémentaire du puzzle, pas la solution complète, mais bien utilisée, elle peut vous offrir cette marge de réaction qui fait toute la différence.

Votre sécurité numérique dépend en grande partie de la combinaison Des outils comme Have I Been Pwned, les gestionnaires de mots de passe, l'authentification multifacteurs et des habitudes de navigation prudentesSi vous vérifiez régulièrement vos courriels et vos mots de passe, changez rapidement les mots de passe compromis, maintenez vos appareils à jour et soyez vigilant face aux messages suspects, vous réduirez considérablement les risques que quelqu'un prenne le contrôle de vos comptes ou vole votre identité en ligne.

Rédacteur spécialisé dans les problématiques technologiques et Internet avec plus de dix ans d'expérience dans différents médias numériques. J'ai travaillé comme éditeur et créateur de contenu pour des sociétés de commerce électronique, de communication, de marketing en ligne et de publicité. J'ai également écrit sur des sites Web d'économie, de finance et d'autres secteurs. Mon travail est aussi ma passion. Maintenant, à travers mes articles dans Tecnobits, j'essaie d'explorer toutes les actualités et les nouvelles opportunités que le monde de la technologie nous offre chaque jour pour améliorer nos vies.