- Deux vulnérabilités graves (CVE-2025-7850 et CVE-2025-7851) affectent les routeurs VPN TP-Link Omada et Festa.

- Il n'existe aucune preuve d'exploitation active ; TP-Link a publié un firmware et demande aux utilisateurs de changer leurs mots de passe.

- Les États-Unis envisagent de limiter les ventes de TP-Link pour des raisons de sécurité nationale ; l’entreprise nie tout lien avec la Chine.

- Les organisations en Espagne et dans l'UE doivent moderniser leurs réseaux, les segmenter et renforcer les contrôles d'accès.

Routeurs professionnels de Les gammes de VPN Omada et Festa de TP-Link Ces appareils présentent deux failles de sécurité critiques qui pourraient permettre à un attaquant d'en prendre le contrôle. L'alerte figure dans un rapport technique de Forescout Research – Vedere Labs, qui recommande l'application immédiate des correctifs nécessaires. Des mises à jour du firmware ont déjà été publiées par TP-Link..

Cette découverte intervient dans un contexte politique tendu : plusieurs agences fédérales américaines soutiennent une éventuelle initiative du ministère du Commerce visant à limiter les ventes futures de produits TP-Link pour des raisons de sécurité nationale. L'entreprise, quant à elle, nie tout lien opérationnel avec la Chine et affirme que ses filiales américaines... Ils ne sont pas soumis aux directives de renseignement du pays asiatique.

Qu'est-ce qui a été découvert exactement

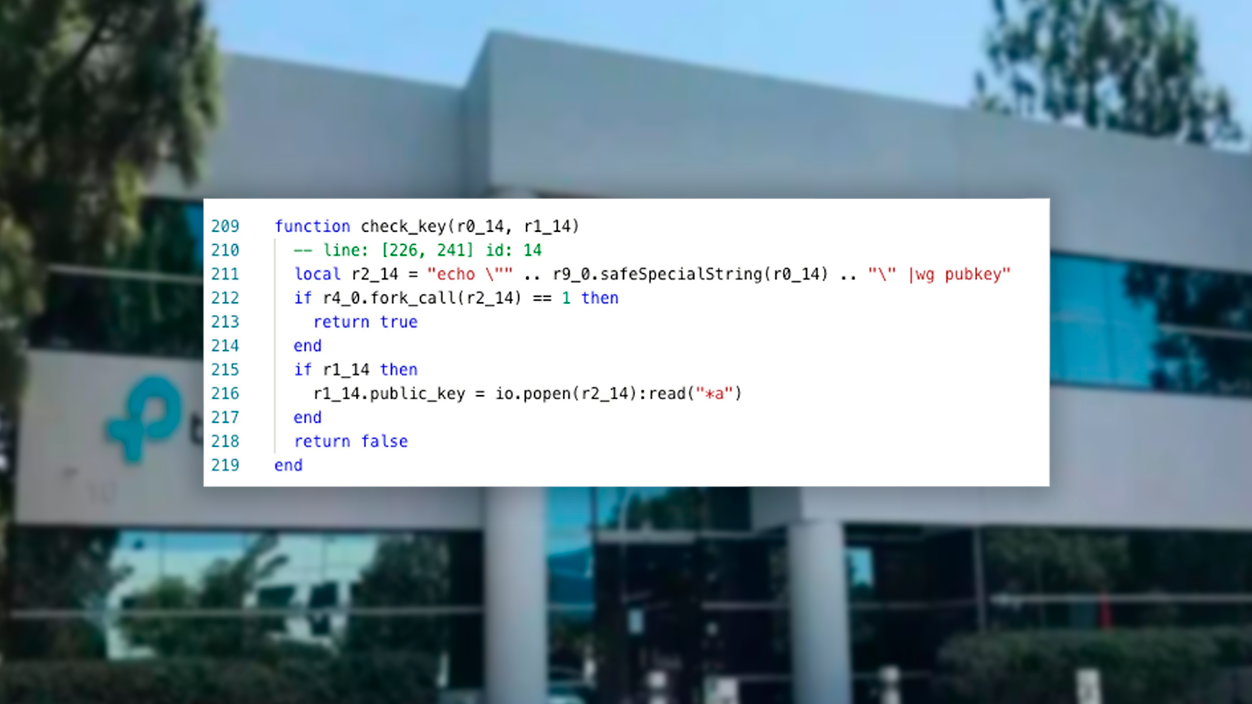

La première vulnérabilité, identifiée en tant que CVE-2025-7850, Elle permet l'injection de commandes du système d'exploitation en raison d'une désinfection insuffisante des entrées utilisateur.Avec un score de gravité de 9,3, dans certains scénarios Elle pourrait être exploitée même sans identifiants..

El deuxième décision, CVE-2025-7851 (score 8,7), Elle expose des fonctionnalités de débogage résiduelles permettant un accès root via SSH.En pratique, cette voie cachée pourrait accorder contrôle total du routeur à un attaquant qui parvient à l'exploiter.

Selon Forescout, les vulnérabilités affectent Équipements TP-Link Omada et routeurs VPN FestaCes appareils sont courants dans les PME, les bureaux distribués et les déploiements de réseaux d'entreprise. En Espagne et dans l'UE, ils sont fréquemment utilisés pour accès à distance et segmentation du sitePar conséquent, l'impact potentiel s'étend aux réseaux d'entreprises et aux environnements critiques.

Risque pratique : état des connaissances et solutions actuellement disponibles

Les chercheurs indiquent que Il n'existe aucune preuve publique d'exploitation active de ces deux défauts au moment de la publication du rapport. Cependant, les équipements TP-Link ont déjà été la cible de vastes réseaux de zombies, tels que Quad7, et de groupes liés à la Chine qui ont ont mené des attaques par pulvérisation de mots de passe contre les comptes Microsoft 365, entre autres campagnes.

Forescout et TP-Link recommandent de mettre à jour immédiatement le firmware vers les versions publiées afin de corriger les bugs.Après la mise à jour, TP-Link vous invite à modifier vos mots de passe d'administrateur. De plus, il est conseillé de mettre en œuvre des mesures de confinement pour réduire la surface d'attaque:

- Désactiver l'accès à distance à l'administration si ce n'est pas essentiel et le restreindre par des listes de contrôle d'accès (ACL) ou VPN.

- Rotation des identifiants et clés SSH, et utilisateurs autorisés à consulter sur l'appareil.

- Séparer le trafic de gestion dans un VLAN dédié et Limiter l'accès SSH aux adresses IP de confiance uniquement..

- Surveillez les journaux système et activer les alertes d'intrusion sur le périmètre.

Dans le contexte européen, ces actions correspondent aux exigences de gestion des correctifs et contrôle d'accès qui comprennent des cadres tels que NIS2 et les meilleures pratiques recommandées par des organisations telles que INCIBE ou CCN-CERT.

Bien que, durant son enquête, Forescout affirme avoir découvert des défauts supplémentaires en collaboration avec les laboratoires de TP-Link.Certaines présentent un potentiel d'exploitation à distance. Les détails techniques n'ont pas été divulgués, mais TP-Link devrait publier des correctifs pour ces problèmes. tout au long du premier trimestre 2026.

Pressions réglementaires aux États-Unis et leurs effets secondaires en Europe

Des sources citées par les médias américains affirment qu'un Processus interministériel impliquant la Justice, la Sécurité nationale et la DéfenseCet été, il a étudié un plan pour interdire la vente de nouveaux produits TP-Link dans le paysLes préoccupations portent sur le potentiel influences juridiques de Pékin et la possibilité de mises à jour malveillantes. TP-Link réfute ces soupçons et souligne qu'aucune autorité américaine ni la Maison Blanche n'ont pris de décision officielle à ce sujet.

Bien que le débat soit principalement national aux États-Unis, Ses effets pourraient se faire sentir en Europe.Des critères de passation des marchés publics et des évaluations des risques liés à la chaîne d'approvisionnement aux politiques d'homologation et de soutien. Pour les organisations présentes de part et d'autre de l'Atlantique, Il est conseillé de maintenir un posture de vigilance y politique de remplacement planifiée si nécessaire.

Que devraient faire les organisations en Espagne et dans l'UE ?

Outre l'application de correctifs et le renforcement des points d'accès, il est conseillé d'effectuer une inventaire complet des actifs Vérifiez le réseau (y compris les routeurs et les passerelles), les versions du micrologiciel et documentez les exceptions temporaires. Dans les PME disposant de moins de ressources, fiez-vous à leur réseau. fournisseur de services informatiques ou MSP pour valider les configurations sécurisées et la segmentation.

- Examen de l'exposition à Internet avec des numérisations de services ouverts.

- Politique de sauvegarde de configuration du routeur et plan de retournement.

- Journal des modifications et essais contrôlés après chaque mise à jour.

Des failles ayant déjà été identifiées, des correctifs disponibles et un débat réglementaire prenant de l'ampleur, La priorité est de corriger, de renforcer et de surveiller plutôt que de paniquer.La mise à jour du micrologiciel, le changement des mots de passe, la fermeture des accès inutiles et la surveillance des activités anormales sont des mesures qui, lorsqu'elles sont appliquées aujourd'hui, réduire drastiquement le risque lié aux réseaux professionnels et domestiques avancés.

Je suis un passionné de technologie qui a fait de ses intérêts de « geek » un métier. J'ai passé plus de 10 ans de ma vie à utiliser des technologies de pointe et à bricoler toutes sortes de programmes par pure curiosité. Aujourd'hui, je me spécialise dans l'informatique et les jeux vidéo. En effet, depuis plus de 5 ans, j'écris pour différents sites Web sur la technologie et les jeux vidéo, créant des articles qui cherchent à vous donner les informations dont vous avez besoin dans un langage compréhensible par tous.

Si vous avez des questions, mes connaissances s'étendent de tout ce qui concerne le système d'exploitation Windows ainsi qu'Android pour les téléphones mobiles. Et mon engagement est envers vous, je suis toujours prêt à consacrer quelques minutes et à vous aider à résoudre toutes les questions que vous pourriez avoir dans ce monde Internet.