- Windows et vos applications établissent de nombreuses connexions légitimes, mais il est essentiel d'identifier les processus et les adresses IP anormaux qui peuvent indiquer la présence de logiciels malveillants ou de logiciels non fiables.

- Des outils tels que netstat, Resource Monitor, Task Manager et Process Explorer vous permettent de relier chaque connexion à un processus spécifique et d'analyser sa légitimité.

- Vérifier la réputation des adresses IP sur VirusTotal ou AbuseIPDB, examiner les chemins d'accès et les signatures numériques, et utiliser le pare-feu pour bloquer les programmes suspects renforce la sécurité.

- Maintenir Windows à jour, utiliser un logiciel antivirus, éviter les téléchargements risqués et configurer correctement le pare-feu réduisent considérablement la probabilité d'attaques exploitant les vulnérabilités et les réseaux Wi-Fi non sécurisés.

Vous avez peut-être remarqué que vous Windows se connecte à des serveurs suspects Vous vous demandez peut-être si votre ordinateur a été piraté, alors que vous ne reconnaissez pas certains éléments. Dans ce cas, il est normal d'être inquiet. Entre les alertes antivirus, les avertissements du pare-feu et les listes interminables de connexions, il est normal de se sentir dépassé et de ne pas savoir faire la différence entre ce qui est normal et ce qui pourrait être dangereux.

La réalité est que Windows communique constamment avec Internet.Vous avez besoin de connexions pour mettre à jour vos logiciels, valider vos licences, synchroniser vos données ou simplement pour garantir le bon fonctionnement de vos programmes. Le problème survient lorsqu'une application inconnue, mal configurée ou malveillante se connecte à des serveurs suspects à votre insu. Cet article vous explique comment identifier ces connexions, déterminer leur légitimité et protéger votre ordinateur.

Pourquoi Windows semble se connecter à tant de serveurs (et ce n'est pas toujours une mauvaise chose)

Lorsqu'on examine pour la première fois les connexions de son ordinateur, c'est un véritable choc : des dizaines d'adresses IP, des ports étranges et des processus aux noms inconnus. La première réaction logique est de se dire : « Il se passe quelque chose de bizarre », mais Une grande partie de cette activité est parfaitement légitime et sans danger pour votre PC.

Windows et de nombreuses applications ont besoin se connecter à des serveurs de confiance Pour les tâches les plus courantes : téléchargement des mises à jour, vérification des signatures numériques, synchronisation des fichiers, chargement des publicités ou des statistiques d’utilisation, validation des licences, etc. Par exemple, Mise à jour WindowsVotre navigateur, votre client de messagerie ou même un simple éditeur de texte peuvent se connecter en arrière-plan.

Il est également normal qu'un même programme ouvre plusieurs connexions simultanées.Un navigateur, par exemple, établit des connexions différentes pour chaque onglet et pour chaque ressource (images, scripts, feuilles de style, etc.). Par conséquent, la présence de nombreuses connexions ouvertes n'est pas synonyme d'infection.

Le véritable problème survient lorsque Windows se connecte à des serveurs suspects.Surtout si le problème persiste, consomme beaucoup de ressources ou apparaît dans des emplacements système inhabituels (dossiers temporaires, emplacements mal orthographiés, répertoires peu courants, etc.). C'est là qu'il faut enquêter.

Comment afficher les connexions actives sous Windows à l'aide de netstat et d'autres outils

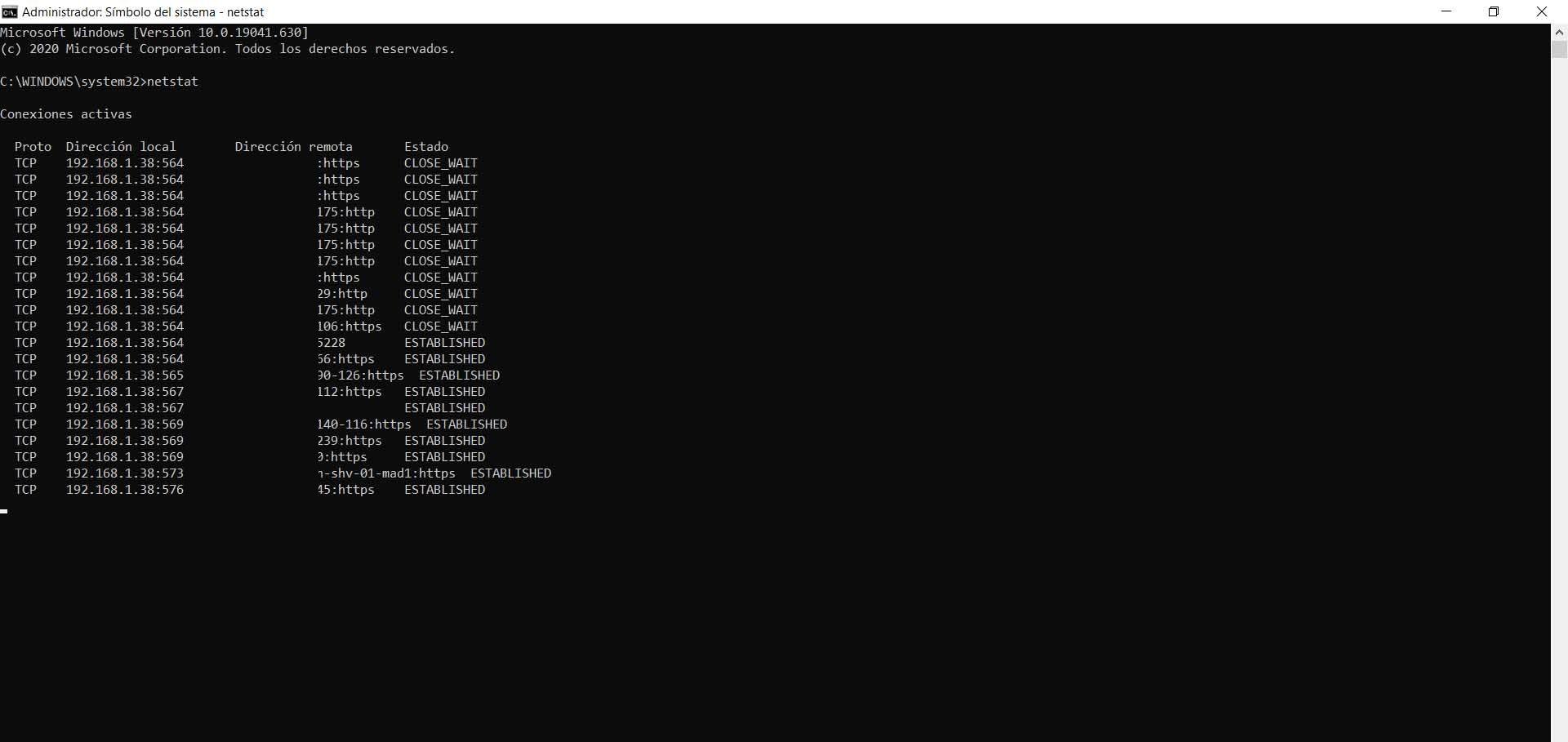

La forme classique de Vérifiez quelles connexions sont ouvertes sur votre PC sous Windows. Il utilise la console avec la commande netstatEn le combinant avec d'autres utilitaires système tels que Outils NirSoft Vous pouvez déterminer précisément quel programme est associé à chaque connexion.

Si vous exécutez la commande dans le terminal netstat -ano, vous obtiendrez une liste détaillée des connexions actives, des ports utilisés, de l'état et du PID (identifiant de processus) associé.Vous verrez les connexions entrantes et sortantes, et vous pourrez rapidement identifier les adresses IP qui communiquent avec votre ordinateur.

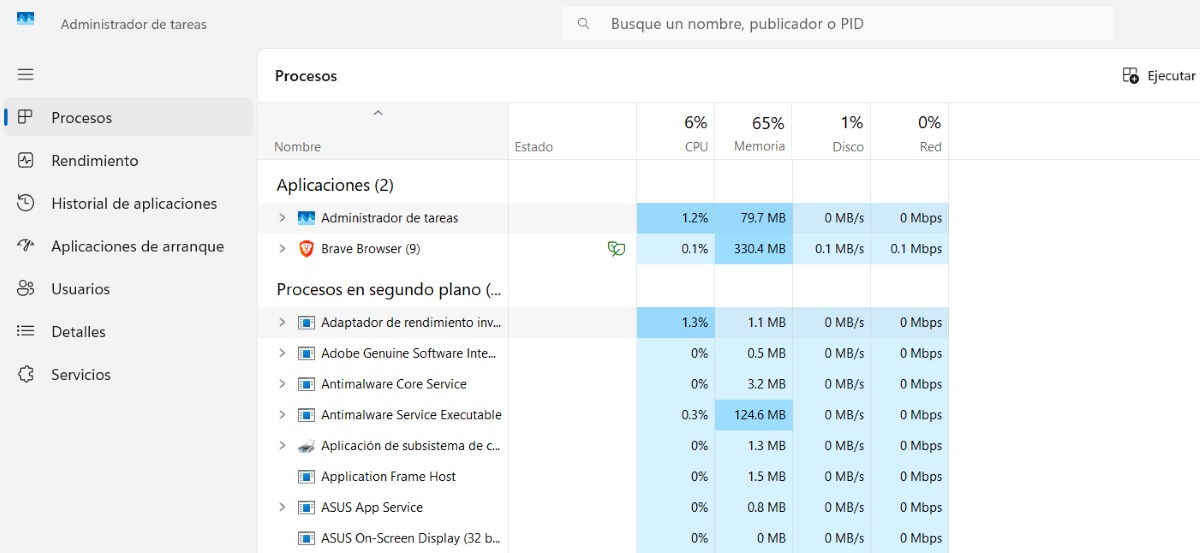

La prochaine étape est lier ces PID à des programmes spécifiquesPour ce faire, vous pouvez utiliser tasklist Depuis la console elle-même ou le Gestionnaire des tâches, vous saurez si la connexion est établie par votre navigateur, un service système, Windows Update ou une application inconnue.

En plus de netstat, Windows intègre les Moniteur de ressourcesDans l'onglet Réseau, vous pouvez voir quels processus envoient et reçoivent des données, à quelles adresses ils se connectent et quelle quantité de trafic ils consomment ; si vous souhaitez approfondir le sujet, vous pouvez apprendre comment… Maîtriser le gestionnaire de tâches pour mieux interpréter ces données.

Pour une analyse encore plus approfondie, Explorateur de processus Sysinternals L'outil officiel de Microsoft permet de voir quels processus ont des connexions Internet ouvertes, qui a signé le fichier exécutable, où il est installé et quels autres fichiers ou clés de registre il utilise. C'est une ressource précieuse pour déterminer si Windows se connecte à des serveurs suspects.

Identifiez si une connexion ou une adresse IP est suspecte.

Une fois que vous avez localisé une adresse IP ou un processus que vous ne reconnaissez pas, l'important est pour savoir s'il s'agit réellement de quelque chose de dangereux ou tout simplement un service légitime dont vous ignoriez l'existence. Voici la marche à suivre :

- Examinez la réputation de l'adresse IPCopiez l'adresse IP qui a attiré votre attention et vérifiez son statut sur des plateformes comme VirusTotal ou AbuseIPDB. Ces sites web indiquent si cette adresse IP a été associée à des réseaux de zombies, des serveurs de logiciels malveillants, des attaques de phishing ou des serveurs proxy compromis.

- En parallèle, examinez le processus qui utilise cette adresse IP.À l'aide du PID affiché par netstat ou le Moniteur de ressources, ouvrez le Gestionnaire des tâches, accédez à l'onglet « Détails » et repérez cet identifiant. Vérifiez le nom de l'exécutable, son chemin d'accès sur le disque et, si nécessaire, ouvrez ses « Propriétés » pour consulter des informations telles que sa date de création ou sa signature numérique.

Si le fichier se trouve à un emplacement inhabituel, il ne possède pas de signature numérique fiable. Si vous constatez que le fichier est lié à des logiciels piratés, des cracks, des générateurs de clés ou des téléchargements provenant de sources douteuses, soyez vigilant. En cas de doute, vous pouvez rechercher le nom du fichier exécutable sur des sites web comme File.net, qui répertorient de nombreux processus courants et permettent de déterminer s'il s'agit de programmes système ou non.

Utilisation du Gestionnaire des tâches pour rechercher les processus malveillants sous Windows

Le Gestionnaire des tâches est probablement L'outil le plus sous-estimé pour détecter si Windows se connecte à des serveurs suspectsWindows l'intègre par défaut et, utilisé correctement, il peut vous sortir de bien des situations délicates.

Pour l'ouvrir, vous pouvez cliquer avec le bouton droit sur le bouton Démarrer et choisir « Gestionnaire des tâches », ou utiliser le raccourci clavier. Ctrl + Alt + Suppr Sélectionnez-le ensuite dans le menu. Une fois à l'intérieur, dans l'onglet « Processus », vous verrez ce qui s'exécute en temps réel et le pourcentage de ressources (CPU, mémoire, disque et réseau) consommé par chaque élément.

Lorsque vous soupçonnez un problème (ralentissements, ventilateur tournant en continu, connexion lente), Recherchez les processus que vous ne reconnaissez pas et qui consomment beaucoup de ressources.Posez-vous les questions suivantes : « Est-ce que je reconnais cette application ? » et « Est-il normal qu’elle utilise autant de ressources processeur ou réseau en ce moment ? »

- Si vous identifiez un processus étrange, cliquez avec le bouton droit et accédez à « Propriétés ».Vous y trouverez le chemin d'accès complet du fichier, le fabricant, la version et d'autres informations qui vous permettront de déterminer s'il est fiable. En cas de doute, vous pouvez effectuer une recherche en ligne ou sur des sites spécialisés afin de vérifier s'il est classé comme sûr ou malveillant.

- Si vous confirmez qu'il s'agit d'un processus malveillant ou hautement suspectVous pouvez le sélectionner et cliquer sur « Fin de tâche » pour l'arrêter. S'il s'agissait bien d'un logiciel malveillant, vous devriez constater une amélioration des performances, mais cela ne signifie pas que le problème est complètement résolu : il est essentiel d'effectuer une analyse complète avec votre antivirus juste après.

Contrôle des processus sous macOS et alternatives à netstat

Si vous possédez également des appareils Apple, il est utile de savoir que macOS dispose d'un outil équivalent pour contrôler les processus et les connexions, même si la méthode d'accès est différente. Cet outil principal s'appelle « Moniteur d’activité ». C'est celui qui nous permettra de détecter si Windows se connecte à des serveurs suspects.

Lorsque vous ouvrez le Moniteur d'activité, vous verrez la liste de toutes les applications et processus en cours d'exécution.Comme sous Windows, certains noms peuvent vous sembler inconnus, mais cela ne signifie pas pour autant qu'ils sont malveillants. Vous pouvez cliquer sur n'importe lequel d'entre eux, puis sur l'icône d'information (le « i » en haut) pour afficher des détails tels que leur chemin d'accès sur le disque ou le pourcentage de mémoire qu'ils utilisent.

Pour une analyse plus technique des connexions sous macOSLe terminal est aussi votre allié. Des commandes comme lsof -i Ils vous indiquent quels processus utilisent les ports réseau et avec quelles adresses distantes ils communiquent, de manière similaire à la fonction netstat de Windows.

Si vous détectez un processus suspect sur votre Mac, vous pouvez le sélectionner dans le Moniteur d'activité. Appuyez sur l'icône « X » pour la fermer. Si, malgré tout, vous ne constatez rien d'anormal mais que l'appareil continue de mal fonctionner, le système vous permet d'effectuer un diagnostic en cliquant sur l'icône d'engrenage située dans la barre supérieure de l'application.

Protocole pratique pour l'analyse des adresses IP et des processus suspects

Quand l'alarme se déclenche parce que vous voyez une adresse IP étrange ou un processus inconnuLe pire que vous puissiez faire, c'est d'agir à l'aveuglette. Il est bien plus efficace de suivre un protocole court et précis qui vous permettra de prendre des décisions éclairées. Le voici :

- Rassemblez des informationsNotez l'adresse IP suspecte, le PID, le nom du processus et le chemin d'accès au fichier exécutable. À l'aide de ces informations, vérifiez la réputation de l'adresse IP sur VirusTotal ou AbuseIPDB et l'origine du processus via Process Explorer ou les propriétés du fichier.

- Bloquer l'adresse IP du pare-feu WindowsVous pouvez y créer une nouvelle règle de trafic sortant et choisir si vous souhaitez bloquer par programme ou par port, afin que le logiciel ne puisse plus se connecter à Internet.

- Effectuez une analyse complète du système avec votre logiciel antivirus. (Windows Defender, Malwarebytes ou une autre solution fiable). Lancez une analyse de tous les disques et portez une attention particulière aux fichiers liés au processus que vous avez identifié comme suspect.

- Documentez ce qui s'est passé.Veuillez indiquer la date et l'heure de la détection, l'adresse IP, le PID et le nom du processus, les résultats de VirusTotal ou d'AbuseIPDB, ainsi que les actions entreprises (blocage, suppression, mise en quarantaine, etc.). Ce bref « journal d'incidents » s'avérera très utile en cas de réapparition de symptômes similaires.

Processus malveillants, logiciels malveillants et performances : quand votre PC ralentit

Windows se connecte-t-il réellement à des serveurs suspects ? Souvent, le premier signe d’un problème n’est pas un message d’erreur, mais plutôt un ralentissement inhabituel de l’ordinateur.

Dans la plupart des cas, il n'y a pas lieu de s'inquiéter.Ce ralentissement est souvent dû à l'installation de mises à jour système, à l'ouverture simultanée de plusieurs applications gourmandes en ressources ou à l'utilisation de la connexion Internet par d'autres personnes du foyer. Cependant, il peut parfois être causé par un logiciel malveillant s'exécutant en arrière-plan.

Cependant, il est vrai que Les virus et autres types de codes malveillants peuvent exploiter les failles de votre ordinateur. Pour miner des cryptomonnaies, envoyer des spams, participer à des attaques distribuées ou voler des informations, tout cela consomme du processeur, de la mémoire et de la bande passante sans même que vous vous en rendiez compte.

Bien qu'un antivirus à jour réduise considérablement les risques, aucune solution n'est infaillible. Il arrive parfois qu'un virus parvienne à passer entre les mailles du filet, notamment si vous installez des logiciels piratés, ouvrez des pièces jointes suspectes ou connectez des périphériques USB provenant de sources inconnues. C'est pourquoi il est si important d'utiliser un antivirus. savoir identifier les processus et les connexions anormauxIl vous offre une seconde couche de défense en plus de l'antivirus.

Meilleures pratiques pour réduire le risque de connexions dangereuses

Outre la mise à jour de Windows et de ses pilotes, il existe un certain nombre de habitudes ce qui réduit considérablement les risques que vos connexions aboutissent sur des serveurs malveillants ou que quelqu'un puisse exploiter les failles de sécurité.

- Méfiez-vous des courriels suspects.Règle d'or : n'ouvrez pas les messages provenant d'expéditeurs inconnus et ne téléchargez pas les pièces jointes inattendues, même si elles semblent provenir d'une source légitime. De nombreuses attaques commencent par un simple courriel d'hameçonnage.

- Utilisez des mots de passe forts et différents pour chaque serviceÉvitez d'utiliser des informations personnelles évidentes (dates de naissance, numéros de téléphone, noms de famille) et optez pour de longues combinaisons de lettres, de chiffres et de symboles, de préférence gérées par un gestionnaire de mots de passe.

- Naviguez sur des sites Web de confiance et évitez de télécharger des fichiers provenant de sites douteux.C'est particulièrement vrai pour les logiciels gratuits, les cracks, les contenus piratés ou les installateurs non officiels. C'est là que la plupart des logiciels malveillants se dissimulent sous l'apparence d'un « cadeau ».

- Évitez les réseaux Wi-Fi publics ou ouverts.Dans les cafés, les aéroports ou les centres commerciaux, il est préférable d'éviter de se connecter à ses comptes bancaires, à sa messagerie professionnelle ou à d'autres services sensibles. Si vous n'avez pas d'autre choix, envisagez d'utiliser un VPN pour chiffrer votre trafic et empêcher les autres utilisateurs du même réseau d'espionner ou de manipuler vos connexions.

- Vérifiez régulièrement les paramètres de votre pare-feu Windows. Pour vérifier qu'il est activé et fonctionnel. Si, après l'avoir activé, vous constatez que certaines applications légitimes (comme les navigateurs, les clients de jeux ou les applications de messagerie) cessent de se connecter, vous pouvez ajuster des règles spécifiques au lieu de désactiver l'ensemble du pare-feu, ce qui est fortement déconseillé du point de vue de la sécurité.

Comprendre ce que fait votre PC lorsqu'il « communique » avec Internet Cela vous procure un précieux sentiment de contrôle. En comprenant vos processus, en surveillant les connexions et en appliquant quelques bonnes pratiques, vous pouvez minimiser à la fois le risque que Windows se connecte à des serveurs réellement dangereux et les inquiétudes inutiles concernant des activités qui, bien que bruyantes, sont parfaitement normales.

Rédacteur spécialisé dans les problématiques technologiques et Internet avec plus de dix ans d'expérience dans différents médias numériques. J'ai travaillé comme éditeur et créateur de contenu pour des sociétés de commerce électronique, de communication, de marketing en ligne et de publicité. J'ai également écrit sur des sites Web d'économie, de finance et d'autres secteurs. Mon travail est aussi ma passion. Maintenant, à travers mes articles dans Tecnobits, j'essaie d'explorer toutes les actualités et les nouvelles opportunités que le monde de la technologie nous offre chaque jour pour améliorer nos vies.