- Wireshark vous permet de capturer et d’analyser tout le trafic réseau sous Windows, ce qui facilite la résolution des problèmes, l’optimisation des performances et l’apprentissage des protocoles.

- Son interface intuitive, ses multiples options de filtrage et de personnalisation en font un outil utile aussi bien pour les débutants que pour les experts en réseau et en cybersécurité.

- L’utilisation responsable et éthique de Wireshark, ainsi que l’adoption de mesures de sécurité et de conformité légale, sont essentielles pour protéger la confidentialité et éviter les risques.

Vous êtes-vous déjà demandé Que se passe-t-il réellement sur votre réseau lorsque vous naviguez, jouez en ligne ou gérez des appareils connectés ? Si vous êtes simplement curieux des mystères qui circulent sur votre WiFi, ou si vous avez simplement besoin d'un outil professionnel pour Analysez le trafic réseau et détectez les problèmes de connexion, sûrement le nom de Wireshark a déjà retenu votre attention.

Eh bien, dans cet article, vous découvrirez sans détours tous les détails sur Wireshark:Qu'est-ce que c'est, à quoi ça sert dans Windows, comment l'installer et les meilleurs conseils avant de commencer à capturer des données. Allons-y.

Qu'est-ce que Wireshark ? Décomposer le titan de l'analyse de réseau

Wireshark est l'analyseur de protocole réseau le plus populaire et le plus reconnu au monde.. Cet outil gratuit, open source et puissant vous permet de capturer et examiner tout le trafic réseau qui passe par votre ordinateur, qu'il s'agisse d'une machine Windows, Linux, macOS ou même de systèmes comme FreeBSD et Solaris. Avec Wireshark, vous pouvez voir, en temps réel ou après enregistrement, exactement quels paquets entrent et sortent de votre ordinateur, leur source, leur destination, leurs protocoles, et même les décomposer pour obtenir des détails de chaque couche selon le modèle OSI.

Contrairement à de nombreux analyseurs, Wireshark se distingue par son interface graphique intuitive, mais propose également une version console puissante appelée TShark pour ceux qui préfèrent la ligne de commande ou ont besoin d'effectuer des tâches automatisées. La flexibilité de Wireshark Il vous permet d'analyser une connexion pendant que vous naviguez, d'effectuer des audits de sécurité professionnels, de résoudre les goulots d'étranglement du réseau ou d'apprendre à partir de zéro comment fonctionnent les protocoles Internet, le tout depuis votre propre PC !

Téléchargez et installez Wireshark sur Windows

L'installation de Wireshark sur Windows est un processus simple., mais il est conseillé de le faire étape par étape afin de ne pas laisser de détails en suspens, notamment en ce qui concerne les autorisations et les pilotes supplémentaires pour la capture.

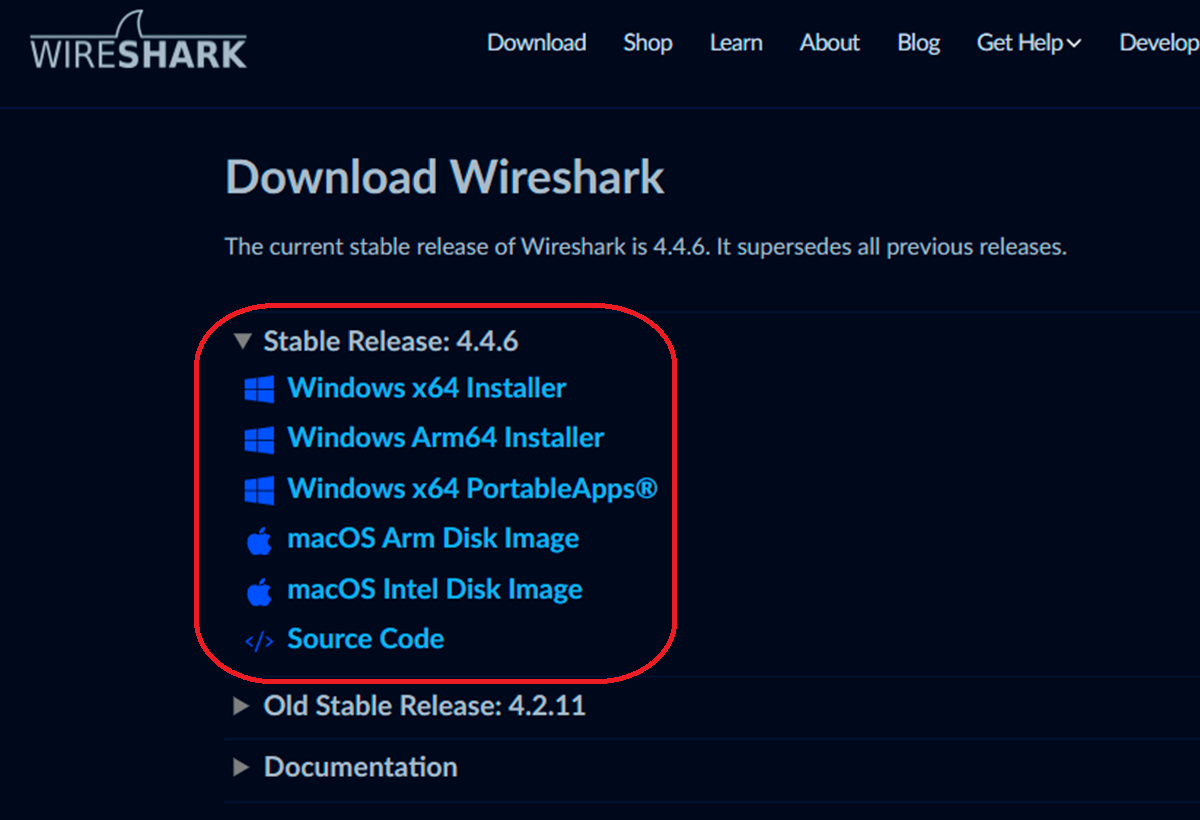

- Téléchargement officiel : Accéder le site officiel de Wireshark et choisissez la version Windows (32 ou 64 bits selon votre système).

- Exécutez le programme d'installation : Double-cliquez sur le fichier téléchargé et suivez l'assistant. Acceptez les options par défaut si vous avez des questions.

- Facteurs essentiels : Lors de l'installation, l'installateur vous demandera installer Npcap. Ce composant est essentiel, car il permet à votre carte réseau de capturer des paquets en mode « promiscuous ». Accepter son installation.

- Terminer et redémarrer : Une fois le processus terminé, redémarrez votre ordinateur pour vous assurer que tous les composants sont prêts.

Prêt! Vous pouvez maintenant commencer à utiliser Wireshark à partir du menu Démarrer de Windows. Veuillez noter que ce programme est fréquemment mis à jour, il est donc judicieux de vérifier de temps en temps les nouvelles versions.

Fonctionnement de Wireshark : capture et affichage des paquets

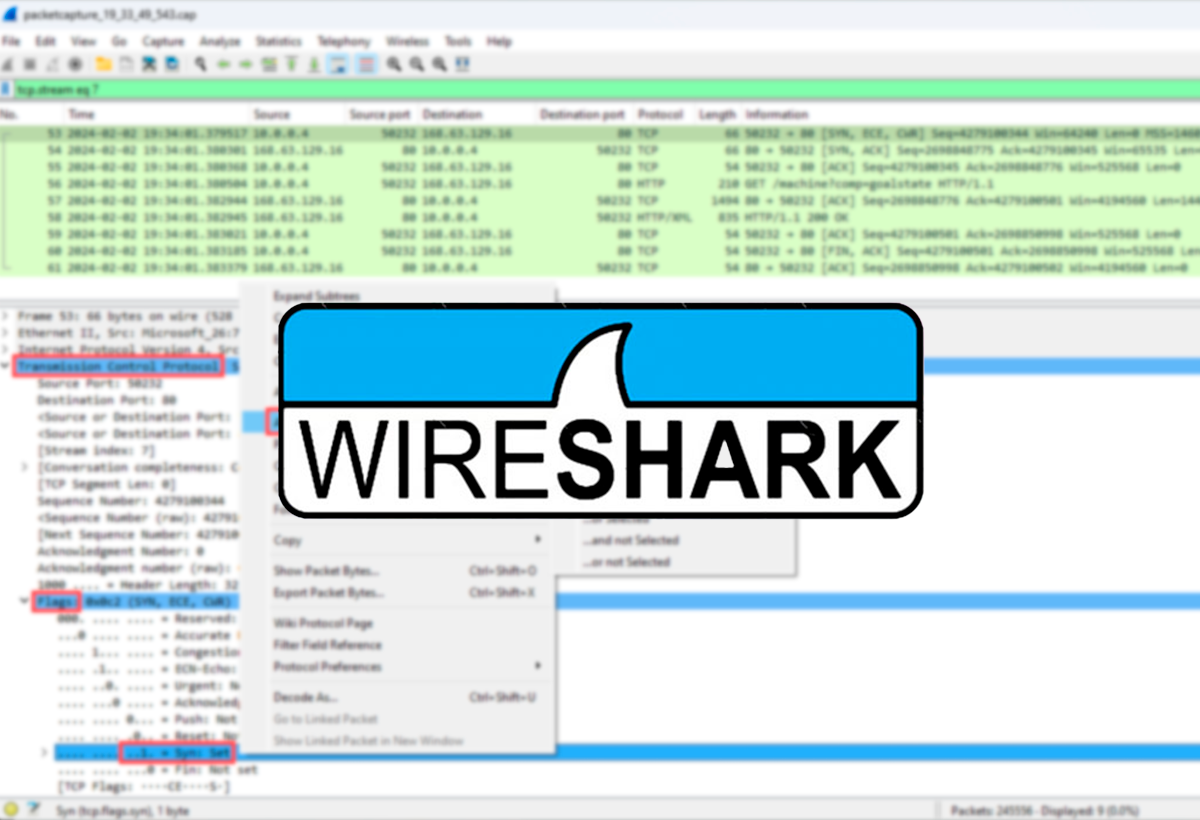

Lorsque vous ouvrez Wireshark, La première chose que vous verrez est la liste de toutes les interfaces réseau disponibles sur votre système.: Cartes réseau filaires, WiFi et même adaptateurs virtuels si vous utilisez des machines virtuelles comme VMware ou VirtualBox. Chacune de ces interfaces représente un point d’entrée ou de sortie pour les informations numériques.

Pour commencer à capturer des données, Il vous suffit de double-cliquer sur l'interface souhaitéeDès lors, Wireshark affichera en temps réel tous les paquets qui circulent par cette carte, en les triant par colonnes telles que le numéro de paquet, l'heure de capture, la source, la destination, le protocole, la taille et des détails supplémentaires.

Lorsque vous souhaitez arrêter la capture, appuyez sur la touche bouton d'arrêt rouge. Vous pouvez enregistrer vos captures au format .pcap pour les analyser ultérieurement, les partager ou même les exporter dans différents formats (CSV, texte, compressé, etc.). C'est cette flexibilité qui fait Wireshark est un outil indispensable aussi bien pour les analyses ponctuelles que pour les audits complets..

Premiers pas : conseils avant de prendre une capture d'écran sous Windows

Pour garantir que vos premières captures Wireshark soient utiles et ne finissent pas par être remplies de bruit non pertinent ou de données confuses, il existe plusieurs recommandations clés à suivre :

- Fermez les programmes inutiles:Avant de démarrer une capture, quittez les applications qui génèrent du trafic en arrière-plan (mises à jour, chats, clients de messagerie, jeux, etc.). De cette façon, vous éviterez de mélanger du trafic non pertinent.

- Contrôler le pare-feu:Les pare-feu peuvent bloquer ou modifier le trafic. Envisagez de le désactiver temporairement si vous recherchez une capture complète.

- Capturez uniquement ce qui est pertinentSi vous souhaitez analyser une application spécifique, attendez une seconde ou deux après le démarrage de la capture pour lancer l'application, et faites de même lors de sa fermeture avant d'arrêter l'enregistrement.

- Connaissez votre interface active: Assurez-vous de sélectionner la bonne carte réseau, surtout si vous disposez de plusieurs adaptateurs ou si vous êtes sur un réseau virtuel.

En suivant ces directives, vos captures d’écran seront beaucoup plus propres et plus utiles pour toute analyse ultérieure..

Filtres dans Wireshark : comment se concentrer sur l'essentiel

L’une des fonctionnalités les plus puissantes de Wireshark est les filtres. Il existe deux types de base :

- Filtres de capture:Ils sont appliqués avant de commencer la capture, vous permettant de collecter uniquement le trafic qui vous intéresse dès le départ.

- Afficher les filtres:Ces éléments s'appliquent à la liste des paquets déjà capturés, vous permettant d'afficher uniquement ceux qui répondent à vos critères.

Parmi les filtres les plus courants, on trouve :

- Par protocole: Filtre uniquement les paquets HTTP, TCP, DNS, etc.

- Par adresse IP:Par exemple, affichez uniquement les paquets provenant ou destinés à une adresse IP spécifique à l'aide de ip.src == 192.168.1.1 o ip.dst == 8.8.8.8.

- Par port: Limite les résultats à un port spécifique (tcp.port == 80).

- Par chaîne de texte: Localise les packages qui contiennent un mot-clé dans leur contenu.

- Par adresse MAC, longueur de paquet ou plage IP.

De plus, les filtres peuvent être combinés avec des opérateurs logiques (et, or, pas) pour des recherches très précises, telles que tcp.port == 80 et ip.src == 192.168.1.1.

Que pouvez-vous capturer et analyser avec Wireshark sous Windows ?

Wireshark est capable d'interpréter plus de 480 protocoles différents, des bases comme TCP, UDP, IP, aux protocoles spécifiques aux applications, IoT, VoIP et bien d'autres. Cela signifie que vous pouvez examiner tous les types de trafic réseau, des simples requêtes DNS aux sessions SSH cryptées, aux connexions HTTPS, aux transferts FTP ou au trafic SIP de la téléphonie Internet.

En plus, Wireshark prend en charge les formats de capture standard tels que tcpdump (libpcap), pcapng et autres, et vous permet de compresser et de décompresser des captures d'écran à la volée en utilisant GZIP pour économiser de l'espace. Pour le trafic chiffré (TLS/SSL, IPsec, WPA2, etc.), si vous disposez des bonnes clés, vous pouvez même déchiffrer les données et visualiser leur contenu d'origine.

Capture détaillée du trafic : recommandations supplémentaires

Avant de commencer toute capture importante, suivez ce protocole pour maximiser l’utilité des informations collectées.:

- Choisissez la bonne interface:Normalement, votre adaptateur actif sera celui correspondant à la connexion que vous utilisez. Si vous avez des doutes, vérifiez lequel est connecté à partir des paramètres réseau Windows.

- Plantez le décor:Ouvrez uniquement les programmes ou applications qui généreront le trafic que vous souhaitez analyser.

- Isoler le phénomèneSi vous souhaitez analyser le trafic de l'application, suivez cette séquence : lancez l'application après avoir démarré la capture, effectuez l'action que vous souhaitez analyser et fermez l'application avant d'arrêter l'enregistrement.

- Enregistrez la capture d'écran : Arrêtez l'enregistrement, allez dans Fichier > Enregistrer et choisissez .pcap ou votre format préféré.

Ainsi, vous atteindrez vos objectifs. fichiers propres et faciles à analyser, sans aucun trafic indésirable mélangé.

Exemples illustratifs : analyse du trafic avec Wireshark

Disons que vous avez deux ordinateurs sur votre réseau local et que l’un d’eux cesse d’accéder à Internet. Vous pouvez utiliser Wireshark pour capturer le trafic de cette machine. et voyez s'il y a des erreurs lors de la résolution des adresses DNS, si les paquets n'atteignent pas le routeur ou si un pare-feu bloque les communications.

Un autre cas typique : détecter si un site Web ne crypte pas correctement votre connexion. Si vous vous connectez à un site Web sans HTTPS et appliquez un filtre HTTP combiné à votre nom d'utilisateur, vous pourriez même voir votre mot de passe circuler en clair sur le réseau, une démonstration concrète du risque des sites Web non sécurisés.

Wireshark et sécurité : risques, attaques et mesures de protection

La puissance de Wireshark est également son plus grand risque : Entre de mauvaises mains, il peut faciliter la capture d’informations d’identification, l’espionnage ou révéler des informations sensibles.. Voici quelques menaces et recommandations :

- Bourrage d'informations d'identification (attaques par force brute sur les informations d'identification):Si vous capturez le trafic SSH, Telnet ou autre service, vous pouvez observer des tentatives de connexion automatisées. Faites attention aux sessions plus longues (elles sont généralement réussies), à la taille des paquets et au nombre de tentatives pour détecter les modèles suspects.

- Risque de trafic externe: Filtrez tout le trafic SSH qui ne provient pas de votre réseau interne : si vous voyez des connexions provenant de l'extérieur, soyez vigilant !

- Mots de passe en texte clair:Si un site Web transmet des noms d'utilisateur et des mots de passe non chiffrés, vous le verrez dans la capture d'écran. N'utilisez jamais Wireshark pour obtenir ces données sur des réseaux étrangers. N’oubliez pas que le faire sans autorisation est illégal.

- Consentement et légalité:Analyse uniquement le trafic provenant de ses propres réseaux ou avec une autorisation explicite. La loi est très claire sur ce point, et une mauvaise utilisation peut avoir de graves conséquences.

- Transparence et éthique:Si vous travaillez dans un environnement d’entreprise, informez les utilisateurs de l’analyse et de son objectif. Le respect de la vie privée est aussi important que la sécurité technique.

Alternatives à Wireshark : autres options pour l'analyse réseau

Wireshark est la référence incontestée, mais il existe d’autres outils qui peuvent compléter ou, dans des situations spécifiques, remplacer son utilisation :

- Tcpdump:Idéal pour les environnements Unix/Linux, fonctionne sur la ligne de commande. Il est léger, rapide et flexible pour des captures rapides ou des tâches automatisées.

- Requin des nuages:Plateforme Web pour le téléchargement, l'analyse et le partage de captures de paquets à partir du navigateur. Très utile pour les environnements collaboratifs.

- SmartSniff:Concentré sur Windows, facile à utiliser pour les captures ponctuelles et la visualisation des conversations entre les clients et les serveurs.

- ColaSoft Capsa:Analyseur de réseau graphique qui se distingue par la simplicité de son interface et ses options spécifiques pour l'analyse des ports, l'exportation et la visualisation compacte.

Le choix de la meilleure alternative dépend de vos besoins spécifiques.: vitesse, interface graphique, collaboration en ligne ou compatibilité avec du matériel spécifique.

Paramètres avancés : mode promiscuité, moniteur et résolution de nom

Le mode promiscuité permet à la carte réseau de capturer non seulement les colis qui lui étaient destinés, mais tout le trafic qui circule sur le réseau auquel il est connecté. Il est essentiel pour analyser les réseaux d’entreprise, les hubs partagés ou les scénarios de test de pénétration.

Sous Windows, accédez à Capture > Options, sélectionnez l'interface et cochez la case du mode promiscuité. Gardez à l’esprit que sur les réseaux Wi-Fi, à l’exception d’un matériel très spécifique, vous ne verrez que le trafic provenant de votre propre appareil.

D'autre part, La résolution de noms convertit les adresses IP en noms de domaine lisibles (par exemple, 8.8.8.8 dans google-public-dns-a.google.com). Vous pouvez activer ou désactiver cette option depuis Édition > Préférences > Résolution de nom. Cela aide beaucoup à identifier les périphériques lors d'une analyse, même si cela peut ralentir le processus s'il y a de nombreuses adresses à résoudre.

Je suis un passionné de technologie qui a fait de ses intérêts de « geek » un métier. J'ai passé plus de 10 ans de ma vie à utiliser des technologies de pointe et à bricoler toutes sortes de programmes par pure curiosité. Aujourd'hui, je me spécialise dans l'informatique et les jeux vidéo. En effet, depuis plus de 5 ans, j'écris pour différents sites Web sur la technologie et les jeux vidéo, créant des articles qui cherchent à vous donner les informations dont vous avez besoin dans un langage compréhensible par tous.

Si vous avez des questions, mes connaissances s'étendent de tout ce qui concerne le système d'exploitation Windows ainsi qu'Android pour les téléphones mobiles. Et mon engagement est envers vous, je suis toujours prêt à consacrer quelques minutes et à vous aider à résoudre toutes les questions que vous pourriez avoir dans ce monde Internet.