- Google puede bloquear inicios de sesión legítimos cuando detecta patrones de riesgo, pero también genera falsos positivos.

- Es esencial diferenciar avisos reales de Google de intentos de phishing antes de introducir credenciales.

- Revisar actividad reciente, cambiar contraseña, configurar 2FA y limpiar dispositivos y apps conectadas reduce el riesgo.

- Adoptar buenas prácticas (contraseñas únicas, revisiones de seguridad periódicas y cautela con enlaces) minimiza futuros hackeos.

Si detecta algo raro en tu cuenta, Google bloquea inicios de sesión legítimos. Un exceso de celo que, en principio, es de agradecer, pero que puede ser muy molesto. Así, esos inicios de sesión totalmente legítimos son marcados como “actividad sospechosa”. A veces ocurre incluso cuando tu propio ordenador está apagado.

En las siguientes líneas vas a ver qué significan estos avisos, cómo distinguir si el bloqueo es legítimo de Google o un phishing, qué hacer paso a paso cuando te llega un aviso de actividad sospechosa, por qué se producen falsos positivos y cómo blindar tu cuenta para que sea muchísimo más difícil que alguien llegue a entrar en ella.

Qué significa que Google bloquee un inicio de sesión por “actividad sospechosa”

Cuando recibes un correo o SMS del tipo “Se ha evitado un inicio de sesión sospechoso” o un aviso en tu móvil que dice que han bloqueado un acceso raro, lo que ha pasado es que los sistemas automáticos de Google han detectado un patrón de riesgo y han decidido cortar por lo sano.

Ese bloqueo puede deberse a ubicaciones poco habituales, dispositivos o comportamientos que no encajan con lo que sueles hacer: un país en el que nunca has estado, un navegador distinto al habitual, un horario muy raro o un patrón técnico que se parece a un ataque automatizado.

En muchos casos, antes de que recibas tú la alerta, Google ya ha pedido al supuesto usuario que verifique su identidad con una pregunta adicional, un código en el móvil o similar. Si esa verificación falla o nunca se llega a hacer, el sistema marca el intento como sospechoso, lo bloquea y te avisa.

Esto se aplica tanto a cuentas personales como a cuentas de empresas con Google Workspace, donde los administradores pueden recibir alertas de inicios de sesión anómalos en las cuentas de sus usuarios cuando Google sospecha que alguien tiene la contraseña.

Cómo revisar si ha habido actividad sospechosa en tu cuenta de Google

Lo primero ante cualquier alerta de seguridad es comprobar si de verdad ha pasado algo raro o si parece un falso positivo. Para ello, Google ofrece un panel bastante claro en tu cuenta.

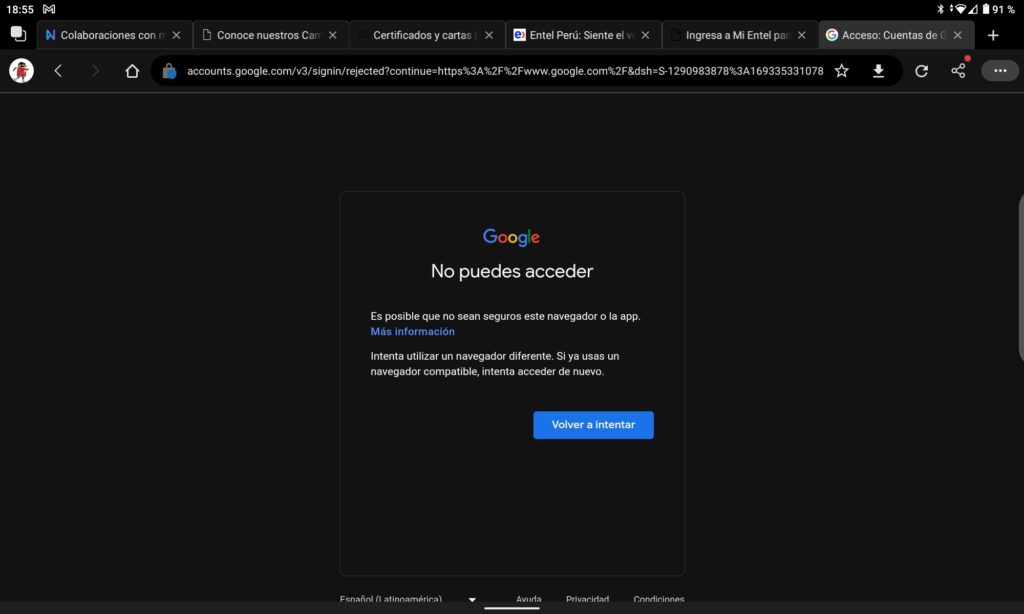

- Accede a tu cuenta de Google escribiendo directamente accounts.google.com en el navegador.

- En el menú de la izquierda, entra en el apartado Seguridad.

- Busca el bloque “Actividades recientes relacionadas con la seguridad” y haz clic en “Revisar actividades relacionadas con la seguridad”.

- Verás un listado con inicios de sesión recientes, cambios de contraseña, nuevos dispositivos, etc.. Haz clic en cada elemento para ver más detalles: ubicación aproximada, tipo de dispositivo, navegador, dirección IP…

- Si identificas una actividad que no te cuadra (un país en el que no has estado, un navegador que no usas, un sistema operativo que no es el tuyo), pulsa en “Protege tu cuenta” y sigue el asistente.

En ese asistente Google te puede pedir que cambies la contraseña, cierres la sesión en todos los dispositivos y revises apps de terceros conectadas. Aunque creas que es una falsa alarma, conviene terminar el proceso, porque así se reduce mucho la superficie de ataque.

Por qué Google ve actividad sospechosa en tu propio PC (aunque esté apagado)

Un caso que desconcierta a mucha gente es cuando el aviso indica que la actividad extraña procede de tu propio ordenador o móvil, aunque en ese momento el dispositivo estaba totalmente apagado o tú estabas delante sin hacer nada raro.

Hay varios motivos por los que eso puede ocurrir sin que signifique necesariamente que tengas malware:

- Incoherencias geográficas o de red: si tu IP cambia con frecuencia (por ejemplo, porque tu operador reasigna direcciones) o si tu proveedor enruta el tráfico a través de otro país, Google puede interpretar que hay un acceso desde una localización poco habitual y etiquetarlo como sospechoso.

- Patrones de acceso poco habituales: inicios y cierres de sesión muy seguidos, cambios de navegador, sincronizaciones de Chrome desde distintos dispositivos en poco tiempo… todo ello puede activar las alarmas.

- Sincronización y procesos en background: algunos accesos internos asociados a la sincronización de Chrome o a servicios de Google pueden registrarse como actividad desde tu dispositivo, aunque tú no estés haciendo nada en ese momento.

- Errores de clasificación: aunque los sistemas de Google son avanzados, no son perfectos. A veces, determinados patrones técnicos se parecen tanto a un ataque que el sistema prefiere sobreactuar y cerrar sesión por si acaso.

Esto explica por qué algunos usuarios reciben varios correos de “actividad sospechosa” al mes, aunque hayan pasado antivirus, cambien contraseñas y tengan 2FA activado. No siempre es señal de hackeo real, pero sí de que algo en el patrón de uso o de red está confundiendo a Google.

Cómo distinguir entre un falso positivo y un ataque real

Revisar unos indicadores clave cada vez que recibes un aviso ayuda a no volverte paranoico pero tampoco pecar de confiado.

Son señales de que probablemente sea un falso positivo:

- La ubicación mostrada es rara, pero la IP pertenece a tu proveedor de Internet y varía con frecuencia.

- Siempre se señala el mismo dispositivo que tú controlas y no ves accesos desde países desconocidos.

- Tras revisar Gmail, Google Drive, YouTube, etc., no encuentras acciones que tú no hayas hecho (correos extraños enviados, cambios de ajustes, nuevas apps conectadas).

- No aparecen compras raras ni suscripciones nuevas en Google Play, Google Pay, YouTube Premium, Google Ads u otros servicios vinculados.

En cambio, hay varios síntomas claros de posible compromiso real de la cuenta:

- Ves inicios de sesión desde ubicaciones o países en los que no has estado nunca.

- Aparecen dispositivos desconocidos en el apartado “Tus dispositivos” de la cuenta de Google.

- Tu contraseña habitual deja de funcionar o Google te obliga a restablecerla sin haberlo solicitado tú.

- En la carpeta “Enviados” de Gmail hay correos que no has escrito, a veces con enlaces raros o adjuntos sospechosos.

- Encuentras aplicaciones de terceros o extensiones del navegador conectadas a tu cuenta que no recuerdas haber autorizado.

- Aparecen cargos desconocidos en métodos de pago vinculados a la cuenta (Google Pay, Google Play, YouTube, Ads…).

Si ves uno o varios de estos indicios, hay que actuar como si la cuenta estuviera comprometida, aunque Google haya bloqueado el último inicio de sesión.

Pasos para proteger tu cuenta cuando Google avisa de actividad sospechosa

Si el aviso parece legítimo y hay dudas razonables, merece la pena dejar la cuenta lo más segura posible. El proceso recomendado agrupa medidas sobre la propia cuenta y sobre los dispositivos.

1. Cambia inmediatamente tu contraseña de Google

Lo primero es cortar cualquier acceso basado en la contraseña actual. Crea una nueva clave larga, única y difícil de adivinar, sin reciclar ninguna que hayas usado en otros sitios.

- Entra en tu cuenta de Google.

- Ve al menú de la izquierda y selecciona Seguridad.

- En “Cómo inicias sesión en Google”, haz clic en Contraseña.

- Introduce la contraseña actual, crea una nueva y pulsa en Cambiar contraseña.

Si te cuesta inventar claves robustas, apóyate en un gestor de contraseñas (el propio de Google, KeePass u otro de confianza) para generar y guardar combinaciones aleatorias largas.

2. Cierra sesión en dispositivos y elimina accesos desconocidos

Cambiar la contraseña está muy bien, pero si hay sesiones abiertas o apps con permisos amplios, siguen teniendo una puerta de entrada hasta que la cierres tú.

- Desde tu cuenta de Google, entra de nuevo en Seguridad.

- Busca el apartado Tus dispositivos y selecciona Gestionar todos los dispositivos.

- Revisa uno a uno y, si ves algún dispositivo que no reconoces o que ya no usas, haz clic en él y selecciona Cerrar sesión.

- Vuelve a la sección de seguridad y entra en “Tus conexiones con aplicaciones de terceros y servicios”.

- Si ves apps que no te suenan o que ya no necesitas, ábrelas, revisa los permisos y pulsa “Eliminar todas las conexiones” para cortar el acceso.

Este repaso es clave porque muchos accesos no autorizados se sostienen a través de apps o extensiones que tienen permiso para leer tu correo, acceder a tu Drive o ver tus contactos.

3. Revisa y actualiza tu teléfono y correo de recuperación

Si alguien consigue modificar tus datos de recuperación, puede bloquearte la cuenta por completo cambiando la contraseña y desviando los códigos de verificación.

- En la pestaña Seguridad de tu cuenta de Google, ve a “Cómo inicias sesión en Google”.

- Entra en Teléfono de recuperación y Correo electrónico de recuperación.

- Comprueba que los datos que aparecen son tuyos y están actualizados; si algo no te suena, edítalo y pon la información correcta.

Sin acceso a estos métodos de recuperación, el proceso de recuperación de la cuenta se complica, así que conviene mantenerlos siempre al día.

4. Activa y refuerza la verificación en dos pasos (2FA)

La autenticación en dos pasos es una de las mejores defensas. Aunque alguien adivine o robe tu contraseña, seguirá necesitando un segundo factor que normalmente no tendrá.

- Dentro de Seguridad, en “Cómo inicias sesión en Google”, selecciona Verificación en dos pasos.

- Sigue el asistente para añadir al menos un teléfono donde recibir códigos o notificaciones.

- Si quieres más seguridad, configura una app de autenticación (como Google Authenticator) o claves físicas de seguridad.

Los códigos de una app de autenticación son más robustos que los SMS frente a ataques como el SIM swapping, en el que un atacante se hace con tu número de móvil.

5. Ejecuta análisis antivirus y antimalware en tus dispositivos

En algunos avisos, Google llega a sugerir que podría haber software malicioso en tu PC o móvil, especialmente si detecta patrones típicos de keyloggers o conexiones dudosas.

Es recomendable hacer varios tipos de escaneo; por ejemplo, arrancar en modo seguro en Windows 11 para análisis más fiables.

- Hacer un análisis sin conexión con Windows Defender u otra solución integrada.

- Pasar un antimalware especializado (como Malwarebytes u otras herramientas reputadas) en todas las unidades.

- Revisar y, si hace falta, desinstalar extensiones de navegador sospechosas que puedan estar capturando tus credenciales.

El objetivo es asegurarse de que no haya keyloggers o troyanos residentes que puedan volver a robar tu nueva contraseña o secuestrar sesiones.

6. Utiliza la herramienta de recuperación si ya no puedes acceder

Si un atacante ha cambiado la contraseña o los datos de recuperación y no puedes entrar, tendrás que usar la ruta oficial de Google para recuperar cuentas.

- Ve a la página de Recuperación de cuenta de Google (busca “Google Account Recovery” directamente).

- Introduce el correo afectado y sigue las instrucciones en pantalla.

- Responde con la mayor precisión posible a preguntas sobre contraseñas antiguas, fecha aproximada de creación de la cuenta, dispositivos donde iniciaste sesión, etc.

Usar un dispositivo y una conexión desde los que hayas iniciado sesión antes mejora las probabilidades de que Google te reconozca como propietario legítimo y te devuelva el acceso.

Gestión de alertas en Google Workspace: qué puede hacer un administrador

Si administras cuentas corporativas en Google Workspace, puedes configurar alertas automáticas cuando se detecten inicios de sesión anómalos en cuentas de tus usuarios.

Pasos básicos que recomienda Google para investigar en estos casos son:

- Preguntar al usuario afectado si reconoce el inicio de sesión y revisar con él su actividad reciente.

- Si sigue habiendo dudas, usar la lista de comprobación de seguridad para administradores para ver señales adicionales de compromiso.

- Cambiar la contraseña de la cuenta afectada y, si es necesario, forzar el cierre de sesión en todos los dispositivos.

Si descubres que un inicio “sospechoso” es en realidad legítimo, es muy recomendable activar la verificación en dos pasos para ese usuario y, de hecho, para toda la organización. Cuantas más cuentas tengan 2FA, menos ruido generan los falsos positivos y menos superficie de ataque hay para accesos reales.

Ten en cuenta que el soporte de Google Workspace no puede investigar a fondo las alertas de inicios de sesión sospechosos porque los registros de actividad de usuario son datos sensibles y privados.

Buenas prácticas para reducir futuras alertas y hackeos

Una vez recuperado el control de la cuenta y ajustadas las medidas básicas, conviene adoptar algunos hábitos que reducen drásticamente la probabilidad de problemas a medio y largo plazo.

Revisar periódicamente la “Comprobación de seguridad”

Google ofrece un asistente llamado Comprobación de seguridad que recorre contigo los puntos más delicados: métodos de recuperación, 2FA, dispositivos conectados, apps de terceros, contraseñas comprometidas, etc.

Hacer esta revisión cada cierto tiempo (o siempre que algo te huela raro) es una forma sencilla de mantener la casa ordenada en lo que respecta a seguridad de la cuenta.

Usar contraseñas únicas y muy fuertes

Tu contraseña principal de Google debería ser larga (mínimo 12-15 caracteres), aleatoria y exclusiva de esta cuenta. Nada de nombres, fechas de nacimiento, palabras de diccionario o combinaciones tipo “contraseña123”.

La forma más realista de mantener contraseñas únicas en todos los servicios es apostar por un gestor de contraseñas que las genere y guarde por ti, de forma cifrada. Tú solo tendrás que recordar una clave maestra muy robusta.

Desconfiar de enlaces y adjuntos sospechosos

Muchos ataques empiezan con un simple clic en un enlace malicioso o en un archivo adjunto. Da igual que parezca venir de un contacto conocido o de “Google”: si no esperabas ese mensaje y te pide urgencia o datos sensibles, pisa el freno.

Ante la duda, escribe tú manualmente la URL en el navegador, y no descargues adjuntos de remitentes que no conozcas. Si además cuentas con herramientas que bloqueen dominios de phishing o alojamiento de malware, mejor que mejor.

Revisar dispositivos y apps vinculadas con frecuencia

Cada pocos meses, tómate tiempo para mirar qué dispositivos siguen vinculados a tu cuenta y qué aplicaciones de terceros tienen permisos. Elimina todo lo que no reconozcas o no uses.

Este mantenimiento básico evita que, con el tiempo, se acumulen puntos de entrada innecesarios (móviles antiguos, tablets de segunda mano que ya no tienes, apps que dejaste de usar hace años, etc.).

Con estas medidas y entendiendo cómo y por qué Google marca determinados accesos como sospechosos, es mucho más sencillo mantener el control: podrás detectar cuándo se trata de una simple sobrerreacción de los filtros de seguridad y cuándo hay un compromiso real que exige reaccionar al momento, sin perderte entre avisos confusos ni caer en las trampas de los correos falsos que intentan hacerse pasar por Google.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.