- Pixnapping puede robar códigos 2FA y otros datos mostrados en pantalla en menos de 30 segundos sin permisos.

- Funciona abusando de APIs de Android y un canal lateral de la GPU para inferir píxeles de otras apps.

- Probado en Pixel 6-9 y Galaxy S25; el parche inicial (CVE-2025-48561) no lo bloquea del todo.

- Se recomienda usar FIDO2/WebAuthn, minimizar datos sensibles en pantalla y evitar apps de fuentes dudosas.

Un equipo de investigadores ha revelado Pixnapping, una técnica de ataque contra móviles Android capaz de capturar lo que se muestra en la pantalla y extraer datos privados como códigos 2FA, mensajes o ubicaciones en cuestión de segundos y sin solicitar permisos.

La clave está en abusar de ciertas APIs del sistema y de un canal lateral de la GPU para deducir el contenido de los píxeles que ves; el proceso pasa desapercibido y resulta eficaz siempre que la información permanezca visible, mientras que secretos no mostrados en pantalla no pueden ser robados. Google ha introducido mitigaciones asociadas a CVE-2025-48561, pero los autores del hallazgo han demostrado vías de evasión y se espera un refuerzo adicional en el boletín de seguridad de Android de diciembre.

Qué es Pixnapping y por qué preocupa

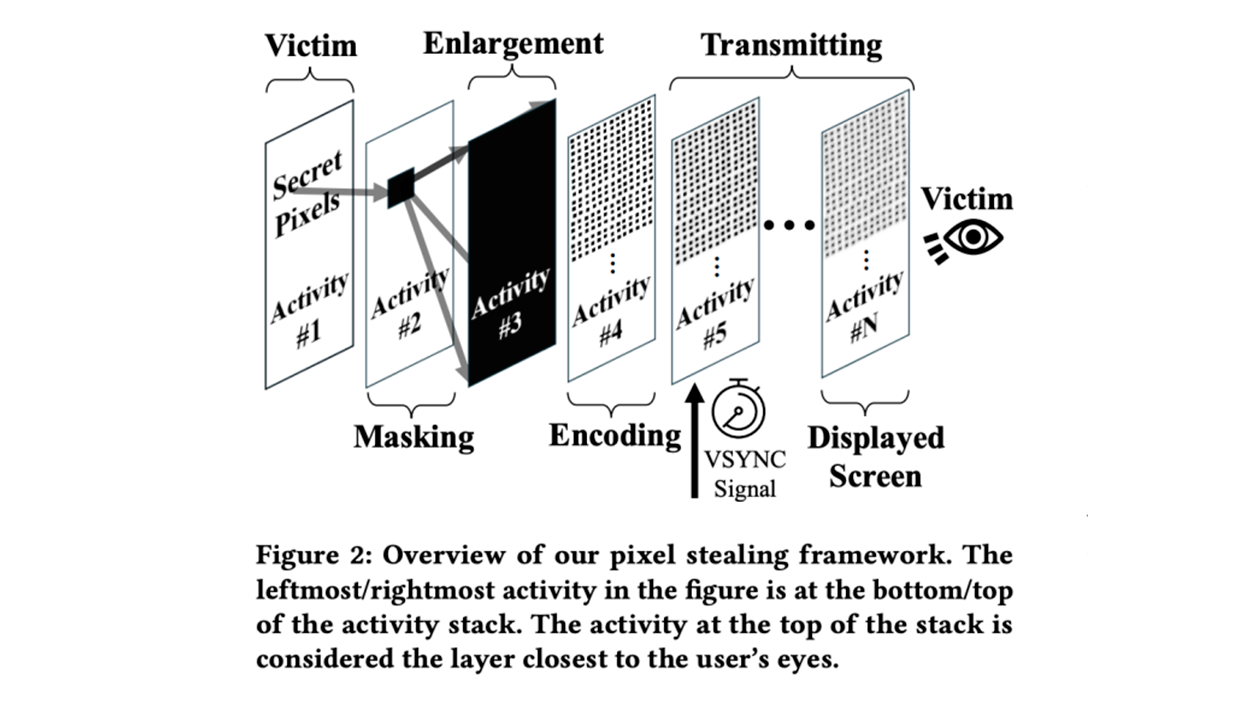

El nombre combina «pixel» y «kidnapping» porque el ataque hace, literalmente, un “secuestro de píxeles” para reconstruir la información que aparece en otras aplicaciones. Es una evolución de técnicas de canal lateral usadas hace años en navegadores, ahora adaptadas al ecosistema Android moderno con una ejecución más fina y silenciosa.

Al no requerir permisos especiales, Pixnapping evita las defensas basadas en el modelo de permisos y opera de forma casi invisible, lo que incrementa el riesgo para usuarios y empresas que confían parte de su seguridad a lo que aparece fugazmente en la pantalla.

Cómo se ejecuta el ataque

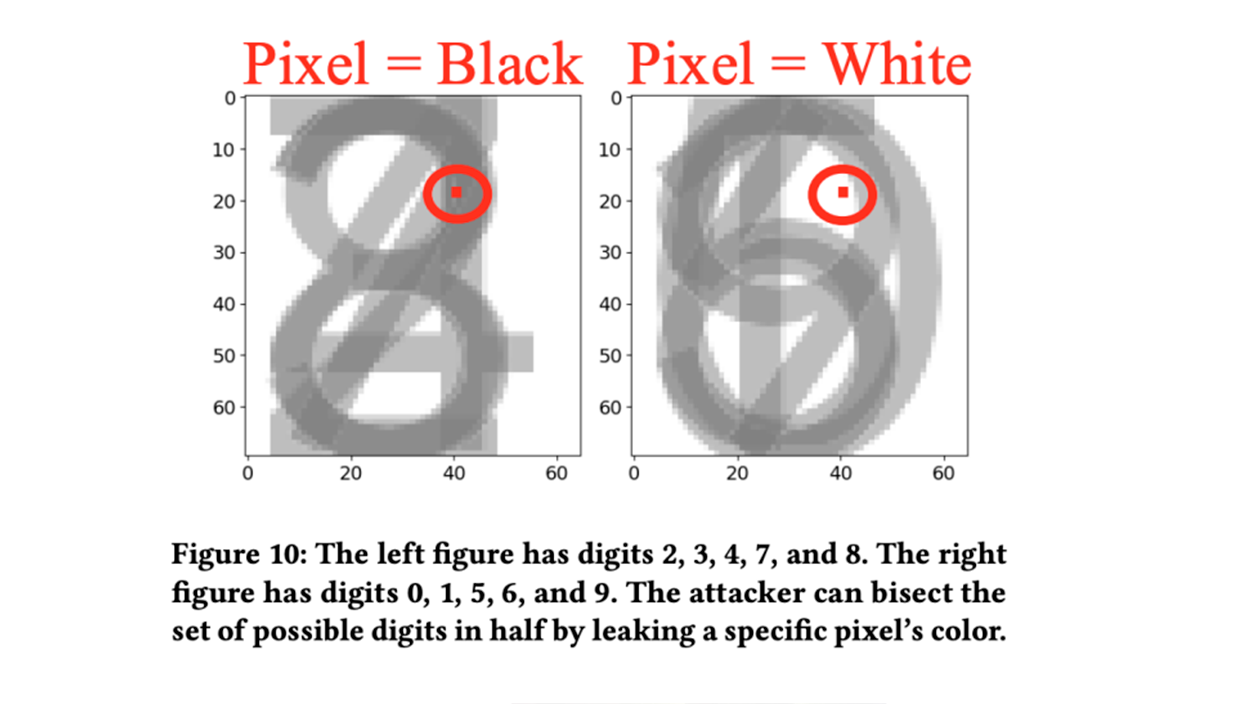

En líneas generales, la app maliciosa orquesta una superposición de actividades y sincroniza el renderizado para aislar zonas concretas de la interfaz donde se muestran datos sensibles; después, explota la diferencia de tiempos al procesar píxeles para inferir su valor (véase cómo perfiles de energía afectan FPS).

- Provoca que la app objetivo muestre el dato (por ejemplo, un código 2FA o un texto sensible).

- Oculta todo menos el área de interés y manipula el marco de renderizado para que un píxel “predomine”.

- Interpreta tiempos de procesamiento de la GPU (p. ej., fenómeno tipo GPU.zip) y reconstruye el contenido.

Con repetición y sincronía, el malware deduce caracteres y los recompone mediante técnicas de OCR; la ventana temporal limita el ataque, pero si el dato queda visible unos segundos, la recuperación es viable.

Alcance y dispositivos afectados

Los académicos verificaron la técnica en Google Pixel 6, 7, 8 y 9 y en el Samsung Galaxy S25, con versiones de Android de la 13 a la 16. Dado que las APIs explotadas están ampliamente disponibles, advierten que “casi todos los Android modernos” podrían ser susceptibles.

En pruebas con códigos TOTP, el ataque recuperó el código completo con tasas aproximadas del 73%, 53%, 29% y 53% en Pixel 6, 7, 8 y 9, respectivamente, y en tiempos medios cercanos a 14,3 s; 25,8 s; 24,9 s y 25,3 s, lo que le permite adelantarse al vencimiento de los códigos temporales.

Qué datos pueden caer

Además de códigos de autenticación (Google Authenticator), los investigadores mostraron recuperación de información de servicios como Gmail y cuentas de Google, apps de mensajería como Signal, plataformas financieras como Venmo o datos de ubicación de Google Maps, entre otros.

También alertan sobre datos que permanecen en pantalla por más tiempo, como frases de recuperación de billeteras o claves puntuales; en cambio, elementos almacenados pero no visibles (p. ej., una clave secreta que nunca se muestra) quedan fuera del alcance de Pixnapping.

Respuesta de Google y estado del parche

El hallazgo fue comunicado con antelación a Google, que etiquetó el problema como de alta gravedad y publicó una mitigación inicial asociada a CVE-2025-48561. Sin embargo, los investigadores encontraron métodos para evadirla, por lo que se ha prometido un parche adicional en el boletín de diciembre y se mantiene la coordinación con Google y Samsung.

La situación actual sugiere que el bloqueo definitivo exigirá revisar cómo Android gestiona el renderizado y las superposiciones entre aplicaciones, ya que el ataque explota precisamente esos mecanismos internos.

Medidas de mitigación recomendadas

Para usuarios finales, conviene reducir la exposición de datos sensibles en pantalla y optar por autenticación resistente a phishing y canales laterales, como FIDO2/WebAuthn con llaves de seguridad, evitando depender exclusivamente de códigos TOTP cuando sea posible.

- Mantener el dispositivo actualizado y aplicar los boletines de seguridad en cuanto estén disponibles.

- Evitar instalar apps de fuentes no verificadas y revisar permisos y comportamientos anómalos.

- No mantener visibles frases de recuperación ni credenciales; preferir billeteras de hardware para custodiar claves.

- Bloquear la pantalla rápidamente y limitar previsualizaciones de contenido sensible.

Para equipos de producto y desarrollo, es momento de revisar flujos de autenticación y reducir superficie de exposición: minimizar texto secreto en pantalla, introducir protecciones adicionales en vistas críticas y evaluar la transición a métodos sin códigos basados en hardware.

Aunque el ataque requiere que la información esté visible, su capacidad para operar sin permisos y en menos de medio minuto lo convierte en una amenaza seria: una técnica de canal lateral que aprovecha los tiempos de renderizado de la GPU para leer aquello que ves en pantalla, con mitigaciones parciales hoy y un arreglo más profundo pendiente.

Soy un apasionado de la tecnología que ha convertido sus intereses «frikis» en profesión. Llevo más de 10 años de mi vida utilizando tecnología de vanguardia y trasteando todo tipo de programas por pura curiosidad. Ahora me he especializado en tecnología de ordenador y videojuegos. Esto es por que desde hace más de 5 años que trabajo redactando para varias webs en materia de tecnología y videojuegos, creando artículos que buscan darte la información que necesitas con un lenguaje entendible por todos.

Si tienes cualquier pregunta, mis conocimientos van desde todo lo relacionado con el sistema operativo Windows así como Android para móviles. Y es que mi compromiso es contigo, siempre estoy dispuesto a dedicarte unos minutos y ayudarte a resolver cualquier duda que tengas en este mundo de internet.