- El archivo memory.dmp es un volcado de memoria que Windows genera al producirse un fallo crítico del sistema y sirve para averiguar qué lo ha causado.

- Existen distintos tipos de volcados (minidump, kernel, completo, activo) con tamaños y niveles de detalle diferentes, configurables desde el Panel de control.

- Para analizar volcados se pueden usar herramientas como WinDbg, KD, Dumpchk o utilidades más sencillas como WhoCrashed, apoyándose en símbolos de depuración.

- Conviene analizar los .dmp si hay pantallazos azules o reinicios aleatorios; si el sistema está estable, normalmente se pueden borrar para recuperar espacio.

¿Qué es el archivo memory.dmp y cuándo debes analizarlo? Cuando Windows se cuelga, aparece un pantallazo azul o el equipo se reinicia sin previo aviso, en segundo plano se genera un archivo especial llamado volcado de memoria, normalmente con el nombre MEMORY.DMP o algún minivolcado en la carpeta Minidump. Este fichero captura lo que estaba ocurriendo en la memoria del sistema en el momento del fallo y es la pista principal para averiguar qué ha pasado.

Puede que nunca hayas abierto uno de estos archivos y que solo lo hayas visto mencionado en el Visor de eventos o en mensajes de error tras reanudar desde suspensión o hibernación, pero lo cierto es que, bien aprovechados, los volcados de memoria son una herramienta muy potente para diagnosticar drivers problemáticos, corrupción de memoria o fallos del sistema de archivos. Eso sí, no siempre merece la pena analizarlos y no todo el mundo necesita guardarlos indefinidamente.

Qué es exactamente el archivo memory.dmp (y otros .dmp de Windows)

En sistemas Windows, los archivos con extensión .DMP se conocen como archivos de volcado de memoria o memory dump / core dump. Son ficheros de registro binarios en los que el sistema operativo vuelca parte o la totalidad del contenido de la memoria RAM en el instante en que se produce un error crítico, normalmente un bugcheck o pantallazo azul.

El archivo más característico es C:\Windows\MEMORY.DMP, que suele corresponder a volcados de memoria del kernel o volcados completos. Junto a él, Windows puede ir generando minivolcados mucho más pequeños en la carpeta %SystemRoot%\Minidump, con nombres del estilo MMDDYY-##.dmp (por ejemplo, 022900-01.dmp), donde se codifica la fecha y un número de secuencia.

Estos archivos se crean justo en el momento en que el sistema sufre un error de parada (Stop error), o bien durante el primer reinicio posterior al fallo. El proceso que se encarga de generar el volcado en versiones clásicas de Windows es la utilidad del sistema savedump.exe, que escribe el contenido en disco utilizando un formato propietario de Microsoft pensado para ser leído por las herramientas de depuración.

Aunque coloquialmente solemos hablar de “el dump” como si fuera un solo tipo de archivo, en realidad Windows puede producir diferentes clases de volcados, con tamaños y niveles de detalle muy distintos, lo que afecta directamente a cuánto ocupan en disco y a cuánta información podemos extraer de ellos al analizarlos.

Qué información contiene un archivo de volcado de memoria

Lo que se guarda dentro de un .dmp depende del tipo de volcado que se haya configurado, pero incluso el más pequeño de todos incluye un conjunto mínimo de datos pensado para que un técnico pueda hacerse una idea de qué componente ha desencadenado el error.

En un pequeño archivo de volcado de memoria (Small memory dump o minidump) se almacena, como mínimo, esta información clave:

- El código Stop (bugcheck), sus parámetros y otros datos asociados al error que ha detenido el sistema.

- La lista de controladores (drivers) cargados en el momento del fallo, junto con sus direcciones en memoria.

- El contexto del procesador (PRCB) para el procesador que ha provocado la detención de Windows.

- La estructura EPROCESS del proceso que estaba detenido cuando se produjo el error, con información del contexto de kernel de dicho proceso.

- La estructura ETHREAD del subproceso concreto que se detuvo, también con su contexto de kernel.

- La pila de llamadas en modo kernel del hilo que estaba ejecutándose justo antes del pantallazo azul.

En volcados de memoria más grandes (del kernel, completos o activos), además de todo lo anterior, se incluye una cantidad mucho mayor de memoria: espacio del kernel, datos de controladores, estructuras internas, páginas activas, etc. Es decir, todo lo necesario para reconstruir con bastante fidelidad el estado del sistema en el instante de la caída.

Esta información puede utilizarse tanto para solucionar problemas cotidianos (controladores incompatibles, errores de disco, corrupción de memoria) como en ámbitos más avanzados como la informática forense, donde se analiza el volcado buscando rastros de actividad maliciosa o datos críticos que estaban en RAM cuando el sistema se detuvo.

Dónde se guardan los .dmp y por qué ocupan tanto

Windows necesita un archivo de paginación en el volumen de arranque para poder generar volcados de memoria. Concretamente, para crear un pequeño volcado (minidump) basta con que ese archivo de paginación tenga al menos 2 MB, algo que prácticamente cualquier equipo moderno cumple de sobra.

Los mini volcados se almacenan en la carpeta %SystemRoot%\Minidump, normalmente algo como C:\Windows\Minidump, y Windows va añadiendo nuevos ficheros con nombres codificados por fecha sin eliminar necesariamente los antiguos. De este modo, se conserva un histórico de errores que puede resultar muy útil para ver si un problema se repite a lo largo del tiempo.

Los volcados de memoria más grandes (kernel o completos) se guardan por defecto en la raíz del sistema en el archivo %SystemRoot%\MEMORY.DMP. Aquí es donde el tamaño puede dispararse, ya que un volcado completo puede llegar a ocupar tanto como la RAM instalada (o más, dependiendo de la configuración), y un volcado del kernel puede rondar entre unos 150 MB y 2 GB o incluso más.

Por esta razón, en muchos equipos de usuario doméstico estos archivos se consideran “tragones” de espacio y se eliminan periódicamente, ya sea de forma manual o usando el Asistente de limpieza de disco de Windows. Mientras el sistema no tenga problemas graves o recurrentes, no suele pasar nada por borrarlos.

Tipos de volcado de memoria en Windows y para qué sirve cada uno

Dentro de las opciones de “Inicio y recuperación” de Windows (Start-up and Recovery) hay un desplegable llamado “Write debugging information” (Escribir información de depuración) donde puedes elegir el tipo de volcado que quieres que se genere cuando el sistema se cuelga. Cada tipo tiene un propósito diferente y un impacto distinto en cuanto a tamaño y utilidad.

Las opciones habituales que te vas a encontrar son estas:

- None (Ninguno): desactiva por completo la generación de volcados de memoria. El sistema puede seguir teniendo pantallazos azules, pero no quedará rastro en forma de .dmp que puedas analizar después.

- Small memory dump (256 KB): guarda el conjunto más pequeño de información útil para el diagnóstico, con un tamaño fijo de unos 256 KB. Es ideal si tienes poco espacio en disco o si prefieres algo ligero.

- Kernel memory dump: almacena solo la memoria del kernel y de los controladores que se ejecutan en modo núcleo, sin incluir la memoria de los procesos de usuario. Proporciona mucha más información que un minidump sin llegar a ocupar tanto como un volcado completo.

- Automatic memory dump: ajusta automáticamente el tipo y tamaño de volcado en función de la configuración del archivo de paginación, buscando un compromiso entre detalle y consumo de disco. Suele comportarse como un volcado completo cuando la paginación lo permite.

- Active memory dump: guarda solo la memoria que está activa en el momento del fallo, descartando páginas inactivas. Es una opción relativamente reciente pensada para tener algo parecido a un volcado completo, pero más manejable y rápido.

Para generar un volcado de memoria completo (no siempre visible explícitamente en el desplegable según la versión de Windows) es necesario que el archivo de paginación del volumen de arranque tenga un tamaño equivalente a la RAM física instalada más 1 MB. Por ejemplo, con 16 GB de RAM, el archivo de paginación debería ser de unos 16 GB + 1 MB.

En entornos de servidor (por ejemplo, Windows Server 2022) y también en muchos equipos avanzados de escritorio suele recomendarse usar la opción Kernel memory dump, ya que ofrece un nivel de detalle suficiente para la mayoría de escenarios de troubleshooting sin llenar el disco a la mínima de cambio.

Cómo configurar los volcados de memoria en Windows (incluido Server 2022)

La configuración de los volcados de memoria se realiza desde el Panel de control, y el procedimiento es muy parecido tanto en versiones cliente de Windows como en Windows Server. Es importante iniciar sesión con una cuenta con permisos de administrador para poder cambiar estos parámetros.

Los pasos generales para revisar y ajustar esta configuración son:

- Abre el Panel de control escribiendo “Control Panel” en la barra de búsqueda de Windows y seleccionando la aplicación en los resultados.

- Dentro del Panel de control, entra en la sección “Sistema” (System).

- En el panel lateral o en la parte derecha, haz clic en “Configuración avanzada del sistema” (Advanced System Settings).

- En la ventana que se abre, ve a la pestaña “Opciones avanzadas” (Advanced) y busca el bloque “Inicio y recuperación” (Start-up and Recovery).

- Pulsa en el botón “Configuración…” (Settings) para acceder a las opciones de comportamiento ante fallos.

En este cuadro de diálogo puedes controlar, entre otras cosas, si se muestra la lista de sistemas operativos durante unos segundos al arrancar, si el equipo se reinicia automáticamente tras un error de sistema y, lo más importante para este tema, qué tipo de información de depuración se escribe.

En la lista desplegable “Write debugging information” elige la opción que más te interese: desde Small memory dump (256 KB) hasta Kernel memory dump o Automatic/Active memory dump, según el uso que vayas a darle. Para diagnósticos algo avanzados suele ser buena idea optar por Kernel memory dump, que ofrece un balance razonable entre detalle y tamaño.

Justo debajo verás el campo donde se define el nombre y la ruta del archivo principal de volcado. Por defecto suele ser %SystemRoot%\MEMORY.DMP, lo que equivale normalmente a C:\Windows\MEMORY.DMP. También hay una opción (o un cuadro específico en algunas versiones) para indicar la carpeta de los pequeños volcados de memoria, donde puedes cambiar el directorio de %SystemRoot%\Minidump a otra ruta si lo prefieres.

Por último, encontrarás casillas para decidir si se sobrescribe cualquier archivo existente de volcado cuando se genera uno nuevo, y si se desactiva la eliminación automática de volcados cuando el espacio en disco es escaso. Marcar o desmarcar estas opciones depende de si priorizas conservar históricos de fallos o proteger el almacenamiento.

Especificaciones técnicas y contenido detallado del formato DMP

El formato de archivo DMP utilizado por Windows es un formato propietario de Microsoft diseñado para trabajar con las herramientas de depuración oficiales. Aunque existen programas de terceros que interpretan cierta información, el análisis más completo suele hacerse con WinDbg u otras utilidades incluidas en las Debugging Tools for Windows.

En términos generales, en Windows se manejan tres grandes categorías de volcados de memoria:

- Mini volcado (minidump, 64/128 KB): se guarda en %SystemRoot%\Minidump y contiene el mínimo imprescindible para identificar el error Stop, el stack del hilo culpable, los drivers cargados y las estructuras básicas de proceso/hilo.

- Volcado de memoria del kernel: se almacena en MEMORY.DMP y captura toda la memoria del núcleo, la perteneciente a controladores y la asignada a la capa de abstracción de hardware (HAL). No incluye la memoria libre ni la memoria de los procesos de usuario.

- Volcado de memoria completo / automático / activo: en las variantes completas se incluye (prácticamente) toda la memoria física del sistema, mientras que el volcado activo intenta conservar solo lo que está en uso en ese momento. En ambos casos el tamaño puede ser muy elevado.

De forma más precisa, un archivo DMP puede contener, entre otros elementos:

- La declaración de parada (BugCheck) y sus parámetros, con la descripción del error si se resuelve mediante símbolos.

- La lista de módulos (drivers y componentes) cargados, incluyendo su rango de direcciones, estado y ruta en disco.

- El contexto del procesador (PRCB) del procesador que disparó la detención, con registros y banderas relevantes.

- Información EPROCESS de los procesos implicados, con su contexto de kernel.

- Información ETHREAD del subproceso que ha provocado la parada.

- La pila de llamadas en modo kernel y, en volcados más grandes, información de usuario adicional, estructuras internas del kernel y datos de memoria potencialmente útiles para análisis avanzados.

Aunque pueda sonar muy bajo nivel, gran parte de este contenido se presenta de forma “masticada” a través de comandos de depuración, por lo que el analista no tiene por qué bucear a ciegas en direcciones de memoria crudas para obtener conclusiones.

Ejemplo real de error y volcado DMP: cuando el sistema se reinicia solo

Un escenario muy habitual es el del usuario que instala nuevos módulos de RAM o cambia hardware (como una fuente de alimentación o dispositivos de iluminación A-RGB), y a partir de ahí el equipo empieza a reiniciarse sin BSOD visible, mostrando luego en el Visor de eventos referencias a MEMORY.DMP o a archivos en la carpeta Minidump.

Aunque herramientas como la comprobación de memoria integrada de Windows, MemTest86, o diagnósticos de CPU (por ejemplo, Intel Processor Diagnostic Tool) indiquen que aparentemente no hay errores, los volcados pueden revelar drivers problemáticos, corrupción de estructuras del kernel o fallos en el sistema de archivos NTFS que pasan desapercibidos a otras pruebas.

Otro caso típico es el de fallos al reanudar desde suspensión o hibernación en portátiles y ultrabooks: el sistema muestra un mensaje del tipo “Windows se ha recuperado de un error grave” y al profundizar aparece una referencia a MEMORY.DMP y a pequeños volcados en C:\Windows\Minidump. Al analizar esos ficheros con utilidades como WhoCrashed, se pueden ver errores relacionados con PAGE_FAULT_IN_NONPAGED_AREA, MEMORY_MANAGEMENT o KERNEL_SECURITY_CHECK_FAILURE, normalmente indicando que algún driver ha referenciado memoria inválida o se ha corrompido una estructura crítica.

En informes de este tipo es frecuente encontrar que la supuesta causa es un módulo estándar de Microsoft como ntoskrnl.exe, ntfs.sys o fileinfo.sys. Sin embargo, muchas veces el verdadero culpable es otro controlador de terceros que ha dañado memoria previamente, y la culpa recae en el componente de Windows que “pisó” esa memoria después.

Cuando los volcados muestran una colección repetida de errores de gestión de memoria (MEMORY_MANAGEMENT) o accesos a memoria no paginada (PAGE_FAULT_IN_NONPAGED_AREA), no siempre se debe a RAM defectuosa: con bastante frecuencia se trata de bugs en drivers, configuraciones de sistema inestables o incluso software de seguridad y filtrado que interactúa de forma agresiva con el kernel.

Cuándo merece la pena analizar un archivo memory.dmp

No todas las situaciones requieren que dediques tiempo a abrir y diseccionar un volcado de memoria. En muchos equipos de uso cotidiano, si tras un fallo puntual el sistema vuelve a comportarse con normalidad, puedes considerar esos archivos como un “histórico por si acaso” que eventualmente podrás borrar para recuperar espacio.

Sin embargo, sí conviene tomarse en serio y analizar los .dmp cuando se dan estos casos:

- Reinicios aleatorios sin explicación, especialmente bajo carga (juegos, streaming, tareas pesadas) o al volver de suspensión/hibernación.

- Pantallazos azules recurrentes con códigos de error similares o que apuntan a la misma familia de problemas (MEMORY_MANAGEMENT, KERNEL_SECURITY_CHECK_FAILURE, etc.).

- Fallos tras cambios de hardware o drivers (nueva RAM, GPU, controladores de almacenamiento, BIOS/UEFI actualizada) que coinciden temporalmente con el inicio de los problemas.

- Equipos críticos o servidores donde cada caída tiene impacto y necesitas justificar el origen del problema o demostrar que se ha mitigado.

En estos escenarios, un análisis de los volcados puede darte pistas sobre qué componente concreto está causando la inestabilidad, si se trata de algo puramente de software (drivers, configuración, malware) o si hay indicios de problemas de hardware subyacentes que requieran pruebas más exhaustivas.

Herramientas para abrir y analizar archivos .dmp

Para trabajar con volcados de memoria en Windows tienes a tu disposición varias herramientas, desde las más “oficiales” y potentes hasta utilidades más sencillas pensadas para usuarios que no quieren pelearse con comandos avanzados.

Microsoft proporciona la Utilidad de comprobación de volcado de memoria (Dumpchk.exe), que permite verificar si un archivo de volcado se ha creado correctamente y leer parte de su contenido. No es tan potente como un depurador completo, pero sirve como comprobación rápida de integridad.

Para análisis más detallados se recomiendan las herramientas de depuración de Windows: el Depurador de Windows (WinDbg.exe) con interfaz gráfica, y el Depurador de kernel (KD.exe) para línea de comandos. Ambas se incluyen en el paquete Debugging Tools for Windows, que puedes descargar e instalar seleccionando una instalación típica. Por defecto, se instalan en una ruta como C:\Program Files\Debugging Tools for Windows.

Además, existen utilidades de terceros como WhoCrashed que automatizan parte del trabajo: leen los .dmp de la carpeta Minidump, interpretan la información de bugcheck y te ofrecen un informe en texto comprensible, indicando los módulos implicados y sugerencias generales (actualizar drivers, revisar hardware, etc.).

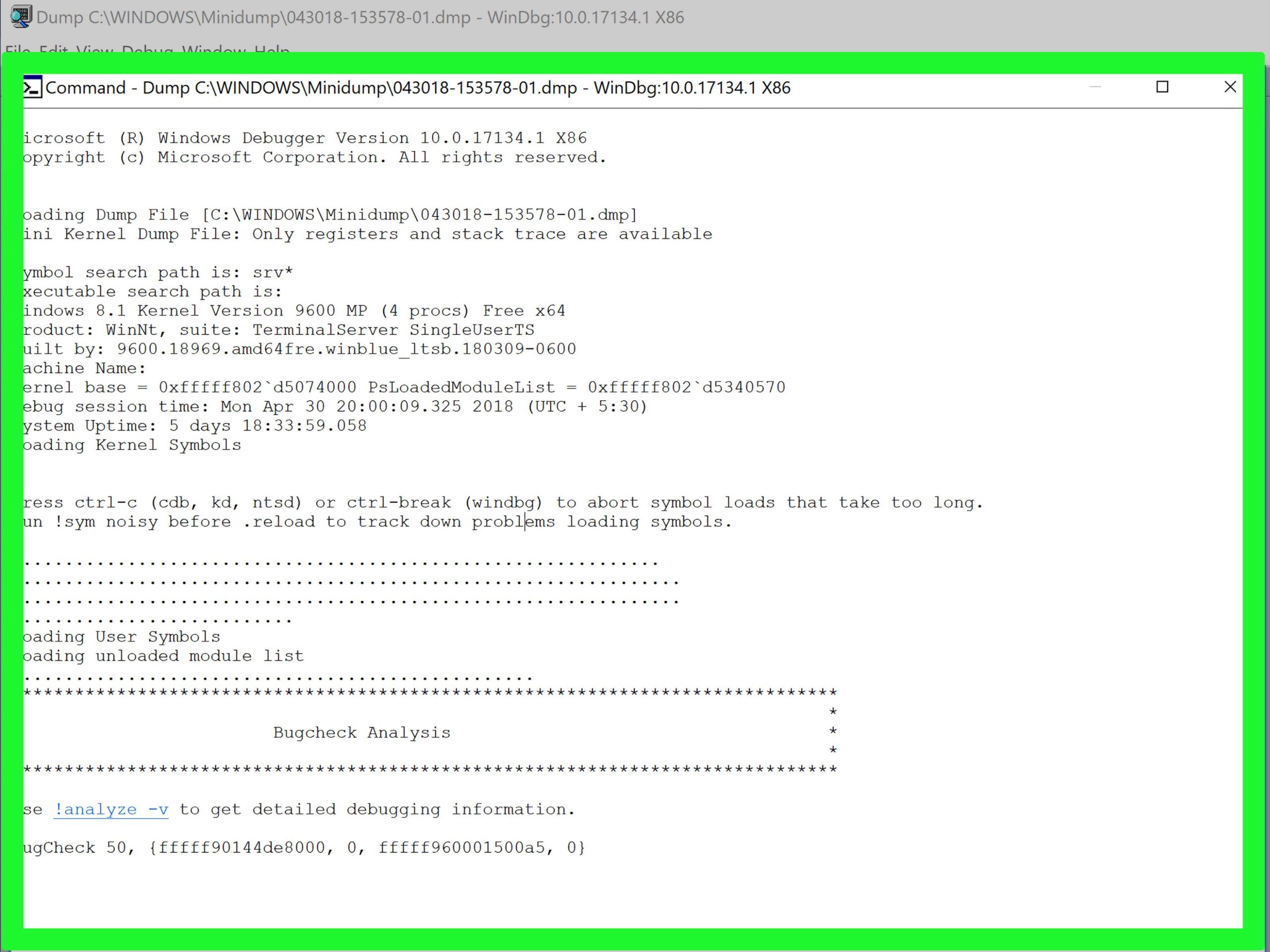

Cómo abrir un volcado de memoria con WinDbg o KD

Una vez que tienes instaladas las herramientas de depuración de Windows, puedes abrir un volcado de memoria desde la línea de comandos utilizando WinDbg o KD. Antes de nada, conviene tener preparados dos elementos: la ruta a los símbolos de depuración de Windows y la ruta a los binarios del sistema (por ejemplo, el contenido de la carpeta I386 de un CD de instalación o su equivalente en el disco).

El procedimiento básico para cargar un volcado sería:

- Abre una consola (cmd) desde Inicio > Ejecutar, escribiendo

cmdy pulsando Aceptar. - Cambia al directorio donde tengas instaladas las herramientas, por ejemplo:

cd C:\Program Files\Debugging Tools for Windows - Ejecuta uno de los siguientes comandos, adaptando las rutas a tu entorno:

windbg -y SymbolPath -i ImagePath -z DumpFilePath

kd -y SymbolPath -i ImagePath -z DumpFilePath

En estos comandos, los parámetros significan:

| Marcador de posición | Descripción |

|---|---|

| SymbolPath | Ruta local donde se han descargado los archivos de símbolos o cadena de servidor de símbolos (por ejemplo, usando srv*C:\Symbols*https://msdl.microsoft.com/download/symbols), incluyendo una carpeta de caché. |

| ImagePath | Ruta a los binarios del sistema (por ejemplo, C:\Windows\I386 o la carpeta donde se encuentren los ejecutables y DLLs correspondientes). |

| DumpFilePath | Ruta completa y nombre del archivo de volcado de memoria que quieres examinar, como C:\Windows\Minidump\minidump.dmp o C:\Windows\MEMORY.DMP. |

Como ejemplo práctico, si has copiado el contenido de la carpeta I386 del CD de instalación a C:\Windows\I386, tienes un directorio de símbolos en C:\Symbols y quieres abrir el archivo C:\Windows\Minidump\minidump.dmp, podrías usar estos comandos:

kd -y srv*C:\Symbols*https://msdl.microsoft.com/download/symbols -i C:\Windows\i386 -z C:\Windows\Minidump\minidump.dmp

O, si prefieres la interfaz gráfica del depurador, algo así:

windbg -y srv*C:\Symbols*https://msdl.microsoft.com/download/symbols -i C:\Windows\i386 -z C:\Windows\Minidump\minidump.dmp

Comandos básicos para examinar el volcado

Una vez cargado el archivo de volcado en WinDbg o KD, hay una serie de comandos clásicos que te permiten extraer la información más relevante sin perderte en los detalles. La mayoría de ellos se escriben en la línea de comandos del depurador y devuelven una salida de texto con el análisis.

Entre los más útiles se encuentran:

!analyze -show: muestra el código de error Stop (bugcheck) y sus parámetros principales, de forma rápida.!analyze -v: genera un análisis detallado, indicando el módulo “probablemente causante” del fallo, cadenas descriptivas, posibles causas y recomendaciones de seguimiento.lm N T: lista los módulos cargados especificados, incluyendo su estado, versión y ruta. Muy útil para localizar drivers de terceros que puedan estar implicados.

La documentación oficial de las herramientas de depuración incluye una referencia completa de comandos, accesible en un archivo de ayuda como Debugger.chm dentro de la carpeta de instalación (por ejemplo, C:\Program Files\Debugging Tools for Windows\Debugger.chm). Ahí puedes profundizar en comandos avanzados si necesitas un análisis más fino.

Si acostumbras a analizar volcados con parámetros similares, puedes incluso crear un archivo por lotes (por ejemplo, Dump.bat) en la carpeta de las herramientas de depuración, con contenido como:

cd "C:\Program Files\Debugging Tools for Windows"

kd -y srv*C:\Symbols*https://msdl.microsoft.com/download/symbols -i C:\Windows\i386 -z %1

De este modo, cada vez que quieras examinar un volcado, solo tendrás que escribir en una consola algo como dump C:\Windows\Minidump\minidump.dmp y el script se encargará de invocar KD con los parámetros adecuados.

Ejemplo de salida de análisis de un archivo DMP

Para hacerse una idea de cómo luce un análisis de volcado, un caso clásico es un error de detención del tipo 0xC0000218 (Registry_File_Failure), donde el sistema no puede cargar una colmena del registro porque está dañada, ausente o no es escribible. En un análisis tipificado con las herramientas de depuración, podrías ver algo como:

BugCheck C0000218, {e144c418, 0, 0, 0}

Probably caused by : ntoskrnl.exe ( nt!ExRaiseHardError+13c )

ERROR_CODE: (NTSTATUS) 0xc0000218 - {Registry File Failure} The registry cannot load the hive (file): %hs or its log or alternate. It is corrupt, absent, or not writable.

El comando !analyze -v ampliaría estos datos, mostrando la pila de llamadas (STACK_TEXT), las funciones implicadas (por ejemplo, CmpLoadHiveThread, ExRaiseHardError) y un posible módulo de seguimiento (“Followup: MachineOwner”) que indica que el siguiente paso es revisar el sistema desde la perspectiva del propietario de la máquina.

Aunque no siempre es trivial traducir esta información a una acción directa, suele dar pistas claras para investigar: reparación del registro, comprobación del disco, restauración desde copia de seguridad, actualización de controladores, reinstalación de Windows o, en casos extremos, revisión de hardware.

Al final, el valor real de un archivo memory.dmp está en servir como “fotografía” detallada del sistema en el momento del desastre: si experimentas caídas repetidas, errores de gestión de memoria o pantallazos azules misteriosos, dedicar un rato a configurar correctamente los volcados, conservarlos mientras dure la investigación y analizarlos con las herramientas adecuadas puede marcar la diferencia entre ir dando palos de ciego o encontrar rápidamente el componente que está causando el problema.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.