- WireGuard, modern kriptografi ve kolay kurulumla yüksek performans ve düşük gecikme süresi sunar.

- Dolaşım, kill-switch ve bölünmüş tünellemeyi destekler, mobilite ve güvenli ağ erişimi için idealdir.

- Net anahtar yönetimi ve NAT/Güvenlik Duvarı kuralları ile homojen ve çoklu platform yapılandırması.

- Kurumsal ortamlarda kontrollü erişim için NAC, IDS/IPS ve dizinlerle entegre olur.

Hızlı, güvenli ve sonsuz yapılandırmalarla sabrınızı kaybetmenize neden olmayacak bir VPN mi arıyorsunuz? WireGuard En iyi seçeneklerden biri. Bu modern protokol, basitliği ve en son teknoloji kriptografiyi ön planda tutarak herkesin güvenli bir tünel kurmasını kolaylaştırır.

Sizi genel ağlarda korumanın yanı sıra ev veya iş ağınıza erişmenizi sağlamak, VPN, coğrafi engelleri ve sansürü aşmaya yardımcı olurWireGuard ile bu ekstra gizlilik ve performans, hem bilgisayarlarda hem de mobil cihazlarda şaşırtıcı derecede basit bir kurulum süreciyle birlikte geliyor.

WireGuard kısaca

WireGuard bir VPN yazılımı 3. katmana (L3) yönelik açık kaynaklı Varsayılan olarak yalnızca UDP ve modern kriptografiyi kullanır.En büyük avantajı çok az kod satırından oluşan minimalist bir tasarıma sahip olması, bu sayede denetimlerin kolaylaşması, saldırı yüzeyinin küçülmesi ve performansın artmasıdır.

Diğer VPN'lerin sunduğu gibi burada onlarca algoritma veya aşama seçmiyorsunuz; WireGuard, tutarlı bir kriptografik "paket" tanımlarBir algoritma kullanımdan kaldırılırsa, yeni bir sürüm yayınlanır ve istemciler/sunucular yükseltmeyi şeffaf bir şekilde müzakere eder.

Bu protokol her zaman tünel modunda çalışır ve IPv4 ve IPv6'yı destekler (gerekirse birini diğerinin içine kapsülleyerek)Bunu kullanmak için yönlendiricinizde sunucunuza bir UDP portu (yapılandırılabilir) açmanız gerekecektir.

Uyumluluk ve destek

Güvenlik duvarlarının dünyasında, OPNsense, WireGuard'ı çekirdeğe entegre ediyor hızı en üst düzeye çıkarmak için. pfSense'in inişleri ve çıkışları oldu: 2.5.0 sürümünde ortaya çıktı, güvenlik bulguları nedeniyle 2.5.1 sürümünde kaldırıldı ve Bugün bir paket olarak kurulabilir web arayüzünden yönetilir.

Kullanılan şifreleme

WireGuard, modern ve sıkı bir şekilde denetlenen bir dizi algoritmaya dayanmaktadır: Gürültü Protokol Çerçevesi, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash ve HKDFVeri şifrelemesi ChaCha20-Poly1305 (AEAD) kullanılarak yapılır, ECDH değişimi Curve25519 üzerinde yapılır ve anahtar türetimi HKDF ile yapılır.

Bu yaklaşım, farklı paketlerin karıştırılmasını önler ve yapılandırma hatalarını azaltırAyrıca tüm düğümler aynı kriptografik dili konuştuğu için sorun gidermeyi de kolaylaştırır.

Performans ve gecikme

Minimalist uygulama ve düşük seviyeli entegrasyon, çok yüksek hızlar ve çok düşük gecikmelerGerçek dünyadaki L2TP/IPsec ve OpenVPN karşılaştırmalarında WireGuard genellikle en üst sırada yer alıyor ve aynı donanımda verimi iki katına çıkarıyor.

Kararsız veya mobil ağlarda, Oturum geri yüklemesi hızlıdır Ağ değişiklikleri (dolaşım) sonrasında yeniden bağlanma neredeyse fark edilmez. Sınırlı kaynaklara sahip cihazlarda (yönlendiriciler, IoT cihazları) düşük güç tüketimi, CPU ve pil gücünden tasarruf sağlayarak büyük fark yaratır.

Linux'ta hızlı kurulum

WireGuard, modern dağıtımlarda halihazırda kararlı depolarda mevcuttur. Debian/Ubuntu'da ise kurmanız yeterlidir. resmi paketi güncelleyin ve yükleyinDiğerlerinde depoları eklemeniz veya çekirdek modülünü etkinleştirmeniz gerekebilir.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

"Stable"da bulunmayan bir dal kullanıyorsanız, öncelik denetimi altındaki "unstable/testing" depolarına başvurabilirsiniz; ancak İdeal olarak, onu kararlı depodan çekmelisiniz. Dağıtımınız kullanıma sunulduğunda.

Anahtar üretimi

Her cihazın (sunucu ve istemci) kendine ait bir anahtar çiftine ihtiyacı vardır. Özel odayı kilitli tutun. ve sadece herkese açık olanı diğer üyelerle paylaşır.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Her müşteri için işlemi tekrarlayabilir ve isme göre takip edebilirsiniz. akranlar arasında karışıklığın önlenmesi Dağıtımınız büyüdükçe.

Sunucu yapılandırması

Tipik dosya şudur: /etc/wireguard/wg0.confBu bölümde, VPN IP adresini, özel anahtarı ve UDP bağlantı noktasını tanımlarsınız. Her bölümde, genel anahtarına ve yetkili IP adreslerine izin veren bir istemci eklersiniz.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Herhangi bir istemci IP'sine izin vermeyi ve rotaları ayrı ayrı yönetmeyi tercih ederseniz, şunu kullanabilirsiniz: İzin VerilenIP Adresleri = 0.0.0.0/0 Eş ortamlarda, ancak kontrollü ortamlarda izlenebilirlik için istemci başına /32 atamak daha iyidir.

İstemci yapılandırması

La bölüm VPN'de özel anahtar ve IP'si, sunucunun genel anahtarı, uç noktası ve yönlendirme politikası bulunur.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El Kalıcı Canlı Tut (25) Bu, istemcinin etkin olmayan eşlemeleri engelleyen NAT/güvenlik duvarlarının arkasında olması durumunda faydalıdır. AllowedIPs, tüm trafiği VPN (0.0.0.0/0) üzerinden mi yoksa yalnızca belirli alt ağlar üzerinden mi yönlendireceğinizi tanımlar.

NAT, yönlendirme ve güvenlik duvarı

İstemcilerin sunucu üzerinden internete erişmesine izin vermek için, IP yönlendirmeyi etkinleştir ve WAN arayüzünde NAT'ı uygulayın.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Güvenlik duvarı politikanız kısıtlayıcıysa, wg0 arayüzünde trafiğe izin verir ve güvenlik duvarı/NAT yönlendiricisinde seçilen UDP portunu açın.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Arayüzü açmak ve hizmeti başlangıçta etkinleştirmek için: wg-quick ve systemd Bunu sizin için otomatik pilotta bırakıyorlar.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Dolaşım, Kill-Switch ve mobilite

WireGuard günlük mobil kullanım için tasarlanmıştır: Wi-Fi’dan 4G/5G’ye geçtiğinizde tünel anında yeniden kuruluyor.Ağ değiştirirken ciddi kesintiler yaşamazsınız.

Ek olarak, bir öldürme anahtarı (platforma veya uygulamaya bağlı olarak) böylece VPN bağlantısı kesilirse sistem, trafiği yeniden sağlanana kadar bloke ederek kazara sızıntıların önüne geçer.

Bölünmüş tünelleme

Bölünmüş tünel karar vermenizi sağlar Hangi trafik VPN üzerinden geçiyor ve hangileri doğrudan dışarı çıkıyor?Düşük gecikmeyi korumak için kullanışlıdır oyunlar veya görüntülü aramalar tünel aracılığıyla iç kaynaklara erişirken.

İki tipik yapılandırma örneği istemcide, AllowedIPs yönergesini kullanarak:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Bu, hız/gecikme üzerindeki etkiyi azaltır ve Deneyimi optimize edersiniz Gerçekten korumanız gereken şey için.

WireGuard'ın avantajları ve dezavantajları

- LEHİNE: hız, düşük gecikme süresi, basitlik, modern kriptografi, azaltılmış kaynak tüketimi ve denetimleri kolaylaştıran küçük bir kod tabanı.

- AYKIRI: Bazı eski ekosistemlerdeki destek, IPsec/OpenVPN'den daha az gelişmiştir, daha sınırlı gelişmiş özelliklere (betikler ve yerel karartma) sahiptir ve genel anahtarların dahili tünel IP'leriyle ilişkilendirilmesi nedeniyle gizlilik hususları dikkate alınır.

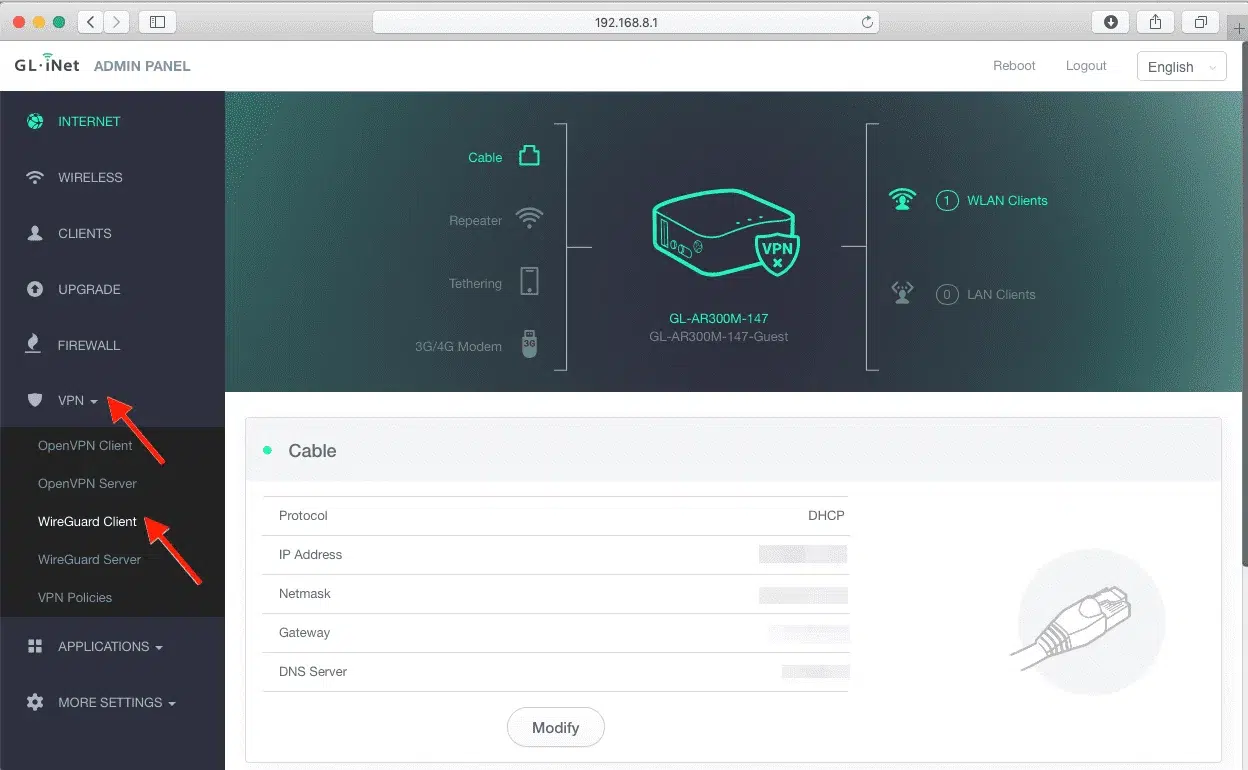

Güvenlik duvarları, NAS ve QNAP desteği

Güvenlik duvarı tipi cihazlarda, OPNsense, WireGuard'ı entegre ediyor Çekirdek hızlandırmalı. pfSense'de, kararlı entegrasyonu beklerken paketi kurabilir ve GUI üzerinden kolayca yönetebilirsiniz.

QNAP NAS'ta, QVPN 2 aracılığıyla, L2TP/IPsec, OpenVPN ve WireGuard sunucularını kurabilirsiniz....ve hatta OpenVPN'i AES-GCM ile ayarlamak veya iperf3 ile ölçmek istiyorsanız Debian'ı sanallaştırın. Güçlü donanım (Ryzen 7 ve 10GbE işlemcili bir QNAP gibi) ve 10GbE istemciyle yapılan testlerde, WireGuard performansı iki katına çıkardı Aynı yerel ortamda L2TP/IPsec veya OpenVPN'e karşı.

Mobil cihazlarda WireGuard: güçlü ve zayıf yönleri

iOS ve Android'de resmi uygulama, ağlar arasında sorunsuz geçiş yapmayı kolaylaştırır. Önemli bir avantaj: Genel Wi-Fi'de güvenli gezinme Otellerden veya havaalanlarından gelen trafiğinizi internet servis sağlayıcınızdan gizleyin. Ayrıca, kendi sunucunuzu kurarsanız, evinize veya iş yerinize sanki oradaymışsınız gibi erişebilirsiniz.

Mantıksal karşılığı şudur: Biraz gecikme eklenir ve hız biraz düşerÖzellikle tüm trafiği yönlendiriyorsanız. Ancak WireGuard, pil ve performans açısından en uygun protokollerden biridir. Ayrıca şu konulardaki önerilere de bakın: Android eğer davanız mobil ise.

Diğer platformlara kurun ve kullanın

macOS, Windows, Android ve iOS'ta resmi uygulamalarınız var; tek yapmanız gereken .conf dosyasını içe aktarın veya bir QR kodunu tarayın Yapılandırma yöneticinizden oluşturulur. İşlem, Linux'takiyle neredeyse aynıdır.

Eğer bunu bir VPS'e kurmayı düşünüyorsanız, iyi uygulamaları hatırlayın: sistemi güncelle, güvenlik duvarını etkinleştirMümkünse WireGuard UDP portunu izin verilen IP'lerle sınırlayın ve politikanız gerektirdiğinde anahtarları döndürün.

Doğrulama ve tanı

Her şeyin yolunda olduğundan emin olmak için yaslanın wg ve wg-quickEl sıkışmaları, aktarılan baytları ve son takastan bu yana geçen zamanları göreceksiniz.

wg

wg show

Bağlantı yoksa şunları kontrol edin: sistem yolları, NAT, açık UDP portu Yönlendiricide ve her bir eş için Uç Nokta ve anahtarların doğru olduğundan emin olun. VPN üzerinden sunucunun IP adresine ping atmak genellikle ilk faydalı testtir.

Basit bir yaklaşım, modern kriptografi ve dikkat çekici performansla, WireGuard, tercih edilen VPN olarak yerini kazandı Ev kullanıcıları ve işletmeler için. Kurulumu basit, yönetimi kolay ve kullanım yelpazesi (uzaktan erişim, tesis içi, güvenli mobilite veya bölünmüş tünelleme) neredeyse her senaryoya uygundur. İyi güvenlik uygulamaları, iyi ayarlanmış bir güvenlik duvarı ve temel izleme özellikleriyle hızlı, kararlı ve kırılması çok zor bir tünele sahip olursunuz.

Farklı dijital mecralarda on yıldan fazla deneyime sahip, teknoloji ve internet konularında uzmanlaşmış editör. E-ticaret, iletişim, online pazarlama ve reklam şirketlerinde editör ve içerik yaratıcısı olarak çalıştım. Ekonomi, finans ve diğer sektörlerin internet sitelerinde de yazılar yazdım. İşim aynı zamanda tutkumdur. Artık makalelerim aracılığıyla Tecnobits, Hayatlarımızı iyileştirmek için teknoloji dünyasının bize her gün sunduğu tüm haberleri ve yeni fırsatları keşfetmeye çalışıyorum.