- Xác định các kết nối và cổng bằng netstat và lọc theo trạng thái hoặc giao thức để phát hiện hoạt động bất thường.

- Chặn mạng và IP khỏi CMD/PowerShell bằng netsh và các quy tắc Tường lửa được xác định rõ ràng.

- Tăng cường bảo mật bằng kiểm soát IPsec và GPO, đồng thời giám sát mà không cần tắt dịch vụ Tường lửa.

- Tránh tác dụng phụ đối với SEO và khả năng sử dụng bằng cách kết hợp chặn với CAPTCHA, giới hạn tốc độ và CDN.

¿Làm thế nào để chặn các kết nối mạng đáng ngờ từ CMD? Khi máy tính bắt đầu chạy chậm hoặc bạn thấy hoạt động mạng bất thường, việc mở dấu nhắc lệnh và sử dụng lệnh thường là cách nhanh nhất để lấy lại quyền kiểm soát. Chỉ với một vài lệnh, bạn có thể phát hiện và chặn các kết nối đáng ngờKiểm tra các cổng mở và tăng cường bảo mật mà không cần cài đặt thêm bất kỳ thứ gì.

Trong bài viết này, bạn sẽ tìm thấy hướng dẫn đầy đủ và thực tế dựa trên các công cụ gốc (CMD, PowerShell và các tiện ích như netstat và netsh). Bạn sẽ thấy cách xác định các phiên lạNhững số liệu nào cần theo dõi, cách chặn các mạng Wi-Fi cụ thể và cách tạo quy tắc trong Tường lửa Windows hoặc thậm chí là FortiGate, tất cả đều được giải thích bằng ngôn ngữ rõ ràng và dễ hiểu.

Netstat: nó là gì, nó dùng để làm gì và tại sao nó vẫn là yếu tố quan trọng

Tên netstat xuất phát từ "mạng" và "thống kê", và chức năng của nó chính xác là cung cấp thống kê và trạng thái kết nối theo thời gian thực. Nó đã được tích hợp vào Windows và Linux từ những năm 90 và bạn cũng có thể tìm thấy nó trong các hệ thống khác như macOS hoặc BeOS, mặc dù không có giao diện đồ họa.

Chạy nó trong bảng điều khiển sẽ cho phép bạn xem các kết nối đang hoạt động, các cổng đang sử dụng, địa chỉ cục bộ và từ xa và nói chung là tổng quan rõ ràng về những gì đang diễn ra trong ngăn xếp TCP/IP của bạn. Có tính năng này quét mạng ngay lập tức Nó giúp bạn cấu hình, chẩn đoán và nâng cao mức độ bảo mật của máy tính hoặc máy chủ.

Việc theo dõi thiết bị nào kết nối, cổng nào đang mở và cách cấu hình bộ định tuyến của bạn là rất quan trọng. Với netstat, bạn cũng có được bảng định tuyến và thống kê theo giao thức hướng dẫn bạn khi có điều gì đó không ổn: lưu lượng truy cập quá mức, lỗi, tắc nghẽn hoặc kết nối trái phép.

Mẹo hữu ích: Trước khi chạy phân tích nghiêm túc với netstat, hãy đóng mọi ứng dụng bạn không cần và thậm chí Khởi động lại nếu có thểBằng cách này, bạn sẽ tránh được tiếng ồn và đạt được độ chính xác trong những gì thực sự quan trọng.

Tác động đến hiệu suất và các phương pháp hay nhất để sử dụng

Bản thân việc chạy netstat sẽ không làm hỏng máy tính của bạn, nhưng việc sử dụng nó quá mức hoặc với quá nhiều tham số cùng một lúc có thể tiêu tốn CPU và bộ nhớ. Nếu bạn chạy nó liên tục hoặc lọc một lượng lớn dữ liệu, tải hệ thống tăng lên và hiệu suất có thể bị ảnh hưởng.

Để giảm thiểu tác động của nó, hãy giới hạn nó trong các tình huống cụ thể và tinh chỉnh các thông số. Nếu bạn cần một luồng liên tục, hãy đánh giá các công cụ giám sát cụ thể hơn. Và hãy nhớ: Ít hơn là tốt hơn khi mục tiêu là điều tra một triệu chứng cụ thể.

- Hạn chế sử dụng vào những thời điểm bạn thực sự cần xem các kết nối đang hoạt động hoặc thống kê.

- Lọc chính xác để hiển thị chỉ những thông tin cần thiết.

- Tránh lên lịch thực hiện ở những khoảng thời gian rất ngắn bão hòa tài nguyên.

- Hãy xem xét các tiện ích chuyên dụng nếu bạn đang tìm kiếm giám sát thời gian thực tiến bộ hơn.

Ưu điểm và hạn chế của việc sử dụng netstat

Netstat vẫn phổ biến trong số các quản trị viên và kỹ thuật viên vì nó cung cấp Hiển thị ngay lập tức các kết nối và các cổng đang được ứng dụng sử dụng. Chỉ trong vài giây, bạn có thể phát hiện ai đang nói chuyện với ai và qua cổng nào.

Nó cũng tạo điều kiện thuận lợi cho giám sát và xử lý sự cốTình trạng tắc nghẽn, nghẽn cổ chai, kết nối liên tục… tất cả đều trở nên rõ ràng khi bạn xem xét các trạng thái và số liệu thống kê có liên quan.

- Phát hiện nhanh các kết nối trái phép hoặc khả năng xâm nhập.

- Theo dõi phiên giữa máy khách và máy chủ để xác định vị trí sự cố hoặc độ trễ.

- Đánh giá kết quả theo giao thức để ưu tiên cải tiến ở những nơi có tác động lớn nhất.

Và nó không làm tốt điều gì? Nó không cung cấp bất kỳ dữ liệu nào (đó không phải là mục đích của nó), kết quả đầu ra của nó có thể phức tạp đối với người dùng không am hiểu kỹ thuật, và trong môi trường rất lớn không thể mở rộng quy mô như một hệ thống chuyên biệt (ví dụ như SNMP). Hơn nữa, việc sử dụng nó đã giảm dần theo hướng có lợi cho PowerShell và các tiện ích hiện đại hơn với đầu ra rõ ràng hơn.

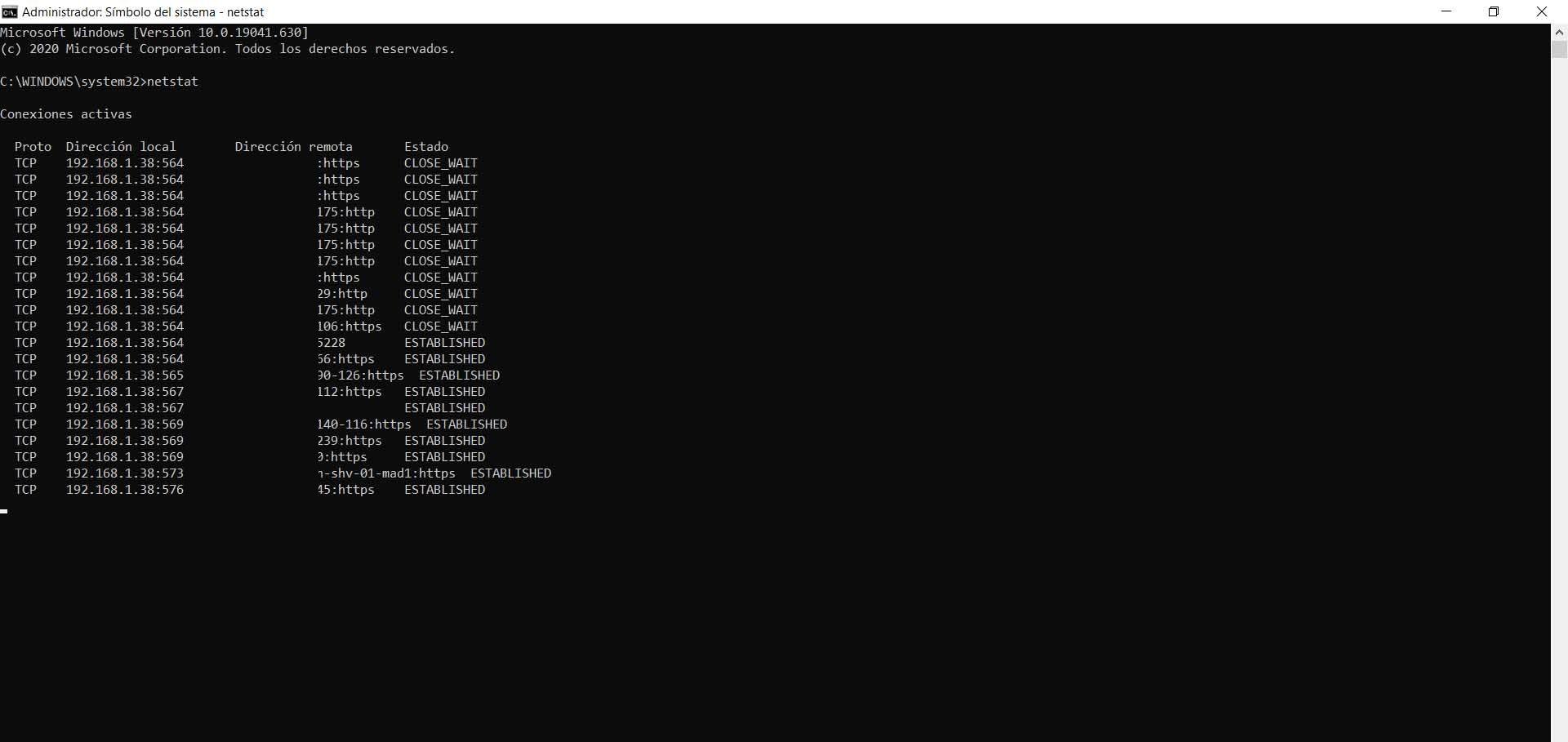

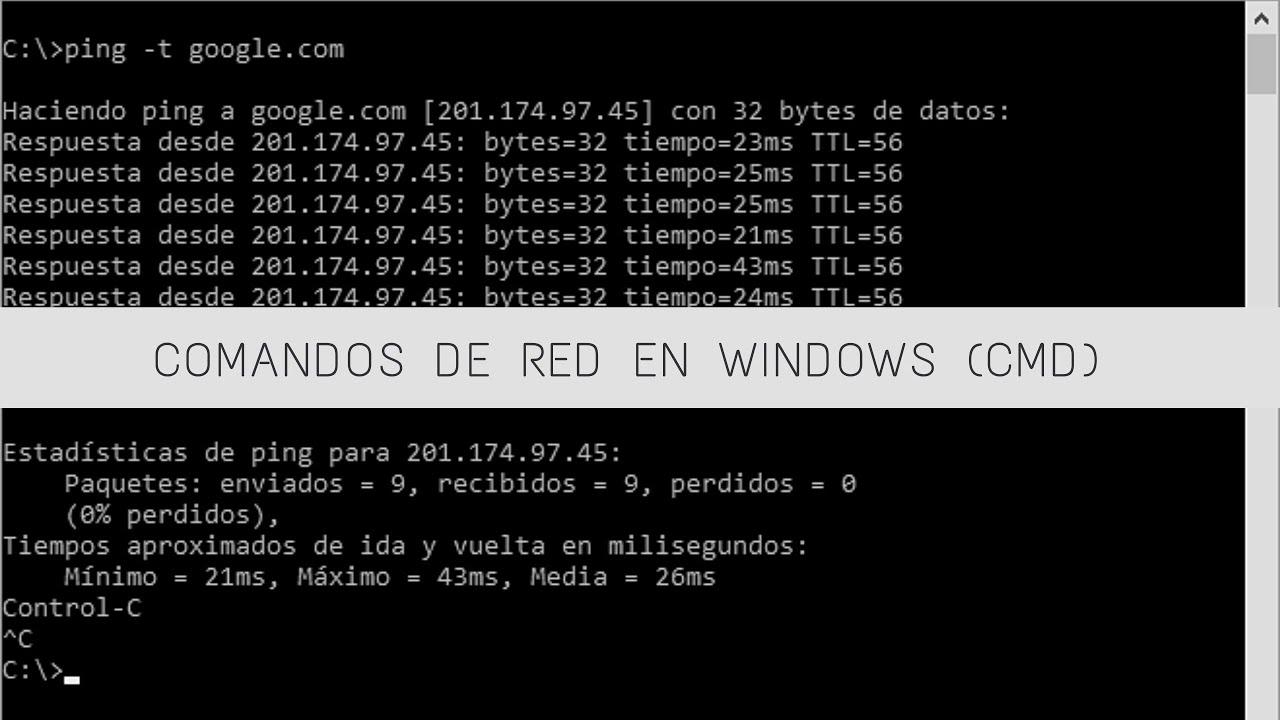

Cách sử dụng netstat từ CMD và đọc kết quả của nó

Mở CMD với tư cách quản trị viên (Start, nhập “cmd”, nhấp chuột phải, Chạy với tư cách quản trị viên) hoặc sử dụng Terminal trong Windows 11. Sau đó nhập netstat và nhấn Enter để có được bức ảnh của khoảnh khắc đó.

Bạn sẽ thấy các cột có giao thức (TCP/UDP), địa chỉ cục bộ và từ xa với cổng của chúng và trường trạng thái (LISTENING, ESTABLISHED, TIME_WAIT, v.v.). Nếu bạn muốn số thay vì tên cổng, hãy chạy netstat -n để có cách đọc trực tiếp hơn.

Cập nhật định kỳ? Bạn có thể yêu cầu nó làm mới sau mỗi X giây theo một khoảng thời gian nhất định: ví dụ: netstat -n 7 Nó sẽ cập nhật đầu ra sau mỗi 7 giây để quan sát những thay đổi trực tiếp.

Nếu bạn chỉ quan tâm đến các kết nối đã thiết lập, hãy lọc đầu ra bằng findstr: netstat | findstr ĐÃ ĐƯỢC THÀNH LẬPThay đổi thành LISTENING, CLOSE_WAIT hoặc TIME_WAIT nếu bạn muốn phát hiện các trạng thái khác.

Các tham số netstat hữu ích cho việc điều tra

Những sửa đổi này cho phép bạn giảm tiếng ồn và tập trung vào những gì bạn đang tìm kiếm:

- -a: hiển thị các kết nối đang hoạt động và không hoạt động cũng như các cổng đang lắng nghe.

- -e: thống kê gói tin giao diện (đến/đi).

- -f: giải quyết và hiển thị FQDN từ xa (tên miền đủ điều kiện).

- -n: hiển thị số cổng và IP chưa được giải quyết (nhanh hơn).

- -o: Thêm PID của tiến trình duy trì kết nối.

- -p X: lọc theo giao thức (TCP, UDP, tcpv6, tcpv4...).

- -q: truy vấn các cổng được liên kết lắng nghe và không lắng nghe.

- -sThống kê được nhóm theo giao thức (TCP, UDP, ICMP, IPv4/IPv6).

- -r: bảng định tuyến hiện tại của hệ thống.

- -t: thông tin về các kết nối trong trạng thái tải xuống.

- -x: Chi tiết kết nối NetworkDirect.

Ví dụ thực tế cho cuộc sống hàng ngày

Để liệt kê các cổng và kết nối mở cùng với PID của chúng, hãy chạy netstat -anoVới PID đó, bạn có thể tham chiếu chéo quy trình trong Trình quản lý tác vụ hoặc bằng các công cụ như TCPView.

Nếu bạn chỉ quan tâm đến kết nối IPv4, hãy lọc theo giao thức với netstat -p IP và bạn sẽ tránh được tiếng ồn khi ra ngoài.

Thống kê toàn cầu theo giao thức đến từ netstat -sTrong khi nếu bạn muốn hoạt động của các giao diện (đã gửi/đã nhận) thì nó sẽ hoạt động netstat -e để có số liệu chính xác.

Để theo dõi một vấn đề với giải quyết tên từ xa, hãy kết hợp netstat -f với bộ lọc: ví dụ, netstat -f | findstr mydomain Nó sẽ chỉ trả về kết quả khớp với tên miền đó.

Khi Wi-Fi chậm và netstat đầy những kết nối lạ

Một trường hợp điển hình: duyệt chậm, kiểm tra tốc độ mất một lúc để bắt đầu nhưng đưa ra số liệu bình thường và khi chạy netstat, thông báo sau sẽ xuất hiện: hàng chục kết nối ĐÃ ĐƯỢC THIẾT LẬPThủ phạm thường là trình duyệt (ví dụ: Firefox, do cách xử lý nhiều ổ cắm) và ngay cả khi bạn đóng cửa sổ, các tiến trình nền vẫn có thể tiếp tục duy trì phiên.

Phải làm gì? Đầu tiên, hãy xác định với netstat -ano Lưu ý PID. Sau đó, kiểm tra trong Trình quản lý Tác vụ hoặc Process Explorer/TCPView xem có tiến trình nào đứng sau nó không. Nếu kết nối và tiến trình có vẻ đáng ngờ, hãy cân nhắc chặn địa chỉ IP khỏi Tường lửa Windows. chạy quét phần mềm diệt vi-rút Và nếu bạn thấy rủi ro cao, hãy tạm thời ngắt kết nối thiết bị khỏi mạng cho đến khi tình hình ổn định.

Nếu tình trạng quá nhiều phiên vẫn tiếp diễn sau khi cài đặt lại trình duyệt, hãy kiểm tra tiện ích mở rộng, tạm thời tắt tính năng đồng bộ hóa và xem các máy khách khác (như thiết bị di động của bạn) có chậm không: điều này chỉ ra vấn đề. sự cố mạng/ISP thay vì phần mềm cục bộ.

Hãy nhớ rằng netstat không phải là một trình giám sát thời gian thực, nhưng bạn có thể mô phỏng một trình giám sát với netstat -n 5 để làm mới sau mỗi 5 giây. Nếu bạn cần một bảng điều khiển liên tục và thuận tiện hơn, hãy xem TCPView hoặc các giải pháp giám sát chuyên sâu hơn.

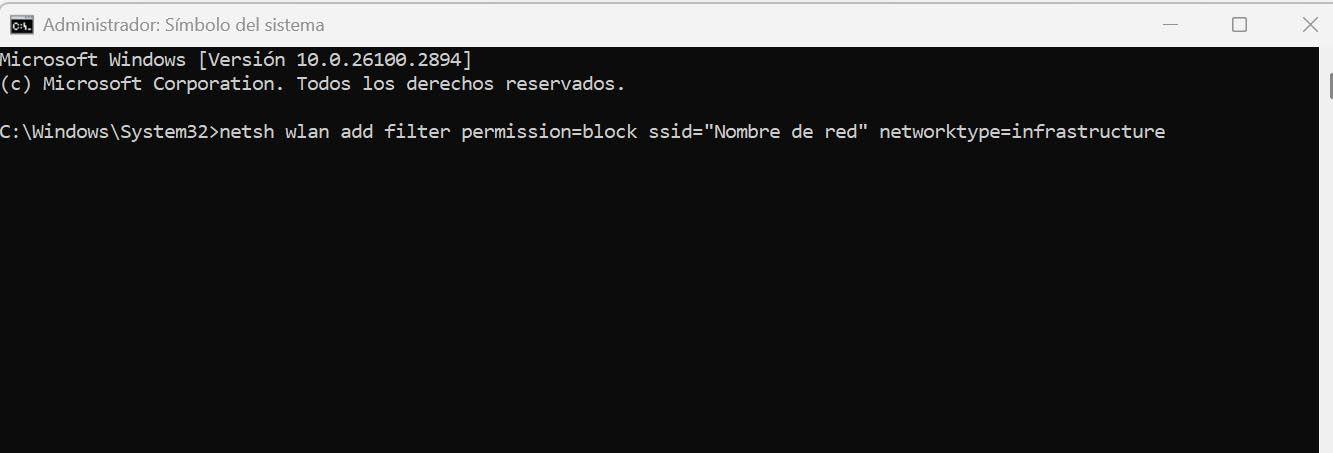

Chặn các mạng Wi-Fi cụ thể từ CMD

Nếu có các mạng gần đó mà bạn không muốn nhìn thấy hoặc muốn thiết bị của bạn thử sử dụng, bạn có thể lọc chúng từ bảng điều khiểnLệnh cho phép bạn chặn một SSID cụ thể và quản lý mà không cần chạm vào bảng điều khiển đồ họa.

Mở CMD với tư cách quản trị viên và sử dụng:

netsh wlan add filter permission=block ssid="Nombre real de la red" networktype=infrastructureSau khi chạy, mạng đó sẽ biến mất khỏi danh sách các mạng khả dụng. Để kiểm tra những mạng bạn đã chặn, hãy khởi chạy netsh wlan show filters quyền=chặnVà nếu bạn hối hận, hãy xóa nó bằng:

netsh wlan delete filter permission=block ssid="Nombre real de la red" networktype=infrastructure

Chặn các địa chỉ IP đáng ngờ bằng Tường lửa Windows

Nếu bạn phát hiện cùng một địa chỉ IP công cộng đang cố gắng thực hiện các hành động đáng ngờ đối với dịch vụ của bạn, câu trả lời nhanh chóng là tạo một quy tắc chặn Những kết nối đó. Trong bảng điều khiển đồ họa, thêm một quy tắc tùy chỉnh, áp dụng cho "Tất cả chương trình", giao thức "Bất kỳ", chỉ định IP từ xa cần chặn, chọn "Chặn kết nối" và áp dụng cho miền/riêng tư/công cộng.

Bạn có thích tự động hóa không? Với PowerShell, bạn có thể tạo, sửa đổi hoặc xóa các quy tắc mà không cần nhấp chuột. Ví dụ: để chặn lưu lượng Telnet đi và sau đó hạn chế địa chỉ IP từ xa được phép, bạn có thể sử dụng các quy tắc với Quy tắc tường lửa Net mới và sau đó điều chỉnh với Set-NetFirewallQuy tắc.

# Bloquear tráfico saliente de Telnet (ejemplo)

New-NetFirewallRule -DisplayName "Block Outbound Telnet" -Direction Outbound -Program %SystemRoot%\System32\telnet.exe -Protocol TCP -LocalPort 23 -Action Block

# Cambiar una regla existente para fijar IP remota

Get-NetFirewallPortFilter | ?{ $_.LocalPort -eq 80 } | Get-NetFirewallRule | ?{ $_.Direction -eq "Inbound" -and $_.Action -eq "Allow" } | Set-NetFirewallRule -RemoteAddress 192.168.0.2Để quản lý các quy tắc theo nhóm hoặc xóa hàng loạt các quy tắc chặn, hãy dựa vào Bật/Tắt/Xóa-NetFirewallRule và trong các truy vấn có ký tự đại diện hoặc bộ lọc theo thuộc tính.

Thực hành tốt nhất: Không tắt dịch vụ Tường lửa

Microsoft khuyến cáo không nên dừng dịch vụ Tường lửa (MpsSvc). Việc này có thể gây ra sự cố menu Bắt đầu, sự cố cài đặt ứng dụng hiện đại hoặc các vấn đề khác. lỗi kích hoạt Qua điện thoại. Nếu theo chính sách, bạn cần tắt cấu hình, hãy thực hiện ở cấp độ cấu hình tường lửa hoặc GPO, nhưng vẫn để dịch vụ chạy.

Cấu hình (miền/riêng tư/công khai) và hành động mặc định (cho phép/chặn) có thể được thiết lập từ dòng lệnh hoặc bảng điều khiển tường lửa. Việc duy trì các mặc định này được xác định rõ ràng sẽ ngăn ngừa lỗ không tự nguyện khi tạo ra các quy tắc mới.

FortiGate: Chặn các nỗ lực SSL VPN từ các IP công cộng đáng ngờ

Nếu bạn sử dụng FortiGate và thấy các nỗ lực đăng nhập không thành công vào SSL VPN của bạn từ các IP không quen thuộc, hãy tạo một nhóm địa chỉ (ví dụ: danh sách đen) và thêm tất cả các IP xung đột vào đó.

Trên bảng điều khiển, nhập cài đặt SSL VPN bằng cấu hình vpn cài đặt ssl và áp dụng: đặt địa chỉ nguồn “blacklistipp” y thiết lập nguồn-địa chỉ-phủ định cho phépVới một trình diễn Bạn xác nhận rằng nó đã được áp dụng. Bằng cách này, khi có ai đó đến từ những IP đó, kết nối sẽ bị từ chối ngay từ đầu.

Để kiểm tra lưu lượng truy cập vào IP và cổng đó, bạn có thể sử dụng chẩn đoán gói sniffer bất kỳ “máy chủ XXXX và cổng 10443” 4và với nhận màn hình vpn ssl Bạn kiểm tra các phiên được phép từ các IP không có trong danh sách.

Một cách khác là SSL_VPN > Hạn chế quyền truy cập > Giới hạn quyền truy cập vào các máy chủ cụ thểTuy nhiên, trong trường hợp đó, việc từ chối sẽ xảy ra sau khi nhập thông tin đăng nhập, không phải ngay lập tức như thông qua bảng điều khiển.

Các lựa chọn thay thế cho netstat để xem và phân tích lưu lượng truy cập

Nếu bạn muốn thoải mái hơn hoặc chi tiết hơn, có những công cụ có thể đáp ứng nhu cầu đó. đồ họa, bộ lọc nâng cao và chụp sâu của các gói:

- Wireshark: thu thập và phân tích lưu lượng truy cập ở mọi cấp độ.

- iproute2 (Linux): tiện ích để quản lý TCP/UDP và IPv4/IPv6.

- Dây thủy tinhPhân tích mạng với quản lý tường lửa và tập trung vào quyền riêng tư.

- Uptrends Uptime MonitorGiám sát và cảnh báo liên tục tại chỗ.

- Germain UX: giám sát tập trung vào các ngành dọc như tài chính hoặc y tế.

- Atera: Bộ RMM có chức năng giám sát và truy cập từ xa.

- Cá mập mâyPhân tích trang web và chia sẻ ảnh chụp màn hình.

- iptraf / iftop (Linux): Giao thông thời gian thực thông qua giao diện rất trực quan.

- ss (Thống kê ổ cắm) (Linux): một giải pháp thay thế hiện đại và rõ ràng hơn cho netstat.

Chặn IP và tác động của nó đến SEO, cùng các chiến lược giảm thiểu

Việc chặn các IP hung hăng là hợp lý, nhưng hãy cẩn thận với chặn bot công cụ tìm kiếmVì bạn có thể mất khả năng lập chỉ mục. Việc chặn theo quốc gia cũng có thể loại trừ người dùng hợp pháp (hoặc VPN) và làm giảm khả năng hiển thị của bạn ở một số khu vực nhất định.

Các biện pháp bổ sung: thêm Mã CAPTCHA Để ngăn chặn bot, hãy áp dụng giới hạn tốc độ để ngăn chặn việc lạm dụng và đặt CDN để giảm thiểu DDoS bằng cách phân phối tải trên các nút phân tán.

Nếu dịch vụ lưu trữ của bạn sử dụng Apache và bạn đã bật tính năng chặn địa lý trên máy chủ, bạn có thể chuyển hướng truy cập từ một quốc gia cụ thể sử dụng .htaccess với quy tắc viết lại (ví dụ chung):

RewriteEngine on

RewriteCond %{ENV:GEOIP_COUNTRY_CODE} ^CN$

RewriteRule ^(.*)$ http://tu-dominio.com/pagina-de-error.html [R=301,L]Để chặn IP trên hosting (Plesk), bạn cũng có thể chỉnh sửa .htaccess và từ chối các địa chỉ cụ thể, luôn sao lưu tệp trước đó trong trường hợp bạn cần hoàn nguyên các thay đổi.

Quản lý tường lửa Windows chuyên sâu bằng PowerShell và netsh

Ngoài việc tạo các quy tắc riêng lẻ, PowerShell còn cung cấp cho bạn quyền kiểm soát hoàn toàn: xác định cấu hình mặc định, tạo/sửa đổi/xóa quy tắc và thậm chí hoạt động với GPO Active Directory với các phiên được lưu trong bộ nhớ đệm để giảm tải cho bộ điều khiển miền.

Ví dụ nhanh: tạo quy tắc, thay đổi địa chỉ từ xa, bật/tắt toàn bộ nhóm và xóa các quy tắc chặn chỉ trong một nốt nhạc. Mô hình hướng đối tượng cho phép truy vấn các bộ lọc cho cổng, ứng dụng hoặc địa chỉ và kết nối kết quả bằng các đường ống.

Để quản lý các nhóm từ xa, hãy dựa vào WinRM và các thông số -CimSessionTính năng này cho phép bạn liệt kê các quy tắc, sửa đổi hoặc xóa mục nhập trên các máy khác mà không cần rời khỏi bảng điều khiển.

Có lỗi trong tập lệnh? Sử dụng -ErrorHành động Âm thầmTiếp tục để ngăn chặn "quy tắc không tìm thấy" khi xóa, -Chuyện gì xảy ra nếu để xem trước và -Xác nhận Nếu bạn muốn xác nhận cho từng mục. Với -Dài dòng Bạn sẽ có thêm thông tin chi tiết về việc thực hiện.

IPsec: Xác thực, mã hóa và cô lập dựa trên chính sách

Khi bạn chỉ cần lưu lượng được xác thực hoặc mã hóa để đi qua, bạn kết hợp Quy tắc tường lửa và IPsecTạo các quy tắc chế độ vận chuyển, xác định bộ mã hóa và phương pháp xác thực, và liên kết chúng với các quy tắc thích hợp.

Nếu đối tác của bạn yêu cầu IKEv2, bạn có thể chỉ định IKEv2 trong quy tắc IPsec với xác thực bằng chứng chỉ thiết bị. Điều này cũng khả thi. sao chép quy tắc từ GPO này sang GPO khác và các tập hợp liên quan để đẩy nhanh quá trình triển khai.

Để cô lập các thành viên miền, hãy áp dụng các quy tắc yêu cầu xác thực đối với lưu lượng đến và yêu cầu xác thực đối với lưu lượng đi. Bạn cũng có thể yêu cầu thành viên trong nhóm với chuỗi SDDL, hạn chế quyền truy cập đối với người dùng/thiết bị được ủy quyền.

Các ứng dụng không được mã hóa (như telnet) có thể bị buộc phải sử dụng IPsec nếu bạn tạo quy tắc tường lửa "cho phép nếu an toàn" và chính sách IPsec Yêu cầu xác thực và mã hóaBằng cách đó, không có thứ gì di chuyển được rõ ràng.

Bỏ qua xác thực và bảo mật điểm cuối

Bỏ qua xác thực cho phép lưu lượng truy cập từ người dùng hoặc thiết bị đáng tin cậy ghi đè các quy tắc chặn. Hữu ích cho cập nhật và quét máy chủ mà không mở cửa cho toàn thế giới.

Nếu bạn đang tìm kiếm bảo mật đầu cuối trên nhiều ứng dụng, thay vì tạo quy tắc cho từng ứng dụng, hãy di chuyển ủy quyền cho lớp IPsec với danh sách các nhóm máy/người dùng được phép trong cấu hình toàn cầu.

Nắm vững netstat để xem ai kết nối, tận dụng netsh và PowerShell để thực thi các quy tắc, và mở rộng quy mô với tường lửa IPsec hoặc tường lửa vành đai như FortiGate giúp bạn kiểm soát mạng của mình. Với bộ lọc Wi-Fi dựa trên CMD, tính năng chặn IP được thiết kế tốt, các biện pháp phòng ngừa SEO và các công cụ thay thế khi bạn cần phân tích chuyên sâu hơn, bạn sẽ có thể phát hiện các kết nối đáng ngờ kịp thời và chặn chúng mà không làm gián đoạn hoạt động của bạn.

Đam mê công nghệ từ khi còn nhỏ. Tôi thích được cập nhật về lĩnh vực này và trên hết là truyền đạt nó. Đó là lý do tại sao tôi đã cống hiến hết mình cho việc truyền thông trên các trang web công nghệ và trò chơi điện tử trong nhiều năm nay. Bạn có thể thấy tôi viết về Android, Windows, MacOS, iOS, Nintendo hoặc bất kỳ chủ đề liên quan nào khác mà bạn nghĩ đến.