- LLMNR khiến mọi người dễ bị giả mạo và bắt giữ mã băm; việc vô hiệu hóa nó sẽ làm giảm rủi ro nội bộ.

- Vô hiệu hóa dễ dàng: GPO/Registry trên Windows và Chỉnh sửa systemd-resolved trên Linux.

- Bổ sung bằng cách chặn hoặc vô hiệu hóa NBT-NS và xác minh bằng Cơ quan đăng ký/lưu lượng truy cập.

Giao thức LLMNR là một giao thức quen thuộc trong môi trường Microsoft. Trong các mạng mà Windows là nền tảng chính, giao thức này được bật theo mặc định. Mặc dù trước đây nó có vẻ hợp lý, nhưng ngày nay nó thường gây ra nhiều phiền toái hơn là hữu ích. Đó là lý do tại sao việc biết cách sử dụng nó là một ý tưởng hay. cách tắt LLMNR đặc biệt là nếu chúng ta sử dụng mạng WiFi công cộng.

Trước khi đưa ra bất kỳ quyết định nào, bạn nên hiểu chức năng của nó và lý do tại sao nên tắt nó. Tin tốt là việc vô hiệu hóa nó rất dễ dàng. trên cả Windows (bao gồm Windows Server) và Linux, thông qua chính sách, Registry, Intune hoặc bằng cách điều chỉnh systemd-resolved.

LLMNR là gì và hoạt động như thế nào?

LLMNR là từ viết tắt của Giải quyết tên đa hướng liên kết cục bộMục đích của nó là giải quyết tên máy chủ trong phân đoạn cục bộ mà không cần dựa vào máy chủ DNSNói cách khác, nếu máy không thể phân giải tên qua DNS, nó có thể thử truy vấn vùng lân cận bằng cách sử dụng đa hướng để xem có ai "hiểu được gợi ý" không.

Cơ chế này sử dụng cổng UDP 5355 và được thiết kế để hoạt động trong mạng cục bộ. Truy vấn được gửi bằng đa hướng đến mạng ngay lập tức và bất kỳ máy tính nào "nhận ra" tên đều có thể phản hồi bằng cách nói "đó là tôi". Đây là cách tiếp cận nhanh chóng và đơn giản cho các môi trường nhỏ hoặc ứng biến mà DNS không khả dụng hoặc không hợp lý để cấu hình.

Trên thực tế, truy vấn LLMNR sẽ di chuyển đến phân đoạn cục bộ và các thiết bị lắng nghe lưu lượng đó có thể phản hồi nếu chúng tin rằng đó là đích đến chính xác. Phạm vi của nó bị giới hạn ở liên kết cục bộvà do đó có tên gọi và chức danh là "bản vá" khi không có dịch vụ tên chính thức nào trên mạng.

Trong nhiều năm, đặc biệt là trong các mạng nhỏ hơn hoặc triển khai theo yêu cầu, nó tỏ ra hữu ích. Ngày nay, với DNS phổ biến và giá rẻ, trường hợp sử dụng đã thu hẹp rất nhiều đến mức gần như luôn có lý khi tắt LLMNR và sống yên bình hơn.

Liệu LLMNR có thực sự cần thiết không? Rủi ro và bối cảnh

Câu hỏi triệu đô: Tôi nên gỡ xuống hay để nguyên? Trong bối cảnh gia đình, câu trả lời phổ biến nhất là "Được, cứ thoải mái gỡ xuống". Trong một công ty, việc xác nhận tác động là rất thuận tiện:Nếu DNS của môi trường được thiết lập đúng và tìm kiếm hoạt động, LLMNR không cung cấp bất kỳ thông tin gì và gây ra những rủi ro không cần thiết.

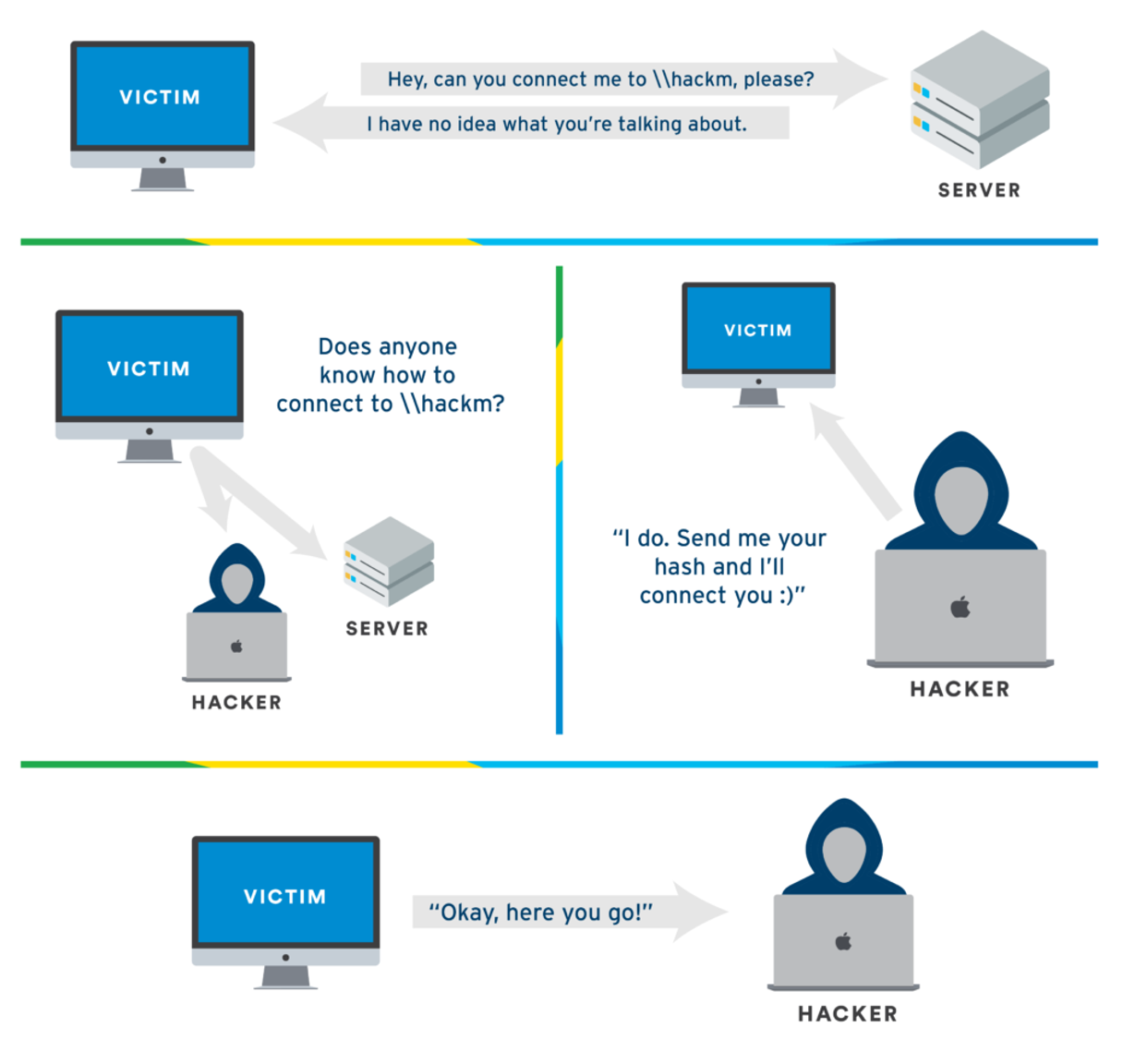

Vấn đề lớn nhất là LLMNR không bao gồm bảo vệ chống lại hành vi mạo danhKẻ tấn công trên mạng con của bạn có thể "mạo danh" thiết bị mục tiêu và phản hồi sớm hoặc ưu tiên, chuyển hướng kết nối và gây ra hỗn loạn. Đây là một kịch bản tấn công "man-in-the-middle" (MitM) kinh điển.

Để so sánh, nó gợi nhớ đến chuẩn WEP Wi-Fi, vốn ra đời mà không tính đến các cuộc tấn công hiện đại và đã trở nên lỗi thời. Một điều tương tự xảy ra với LLMNR: Trước đây nó hữu ích, nhưng ngày nay nó lại là cánh cửa mở cho sự lừa dối nếu bạn để nó tồn tại trên mạng công ty.

Ngoài ra, nếu rơi vào tay kẻ tấn công có công cụ phù hợp, chúng có thể buộc máy tính của bạn phải "hát" thông tin nhạy cảm như hàm băm NTLMv2 khi chúng nghĩ rằng chúng đang giao tiếp với một máy chủ hợp pháp. Một khi kẻ tấn công có được những băm đócó thể cố gắng bẻ khóa chúng—với mức độ thành công khác nhau tùy thuộc vào chính sách và độ phức tạp của mật khẩu—làm tăng nguy cơ xâm nhập thực sự.

Khi nào nên tắt LLMNR?

Trong phần lớn các triển khai hiện đại, bạn có thể vô hiệu hóa nó mà không làm hỏng bất cứ thứ gì. Nếu máy khách của bạn luôn giải quyết bằng DNS Và nếu bạn không dựa vào "phép thuật" trên mạng cục bộ, LLMNR là không cần thiết. Tuy nhiên, hãy xác thực trong các môi trường quan trọng trước khi áp dụng chính sách cho toàn bộ tổ chức.

Hãy nhớ rằng quyết định này không chỉ mang tính kỹ thuật mà còn giúp giảm rủi ro về mặt vận hành và tuân thủ. Vô hiệu hóa LLMNR là biện pháp kiểm soát tăng cường đơn giản, có thể đo lường và có tác động lớn., chính xác là những gì mà bất kỳ khuôn khổ bảo mật hợp lý nào cũng yêu cầu.

Vô hiệu hóa LLMNR trong Windows

Sau đây là các tùy chọn chính có sẵn để tắt LLMNR trong Windows:

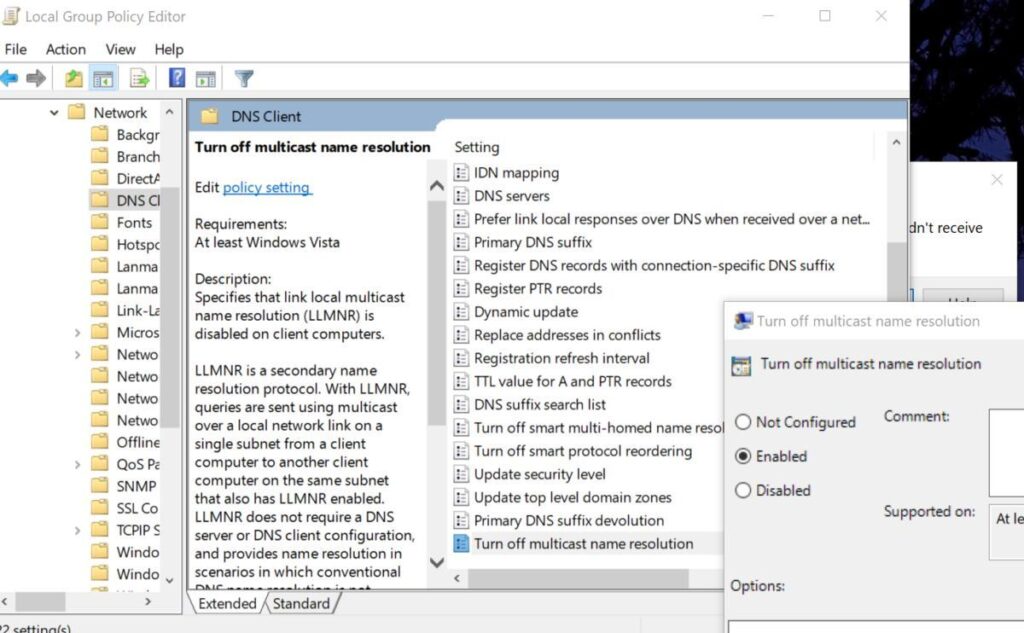

Tùy chọn 1: Trình chỉnh sửa chính sách nhóm cục bộ (gpedit.msc)

Trên máy tính độc lập hoặc để kiểm tra nhanh, bạn có thể sử dụng Local Group Policy Editor. Nhấn WIN + R, nhập gpedit.msc và chấp nhận để mở nó.

Sau đó, điều hướng qua: Cấu hình máy tính > Mẫu quản trị > Mạng. Trong một số phiên bản, cài đặt xuất hiện bên dưới Máy khách DNS. Tìm mục “Vô hiệu hóa giải quyết tên đa hướng” (tên có thể thay đổi đôi chút) và đặt chính sách thành “Đã bật”.

Trong Windows 10, văn bản thường được đọc là “Tắt phân giải tên đa hướng”. Áp dụng hoặc chấp nhận thay đổi và khởi động lại máy tính. để đảm bảo rằng các thiết lập của nhóm được áp dụng chính xác.

Tùy chọn 2: Sổ đăng ký Windows

Nếu bạn muốn đi thẳng vào vấn đề hoặc cần một phương pháp có thể lập trình, bạn có thể tạo giá trị chính sách trong Registry. Mở CMD hoặc PowerShell với quyền của quản trị viên và thực hiện:

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /f

REG ADD "HKLM\Software\Policies\Microsoft\Windows NT\DNSClient" /v "EnableMulticast" /t REG_DWORD /d 0 /fVới điều này, LLMNR sẽ bị vô hiệu hóa ở cấp độ chính sách. Khởi động lại máy tính để đóng chu kỳ và ngăn chặn các tiến trình có trạng thái trước đó vẫn còn trong bộ nhớ.

Vô hiệu hóa LLMNR bằng GPO trong miền

Một cách khác để vô hiệu hóa LLMNR là áp dụng thay đổi một cách tập trung từ bộ điều khiển miền bằng cách mở Group Policy Management Console. Tạo GPO mới (ví dụ: “MY-GPO”) và chỉnh sửa nó.

Trong trình soạn thảo, hãy làm theo đường dẫn: Cấu hình máy tính > Mẫu quản trị > Mạng > Máy khách DNS. Bật chính sách “Vô hiệu hóa giải quyết tên đa hướng” và đóng trình soạn thảo để lưu. Sau đó, liên kết GPO với OU thích hợp và buộc làm mới chính sách hoặc chờ sao chép bình thường.

Hoàn tất. Bây giờ bạn đã có chính sách tên miền luôn cắt giảm LLMNR. Hãy nhớ rằng danh pháp chính xác của sự điều chỉnh có thể khác nhau. hơi khác nhau giữa các phiên bản Windows Server, nhưng vị trí thì như đã chỉ ra.

Intune: “Đã áp dụng” nhưng gpedit hiển thị “Chưa cấu hình”

Một câu hỏi thường gặp: bạn đẩy cấu hình từ Intune, nó cho bạn biết cấu hình đó đã được áp dụng đúng và khi bạn mở gpedit, bạn thấy cài đặt là "Chưa được cấu hình". Điều này không nhất thiết có nghĩa là nó không hoạt động.. Intune áp dụng các thiết lập thông qua CSP/Registry không phải lúc nào cũng được phản ánh trong trình soạn thảo cục bộ là “Đã cấu hình”.

Cách đáng tin cậy để kiểm tra điều này là tham khảo Nhật ký chính sách: Nếu nó tồn tại và bằng 0, giá trị Bật Multicast trên HKLM\Phần mềm\Chính sách\Microsoft\Windows NT\DNSClient, LLMNR bị vô hiệu hóa mặc dù gpedit hiển thị “Không được cấu hình”.

Nếu bạn muốn đảm bảo điều này thông qua tập lệnh (hữu ích như Remediation trong Intune), đây là một tập lệnh PowerShell đơn giản để tạo giá trị và xác minh nó:

New-Item -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Force | Out-Null

New-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient" -Name "EnableMulticast" -PropertyType DWord -Value 0 -Force | Out-Null

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastĐiều này bao gồm trường hợp Intune cho biết đã áp dụng nhưng bạn muốn có độ chắc chắn tối đa hoặc khắc phục sự cố cho các thiết bị "lừa đảo". Để kiểm tra hàng loạt, hãy kết hợp tập lệnh với công cụ kiểm kê của bạn hoặc với báo cáo Intune/Defender cho Endpoint.

Vô hiệu hóa LLMNR trên Linux (systemd-resolved)

Trên các bản phân phối như Ubuntu hoặc Debian sử dụng systemd-resolved, bạn có thể "hủy" LLMNR trực tiếp. Chỉnh sửa cài đặt trình giải quyết Vì thế:

sudo nano /etc/systemd/resolved.confTrong tệp, hãy thiết lập tham số tương ứng sao cho không gây nhầm lẫn. Ví dụ:

[Resolve]

LLMNR=noLưu và khởi động lại dịch vụ hoặc máy tính: Khởi động lại dịch vụ thường là đủ, mặc dù khởi động lại cũng hợp lệ nếu thuận tiện hơn cho bạn.

sudo systemctl restart systemd-resolvedVới lệnh đó, systemd-resolved sẽ ngừng sử dụng LLMNR. Nếu bạn sử dụng giải pháp phân giải khác (hoặc các bản phân phối khác), hãy kiểm tra tài liệu của họ: mẫu không khác biệt quá nhiều và luôn có một "công tắc" tương đương.

Giới thiệu về NBT-NS và Tường lửa Windows

Vô hiệu hóa LLMNR là đã giải quyết được một nửa vấn đề. Responder và các công cụ tương tự cũng khai thác NetBIOS Name Service (NBT‑NS), hoạt động trên các cổng NetBIOS cổ điển (UDP 137/138 và TCP 139). Điều này đặt ra câu hỏi mà nhiều người thắc mắc: liệu việc chặn các cổng trong tường lửa có đủ hay không, hay bạn phải tắt NBT‑NS một cách rõ ràng?

Nếu bạn áp dụng các quy tắc nghiêm ngặt cho tường lửa cục bộ của mình—cả dữ liệu đến và dữ liệu đi—bằng cách chặn 137/UDP, 138/UDP và 139/TCP, bạn sẽ giảm đáng kể nguy cơ bị tấn công. Tuy nhiên, cách tốt nhất trong môi trường doanh nghiệp là tắt NetBIOS qua TCP/IP. trong giao diện, để ngăn chặn các phản hồi hoặc quảng cáo không mong muốn nếu chính sách tường lửa thay đổi hoặc bị ứng dụng sửa đổi.

Trong Windows, không có GPO “nhà máy” trực tiếp như trong LLMNR, nhưng bạn có thể thực hiện thông qua WMI hoặc Registry. PowerShell dựa trên WMI này vô hiệu hóa nó trên tất cả các bộ điều hợp hỗ trợ IP:

Get-WmiObject -Class Win32_NetworkAdapterConfiguration -Filter "IPEnabled=TRUE" | ForEach-Object { $_.SetTcpipNetbios(2) } Nếu bạn thích các quy tắc tường lửa, hãy tiếp tục, nhưng hãy đảm bảo rằng chúng là hai chiều và cố định. Khối 137/UDP, 138/UDP và 139/TCP và giám sát để đảm bảo không có quy tắc xung đột nào trong các GPO hoặc giải pháp EDR/AV khác quản lý tường lửa.

Xác minh: Cách kiểm tra xem LLMNR và NBT-NS có bị vô hiệu hóa không

Đối với LLMNR trên Windows, hãy xem Registry: HKLM\Phần mềm\Chính sách\Microsoft\Windows NT\DNSClient\Bật Multicast phải tồn tại và bằng 0. Kiểm tra nhanh trong PowerShell sẽ:

(Get-ItemProperty -Path "HKLM:\Software\Policies\Microsoft\Windows NT\DNSClient").EnableMulticastỞ cấp độ lưu lượng, một kỹ thuật đơn giản là chạy tìm kiếm một tên không tồn tại và sử dụng Wireshark để quan sát rằng không có gói UDP 5355 nào được đưa ra. Nếu bạn không thấy đa hướng đến phân đoạn cục bộ, bạn đang đi đúng hướng.

Trên Linux với systemd-resolved, hãy kiểm tra trạng thái bằng resolvectl hoặc systemctl: Đảm bảo LLMNR được đặt thành "không" trong cấu hình có hiệu lực và dịch vụ đã được khởi động lại mà không có lỗi.

Đối với NBT‑NS, hãy xác nhận rằng quy tắc tường lửa của bạn chặn 137/UDP, 138/UDP và 139/TCP hoặc NetBIOS đã bị vô hiệu hóa trên bộ điều hợp. Bạn cũng có thể đánh hơi trên mạng một lúc để kiểm tra xem có yêu cầu NetBIOS hoặc quảng cáo nào trên sóng không.

Những câu hỏi thường gặp và những sắc thái hữu ích

- Tôi có làm hỏng gì khi tắt LLMNR không? Trong các mạng có DNS được bảo trì tốt, điều này thường không xảy ra. Trong các môi trường đặc biệt hoặc cũ, trước tiên hãy xác thực trong một nhóm thử nghiệm và thông báo thay đổi cho bộ phận hỗ trợ.

- Tại sao gpedit lại hiển thị "Not Configured" mặc dù Intune lại hiển thị "Enforced"? Bởi vì trình soạn thảo cục bộ không phải lúc nào cũng phản ánh các trạng thái do MDM hoặc CSP áp đặt. Sự thật nằm ở Registry và kết quả thực tế, chứ không phải trong văn bản gpedit.

- Có bắt buộc phải tắt NBT‑NS nếu tôi chặn NetBIOS trên tường lửa không? Nếu việc chặn được thực hiện hoàn toàn và mạnh mẽ, bạn sẽ giảm thiểu đáng kể rủi ro. Tuy nhiên, việc tắt NetBIOS qua TCP/IP sẽ loại bỏ các phản hồi ở cấp độ ngăn xếp và tránh những bất ngờ nếu các quy tắc thay đổi, vì vậy đây là lựa chọn được ưu tiên.

- Có tập lệnh nào có sẵn để vô hiệu hóa LLMNR không? Có, thông qua Registry hoặc PowerShell, như bạn đã thấy. Đối với Intune, hãy đóng gói tập lệnh dưới dạng Remediation và thêm tính năng kiểm tra tuân thủ.

Tắt LLMNR sẽ làm giảm bề mặt giả mạo trên mạng cục bộ và ngăn chặn các cuộc tấn công lấy cắp băm bằng các công cụ như Responder ngay từ đầu. Nếu bạn cũng chặn hoặc vô hiệu hóa NBT‑NS và chăm sóc DNS của mìnhBạn sẽ có một giải pháp bảo mật đơn giản và hiệu quả: ít nhiễu hơn, ít rủi ro hơn và mạng lưới được chuẩn bị tốt hơn nhiều cho việc sử dụng hàng ngày.

Biên tập viên chuyên về các vấn đề công nghệ và internet với hơn mười năm kinh nghiệm trong các lĩnh vực truyền thông kỹ thuật số khác nhau. Tôi đã từng làm biên tập viên và người sáng tạo nội dung cho các công ty thương mại điện tử, truyền thông, tiếp thị và quảng cáo trực tuyến. Tôi cũng đã viết trên các trang web kinh tế, tài chính và các lĩnh vực khác. Công việc của tôi cũng là niềm đam mê của tôi. Bây giờ, qua bài viết của tôi trong Tecnobits, Tôi cố gắng khám phá tất cả những tin tức và cơ hội mới mà thế giới công nghệ mang đến cho chúng ta hàng ngày để cải thiện cuộc sống của chúng ta.