- WireGuard ofrece alto rendimiento y baja latencia con criptografía moderna y configuración sencilla.

- Soporta roaming, kill‑switch y split‑tunneling, ideal para movilidad y acceso seguro a redes.

- Configuración homogénea y multiplataforma con gestión de claves y reglas de NAT/Firewall claras.

- En entornos empresariales se integra con NAC, IDS/IPS y directorios para acceso controlado.

¿Estás buscandos una VPN que sea rápida, segura y que no te haga perder la paciencia con configuraciones eternas? WireGuard es una de las mejores opciones. Este protocolo moderno apuesta por la sencillez y por una criptografía de última generación, logrando que montar un túnel seguro sea algo al alcance de cualquiera.

Además de protegerte en redes públicas y permitirte acceder a tu red doméstica o de empresa, una VPN ayuda a sortear bloqueos geográficos y censura. Con WireGuard ese plus de privacidad y rendimiento llega con un proceso de puesta en marcha sorprendentemente simple, tanto en ordenadores como en móviles.

WireGuard en pocas palabras

WireGuard es un software de VPN de código abierto orientado a la capa 3 (L3) que usa exclusivamente UDP y una criptografía moderna por defecto. Su gran baza es un diseño minimalista con muy pocas líneas de código, lo que facilita auditorías, reduce la superficie de ataque y mejora el rendimiento.

A diferencia de lo qu eofrecen otras VPNs, aquí no eliges decenas de algoritmos ni fases; WireGuard define un «paquete» criptográfico coherente. Si un algoritmo se depreca, se publica una nueva versión y clientes/servidor negocian la actualización de manera transparente.

Este protocolo funciona siempre en modo túnel, y admite IPv4 e IPv6 (encapsulando uno dentro del otro si hace falta). Para usarlo tendrás que abrir en tu router un puerto UDP (configurable) hacia tu servidor.

Compatibilidad y soporte

En el mundo de los firewalls, OPNsense integra WireGuard en el kernel para exprimir la velocidad. En pfSense hubo altibajos: apareció en la 2.5.0, se retiró en la 2.5.1 por hallazgos de seguridad, y hoy puede instalarse como paquete con gestión desde la interfaz web.

Criptografía utilizada

WireGuard se apoya en un conjunto de algoritmos modernos y muy auditados: Noise Protocol Framework, Curve25519, ChaCha20, Poly1305, BLAKE2, SipHash y HKDF. El cifrado de datos usa ChaCha20-Poly1305 (AEAD), con intercambio ECDH en Curve25519 y derivación de claves con HKDF.

Este enfoque evita mezclar suites dispares y reduce los fallos de configuración. También simplifica el troubleshooting, ya que todos los nodos hablan «el mismo idioma» criptográfico.

Rendimiento y latencia

La implementación minimalista y la integración a bajo nivel permiten velocidades muy altas y latencias muy bajas. En comparativas reales frente a L2TP/IPsec y OpenVPN, WireGuard suele quedar por delante, a menudo duplicando throughput en el mismo hardware.

En redes inestables o móviles, el restablecimiento de sesiones es rápido y la reconexión tras cambios de red (roaming) apenas se nota. En dispositivos con recursos limitados (routers, IoT), su bajo consumo marca la diferencia, ahorrando CPU y batería.

Instalación rápida en Linux

En distribuciones modernas, WireGuard ya está en repositorios estables. En Debian/Ubuntu basta con actualizar e instalar el paquete oficial. En otras, puede tocar añadir repos o activar el módulo del kernel.

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

Si usas una rama que no lo tiene en «stable», podrías recurrir a repos «unstable/testing» bajo control de prioridades, aunque lo ideal es tirarlo del repo estable de tu distro cuando esté disponible.

Generación de claves

Cada equipo (servidor y cliente) necesita su par de claves. Guarda la privada bajo llave y comparte únicamente la pública con el peer.

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

Puedes repetir el proceso para cada cliente y llevar un control por nombres, evitando confusiones entre pares a medida que crece tu despliegue.

Configuración del servidor

El archivo típico es /etc/wireguard/wg0.conf. En la sección defines la IP de la VPN, la clave privada y el puerto UDP. En cada añades un cliente permitiendo su clave pública e IPs autorizadas.

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

Si prefieres permitir cualquier IP del cliente y gestionar rutas aparte, puedes usar AllowedIPs = 0.0.0.0/0 en el peer, pero en entornos controlados es mejor asignar /32 por cliente para tener trazabilidad.

Configuración del cliente

La sección lleva la clave privada y su IP en la VPN; la , la clave pública del servidor, su endpoint y la política de enrutamiento.

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El PersistentKeepalive (25) ayuda si el cliente está detrás de NAT/firewalls que cierran mapeos inactivos. AllowedIPs define si enrutas todo el tráfico por la VPN (0.0.0.0/0) o solo subredes concretas.

NAT, reenvío y firewall

Para que los clientes salgan a Internet a través del servidor, debes habilitar el reenvío de IPs y aplicar NAT en la interfaz WAN.

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

Si tu política de firewall es restrictiva, permite el tráfico en la interfaz wg0 y abre el puerto UDP elegido en el cortafuegos/Router NAT.

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

Para levantar la interfaz y habilitar el servicio al arranque: wg-quick y systemd te lo dejan en piloto automático.

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

Roaming, Kill-Switch y movilidad

WireGuard está pensado para el día a día móvil: si cambias de Wi‑Fi a 4G/5G, el túnel se revalida en un suspiro. No notarás cortes serios al saltar de red.

Además, puedes habilitar un kill-switch (según plataforma o app) para que, si la VPN cae, el sistema bloquee el tráfico hasta que se restablezca, evitando fugas accidentales.

Split-tunneling (túnel dividido)

El túnel dividido te permite decidir qué tráfico viaja por la VPN y qué sale directo. Útil para mantener latencias bajas en juegos o videollamadas mientras accedes a recursos internos por el túnel.

Dos ejemplos típicos de configuración en el cliente, usando la directiva AllowedIPs:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

Así reduces impacto en velocidad/latencia y optimizas la experiencia para lo que realmente necesites proteger.

Ventajas y desventajas de WireGuard

- A FAVOR: velocidad, baja latencia, simplicidad, criptografía moderna, consumo de recursos reducido y un código base pequeño que facilita auditorías.

- EN CONTRA: soporte en algunos ecosistemas legacy menos maduro que IPsec/OpenVPN, funciones avanzadas más limitadas (scripts y ofuscación nativa) y consideraciones de privacidad porque las claves públicas se asocian a IPs internas del túnel.

Soporte en firewalls, NAS y QNAP

En appliances tipo firewall, OPNsense integra WireGuard con aceleración en kernel. En pfSense, mientras llega la integración estable, puedes instalar el paquete y gestionarlo desde la GUI cómodamente.

En NAS QNAP, a través de QVPN 2, puedes montar servidores L2TP/IPsec, OpenVPN y WireGuard, e incluso virtualizar Debian si quieres tunear OpenVPN con AES‑GCM o medir con iperf3. En pruebas con hardware potente (como un QNAP con Ryzen 7 y 10GbE) y cliente con 10GbE, WireGuard duplicó el rendimiento frente a L2TP/IPsec u OpenVPN en el mismo entorno local.

WireGuard en móviles: puntos fuertes y débiles

En iOS y Android, la app oficial facilita cambiar entre redes sin cortes. Gran ventaja: navegar seguro en Wi‑Fi públicas de hoteles o aeropuertos y ocultar tu tráfico al ISP. Además, si montas tu servidor, accedes a tu hogar o empresa como si estuvieras allí.

La contrapartida lógica es que se añade algo de latencia y cae algo la velocidad, especialmente si rediriges todo el tráfico. No obstante, WireGuard está entre los protocolos más «amables» con la batería y el rendimiento. Consulta también recomendaciones para Android si tu caso es móvil.

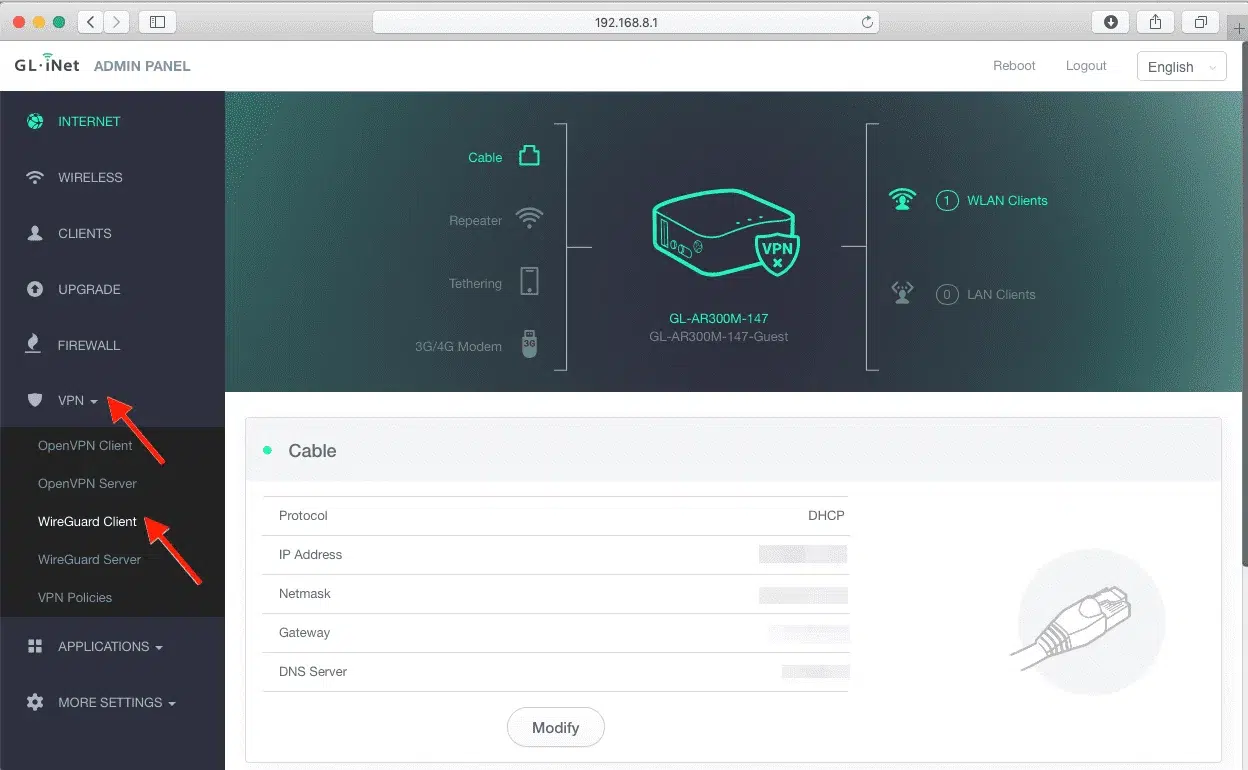

Instalar y usar en otras plataformas

En macOS, Windows, Android y iOS tienes apps oficiales; basta con importar el .conf o escanear un QR generado desde tu gestor de configuraciones. El proceso es prácticamente idéntico al de Linux.

Si vas a montarlo en un VPS, recuerda buenas prácticas: actualizar el sistema, habilitar firewall, limitar el puerto UDP de WireGuard a IPs permitidas si es viable y rotar claves cuando así lo requiera tu política.

Verificación y diagnóstico

Para confirmar que todo está en orden, apóyate en wg y wg-quick. Verás handshakes, bytes transferidos y tiempos desde el último intercambio.

wg

wg show

Si no hay conectividad, revisa: rutas del sistema, NAT, puerto UDP abierto en el router y que Endpoint y claves de cada peer sean correctas. Un ping a la IP del servidor en la VPN suele ser la primera prueba útil.

Con un enfoque simple, criptografía actual y un rendimiento que se nota, WireGuard se ha ganado su lugar como la VPN preferida para usuarios domésticos y empresas. Instalarlo no tiene miga, gestionarlo es cómodo y el abanico de usos (acceso remoto, site‑to‑site, movilidad segura o split‑tunneling) encaja en casi cualquier escenario. Si sumas buenas prácticas de seguridad, un firewall bien afinado y monitorización básica, tendrás un túnel rápido, estable y muy difícil de derribar.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.