- Wireshark es libre (GPL v2), mantenido por la Wireshark Foundation y multiplataforma.

- Incluye GUI, TShark y utilidades como dumpcap, editcap, mergecap y text2pcap.

- Bibliotecas libwireshark, libwiretap y libwsutil soportan disección y múltiples formatos.

- Captura segura vía dumpcap, filtros potentes y amplias opciones de automatización.

Si te dedicas a redes, seguridad o desarrollo y quieres entender qué circula por tus cables y Wi‑Fi, trabajar con Wireshark es un elemento imprescindble. Este analizador de paquetes de código abierto con décadas de evolución que permite capturar, diseccionar y estudiar tráfico a nivel de paquete con una precisión quirúrgica.

En este artículo lo analizamos en profundidad: desde su licencia y patrocinio hasta sus paquetes en GNU/Linux, pasando por utilidades de consola, formatos soportados, requisitos de compilación, permisos de captura y un repaso histórico y funcional realmente completo.

Qué es Wireshark y para qué sirve hoy

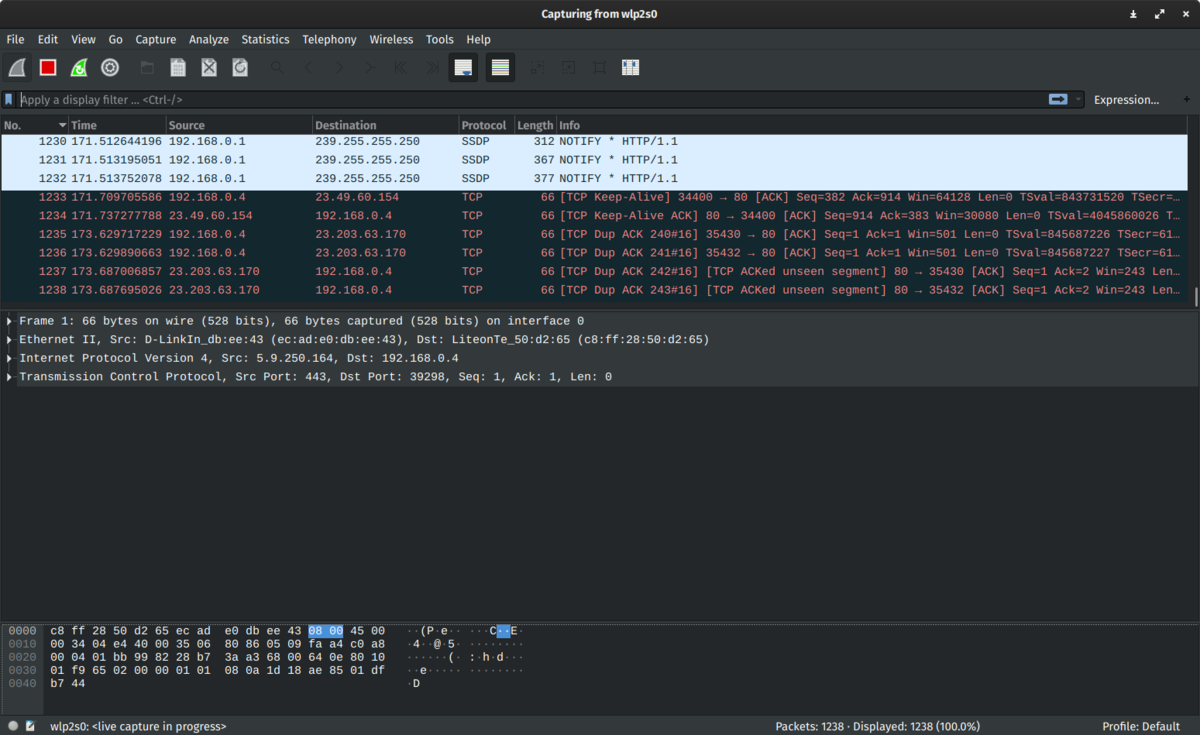

En esencia, Wireshark es un analizador de protocolos y capturador de tráfico que te permite poner una interfaz en modo promiscuo o monitor (si el sistema lo soporta) y ver tramas que no irían dirigidas a tu MAC, analizar conversaciones, reconstruir flujos, colorear paquetes según reglas y aplicar filtros de visualización muy expresivos. Además, incluye TShark (versión en terminal) y un conjunto de utilidades para tareas como reordenar, partir, fusionar y convertir capturas.

Aunque su uso recuerda a tcpdump, aporta una interfaz gráfica moderna basada en Qt con filtrado, ordenación y disección profunda para miles de protocolos. Si estás en un switch, recuerda que el modo promiscuo no garantiza ver todo el tráfico: para escenarios completos necesitarás port mirroring o taps de red, algo que también menciona su documentación como prácticas recomendadas.

Licencia, fundación y modelo de desarrollo

Wireshark se distribuye bajo GNU GPL v2 y, en muchas partes, como “GPL v2 o posterior”. Algunas utilidades de la fuente se acogen a licencias distintas pero compatibles, como es el caso de la herramienta pidl con GPLv3+, lo cual no afecta al binario resultante del analizador. No existe garantía explícita o implícita; se usa bajo tu responsabilidad, como es habitual en software libre.

La Wireshark Foundation coordina el desarrollo y la distribución. Depende de donaciones de personas y organizaciones que basan su trabajo en Wireshark. El proyecto cuenta con miles de autores registrados y figuras históricas como Gerald Combs, Gilbert Ramirez y Guy Harris entre sus mantenedores más visibles.

Wireshark funciona en Linux, Windows, macOS y otros Unix‑like (BSD, Solaris, etc.). Se publican paquetes oficiales para Windows y macOS, y en GNU/Linux suele llegar como paquete estándar o adicional en distribuciones como Debian, Ubuntu, Fedora, CentOS, RHEL, Arch, Gentoo, openSUSE, FreeBSD, DragonFly BSD, NetBSD u OpenBSD. También hay disponibilidad en sistemas de terceros como Homebrew, MacPorts, pkgsrc u OpenCSW.

Para compilar desde código, necesitarás Python 3; AsciiDoctor para la documentación; y herramientas como Perl y GNU flex (el lex clásico no sirve). La configuración mediante CMake permite activar o desactivar soportes concretos, por ejemplo las bibliotecas de compresión con -DENABLE_ZLIB=OFF, -DENABLE_LZ4=OFF o -DENABLE_ZSTD=OFF, o el soporte de libsmi con -DENABLE_SMI=OFF si prefieres no cargar MIBs.

Paquetes y bibliotecas en sistemas basados en Debian

En entornos Debian/Ubuntu y derivados, el ecosistema Wireshark se divide en múltiples paquetes. A continuación tienes un desglose con funciones, tamaños aproximados y dependencias. Estos paquetes permiten elegir desde el GUI completo hasta bibliotecas y herramientas de desarrollo para integrar disecciones en tus propias aplicaciones.

wireshark

Aplicación gráfica para capturar y analizar tráfico con interfaz Qt. Tamaño estimado: 10.59 MB. Instalación: sudo apt install wireshark

Dependencias clave

- libc6, libgcc-s1, libstdc++6

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64

- Qt 6 (core, gui, widgets, multimedia, svg, printsupport y plugins QPA)

- libwireshark18, libwiretap15, libwsutil16

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libminizip1t64, libspeexdsp1, wireshark-common

Entre sus opciones de arranque encontrarás parámetros para elegir interfaz (-i), filtros de captura (-f), límite de snapshot, modo monitor, listas de tipos de enlace, filtros de visualización (-Y), “Decode As” y preferencias, así como formatos de salida a fichero y comentarios de captura. La aplicación también permite perfilado de configuración y estadísticas avanzadas desde la interfaz.

tshark

Versión en consola para captura y análisis en línea de comandos. Tamaño estimado: 429 KB. Instalación: sudo apt install tshark

Dependencias clave

- libc6, libglib2.0-0t64

- libnl-3-200, libnl-route-3-200

- libpcap0.8t64

- libwireshark18, libwiretap15, libwsutil16

- wireshark-common

Permite seleccionar interfaces, aplicar filtros de captura y visualización, definir condiciones de parada (tiempo, tamaño, número de paquetes), usar buffers circulares, imprimir detalles, volcados hex y JSON, y exportar objetos y claves TLS. También puede colorear la salida en terminal compatible y ajustar el registro de logs por dominios y niveles de detalle. Se recomienda prudencia si habilitas JIT de BPF a nivel de kernel, ya que puede tener implicaciones de seguridad.

wireshark-common

Ficheros comunes para wireshark y tshark (por ejemplo, diccionarios, configuraciones y utilidades de línea). Tamaño estimado: 1.62 MB. Instalación: sudo apt install wireshark-common

Dependencias clave

- debconf (o debconf-2.0), libc6

- libcap2 y libcap2-bin

- libgcrypt20, libglib2.0-0t64

- libpcap0.8t64, libpcre2-8-0

- libnl-3-200, libnl-genl-3-200, libnl-route-3-200

- libspeexdsp1, libssh-4, libsystemd0

- libmaxminddb0

- libwireshark18, libwiretap15, libwsutil16

- zlib1g

Este paquete incorpora utilidades como capinfos (información de ficheros de captura: tipo, encapsulación, duración, tasas, tamaños, hashes y comentarios), captype (identificar tipos de ficheros), dumpcap (capturador ligero que usa pcapng/pcap con autostop y buffers circulares), editcap (editar/partir/convertir capturas, ajustar timestamps, eliminar duplicados, añadir comentarios o secretos), mergecap (fusionar o concatenar varias capturas), mmdbresolve (resolver geolocalización IP con bases MMDB), randpkt (generador de paquetes sintéticos de múltiples protocolos), rawshark (disección cruda con salida de campos), reordercap (reordena por timestamp), sharkd (daemon con API para procesar capturas) y text2pcap (convertir hexdumps o texto estructurado en capturas válidas).

libwireshark18 y libwireshark-data

Biblioteca central de disección de paquetes. Proporciona los analizadores de protocolo que usa Wireshark/TShark. Tamaño aproximado de la lib: 126.13 MB. Instalación: sudo apt install libwireshark18 y sudo apt install libwireshark-data

Dependencias destacadas

- libc6, libglib2.0-0t64

- libgcrypt20, libgnutls30t64

- liblua5.4-0

- libpcre2-8-0

- libxml2-16

- zlib1g, libzstd1, liblz4-1, libsnappy1v5

- libnghttp2-14, libnghttp3-9

- libbrotli1

- libopus0, libsbc1, libspandsp2t64, libbcg729-0

- libcares2

- libk5crypto3, libkrb5-3

- libopencore-amrnb0

- libwiretap15, libwsutil16

- libwireshark-data

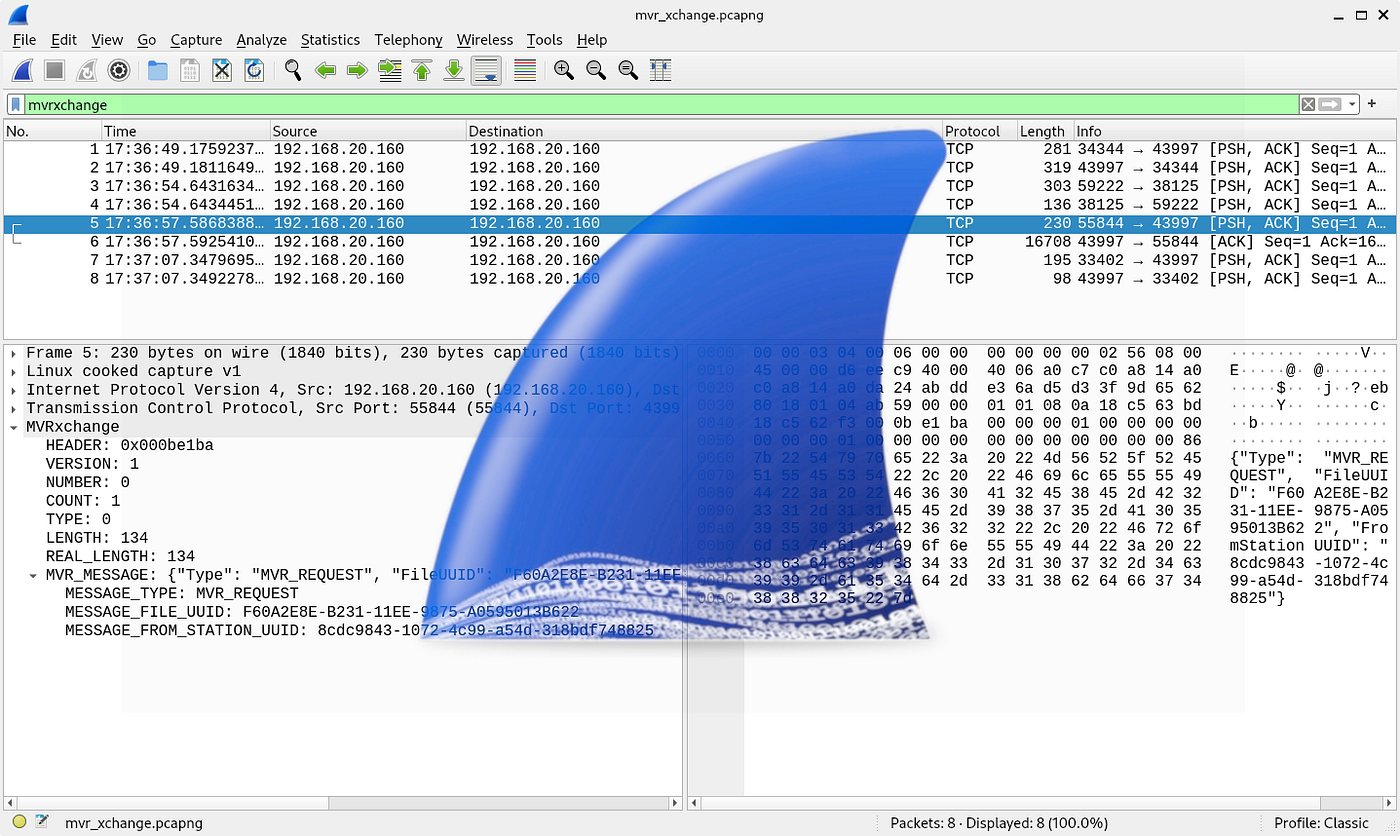

Incluye soporte para una cantidad enorme de protocolos y opciones como habilitar o deshabilitar disecciones concretas, heurísticas y “Decode As” desde la interfaz o la línea de comandos; gracias a ello puedes adaptar la disección al tráfico real de tu entorno.

libwiretap15 y libwiretap-dev

Wiretap es la biblioteca para leer y escribir múltiples formatos de ficheros de captura. Sus puntos fuertes son la variedad de formatos; sus limitaciones: no filtra ni realiza captura directa. Instalación: sudo apt install libwiretap15 y sudo apt install libwiretap-dev

Formatos admitidos (selección)

- libpcap

- Sniffer/Windows Sniffer Pro y NetXRay

- LANalyzer

- Network Monitor

- snoop

- iptrace de AIX

- RADCOM WAN/LAN

- Lucent/Ascend

- HP‑UX nettl

- Toshiba ISDN Router

- ISDN4BSD i4btrace

- iplogging de Cisco Secure IDS

- Logs pppd (pppdump)

- VMS TCPTRACE

- DBS Etherwatch (texto)

- Catapult DCT2000 (.out)

Dependencias libwiretap15

- libc6, libglib2.0-0t64

- liblz4-1, libzstd1, zlib1g

- libwsutil16

La variante -dev aporta la biblioteca estática y cabeceras C para integrar lectura/escritura en tus herramientas. Así podrás desarrollar utilidades que manipulen pcap, pcapng y otros contenedores como parte de pipelines propios.

libwsutil16 y libwsutil-dev

Conjunto de utilidades compartidas por Wireshark y librerías relacionadas: funciones auxiliares de cadenas, buffers, cifrado, etc. Instalación: sudo apt install libwsutil16 y sudo apt install libwsutil-dev

Dependencias libwsutil16

- libc6

- libgcrypt20

- libglib2.0-0t64

- libgnutls30t64

- libpcre2-8-0

- zlib1g

El paquete -dev incluye cabeceras y biblioteca estática para que aplicaciones externas puedan enlazar utilidades comunes sin reimplementar ruedas. Es la base de múltiples funciones compartidas que emplean Wireshark y TShark.

wireshark-dev

Herramientas y archivos para crear nuevos “dissectors”. Aporta scripts como idl2wrs, además de dependencias para compilar y probar. Tamaño estimado: 621 KB. Instalación: sudo apt install wireshark-dev

Dependencias

- esnacc

- libc6

- libglib2.0-0t64

- libpcap0.8-dev

- libwireshark-dev

- libwiretap-dev

- libwsutil16

- omniidl

- python3 y python3-ply

Incluye utilidades como asn2deb (genera paquetes Debian para monitorización BER desde ASN.1) e idl2deb (paquetes para CORBA). Y, sobre todo, idl2wrs, que convierte un IDL de CORBA en el esqueleto de un plugin en C para diseccionar tráfico GIOP/IIOP. Este flujo se asienta en scripts Python (wireshark_be.py y wireshark_gen.py) y soporta disección heurística por defecto. La herramienta busca sus módulos en PYTHONPATH/site-packages o en el directorio actual, y acepta redirección a fichero para generar el código.

wireshark-doc

Documentación del usuario, guía de desarrollo y referencia de Lua. Tamaño estimado: 13.40 MB. Instalación: sudo apt install wireshark-doc

Recomendable si vas a profundizar en extensiones, scripting y APIs. La documentación online en el sitio oficial se actualiza con cada versión estable.

Permisos de captura y seguridad

En muchos sistemas, la captura directa exige privilegios elevados. Por esa razón, Wireshark y TShark delegan la captura a dumpcap, un binario diseñado para ejecutarse con permisos (set‑UID o capacidades) y minimizar la superficie de ataque. Ejecutar todo el GUI como root no es buena práctica; es preferible capturar con dumpcap o tcpdump y analizar sin privilegios para reducir riesgos.

El historial del proyecto recoge incidentes de seguridad en dissectors a lo largo de los años, y algunas plataformas como OpenBSD retiraron el antiguo Ethereal en su día por ese motivo. Con el modelo actual, el aislamiento de la captura y las actualizaciones constantes mejoran el panorama, pero siempre conviene seguir las notas de seguridad y, si detectas actividad sospechosa, saber cómo bloquear conexiones de red sospechosas y evitar abrir capturas no confiables sin revisiones previas.

Formatos de fichero, compresión y fuentes especiales

Wireshark lee y escribe pcap y pcapng, además de formatos de otros analizadores como snoop, Network General Sniffer, Microsoft Network Monitor y los múltiples listados por Wiretap más arriba. Puede abrir ficheros comprimidos si fue compilado con bibliotecas para GZIP, LZ4 y ZSTD; en particular, GZIP y LZ4 con bloques independientes permiten saltos rápidos, mejorando el rendimiento del GUI en capturas grandes.

El proyecto documenta particularidades como AIX iptrace (donde un HUP al daemon cierra en limpio), soporte de trazas Lucent/Ascend, Toshiba ISDN o CoSine L2, e indica cómo capturar la salida textual a fichero (p. ej., con telnet <equipo> | tee salida.txt o usando la herramienta script) para importarla después con text2pcap. Estas rutas te sacan de capturas “convencionales” cuando usas equipamiento que no vuelca pcap directamente.

Utilidades de la suite y categorías de opciones

Además de Wireshark y TShark, la distribución incluye varias herramientas que cubren tareas muy específicas. Sin copiar texto de ayuda literal, aquí tienes un resumen organizado por categorías para que sepas qué hace cada una y qué opciones encontrarás:

- dumpcap: captura “pura y dura” a pcap/pcapng, selección de interfaz, filtros BPF, tamaño de buffer, rotación por tiempo/tamaño/archivos, creación de ring‑buffers, comentarios de captura y salida en formato machine‑readable. Advierte sobre activar JIT de BPF por posibles riesgos.

- capinfos: muestra tipo de fichero, encapsulación, interfaces y metadatos; número de paquetes, tamaño del archivo, longitud total, límite de snapshot, cronología (primero/último), tasas medias (bps/Bps/pps), tamaño medio de paquete, hashes y comentarios. Permite salida en tabla o detallada y formatos “machine‑readable”.

- captype: identifica el tipo de archivo de captura de una o varias entradas con opciones de ayuda y versión.

- editcap: selecciona/elimina rangos de paquetes, recorta (snap/chop), ajusta timestamps (incluida orden estricta), elimina duplicados con ventanas configurables, añade comentarios por trama, parte salidas por número o tiempo, cambia contenedor y encapsulación, trabaja con secretos de descifrado y comprime salidas. Es la navaja multiusos para “sanear” capturas.

- mergecap: combina múltiples capturas en una, ya sea por concatenación lineal o mezcla basada en timestamps, controla snaplen, define tipo de salida, modo de fusión de IDB y compresión final.

- reordercap: reordena un archivo por timestamp generando una salida limpia y, si ya está ordenado, puede evitar escribir el resultado para ahorrar I/O.

- text2pcap: convierte hexdumps o texto con regex a captura válida; reconoce offsets en diversas bases, timestamps con formatos strptime (incluida precisión fraccional), detecta ASCII adjunto si procede, y puede anteponer cabeceras “dummy” (Ethernet, IPv4/IPv6, UDP/TCP/SCTP, EXPORTED_PDU) con puertos, direcciones y etiquetas indicadas.

- rawshark: lector “crudo” orientado a campos; permite fijar encapsulación o protocolo de disección, desactivar resoluciones de nombres, poner filtros de lectura/visualización y decidir el formato de salida de campos, útil para pipeline con otras herramientas.

- randpkt: genera archivos con paquetes aleatorios de tipos como ARP, BGP, DNS, Ethernet, IPv4/IPv6, ICMP, TCP/UDP, SCTP, Syslog, USB‑Linux, etc., estableciendo cuenta, tamaño máximo y contenedor. Ideal para pruebas y demos.

- mmdbresolve: consulta bases MaxMind (MMDB) para mostrar geolocalización de direcciones IPv4/IPv6, especificando uno o varios ficheros de base.

- sharkd: demonio que expone una API (modo “gold”) o socket clásico (modo “classic”); soporta perfiles de configuración y se controla desde clientes para disección y búsquedas server‑side, útil en automatización y servicios.

Arquitectura, características y limitaciones

Wireshark se apoya en libpcap/Npcap para capturar, y en un ecosistema de librerías (libwireshark, libwiretap, libwsutil) que separan disección, formatos y utilidades. Permite detección de llamadas VoIP, reproducción de audio en codificaciones compatibles, captura de tráfico USB en bruto, filtrado en redes Wi‑Fi (si atraviesan Ethernet monitorizada) y plugins para protocolos nuevos escritos en C o Lua. También puede recibir tráfico remoto encapsulado (por ejemplo, TZSP) para analizarlo en tiempo real desde otra máquina.

No es un IDS ni lanza alertas; su papel es pasivo: inspecciona, mide y muestra. Aun así, las herramientas auxiliares facilitan estadísticas y flujos, y hay material de formación por doquier (incluso apps didácticas orientadas a 2025 que enseñan filtros, sniffing, OS fingerprinting básico, análisis en tiempo real, automatización, tráfico cifrado o integración con prácticas DevOps). Esa vertiente educativa complementa el núcleo de diagnóstico y troubleshooting.

Compatibilidad y ecosistema

Las plataformas de construcción y pruebas incluyen Linux (Ubuntu), Windows y macOS. El proyecto cita además compatibilidad amplia con sistemas Unix‑like adicionales, y distribución a través de gestores terceros. En algunos casos, versiones antiguas del SO exigen ramas previas (por ejemplo, Windows XP con 1.10 o anteriores). Lo normal es que puedas instalar desde repositorios o binarios oficiales en la mayoría de entornos sin mayores problemas.

Se integran con simuladores de red (ns, OPNET Modeler), y pueden usarse herramientas de terceros (p. ej., Aircrack para 802.11) para producir capturas que Wireshark abre sin complicaciones. En nombre de estricta legalidad y ética, recuerda capturar solo en redes y escenarios para los que tengas autorización expresa.

Nombre, sitios oficiales y datos de control

El sitio web oficial es wireshark.org, con descargas en su subdirectorio /download y documentación en línea para usuarios y desarrolladores. Existen páginas con control de autoridad (p. ej., GND) y listados de enlaces a repositorio de código, seguimiento de errores y blog del proyecto, útiles para seguir novedades y reportar incidencias.

Antes de ponerte a capturar, verifica permisos y capacidades de tu sistema, decide si vas a usar dumpcap/tcpdump para volcar a disco y analizar sin privilegios, y prepara filtros de captura y visualización coherentes con tu objetivo. Con una buena metodología, Wireshark hace sencillo lo complejo y te da exactamente la visibilidad que necesitas para diagnosticar, aprender o auditar redes de cualquier tamaño.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.