- La blocklist de controladores vulnerables de Microsoft protege contra drivers inseguros o maliciosos.

- La función está integrada en Windows 10, 11 y Server, gestionable y actualizable por Microsoft.

- Su activación es clave frente a ataques BYOVD y ransomware, reduciendo riesgos en el kernel del sistema.

Hoy en día, la seguridad informática es una de las preocupaciones prioritarias de cualquier usuario o administrador de sistemas. Surgen constantemente nuevas amenazas que tratan de explotar vulnerabilidades. Ahí entra en juego la Microsoft Vulnerable Driver Blocklist o Lista de Bloqueo de Controladores Vulnerables de Microsoft. Una función que ha cobrado especial relevancia en las versiones modernas de Windows.

Y es que una de las áreas más delicadas en la seguridad de Windows son los controladores o drivers. Ese pequeño pero vital software es susceptible de recibir todo tipo de ataques, como por ejemplo el temido BYOVD («Bring Your Own Vulnerable Driver»). En este artículo vamos a explicarte lo que necesitas saber sobre esta lista de bloqueo y su funcionamiento.

¿Qué es la Microsoft Vulnerable Driver Blocklist?

Microsoft Vulnerable Driver Blocklist es una función de seguridad integrada en Windows y en sus principales soluciones de protección, como Microsoft Defender. Su objetivo es impedir la carga y ejecución de drivers peligrosos en el sistema operativo. Estos controladores, generalmente desarrollados por terceros y no por la propia Microsoft, pueden presentar fallos de seguridad —o incluso haber sido diseñados con fines maliciosos— que los convierten en puertas de entrada ideales para ataques avanzados.

La lista funciona como una especie de «lista negra» en la que se van incorporando controladores que reúnen una o varias de las siguientes características:

- Vulnerabilidades reconocidas: Drivers cuyas debilidades pueden ser explotadas para escalar privilegios en el núcleo de Windows o eludir protecciones.

- Comportamiento malicioso: Controladores que incluyen código que puede causar daños, instalar malware o está firmado con certificados relacionados con software malicioso.

- Incumplimiento del modelo de seguridad de Windows: Drivers que, sin ser necesariamente maliciosos, pueden «saltarse» las restricciones de seguridad del sistema operativo.

En definitiva, la blocklist de Microsoft actúa como un escudo preventivo que impide que los drivers potencialmente peligrosos lleguen a ejecutarse, incluso cuando cuenten con firma digital y certificación válida. Así se refuerza una de las capas más críticas de la protección de Windows, el kernel, y se complica notablemente el trabajo a los ciberdelincuentes.

Funcionamiento de la blocklist: cómo protege tu equipo

La Microsoft Vulnerable Driver Blocklist no es un elemento estático, sino un mecanismo vivo que se mantiene actualizado de manera constante. Microsoft, en colaboración con fabricantes de hardware (IHV) y OEMs, monitoriza de forma proactiva el ecosistema de drivers para identificar y bloquear aquellos componentes que representen una amenaza.

Cuando un controlador es identificado como vulnerable, malicioso o incompatible con los estándares de seguridad de Windows, se añade a la lista y se impide automáticamente su carga en los equipos en los que la blocklist está activa. Esto se hace, dependiendo de la versión y configuración del sistema, de varias formas:

- Integridad de memoria (HVCI o Hypervisor-Protected Code Integrity): Si está habilitada (por defecto en muchos PCs nuevos con Windows 11), la lista de bloqueo entra en acción bloqueando los drivers incluidos en ella.

- Modo Seguro: Los dispositivos con Windows ejecutando en modo S, que presume un entorno más controlado y seguro, tienen igualmente la blocklist activada por defecto.

- Control de aplicaciones en Windows Defender (App Control for Business): Permite a administradores aplicar la lista recomendada a través de sus propias políticas de seguridad.

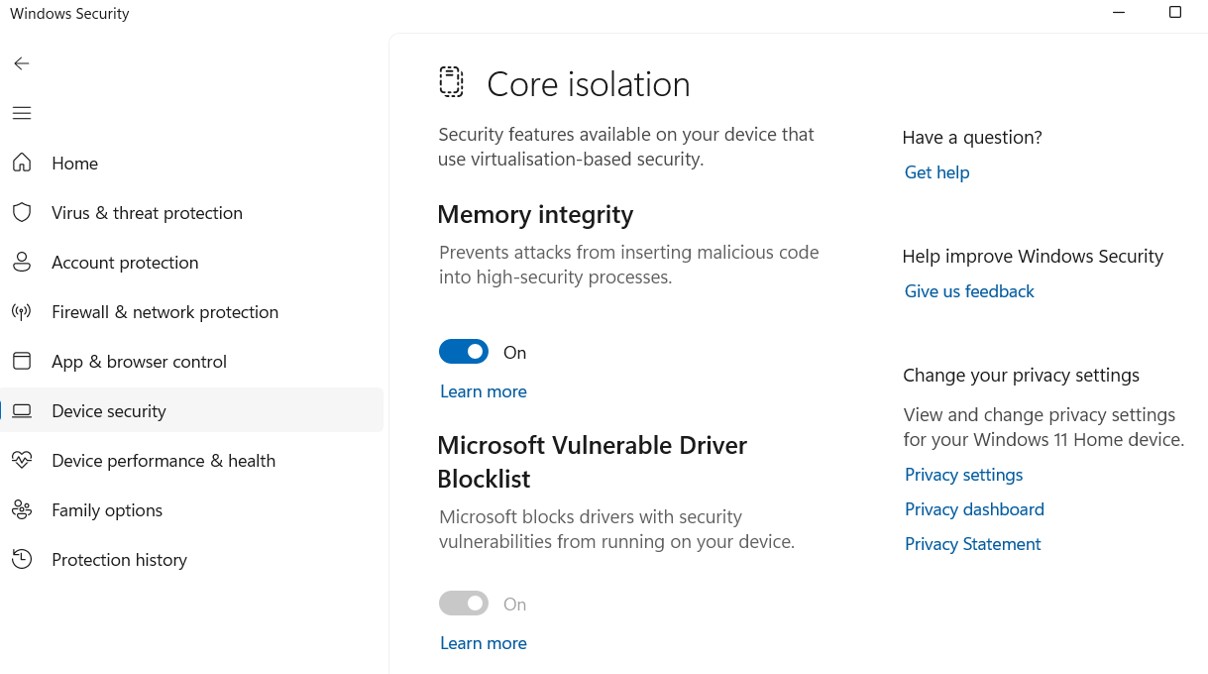

- Seguridad de Windows (aplicación del sistema): Desde Windows 11 22H2 la función se encuentra activada por defecto y gestionable desde la interfaz de Seguridad del dispositivo > Aislamiento del núcleo.

¿Qué controladores bloquea exactamente la blocklist?

No todos los drivers están sujetos a la blocklist, solo aquellos que cumplen ciertos criterios objetivos que los convierten en peligros potenciales. Entre los motivos más comunes por los que un controlador se añade a esta lista destacan:

- Existencia de vulnerabilidades de seguridad conocidas y documentadas.

- Haberse detectado su uso en ataques activos, incluida la explotación por parte de ransomware, malware o amenazas persistentes avanzadas.

- Utilización de certificados relacionados con campañas maliciosas para su firma digital.

- Comportamiento que permite el eludir el modelo de seguridad de Windows, aunque no se trate de malware clásico.

Entre otros nombres que pueden encontrarse en la lista figuran también drivers antiguos de utilidades de disco, programas de gestión avanzada de hardware, software de virtualización o incluso controladores de ciertos dispositivos periféricos cuya seguridad se ha visto comprometida.

Actualización y compatibilidad de la lista de bloqueo

Uno de los grandes puntos fuertes de Microsoft Vulnerable Driver Blocklist es que es una lista viva y se mantiene a lo largo del tiempo. Microsoft la actualiza con cada nueva versión relevante de Windows (normalmente una o dos veces al año con grandes actualizaciones). Además, puede lanzar revisiones específicas a través de Windows Update o como descarga manual en caso de nuevas amenazas.

Aunque la blocklist aporta un nivel de defensa muy alto, su activación puede tener determinados efectos colaterales en compatibilidad y funcionamiento de hardware o software. Por ejemplo, si se bloquea un driver esencial para un determinado dispositivo, este puede dejar de funcionar correctamente y, en raras ocasiones, incluso provocar una pantalla azul (BSOD).

Por ello, Microsoft recomienda validar primero la directiva en modo auditoría, revisando los eventos de bloqueo antes de forzar el bloqueo definitivo. En entornos empresariales, esto se realiza a través de App Control y la correspondiente política, lo que permite monitorizar qué controladores serían bloqueados y decidir caso a caso.

Por norma general, la blocklist está lo suficientemente depurada como para minimizar los falsos positivos y equilibrar la protección frente a posibles problemas de compatibilidad. Sin embargo, en sistemas con hardware muy específico o programas antiguos puede aparecer algún conflicto inesperado. En ese caso, conviene reportar el problema mediante los canales de Microsoft para estudiar la posible exclusión o actualización del driver afectado.

Cómo activar o desactivar la Microsoft Vulnerable Driver Blocklist

Dependiendo de la versión de Windows y la configuración del dispositivo, la blocklist puede estar activada o desactivada por defecto. Desde la llegada de Windows 11 versión 22H2, la función ya viene habilitada en todos los dispositivos, pero sigue siendo posible gestionarla manualmente.

Existen dos grandes métodos para controlar el estado de la blocklist:

- Desde la interfaz de Seguridad de Windows:

- Abrir la aplicación Seguridad de Windows (búsqueda en el menú Inicio).

- Acceder al apartado «Seguridad del dispositivo» y luego a «Aislamiento del núcleo».

- En esa pantalla, activar o desactivar la opción de «Lista de bloqueo de controladores vulnerables de Microsoft» según convenga.

- En versiones anteriores (Windows 10 o 11 21H2), puede que la opción no aparezca o requiera activar antes la integridad de memoria (HVCI).

- Mediante el registro de Windows:

- Abrir el editor del registro (regedit.exe).

- Navegar hasta HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CI\Config.

- Editar o crear el valor DWORD «VulnerableDriverBlocklist», asignándole 1 para activar la función, o 0 para desactivarla.

Tras el cambio, se recomienda reiniciar el equipo para que la configuración surta efecto.

Recomendaciones para usuarios y empresas

Para sacar el máximo partido a la protección de la Microsoft Vulnerable Driver Blocklist, tanto los usuarios domésticos como los administradores de sistemas deben seguir una serie de buenas prácticas:

- Mantener siempre el sistema operativo plenamente actualizado, ya que las versiones más recientes suelen incorporar mejoras cruciales en la lista de bloqueo y en la protección del núcleo de Windows.

- Revisar periódicamente si la blocklist está activa desde la aplicación de Seguridad de Windows (especialmente tras actualizaciones importantes del sistema o cambios en la configuración).

- En entornos empresariales, desplegar políticas de App Control for Business para garantizar que todos los dispositivos heredan la última versión de la lista y monitorizar posibles incidencias antes de implementar bloqueos definitivos.

- Validar primero las políticas en modo auditoría, para minimizar conflictos de compatibilidad y solucionar posibles falsos positivos.

- Estar atento a boletines de seguridad de Microsoft y del fabricante de hardware para conocer posibles nuevos drivers afectados.

- Remitir drivers sospechosos a Microsoft usando las herramientas y portales oficiales, contribuyendo a la mejora continua de la protección global.

Gestión avanzada de la Microsoft Vulnerable Driver Blocklist: descarga y aplicación manual

Para usuarios avanzados y empresas, Microsoft ofrece la posibilidad de descargar la versión más reciente de la blocklist en formato binario o XML desde su portal de descargas. Esto es útil en escenarios donde se requiere un nivel máximo de control o cuando, por razones de seguridad o cumplimiento normativo, no se quiere depender únicamente de las actualizaciones automáticas.

El procedimiento habitual es el siguiente:

- Descargar la herramienta de actualización de directivas de App Control.

- Obtener y extraer los binarios de la Vulnerable Driver Blocklist.

- Seleccionar el archivo adecuado (versión auditoría o aplicada) y renombrarlo a SiPolicy.p7b.

- Copiar SiPolicy.p7b en la ubicación %windir%\system32\CodeIntegrity.

- Ejecutar la herramienta de actualización para activar y actualizar todas las políticas de App Control.

Tras reiniciar el equipo, es posible verificar que la política se ha aplicado correctamente revisando los eventos 3099 en el Visor de eventos de Windows, bajo el registro de CodeIntegrity.

Impacto en la experiencia del usuario y problemas conocidos

A pesar de las ventajas, no todo son luces. La gestión de la blocklist puede acarrear algunos inconvenientes para el usuario final, especialmente en sistemas con necesidades muy personalizadas. Los problemas más comunes suelen incluir:

- Incompatibilidad con hardware antiguo o programas legacy cuyo desarrollo ha cesado y cuyos controladores no han sido actualizados para cumplir los nuevos estándares de seguridad.

- Posibles falsos positivos que bloquean drivers perfectamente legítimos, aunque poco habituales, lo cual puede dejar dispositivos inoperativos.

- Casos de pantallas azules (BSOD) si un elemento esencial para el arranque es bloqueado por error.

Por qué la blocklist es fundamental hoy en día

Los ataques BYOVD, la explotación de drivers olvidados y la sofisticación del malware hacen que la protección del núcleo del sistema sea más importante que nunca. Los ciberdelincuentes han demostrado que pueden aprovechar cualquier resquicio, y los controladores vulnerables representan una de las puertas traseras más peligrosas, al operar a nivel tan bajo que pueden desactivar o manipular prácticamente cualquier otra medida de seguridad.

La estrategia de Microsoft de mantener una blocklist centralizada, dinámica y conectada con los fabricantes y la comunidad de seguridad es la mejor respuesta ante una amenaza que afecta tanto a usuarios particulares como a grandes organizaciones.

Mantener la Microsoft Vulnerable Driver Blocklist activa y actualizada es una de las acciones más sencillas y eficaces para potenciar la seguridad de Windows y dificultar el trabajo a los ciberdelincuentes. Es recomendable que los administradores la usen en conjunto con otras políticas de protección y que los usuarios domésticos revisen periódicamente la configuración en Seguridad de Windows; así, se incrementa notablemente la protección y la tranquilidad de tus datos y sistema.

Redactor especializado en temas de tecnología e internet con más de diez años de experiencia en diferentes medios digitales. He trabajado como editor y creador de contenidos para empresas de comercio electrónico, comunicación, marketing online y publicidad. También he escrito en webs de economía, finanzas y otros sectores. Mi trabajo es también mi pasión. Ahora, a través de mis artículos en Tecnobits, intento explorar todas las novedades y nuevas oportunidades que el mundo de la tecnología nos ofrece día a día para mejorar nuestras vidas.