- Outlook integra iCloud con OAuth 2.0 para un acceso seguro a Mail, Calendario y Contactos sin contraseñas de app.

- El nuevo Outlook en Windows, Mac, iOS y Android ofrece autenticación moderna; el clásico requiere contraseñas específicas.

- Enterprise SSO de Microsoft amplía el inicio de sesión único en iOS, iPadOS y macOS con control por MDM y soporte MSAL.

- Los dispositivos Apple mantienen funciones clave de Exchange: Autodiscover, Direct Push, GAL y borrado remoto.

¿Cómo vincular tu iPhone a Windows con iCloud y Outlook usando OAuth 2.0? Por fin se acaba el vía crucis de mezclar iPhone con PC gracias a un cambio largamente esperado: Outlook incorpora autenticación moderna para iCloud. Este giro a OAuth 2.0 pone fin a las contraseñas específicas de app, acelera el alta de cuentas y reduce errores. Lo notarás desde el primer minuto: inicias sesión con tu Apple ID en una página de Apple, otorgas permisos y listo.

Además de más comodidad, llega la tranquilidad. OAuth trabaja con tokens revocables, evita exponer tu contraseña y te deja quitar el acceso desde el panel de Apple ID cuando quieras. Microsoft ha anunciado esta novedad en el nuevo Outlook para Windows, junto con Outlook para Mac y las apps móviles, con un despliegue escalonado que también pedirá a los usuarios una reautenticación en los próximos meses.

Qué cambia al vincular iCloud con Outlook mediante OAuth 2.0

La experiencia se moderniza de arriba abajo. Al añadir una cuenta @icloud.com en Outlook, se abre el flujo de Apple en el navegador, con su interfaz conocida y sin trucos. Concedes permisos y se sincronizan Mail, Calendario y Contactos en segundos, sin tocar plugins ni generar claves raras.

En términos de seguridad, el salto es notable: los tokens de acceso son revocables, se reducen las superficies de ataque y desaparecen las contraseñas de app. Si hay un incidente, entras en la gestión de tu Apple ID, retiras el permiso a Outlook y asunto resuelto.

La compatibilidad llega a nuevo Outlook para Windows, Outlook para Mac y las apps de iOS y Android. Si aún ves un cuadro antiguo pidiendo una contraseña de aplicación, actualiza y reinicia Outlook. Microsoft está empujando al nuevo cliente y recomienda probarlo para disfrutar de esta integración nativa con iCloud sin complementos.

Este cambio también aligera la vida al soporte técnico: menos incidencias, menos fricción y menos contraseñas pululando, algo clave en entornos personales y BYOD. Las notas de versión del nuevo Outlook ya listan la compatibilidad con iCloud vía OAuth 2.0 en Windows (versión 20250926009.05), con un despliegue gradual que puede tardar en llegar.

Cómo añadir tu cuenta de iCloud al nuevo Outlook

El alta se ha simplificado, pero conviene tener claras las pantallas. En el nuevo Outlook, entra en Ver > Ver configuración o en Archivo > Información de la cuenta, ve a Cuentas > Tus cuentas y pulsa en Añadir cuenta. Escribe tu dirección de iCloud y pulsa Continuar. Verás el flujo de Apple con OAuth 2.0, donde solo tienes que iniciar sesión con tu Apple ID y autorizar el acceso a correo, calendario y contactos.

Si en algún equipo sigue apareciendo un cuadro pidiendo contraseña en vez del flujo moderno, hay dos posibilidades. O bien el despliegue aún no ha llegado a tu dispositivo, o estás usando el Outlook clásico para Windows. En ese caso, puede que se te solicite una contraseña específica de app; más abajo te explicamos cómo generarla desde Apple ID.

Tras completar la autenticación de Apple, Outlook muestra una confirmación de que la cuenta se ha añadido correctamente. A partir de ahí, la sincronización es automática y tus datos de iCloud aparecerán en Outlook sin pasos extra.

Qué pasa si sigues con Outlook clásico: contraseñas de aplicación

Para quienes todavía usan la versión clásica de Outlook, es posible que al agregar iCloud aparezca un cuadro de contraseña que no acepta tu clave habitual. Eso indica que tu cuenta requiere seguridad adicional y deberás usar una contraseña específica de la aplicación asociada a Apple ID.

- Cierra el mensaje de error en Outlook y accede a la web de Apple ID en tu navegador. Inicia sesión con tu Apple ID y completa el código de verificación en dos pasos si lo tienes activo.

- En el apartado Inicio de sesión y seguridad, entra en Contraseñas específicas de la aplicación y elige Generar.

- Asigna un nombre (por ejemplo, Outlook Windows), pulsa Crear y copia la clave. Suele tener 16 caracteres con guiones, distingue mayúsculas y minúsculas.

- Vuelve a Outlook clásico, ve a Archivo > Agregar cuenta, escribe tu correo de iCloud y, cuando te lo pida, pega la clave generada.

- Si todo va bien, verás el aviso de cuenta agregada correctamente. Desde ese momento, Outlook sincronizará iCloud.

Recuerda: en el nuevo Outlook con OAuth 2.0 ya no hace falta generar estas contraseñas. Aun así, si estás atado al cliente clásico, este método seguirá funcionando hasta que completes la migración.

iCloud para Windows: sincroniza contactos y calendarios con Outlook

Otra forma de integrar datos si lo que buscas es alinear libreta y agenda es usar iCloud para Windows. Con este programa, puedes sincronizar Calendario y Contactos entre tu iPhone y Outlook de manera nativa.

- Descarga e instala iCloud para Windows desde la web de Apple.

- Abre iCloud para Windows e inicia sesión con tu Apple ID.

- Marca la opción de sincronizar Contactos y Calendarios y pulsa Aplicar para que comience la configuración.

- Abre Outlook; en unos momentos, los datos de iCloud deberían aparecer sincronizados.

Si algo se atasca, Apple mantiene una guía específica de resolución de problemas para cuando no puedes añadir Mail, Contactos o Calendarios de iCloud a Outlook. Tener una dirección @icloud.com configurada como principal también es importante antes de empezar, así que compruébalo en tu cuenta.

Compatibilidad de Microsoft Exchange en iPhone, iPad, Mac y Apple Vision Pro

Para empresas que emparejan dispositivos Apple con Microsoft 365 o servidores on-premises, la integración con Exchange sigue siendo pilar. iOS, iPadOS y visionOS admiten Exchange Online y versiones actuales de servidor, y en macOS Mail y Calendario también hay soporte para Exchange Online, Exchange Server 2019 y 2016.

Con iOS 14, iPadOS 14 y posteriores, las cuentas de Exchange conectadas a servicios en la nube de Microsoft (como Office 365 o Outlook.com) se actualizan de forma automática para usar el servicio de autenticación OAuth 2.0 de Microsoft. En iOS 11, iPadOS 13.1 y macOS 10.14 o posterior se admiten los flujos de autenticación moderna en inquilinos de Exchange compatibles; con iOS 12, iPadOS 13.1 y macOS 10.14 o superior, la configuración se puede realizar mediante perfil o manualmente.

Si necesitas documentación ampliada sobre autenticación moderna, Microsoft ofrece guías para habilitar o deshabilitar la autenticación moderna en Exchange Online, así como su uso con clientes de Office.

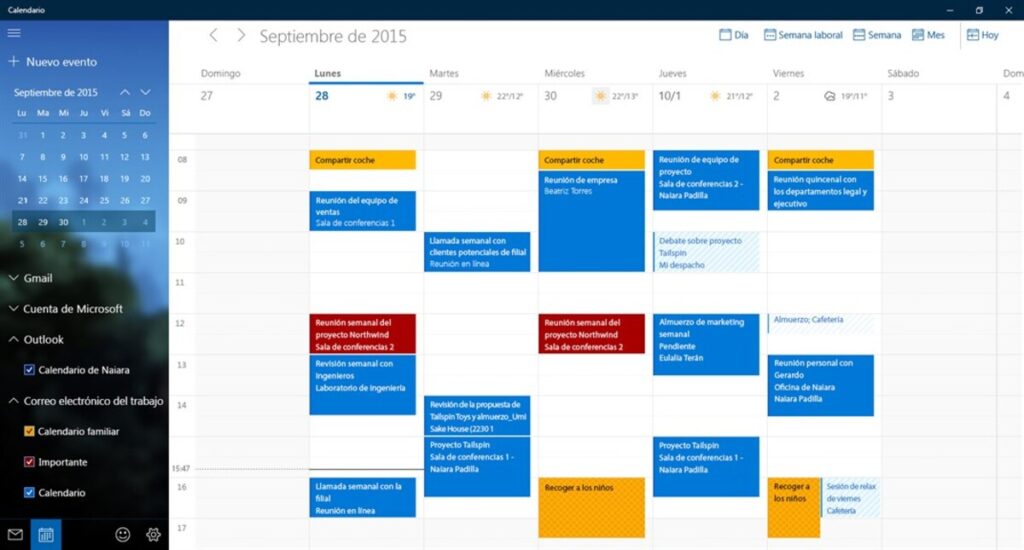

Funciones de Calendario y Mail con Exchange en Apple

En iPhone, iPad y Apple Vision Pro (visionOS 1.1 o posterior) a través de Exchange ActiveSync, y en Mac mediante Exchange Web Services, se soportan funciones de primer nivel: invitaciones, disponibilidad, eventos privados, recurrencias personalizadas, números de semana, adjuntos y ubicación estructurada, actualizaciones de calendario, tareas en Recordatorios y delegación de calendarios en Mac.

- Crear y aceptar invitaciones de calendario sin fricción.

- Ver disponibilidad de invitados para cuadrar reuniones.

- Crear eventos privados y configurar recurrencias avanzadas.

- Recibir actualizaciones y mantener tareas en Recordatorios.

- Adjuntos, ubicaciones estructuradas y delegación (en Mac).

Además, en iPhone, iPad y Apple Vision Pro, Calendario permite reenviar invitaciones de Exchange (2010 o superior), proponer horarios alternativos y sugiere ubicaciones inteligentes basándose en tu localización y la de los asistentes.

Autodiscover, Direct Push, GAL y borrado remoto

Los dispositivos Apple son compatibles con el servicio de autodetección de Exchange. Cuando configuras manualmente, Autodiscover aprovecha tu correo y contraseña para encontrar los parámetros del servidor. Para más detalles, consulta la documentación oficial sobre Autodiscover en Exchange Server.

Con Direct Push, si hay datos móviles o Wi-Fi, Exchange Server entrega al vuelo correo, tareas, contactos y eventos a tus dispositivos. En entornos administrados, también puedes borrar de forma remota un iPhone o iPad desde Exchange, devolviéndolo a valores de fábrica, o eliminar de forma selectiva solo las cuentas y datos de Exchange.

Apple también consulta la lista global de direcciones (GAL) para autocompletar correos y recuperar certificados S/MIME si están publicados. Las fotos de la GAL requieren Exchange Server 2010 SP1 o posterior. Por último, puedes configurar respuestas automáticas de ausencia desde los propios dispositivos para cerrar el círculo.

Microsoft Enterprise SSO para dispositivos Apple: inicio de sesión único ampliado

El complemento Microsoft Enterprise SSO para iOS, iPadOS y macOS aporta SSO a cuentas de Microsoft Entra en apps que aprovechan el marco de SSO empresarial de Apple. Esto extiende el SSO a aplicaciones heredadas que aún no usan bibliotecas modernas, y se integra de forma nativa con MSAL para una experiencia fluida.

Entre sus ventajas: SSO para Entra en apps compatibles con Apple Enterprise SSO, activación vía MDM (incluida inscripción de dispositivos y usuarios), ampliación del SSO a apps que usen OAuth 2.0, OpenID Connect y SAML, e integración directa con MSAL. Microsoft y Apple han trabajado codo con codo para maximizar la protección.

Requisitos y URLs que deben permitirse

Para usarlo, el dispositivo debe admitir e instalar una app que incluya el complemento (Microsoft Authenticator en iOS/iPadOS; Portal de empresa de Intune en macOS), estar inscrito en MDM y tener activada la configuración del complemento en el perfil. Además, Apple exige permitir y eximir de inspección TLS ciertas URLs del proveedor de identidad y de Apple para que el SSO funcione.

- En versiones posteriores a 2022 y sin Platform SSO:

app-site-association.cdn-apple.com,app-site-association.networking.apple, yconfig.edge.skype.compara comunicaciones con ECS. - En versiones previas o con Platform SSO: además,

login.microsoftonline.com,login.microsoft.com,sts.windows.net, nubes soberanas (login.partner.microsoftonline.cn,login.chinacloudapi.cn,login.microsoftonline.us,login-us.microsoftonline.com), y config.edge.skype.com.

Si se bloquean estas direcciones, pueden aparecer errores como 1012 NSURLErrorDomain, 1000 com.apple.AuthenticationServices.AuthorizationError o 1001 Unexpected. Apple documenta adicionalmente URLs a permitir en su guía de productos en redes empresariales.

Requisitos por plataforma

En iOS, se necesita 13.0 o posterior y la app Microsoft Authenticator. En macOS, 10.15 o superior y la app Portal de empresa de Intune. Con Intune, puedes habilitar el complemento desde un perfil integrado; con otros MDM, configura una carga extensible de SSO con estos identificadores:

- iOS: Identificador de extensión

com.microsoft.azureauthenticator.ssoextension(no requiere identificador de equipo). - macOS: Identificador de extensión

com.microsoft.CompanyPortalMac.ssoextensione identificador de equipoUBF8T346G9. - Tipo Redireccionamiento hacia:

https://login.microsoftonline.com,https://login.microsoft.com,https://sts.windows.net, y los endpoints de nubes soberanas cuando aplique.

Más opciones de configuración de SSO

El complemento puede dar SSO a apps sin MSAL mediante listas de permitidos. En dispositivos con Authenticator o Portal de empresa instalado y gestionados por MDM, define estas claves para controlar su alcance:

| Clave | Tipo | Valor |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Integer | 1 para habilitar SSO en todas las apps gestionadas, 0 para deshabilitar. |

AppAllowList |

String | IDs de paquete permitidos para SSO (lista separada por comas). |

AppBlockList |

String | IDs de paquete bloqueados para SSO (lista separada por comas). |

AppPrefixAllowList |

String | Prefijos de IDs de paquete permitidos. Por defecto, iOS: com.apple.; macOS: com.apple., com.microsoft. |

AppCookieSSOAllowList |

String | Prefijos de apps con red compleja que requieren SSO vía cookies; añadir también a AppPrefixAllowList. |

Si no quieres SSO en Safari, añádelo a AppBlockList con los IDs: iOS com.apple.mobilesafari y com.apple.SafariViewService, macOS com.apple.Safari. Para permitir el arranque inicial desde apps no MSAL y Safari, deja activa browser_sso_interaction_enabled en valor 1 (lo está por defecto). Esto facilita que el complemento adquiera credenciales compartidas cuando sea necesario.

Si ves prompts inesperados en apps OAuth 2.0, puedes reducirlos con disable_explicit_app_prompt (valor 1 por defecto) o forzar autologin con disable_explicit_app_prompt_and_autologin (valor 1 para habilitarlo). En apps MSAL, existen equivalentes nativos (disable_explicit_native_app_prompt y disable_explicit_native_app_prompt_and_autologin), aunque no es recomendable tocarlos si usas Directivas de protección de aplicaciones.

En iOS, si la experiencia mejora redirigiendo las solicitudes interactivas a Microsoft Authenticator, activa disable_inapp_sso_signin con valor 1 para que las apps MSAL envíen la autenticación interactiva a Authenticator. Las peticiones silenciosas no se ven afectadas.

Registro Just-In-Time y lectura de metadatos

El complemento puede ejecutar el registro Just-In-Time del dispositivo Microsoft Entra con Intune usando device_registration definido como {{DEVICEREGISTRATION}}. Si tus soluciones dependían de llaveros, Microsoft migrará el almacenamiento de claves de identidad del dispositivo al Secure Enclave de Apple, convirtiéndolo en predeterminado para nuevos registros a partir de agosto de 2025. Los dispositivos sin Enclave seguirán usando el llavero del usuario.

Para leer los metadatos de registro con MSAL, tienes disponible esta API: - (void)getWPJMetaDataDeviceWithParameters:(nullable MSALParameters *)parameters forTenantId:(nullable NSString *)tenantId completionBlock: (nonnull MSALWPJMetaDataCompletionBlock) completionBlock;. Con ella obtendrás detalles del registro del dispositivo de forma segura.

Solución de problemas con Enclave seguro y exclusión

Si tras habilitar el almacenamiento en Enclave seguro ves errores indicando que el dispositivo debe estar administrado (por ejemplo, código 530003 con el motivo Device is required to be managed to access this resource), revisa que la extensión SSO está habilitada y que has instalado las extensiones necesarias (como SSO de Microsoft para Chrome en macOS). Si persiste, contacta con el proveedor de la app por una posible incompatibilidad de almacenamiento.

Para pruebas, puedes desactivar temporalmente el uso del almacenamiento más seguro con la clave MDM use_most_secure_storage en 0, anular el registro del dispositivo (desde Authenticator o Portal de empresa) y volver a registrarlo. Si necesitas excluir a tu inquilino de la oleada de almacenamiento seguro, abre un caso con soporte de Microsoft; la exclusión es temporal (hasta 6 meses) y es posible que haya que reinstalar registros en algunos dispositivos.

Navegadores y directivas de acceso condicional

Con Enclave seguro habilitado, los navegadores requieren ajustes para que funcionen las directivas basadas en el estado del dispositivo. En Safari (iOS y macOS), la integración de SSO es nativa. En Google Chrome para macOS, instala la extensión de SSO de Microsoft o usa Chrome 135 o superior con compatibilidad automática de SSO empresarial. En Microsoft Edge para iOS y macOS, su compatibilidad depende del marco de SSO del sistema y de la configuración de MDM en cada entorno.

Incidencia conocida en macOS 15.3 e iOS 18.1.1

Existe una actualización que impacta al marco de extensión de SSO empresarial, provocando errores de autenticación inesperados en apps integradas con Entra ID y un posible error etiquetado como 4s8qh. La causa apunta a una regresión en PluginKit que impide iniciar la extensión de SSO. Para detectarlo, en un sysdiagnose busca mensajes del estilo: Error Domain=PlugInKit Code=16 «other version in use». Si tus usuarios se ven afectados, reiniciar el dispositivo devuelve la funcionalidad.

Consejos prácticos y escenarios habituales

Si administras un parque de dispositivos, conviene capturar los IDs de paquete para listas de permitidos. Puedes habilitar temporalmente la marca de MDM admin_debug_mode_enabled en 1, iniciar sesión en las apps objetivo y en Microsoft Authenticator ir a Ayuda > Enviar registros > Ver registros. Busca la línea [ADMIN MODE] SSO extension has captured following app bundle identifiers para recopilar los bundles y configúralos en tu MDM. No olvides desactivar el modo tras terminar.

¿Quieres habilitar SSO para casi todo, salvo excepciones? Activa Enable_SSO_On_All_ManagedApps en 1 y usa AppBlockList con las apps que deban quedar fuera. Para activar SSO en administradas y algunas no administradas, combina Enable_SSO_On_All_ManagedApps=1 con AppAllowList y bloquea lo que convenga con AppBlockList. Si necesitas deshabilitar SSO explícitamente en Safari, añádelo a AppBlockList con sus identificadores.

Al trabajar entre iPhone y un PC con Windows, Outlook más iCloud mediante OAuth 2.0 reduce drásticamente el roce. Pasas de múltiples pasos opacos a un alta guiada con autorización puntual, manteniendo el control desde tu perfil de Apple. En empresas, el complemento Enterprise SSO consigue coherencia de sesión entre apps, facilita MFA, respeta el acceso condicional y simplifica el registro de dispositivos.

Si vienes del mundo de las contraseñas de aplicación, el nuevo flujo te sorprenderá por su limpieza. Y si por algún motivo tienes que quedarte en el Outlook clásico, todavía puedes generar contraseñas específicas y seguir, mientras planificas la transición al nuevo cliente para aprovechar la autenticación moderna.

Quien viva entre iPhone y PC ahora lo tiene más fácil para alinear correo, calendario y agenda; quien gestiona flotas gana control y seguridad con SSO; y quien usa Exchange en Apple mantiene funciones avanzadas como Autodiscover, Direct Push y GAL sin renunciar a la experiencia nativa. La integración, por fin, encaja sin añadidos extraños ni contraseñas duplicadas.

Apasionado de la tecnología desde pequeñito. Me encanta estar a la última en el sector y sobre todo, comunicarlo. Por eso me dedico a la comunicación en webs de tecnología y videojuegos desde hace ya muchos años. Podrás encontrarme escribiendo sobre Android, Windows, MacOS, iOS, Nintendo o cualquier otro tema relacionado que se te pase por la cabeza.