- 優先採用預設拒絕策略,並對 SSH 使用白名單。

- 結合了NAT和ACL:開啟連接埠並按來源IP進行限制。

- 使用 nmap/ping 進行驗證,並遵守規則優先權(ID)。

- 透過更新、SSH密鑰和最低限度的服務來加強。

¿如何將TP-Link路由器的SSH存取權限限制為受信任的IP位址? 控制誰可以透過 SSH 存取你的網路並非一時興起,而是必不可少的安全措施。 僅允許來自受信任 IP 位址的訪問 它可以減少攻擊面,減慢自動掃描速度,並防止來自網路的持續入侵嘗試。

在本實用且全面的指南中,您將看到如何在不同的場景中使用 TP-Link 裝置(SMB 和 Omada)進行操作,ACL 規則和白名單需要考慮哪些因素,以及如何驗證所有內容是否都已正確關閉。 我們整合了其他方法,例如 TCP Wrappers、iptables 和最佳實踐。 這樣您就可以確保環境安全,不留任何憂慮。

為什麼要限制TP-Link路由器上的SSH存取?

將 SSH 暴露在網路上,會給那些原本就心懷惡意、充滿好奇心的機器人打開大規模掃描的大門。掃描後偵測到 22 連接埠可透過廣域網路存取的情況並不少見,正如[SSH 範例]中所觀察到的。 TP-Link路由器的嚴重故障. 可以使用簡單的 nmap 命令來檢查您的公用 IP 位址的 22 連接埠是否開放。在外部機器上執行類似這樣的操作 nmap -vvv -p 22 TU_IP_PUBLICA 檢查是否出現“open ssh”。

即使使用公鑰,開放 22 連接埠也會招致進一步的探索、測試其他連接埠以及攻擊管理服務。 解決方案很明確:預設拒絕,僅允許來自允許的 IP 位址或 IP 位址範圍的請求。最好是固定配置並由您控制。如果您不需要遠端管理,請在廣域網路上完全停用它。

除了暴露連接埠之外,有時您可能會懷疑規則發生了變化或出現了異常行為(例如,電纜數據機在一段時間後開始「丟棄」出站流量)。 如果您發現 ping、traceroute 或瀏覽無法通過數據機,請檢查設定、韌體,並考慮恢復原廠設定。 關閉所有不使用的程式。

思考模式:預設屏蔽並創建白名單

制勝之道很簡單: 預設拒絕策略和顯式例外在許多具有進階介面的 TP-Link 路由器上,您可以在防火牆中設定 Drop 類型的遠端入口策略,然後允許白名單中的特定位址用於管理服務。

在包含「遠端輸入策略」和「白名單規則」選項(位於「網路 - 防火牆」頁面)的系統中, 遠端存取政策中的品牌放棄 此外,還要將格式為 XXXX/XX 的公網 IP 位址新增至白名單中,這些位址應該能夠存取設定或 SSH/Telnet/HTTP(S) 等服務。這些條目可以包含簡要描述,以避免日後混淆。

理解不同機制之間的差異至關重要。 連接埠轉送(NAT/DNAT)將連接埠重新導向至區域網路機器「過濾規則」控制廣域網路到區域網路或網路間流量,而防火牆的「白名單規則」則管理對路由器管理系統的存取。過濾規則不會阻止對設備本身的存取;要阻止對設備本身的訪問,您需要使用白名單或針對路由器入站流量的特定規則。

要存取內部服務,需要在 NAT 中建立連接埠映射,然後限制哪些外部使用者可以存取該映射。 方法是:打開必要的端口,然後用訪問控制對其進行限制。 它只允許授權來源通過,並阻止其他來源的流量。

透過 TP-Link SMB(ER6120/ER8411 及類似型號)上的受信任 IP 位址進行 SSH 連接

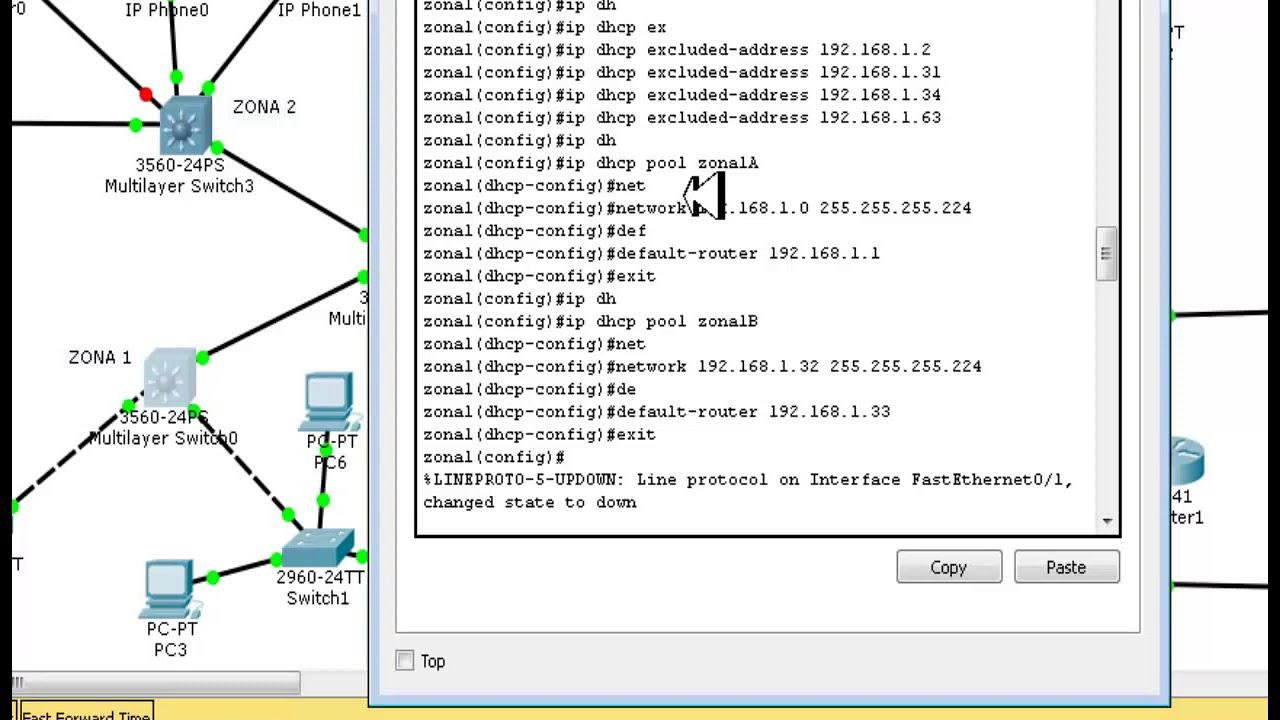

在 TL-ER6120 或 ER8411 等 SMB 路由器中,通告 LAN 服務(例如,內部伺服器上的 SSH)並按來源 IP 對其進行限制的常用模式是兩階段的。 首先,使用虛擬伺服器(NAT)開啟端口,然後使用存取控制進行過濾。 基於 IP 分組和服務類型。

第一階段 – 虛擬伺服器:前往 進階 → NAT → 虛擬伺服器 並為對應的 WAN 介面建立一個條目。 設定外部連接埠 22 並將其指向伺服器的內部 IP 位址(例如,192.168.0.2:22)。保存規則以將其新增至清單。如果您的用例使用了不同的連接埠(例如,您已將 SSH 連接埠變更為 2222),請相應地調整該值。

第二階段 – 服務類型:輸入 偏好設定 → 服務類型建立一個名為 SSH 的新服務,然後選擇 TCP 或 TCP/UDP 並定義目標連接埠 22(來源連接埠範圍可以是 0-65535)。 這一層將允許您在 ACL 中清晰地引用連接埠。.

第三階段 – IP組:前往 首選項 → IP 群組 → IP 位址 並為允許的來源(例如,您的公共 IP 或範圍,命名為“Access_Client”)和目標資源(例如,“SSH_Server”,其中包含伺服器的內部 IP)新增項目。 然後將每個位址與其對應的 IP 群組關聯起來 在同一個菜單中。

第四階段-存取控制:在 防火牆 → 存取控制 建立兩條規則。 1)允許規則:允許策略,新定義的「SSH」服務, 來源 IP 群組“Access_Client”,目標 IP 群組“SSH_Server”。賦予其 ID 1。2)阻止規則:阻止策略 來源 = IPGROUP_ANY 且目標 = "SSH_Server" (或適用情況下)使用 ID 2。這樣,只有受信任的 IP 或範圍才能透過 NAT 連接到您的 SSH;其餘的將被阻止。

評估順序至關重要。 ID 較低的請求優先。因此,允許規則必須位於阻止規則之前(ID 值要低)。套用變更後,您將能夠從允許的 IP 位址連接到路由器的 WAN IP 位址和指定的端口,但來自其他來源的連接將被封鎖。

型號/韌體說明:不同硬體和版本之間的介面可能有所不同。 TL-R600VPN 需要硬體版本 4 才能支援某些功能。在不同的系統中,選單位置可能有所不同。即便如此,流程仍然相同:服務類型 → IP 群組 → 包含允許和封鎖的 ACL。切記 儲存並應用 以便這些規則生效。

建議驗證方法:從已授權的 IP 位址嘗試 ssh usuario@IP_WAN 並驗證存取權限。 從另一個 IP 位址存取該連接埠時,該連接埠應該無法存取。 (連線未建立或被拒絕,理想情況下不顯示橫幅,以免洩漏線索)。

使用 Omada 控制器實作 ACL:清單、狀態和範例場景

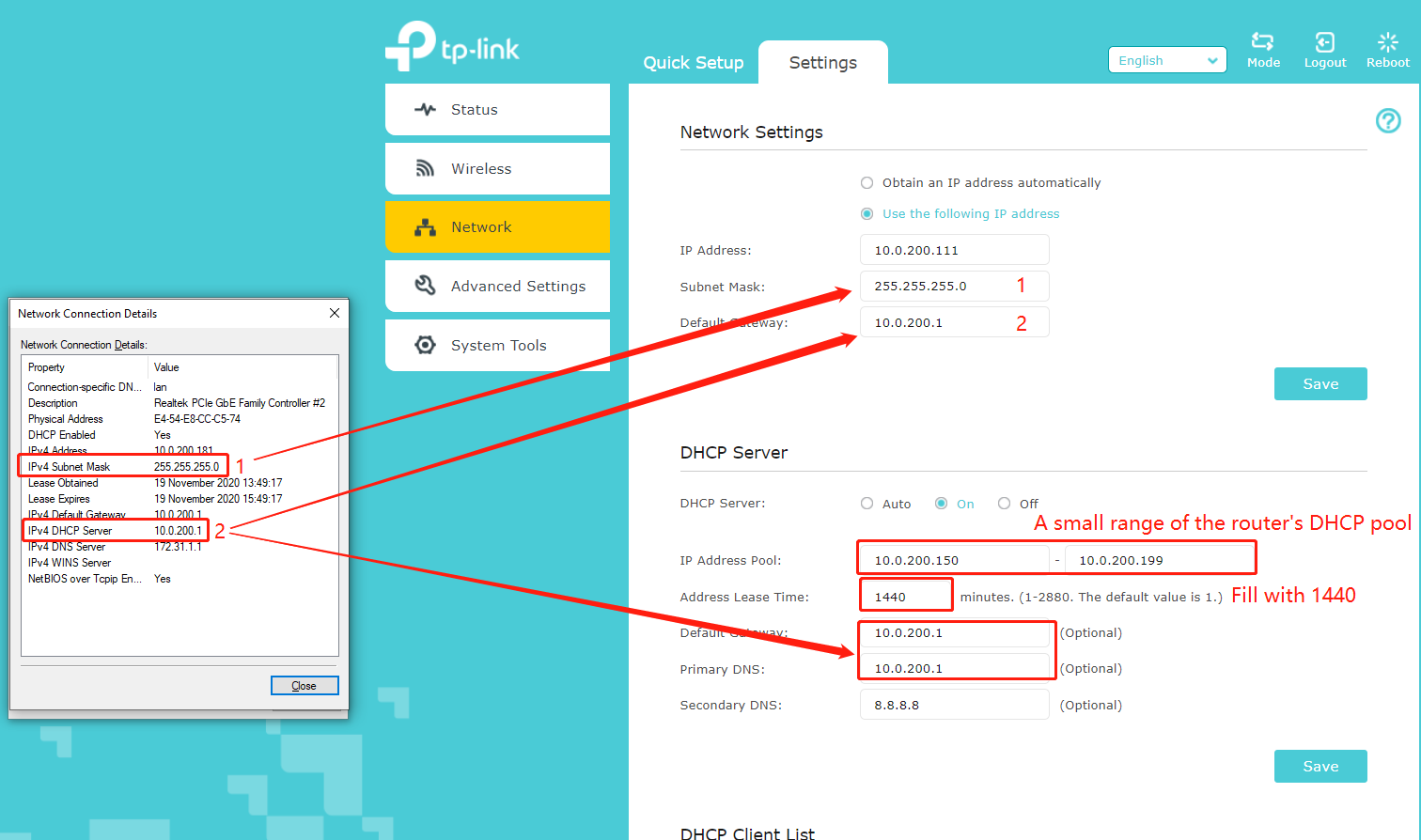

如果您使用 Omada Controller 管理 TP-Link 網關,邏輯類似,但提供了更多視覺化選項。 建立群組(IP 或連接埠),定義網關 ACL,並組織規則 只允許最低限度的事項,拒絕其他一切。

列表和群組:在 設定 → 個人資料 → 群組 您可以建立 IP 群組(子網路或主機,例如 192.168.0.32/27 或 192.168.30.100/32)以及連接埠群組(例如 HTTP 80 和 DNS 53)。 這些團體簡化了複雜的規則 透過重複使用物件。

網關 ACL:開啟 設定 → 網路安全性 → 存取控制列表 根據您要保護的內容,新增 LAN→WAN、LAN→LAN 或 WAN→LAN 方向的規則。 每條規則的策略可以是允許或拒絕。 順序決定最終結果。勾選“啟用”即可啟動它們。某些版本可讓您預先設定好規則但保持停用狀態。

實用案例(適用於 SSH):僅允許特定服務並封鎖其餘服務(例如,允許 DNS 和 HTTP,然後拒絕所有服務)。 對於管理白名單,請建立「允許來自受信任 IP 位址的網關管理頁面」規則。 然後,其他網路也會進行全面拒絕連線。如果你的韌體有這個選項的話。 雙向的您可以自動產生逆規則。

連線狀態:ACL 可以是有狀態的。 常見類型包括:新建、已建立、相關和無效「新建」處理第一個封包(例如 TCP 中的 SYN 封包),「已建立」處理之前遇到的雙向流量,「相關」處理依賴連線(例如 FTP 資料通道),「無效」處理異常流量。通常最好保留預設設置,除非您需要更精細的控制。

VLAN 和分段:Omada 和 SMB 路由器支持 VLAN之間的單向與雙向場景您可以阻止市場部到研發部的雙向流量,但允許研發部到市場部的雙向流量,或者同時阻止這兩個方向的流量,並仍然授權給特定的管理員。 ACL 中的 LAN→LAN 方向用於控制內部子網路之間的流量。

其他方法和加固措施:TCP Wrappers、iptables、MikroTik 和傳統防火牆

除了路由器的 ACL 之外,還應該套用其他層,特別是當 SSH 目標是路由器後面的 Linux 伺服器時。 TCP Wrappers 允許使用 hosts.allow 和 hosts.deny 按 IP 位址進行過濾。 在相容的服務上(包括許多傳統配置中的 OpenSSH)。

控製檔:如果不存在,請使用以下命令建立它們: sudo touch /etc/hosts.{allow,deny}. 最佳實務:在 hosts.deny 中拒絕所有要求 並在 hosts.allow 中明確允許它。例如: /etc/hosts.deny PON sshd: ALL 和 /etc/hosts.allow 增加 sshd: 203.0.113.10, 198.51.100.0/24因此,只有這些 IP 位址才能存取伺服器的 SSH 服務。

自訂 iptables:如果您的路由器或伺服器允許,請新增規則,僅允許來自特定來源的 SSH 連線。 一條典型的規則是: -I INPUT -s 203.0.113.10 -p tcp --dport 22 -j ACCEPT 然後是預設的丟棄策略或阻止其餘流量的規則。在有選項卡的路由器上 自定義規則 您可以插入這些程式碼行,然後使用「儲存並套用」功能套用它們。

MikroTik最佳實務(可作為一般指南):如果可行,請變更預設連接埠。 禁用 Telnet (僅使用 SSH),使用強密碼,或者更好的選擇是, 金鑰認證使用防火牆按 IP 位址限制訪問,如果設備支援則啟用 2FA,並保持韌體/RouterOS 為最新版本。 如果不需要,請停用廣域網路存取。它會監控失敗的嘗試,並在必要時應用連線速率限制來遏制暴力破解攻擊。

TP-Link 經典介面(舊版韌體):使用 LAN IP 位址(預設 192.168.1.1)和 admin/admin 憑證登入控制面板,然後前往 安全性 → 防火牆啟用 IP 過濾器,並選擇讓未指定的套件遵循所需的策略。然後,在 IP位址過濾按“新增項目”並定義 哪些 IP 位址可以使用或不能使用服務端口 在廣域網路 (WAN) 上(用於 SSH,連接埠 22/tcp)。儲存每一步操作。這樣,您可以套用通用拒絕規則,並建立例外,僅允許受信任的 IP 位址存取。

使用靜態路由封鎖特定 IP 位址

在某些情況下,阻止向特定 IP 位址發出的出站請求有助於提高某些服務(例如串流媒體)的穩定性。 在多個 TP-Link 設備上實現此目的的一種方法是透過靜態路由。建立 /32 路由,避免到達這些目的地,或以某種方式引導它們,使其不被預設路由使用(支援情況因韌體而異)。

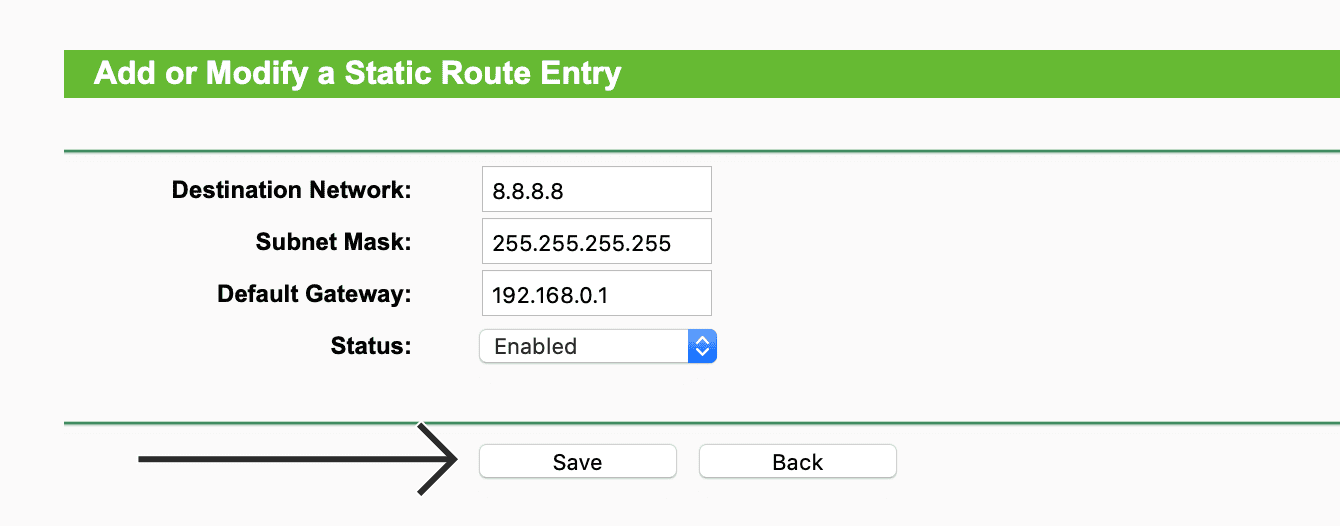

最新車型:請前往該選項卡 進階 → 網路 → 進階路由 → 靜態路由 然後按“+ 新增”。輸入「網路目標」和要封鎖的 IP 位址,「子網路遮罩」為 255.255.255.255,「預設閘道」為 LAN 閘道(通常為 192.168.0.1),「介面」為 LAN。 選擇“允許此條目”並儲存根據您要控制的服務,對每個目標 IP 位址重複上述步驟。

舊版韌體:請前往 進階路由 → 靜態路由列表,然後按“新增項目”並填寫相同的欄位。 啟動路線狀態並儲存請諮詢您的服務提供者以了解需要處理哪些 IP 位址,因為這些位址可能會變更。

驗證:開啟終端機或命令提示字元並進行測試 ping 8.8.8.8 (或您已封鎖的目標 IP 位址)。 如果您看到「逾時」或「目標主機不可達」的提示屏蔽功能已生效。如果未生效,請檢查步驟並重新啟動路由器,以使所有設定生效。

驗證、測試和事件解決

若要驗證您的 SSH 白名單是否有效,請嘗試使用授權的 IP 位址。 ssh usuario@IP_WAN -p 22 (或您使用的連接埠)並確認存取。 來自未經授權的 IP 位址,該連接埠不應提供服務。。 美國 nmap -p 22 IP_WAN 檢查發熱情況。

如果某些功能沒有如預期回應,請檢查 ACL 優先權。 規則依序處理,ID 值最低者獲勝。如果在允許清單中新增了「拒絕」規則,則白名單將失效。此外,請檢查「服務類型」是否指向正確的端口,以及「IP 群組」是否包含相應的 IP 位址範圍。

如果出現可疑行為(例如一段時間後連線中斷、規則自行變更、區域網路流量下降),請考慮以下事項: 更新固件停用不使用的服務(遠端 Web/Telnet/SSH 管理),變更憑證,檢查 MAC 位址複製(如果適用),最後, 恢復原廠設置,並使用最少的設置和嚴格的白名單重新配置。.

相容性、型號和可用性說明

功能可用性(有狀態 ACL、設定檔、白名單、連接埠上的 PVID 編輯等) 這可能取決於硬體型號和版本。在某些裝置中,例如 TL-R600VPN,某些功能僅在版本 4 及更高版本中可用。使用者介面也會有所變化,但基本流程相同:預設阻止連線。 定義服務和群組允許來自特定 IP 位址的流量,並阻止其餘流量。

TP-Link 生態系中包含眾多用於企業網路的設備。文件中提到的型號包括: T1600G-18TS、T1500G-10PS、TL-SG2216、T2600G-52TS、T2600G-28TS、TL-SG2210P、T2500-28TC、T2700G-28TQ、T2500-100-28TC、T2700G-28TQ、T2500G-104 T2600G-28MPS、T1500G-10MPS、SG2210P、S4500-8G、T1500-28TC、T1700X-16TS、T1600G-28TS、TL-SL3452、TL-SG3216、T370. T1700G-28TQ、T1500-28PCT、 T2600G-18TS、T1600G-28PS、T2500G-10MPS、Festa FS310GP、T1600G-52MPS、T1600G-52PS、TL-SL2428、T1600G-52TS、T3700G-28TQ、T1500G-8T、T1700X-28TQ除此之外,還要記得… 優惠內容因地區而異。 有些產品可能在您所在的地區無法購買。

為了解最新信息,請訪問您產品的支援頁面,選擇正確的硬體版本,然後進行檢查。 韌體說明和技術規格 包含最新改進。有時,更新會擴充或改善防火牆、存取控制清單 (ACL) 或遠端管理功能。

關閉 SSH 除了特定的 IP 位址之外,正確組織 ACL 並了解控制每項內容的機制可以避免不必要的麻煩。 採用預設拒絕策略、精確的白名單和定期驗證您的 TP-Link 路由器及其背後的服務將得到更好的保護,同時您仍然可以在需要時進行管理。

從小就對科技充滿熱情。我喜歡了解該領域的最新動態,最重要的是,進行交流。這就是為什麼我多年來一直致力於技術和視頻遊戲網站的交流。您可以找到我撰寫的有關 Android、Windows、MacOS、iOS、任天堂或您想到的任何其他相關主題的文章。