- WireGuard 具有高效能、低延遲、現代加密技術和簡易設定等優點。

- 它支援漫遊、斷線切換和分割隧道,非常適合移動性和安全網路存取。

- 同構和多平台配置,具有清晰的金鑰管理和NAT/防火牆規則。

- 在企業環境中,它與 NAC、IDS/IPS 和目錄集成,以實現受控存取。

您是否正在尋找一款速度快、安全可靠,且不會讓您因繁瑣的設定而感到沮喪的 VPN? WireGuard 這是最佳選擇之一。這種現代協定優先考慮簡潔性和最先進的加密技術,使任何人都能輕鬆建立安全隧道。

除了保護您在公共網路上的安全並允許您存取您的家庭或企業網路之外, VPN有助於繞過地理限制和審查。WireGuard 能夠以出乎意料的簡單方式,在電腦和行動裝置上提供額外的隱私和效能,並帶來卓越的設定體驗。

WireGuard 簡述

WireGuard 是一個 VPN 軟體 第三層(L3)的開源軟體 它預設完全使用UDP協定和現代加密技術。它的主要優點是設計簡潔,程式碼行數很少,這便於審計,減少攻擊面,提高效能。

與其他 VPN 服務不同,在這裡你不需要選擇數十種演算法或階段; WireGuard 定義了一個連貫的加密「包」。如果某個演算法被棄用,則會發布新版本,客戶端/伺服器會透明地協商升級。

該協定始終以隧道模式運行,並且 它支援 IPv4 和 IPv6(必要時可將其中一個封裝在另一個之內)。要使用它,您需要在路由器上打開一個(可設定的)UDP連接埠到您的伺服器。

兼容性和支持

在防火牆的世界裡, OPNsense 將 WireGuard 整合到核心中。 為了最大限度地提高速度。 pfSense 的發展歷程可謂跌宕起伏:它出現在 2.5.0 版本中,但由於安全問題在 2.5.1 版本中被移除,並且 現在它可以作為軟體包安裝。 透過網頁介面進行管理。

使用的密碼學

WireGuard 仰賴一套經過嚴格審核的現代化演算法: 噪音協定框架、Curve25519、ChaCha20、Poly1305、BLAKE2、SipHash 和 HKDF資料加密採用 ChaCha20-Poly1305 (AEAD),在 Curve25519 上進行 ECDH 交換,並使用 HKDF 進行金鑰派生。

這種方法避免了將不同的套件混合在一起。 減少配置錯誤由於所有節點都使用同一種加密語言,因此也簡化了故障排除。

性能和延遲

極簡主義的實現和底層整合允許 極高的速度和極低的延遲在與 L2TP/IPsec 和 OpenVPN 的實際比較中,WireGuard 通常表現較佳,在相同的硬體上通常能使吞吐量翻倍。

在不穩定或行動網路上, 會話恢復速度很快 網路切換(漫遊)後的重新連線幾乎感覺不到。對於資源有限的設備(路由器、物聯網設備)而言,其低功耗優勢尤其顯著,能夠有效節省 CPU 和電池電量。

在 Linux 上快速安裝

在現代發行版中,WireGuard 已包含在穩定版軟體倉庫中。在 Debian/Ubuntu 系統上,只需安裝即可。 更新並安裝官方軟體包在其他情況下,您可能需要新增儲存庫或啟動核心模組。

sudo apt update && sudo apt upgrade -y

sudo apt install wireguard -y

sudo modprobe wireguard

如果你使用的分支在「穩定版」中沒有包含該版本,你可以使用優先順序更高的「不穩定/測試版」倉庫,儘管 理想情況下,你應該從穩定版本庫中拉取它。 當您的發行版可用時,即可取得。

密鑰生成

每個設備(伺服器和客戶端)都需要自己的金鑰對。 保持私人房間上鎖。 並且只與對等方共享公開資訊。

umask 077

wg genkey | tee privatekey | wg pubkey > publickey

您可以對每個客戶重複此過程,並按姓名進行追蹤。 避免同儕之間的混淆 隨著部署規模的擴大。

服務器配置

典型的文件是 /etc/wireguard/wg0.conf在本部分,您需要定義 VPN IP 位址、私鑰和 UDP 連接埠。在每個部分中,您需要新增客戶端,並允許其使用公鑰和授權 IP 位址。

Address = 192.168.2.1/24

ListenPort = 51820

PrivateKey = <clave_privada_servidor>

# Ejemplo de NAT automátizado con PostUp/PostDown, si lo necesitas

#PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

#PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

PublicKey = <clave_publica_cliente1>

AllowedIPs = 192.168.2.2/32

# Añade más peers según necesites

#

#PublicKey = <clave_publica_cliente2>

#AllowedIPs = 192.168.2.3/32

如果您希望允許任何客戶端 IP 並單獨管理路由,可以使用以下方法: 允許的 IP = 0.0.0.0/0 在對等環境中,但在受控環境中,為了便於追踪,最好為每個客戶端分配 /32 的位址。

客戶端配置

La 部分 它承載著 VPN 中的私鑰及其 IP 位址;伺服器的公鑰、其端點和路由策略。

PrivateKey = <clave_privada_cliente>

Address = 192.168.2.2/32

DNS = 1.1.1.1

PublicKey = <clave_publica_servidor>

Endpoint = <IP_publica_servidor>:51820

AllowedIPs = 0.0.0.0/0

PersistentKeepalive = 25

El 持久保持活動 (25) 如果用戶端位於封鎖非活動對映的 NAT/防火牆之後,這將會很有幫助。 AllowedIPs 定義了是將所有流量都路由到 VPN (0.0.0.0/0),還是僅路由到特定子網路。

網路位址轉換 (NAT)、轉送和防火牆

要允許客戶端透過伺服器存取互聯網,您必須 啟用IP轉送 並在 WAN 介面上應用 NAT。

echo "net.ipv4.ip_forward=1" | sudo tee -a /etc/sysctl.conf

echo "net.ipv6.conf.all.forwarding=1" | sudo tee -a /etc/sysctl.conf

sudo sysctl -p

sudo iptables -t nat -A POSTROUTING -s 192.168.2.0/24 -o eth0 -j MASQUERADE

如果您的防火牆策略比較嚴格, 允許 wg0 介面上的流量 在防火牆/NAT路由器上開啟選定的UDP連接埠。

sudo iptables -I INPUT 1 -i wg0 -j ACCEPT

啟動時顯示介面並啟用服務: wg-quick 和 systemd 他們會為你開啟自動駕駛模式。

sudo wg-quick up wg0

sudo systemctl enable wg-quick@wg0

漫遊、自毀開關和移動性

WireGuard 專為日常行動裝置使用而設計: 如果從 Wi-Fi 切換到 4G/5G,隧道會立即重新建立。切換網路時,您不會感覺到任何嚴重的訊號中斷。

此外,您還可以啟用 終止開關 (取決於平台或應用程式)這樣,如果 VPN 斷開,系統會阻止流量,直到 VPN 恢復,從而防止意外洩漏。

分裂隧道

分離式隧道讓你決定 哪些流量透過 VPN 傳輸,哪些流量直接流出?有助於保持低延遲 遊戲或視訊通話 同時透過隧道存取內部資源。

兩個典型的配置範例 在客戶端,使用 AllowedIPs 指令:

# Redirección total por la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 0.0.0.0/0

Endpoint = <IP_publica_servidor>:51820

# Solo la LAN remota (por ejemplo, 192.168.1.0/24) a través de la VPN

PublicKey = <clave_publica_servidor>

AllowedIPs = 192.168.1.0/24

Endpoint = <IP_publica_servidor>:51820

這樣可以降低對速度/延遲的影響, 您優化了體驗 為了你真正需要保護的東西。

WireGuard 的優點和缺點

- 贊同,支持,受賞識,有利速度快、延遲低、簡單易用、採用現代加密技術、資源消耗少,且程式碼庫小,方便審計。

- 反對: 在某些傳統生態系統中,其支援不如 IPsec/OpenVPN 成熟,高級功能(腳本和原生混淆)也較為有限,由於公鑰與內部隧道 IP 相關聯,因此存在隱私方面的考慮。

支援防火牆、NAS 和 QNAP

在防火牆類型的設備中, OPNsense 整合了 WireGuard 支援內核加速。在 pfSense 中,在穩定整合發布之前,您可以安裝該軟體包並透過圖形使用者介面 (GUI) 輕鬆管理它。

在 QNAP NAS 上,透過 QVPN 2, 您可以設定 L2TP/IPsec、OpenVPN 和 WireGuard 伺服器。甚至可以虛擬化 Debian 系統,以便使用 AES-GCM 調整 OpenVPN 或使用 iperf3 進行測量。在高效能硬體(例如配備 Ryzen 7 和 10GbE 的 QNAP)和 10GbE 用戶端的測試中, WireGuard 的性能提高了一倍 與同一本地環境下的 L2TP/IPsec 或 OpenVPN 相比。

行動端 WireGuard:優勢與劣勢

在 iOS 和 Android 系統上,官方應用程式可以輕鬆實現網路間的無縫切換。主要優勢: 在公共 Wi-Fi 上安全瀏覽 您可以在飯店或機場等場所存取網絡,並對您的網路服務供應商隱藏您的流量。此外,如果您建立自己的伺服器,就可以像身臨其境一樣存取您的家或公司。

與之對應的邏輯是: 會增加一些延遲,速度也會稍微下降。尤其是在重定向所有流量的情況下。不過,WireGuard 是最省電、效能最佳的協定之一。另請參閱相關建議。 Android 如果你的案件涉及行動裝置。

在其他平台上安裝使用

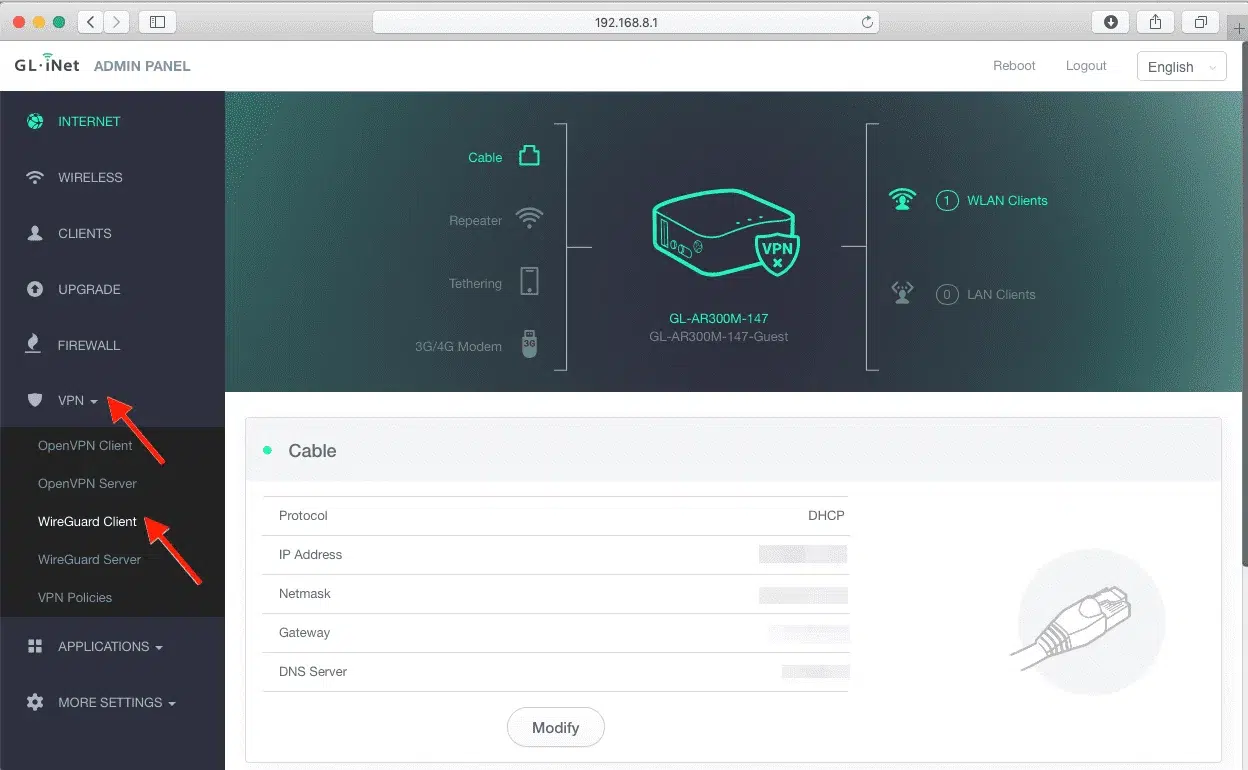

在 macOS、Windows、Android 和 iOS 系統上,您都有官方應用程式;您只需要… 導入 .conf 檔案或掃描二維碼 由您的組態管理員產生。這個過程與 Linux 的過程幾乎完全相同。

如果打算在VPS上搭建,請記住一些良好實踐: 更新系統,啟用防火牆如果可行,請將 WireGuard UDP 連接埠限制為允許的 IP 位址,並根據您的政策要求輪換密鑰。

驗證與診斷

為了確認一切正常,請倚靠 wg 和 wg-quick你會看到握手訊息、傳送的位元組數以及上次交換以來的時間。

wg

wg show

如果沒有網路連接,請檢查: 系統路由、NAT、開放UDP埠 檢查路由器,確保每個對等方的端點和金鑰都正確。通常,對 VPN 伺服器的 IP 位址進行 ping 測試是第一個有效的方法。

憑藉簡單的方法、現代的加密技術和顯著的效能, WireGuard 已成為首選 VPN 之一。 適用於家庭用戶和企業用戶。安裝簡便,管理便捷,其廣泛的應用場景(遠端存取、站點間連接、安全移動或分割隧道)幾乎可以滿足任何需求。配合良好的安全實務、精心配置的防火牆和基礎監控,即可建造快速、穩定且極難破解的隧道。

專門研究技術和互聯網問題的編輯,在不同數位媒體領域擁有十多年的經驗。我曾在電子商務、通訊、線上行銷和廣告公司擔任編輯和內容創作者。我還在經濟、金融和其他領域的網站上撰寫過文章。我的工作也是我的熱情所在。現在,透過我的文章 Tecnobits,我嘗試探索科技世界每天為我們提供的所有新聞和新機會,以改善我們的生活。