- 了解網關警報(SYN 洪水攻擊、異常 ping 請求)及其格式,以區分噪音和真正的威脅。

- 在 Omada 中調整多重連線 TCP SYN 洪水攻擊閾值(100–99.999)或根據需要停用它。

- 在 Tether 中啟動警報:新設備通知和警報(HomeShield)或連接警報(IFTTT 型號)。

- 增強安全性:最新的韌體、強大的金鑰、可選的防火牆以及對連接設備的監控。

這 TP-Link 周界入侵警報 它們是安全上網的關鍵組成部分。當網關或路由器偵測到異常流量、網路飽和嘗試或簡單的 Wi-Fi 裝置出入事件時,就會觸發這些通知。雖然它們有時看起來像是持續不斷的警報,但它們的作用是:讓您快速了解網路邊緣發生了什麼。

本文將解釋這些警報在 TP-Link 環境中的工作原理,如何在不影響可見性的前提下降低噪聲,以及需要調整哪些設定才能確保真正重要的訊號不會被淹沒在雜亂的噪音中。此外,我也會詳細介紹各種通知方式… 新裝置或 Wi-Fi 連接 透過 Tether 應用程序,與 HomeShield 和 IFTTT 共存,以及應對當前漏洞和風險的幾個實用技巧。

TP-Link 周界入侵警報是什麼?它們是如何顯示的?

此內容尤其適用 到設施 小馬達控制器 (包括軟體、硬體和雲端版本)以及 Omada 網關係列。在這些環境中,當網關偵測到可疑活動或明顯的攻擊模式時,控制器會自動產生警報,以便您及時採取行動。

您在入口網站中主要會看到三類通知: 偵測到通用攻擊與來自多個連接的 SYN 洪水攻擊相關的事件(通常表現為試圖飽和 TCP 通道)以及系統識別出的事件 過多的 ICMP 封包或不成比例的 ping 操作該訊息以「已識別事件XXX並丟棄接收到的資料包」之類的文字形式表示,這證實了團隊 部分入站流量阻斷 為了保護自己。

雖然TP-Link的這些邊界入侵警報很有用,但在高流量網路或有暴露服務的網路中,它們可能會頻繁出現。為了減少這些警報,Omada生態系統本身提供了兩種方法: 提高觸發閾值 您可以調整某些偵測設置,或在必要時停用部分防禦功能。理想情況下,在停用某些功能之前,請先對其進行微調,以免失去防護範圍。

請記住,TP-Link 周界入侵警報的目標是 保持平衡: 可見性好,不必要的警報無。為此,了解我們正在衡量什麼、哪些閾值會觸發警報以及儀表板上的實際選項是什麼,會很有幫助。

降低噪音:提高閾值或停用 Omada 中的特定偵測

在 Omada 控制器中,站點設定裡有一個專門的路徑可以用來管理這些防禦措施。簡而言之,路徑是: 網站設定 > 網路安全 > 防禦攻擊您可以在那裡找到與多連接 TCP SYN 洪水攻擊和其他相關保護措施相關的控制選項。

- 第一種選擇,也是最推薦的: 提高接收速度閾值 這會觸發警報。在「多連接 TCP SYN 洪水攻擊」部分,您可以配置一個值;如果您設定一個更高的限制(介於 100 和 99.999 之間),系統將停止對輕微的峰值發出警報,而僅在情況變得更加嚴重時才會通知您。這樣可以減少通知的數量,而不會完全停用偵測功能。

- 為此,請嚴格按照以下步驟操作,但要動腦筋:前往 網站設定 > 網路安全 > 防禦攻擊定位 多連接 TCP SYN 洪水攻擊將數值提高到允許範圍(100–99.999)內的更高閾值,然後按 申請節省從那一刻起,控制器將降低對同時 SYN 連接中輕微峰值的敏感度。

- 第二種(更極端的)方法: 禁用特定偵測在同一面板中,您可以取消勾選「多連線 TCP SYN 泛洪」選項,然後按一下「套用」儲存變更。這將使控制器 因此停止發布警報只有在了解其意義的情況下才可使用它,或在受控環境中進行臨時測試,因為這樣會失去一個有效的訊號層來抵禦飽和攻擊。

選擇任一選項都會對TP-Link周界入侵警報產生直接影響:例如「網關偵測到攻擊」之類的通知,以及與下列情況相關的偵測: SYN 洪水式多重連接 超出範圍的 ping 訊息將顯著減少,或者如果停用此功能,則會完全消失。請逐步調整,每次只測試一次更改,以免錯過重要警報。

Tether 應用程式中的 Wi-Fi 連線提醒和新裝置通知

您經常會看到的另一種通知類型是… TP-Link 周界入侵警報 當 Wi-Fi 用戶端加入或離開時 來自路由器/解碼器。根據您的帳戶設置,這些警報可能會以推播通知的形式出現在您手機的通知欄中,或透過電子郵件發送。它們對於偵測異常入侵(例如,未知裝置)非常有用。

必須考慮政策變化:即所謂的 連接警報 在這種情況下,它們已經取代了 IFTTT。實際上,這意味著: 僅限已與 IFTTT 相容的裝置。 您今天就可以使用這些連線提醒。如果您看不到這些提醒,請確保您的應用程式已更新至最新版本,並檢查您的型號是否屬於受支援的型號組。

對於 HomeShield 平台下的設備,您可以啟動 新設備提醒 從應用程式的常規設定中開啟 Tether,點擊選單圖示(經典的 ≡),然後前往 應用程式設定 然後到 通知在那裡,啟用通知和新設備提醒選項。這很方便快捷,如果有人未經許可試圖連接你的 Wi-Fi,就能避免不必要的麻煩。

如果您使用的是支援 IFTTT 的模型,流程會有所不同:開啟 Tether,輸入 我的設備選擇你的選項,然後前往 工具在那裡您會找到該部分 連接警報您可以在此處啟動它們,並根據您的偏好調整設定檔或條件。有關透過 Deco 應用程式進行管理的信息,請參閱該應用程式的具體說明。 它的菜單有一些獨特的特點 在 Tether 前面。

近期漏洞:應採取的主動措施

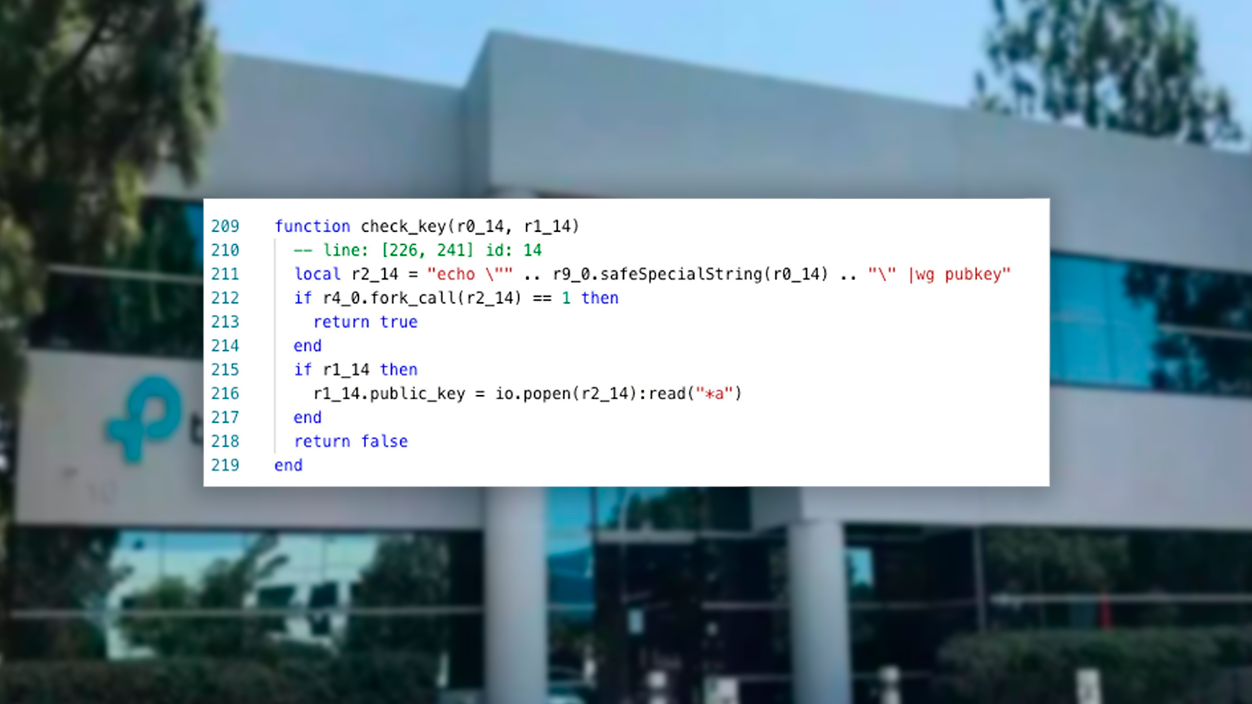

近期,已有通報出現。 影響流行型號的關鍵漏洞 該品牌的路由器存在安全漏洞,攻擊者正試圖利用這些漏洞。一些漏洞允許在未經身份驗證的情況下存取網絡,甚至允許遠端程式碼執行,從而對家庭和企業網路構成風險。雖然不必驚慌,但現在是時候開始實施最佳實踐了。

- 首先,也是最顯而易見的一點是: 將韌體更新至最新穩定版本。定期查看您裝置型號(及其硬體版本)的支援網站,並儘快安裝更新。許多漏洞都已透過修補程式修復,以減少攻擊面;忽略更新會使您面臨不必要的風險。

- 第二, 將預設憑證變更為 強大而獨特的密碼避免重複使用密碼,並儘可能啟用多因素身份驗證。自動化攻擊通常會瞄準配置無法更改或密碼已洩露的設備;不要讓攻擊者有機可乘。

- 第三,考慮 在路由器後方放置一個專用防火牆 如果您的應用場景允許(例如,小型企業環境),配置完整的統一威脅管理 (UTM) 或新一代防火牆 (NGFW) 可以增加額外的檢查和控制,顯著降低風險。雖然並非所有家庭都必須配備,但如果您處理敏感資料或遠距辦公,它就至關重要。

- 房間, 每日監測網路脈搏如果您發現網路速度異常緩慢、連線不穩定或連線清單中出現未知設備,請進行調查。這些情況,連同入侵警報,通常是有人正在測試網路限製或已經獲得存取權限的最初線索。

- 最後,請記住,安全性並不僅僅止於路由器。 確保客戶端電腦的防毒軟體和修補程式保持最新狀態。這包括電腦、行動裝置和物聯網設備。內部被入侵的網站可以產生惡意流量,從而觸發網關警報;更糟的是,如果網關沒有更新,惡意流量可能無法被偵測到。

何時調整閾值以及何時停用閾值:實用標準

當您看到以下情況時,請提高 SYN 泛洪偵測器的閾值: 頻繁出現假陽性 在尖峰使用時段或進行合法負載測試時,尤其是在高並發環境下,連接峰值可能會被誤認為是攻擊。通常,將限制設定為正常流量的 1,5 到 2 倍是一個不錯的起點。

關閉TP-Link周界入侵警報應該是極少數情況: 例如,可以先進行短期測試,以確定問題是出在偵測器本身還是某個特定應用程式上。如果在測試後確認偵測器僅攔截了合法流量,則在永久停用偵測器之前,應重新評估策略、規則和架構。

請記得也要檢查其他攻擊路徑:除了多連接 SYN Flood 攻擊之外,還有其他警報。 過多的 ICMP(大量 ping 請求) 它們可能是由誤診或配置不當的監控腳本觸發的。微調封包間隔和大小可以消除噪聲,而不會影響網關防禦。

檢查和支持

如果您不確定某個功能是否在您的裝置上可用,請造訪官方產品頁面並選擇 硬體版本 沒錯。最新的改進和相容性資訊(例如,您的裝置是否支援舊版 IFTTT 連接提醒,或者 HomeShield 是否新增了新功能)通常可以在韌體部分和技術規格中找到。

如果在調整閾值、查看版本和測試配置後仍有疑問,請隨時提問。 請聯絡 TP-Link 技術支持他們可以引導您解讀某些安全事件,驗證您的案例是否屬於誤報,或告知您即將推出的修復程式。

遵循這些指導原則,TP-Link 生態系統(Omada、Tether、Deco 和 HomeShield)可以為您提供… 有用且可操作的監測 透過調整閾值、利用連接警報以及保持韌體更新,可以大幅降低網路邊界噪聲,同時不影響對真正威脅的偵測。

平衡與維護: 調整防禦措施、解決漏洞和最佳實踐 數位化安全衛生。因此,TP-Link 週邊入侵警報將不再是惱人的警報,而將成為在關鍵時刻精準發出警報的工具。

專門研究技術和互聯網問題的編輯,在不同數位媒體領域擁有十多年的經驗。我曾在電子商務、通訊、線上行銷和廣告公司擔任編輯和內容創作者。我還在經濟、金融和其他領域的網站上撰寫過文章。我的工作也是我的熱情所在。現在,透過我的文章 Tecnobits,我嘗試探索科技世界每天為我們提供的所有新聞和新機會,以改善我們的生活。